Streamlit Run app.py

Мохамед скамей

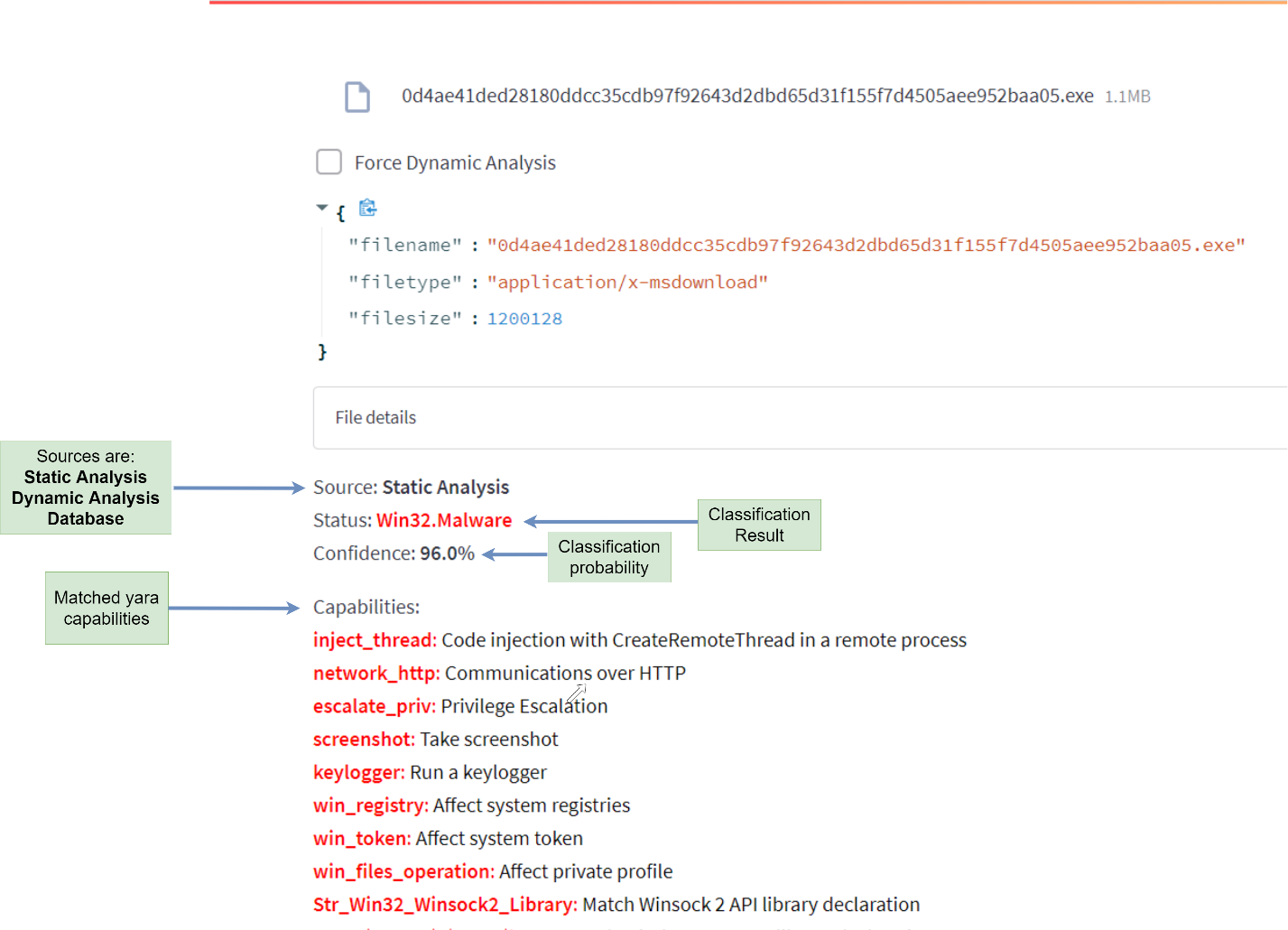

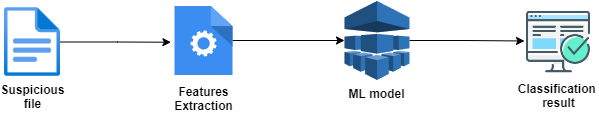

Статический : функции извлекаются из заголовков PE -файлов (в основном необязательный заголовок), правил Yara и цифровой подписи.

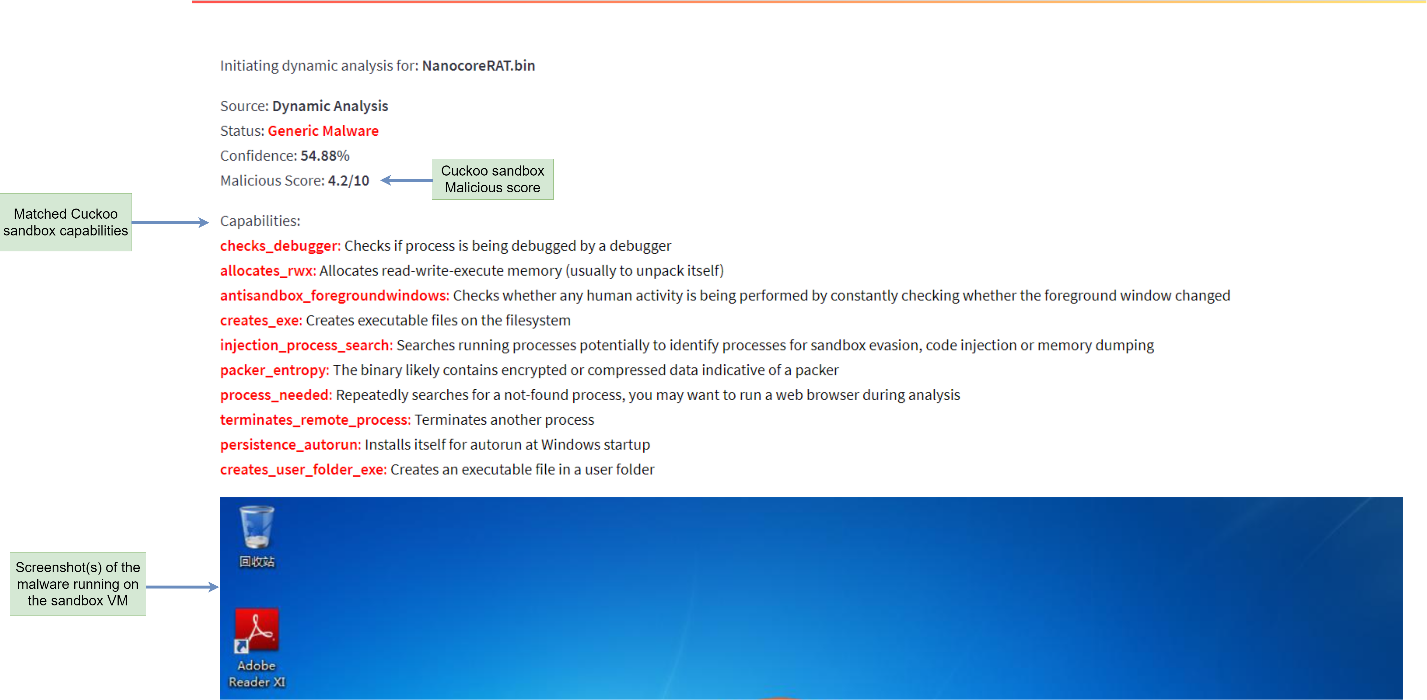

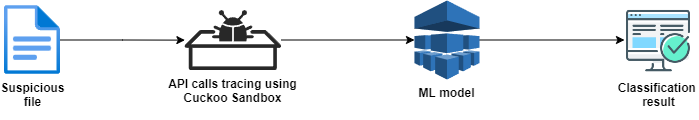

Динамическая : функции - это вызовы API, отслеживаемые с помощью песочницы кукушки

Сэмплы вредоносных программ были получены у Malwarebazaar, в то время как доброкачественные образцы были получены из нескольких веб -сайтов онлайн -хостинга (т.е. CNET). Затем мы использовали модуль Pefile в Python, чтобы пропокат заголовки PE и извлекать соответствующие функции (выбранные с использованием критериев), мы также использовали возможности Yara, цифровой сигнатуры и упаковки как функции

Мы настроили набор данных APIMDS из HKSecurity и изменили его из набора данных API -последовательностей на набор бинарных значений с предопределенными функциями

Мы сравнили несколько алгоритмов, используя 10-кратный алгоритм процесса перекрестной проверки, мы остановились на алгоритме классификации экстремального градиента (XGBOOST), поскольку он имел самый высокий балл F1