rationalisez run app.py

Mohamed Benchikh

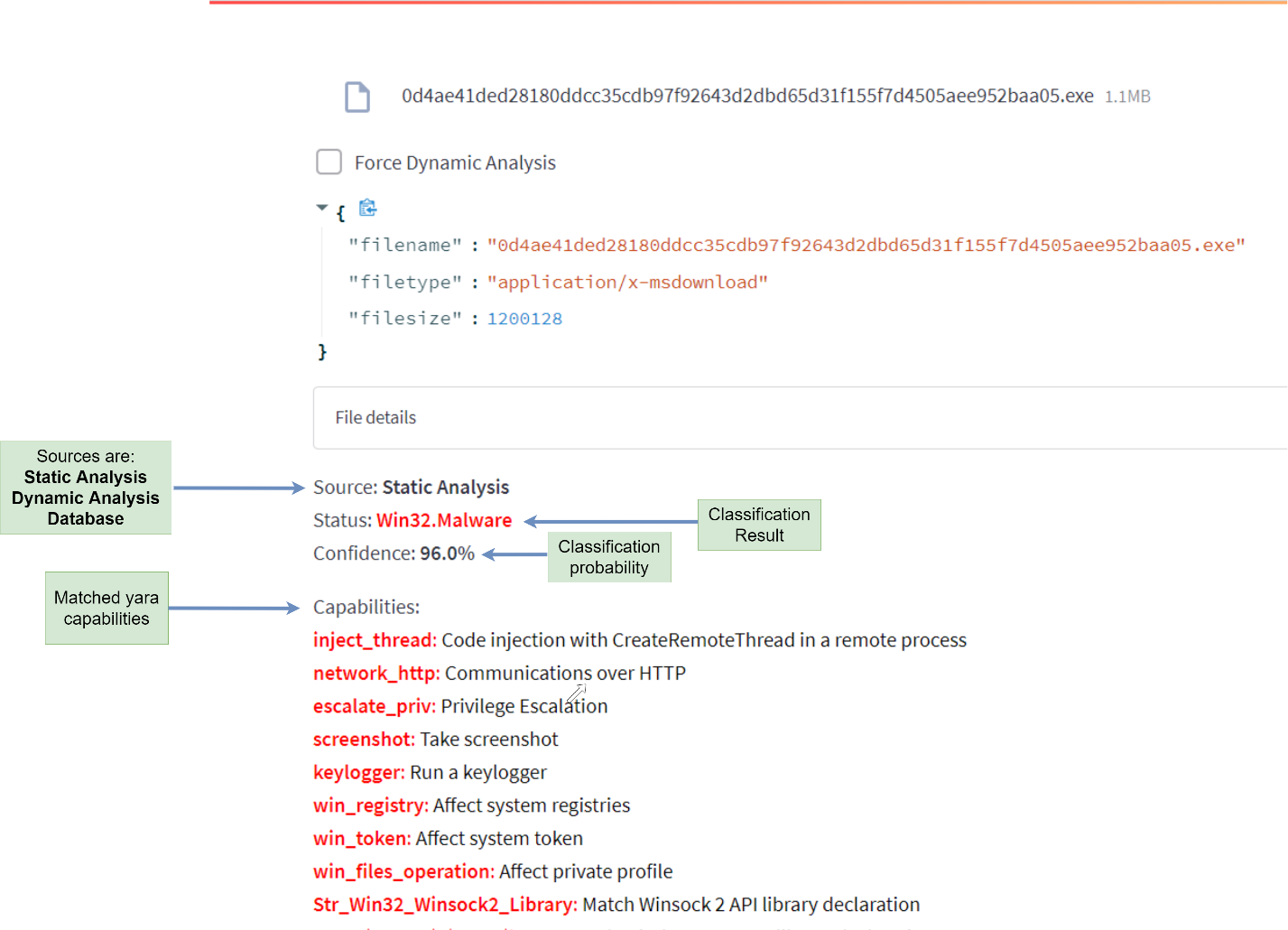

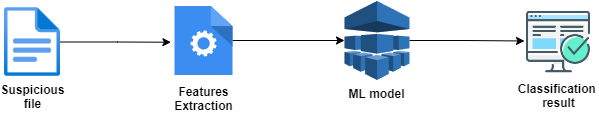

Statique : Les fonctionnalités sont extraites des en-têtes de fichiers PE (principalement en tête facultative), des règles YARA et de la signature numérique.

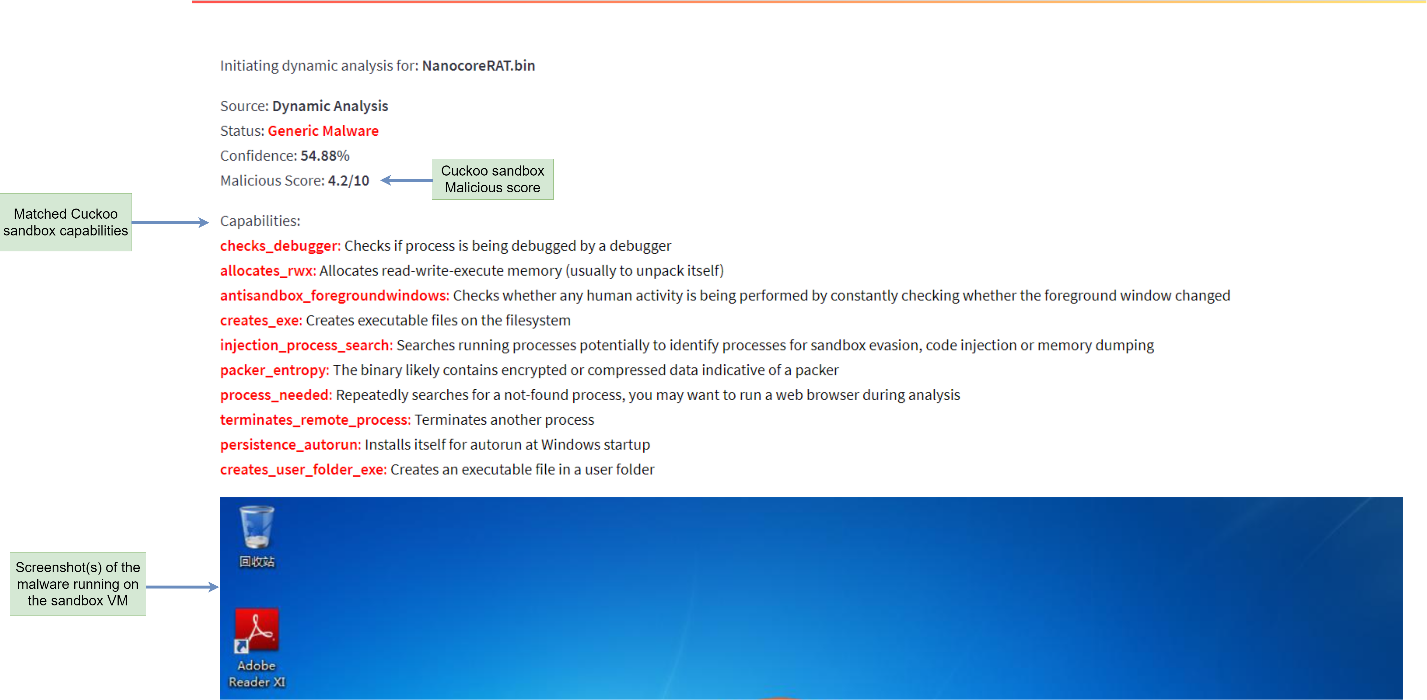

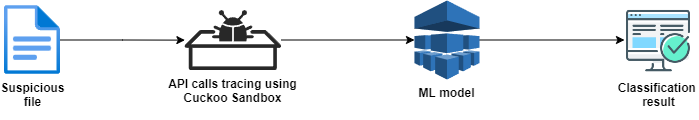

Dynamique : les fonctionnalités sont les appels de l'API tracés à l'aide de Cuckoo Sandbox

Des échantillons de logiciels malveillants ont été acquis à partir de MalwareBazaar tandis que des échantillons bénignes ont été acquis à partir de plusieurs sites Web d'hébergement en ligne (c.-à-d. CNET) Nous avons ensuite utilisé le module PEFILE dans Python pour analyser les en-têtes PE et extraire les fonctionnalités pertinentes (choisis à l'aide de benchmarks), nous avons également utilisé des capacités YARA, une signature numérique et un emballage comme fonctionnalités

Nous avons modifié l'ensemble de données APIMDS à partir de HkSecurity et l'avons changé d'un ensemble de données de séquences d'appels API à un ensemble de données de valeurs binaires avec des fonctionnalités prédéterminées

Nous avons comparé plusieurs algorithmes en utilisant un algorithme de processus de validation transversal à 10 fois, nous nous sommes installés sur l'algorithme de classification de l'amélioration du gradient extrême (XGBOost) car il avait le score F1 le plus élevé