simplit run app.py

Mohamed Benchikh

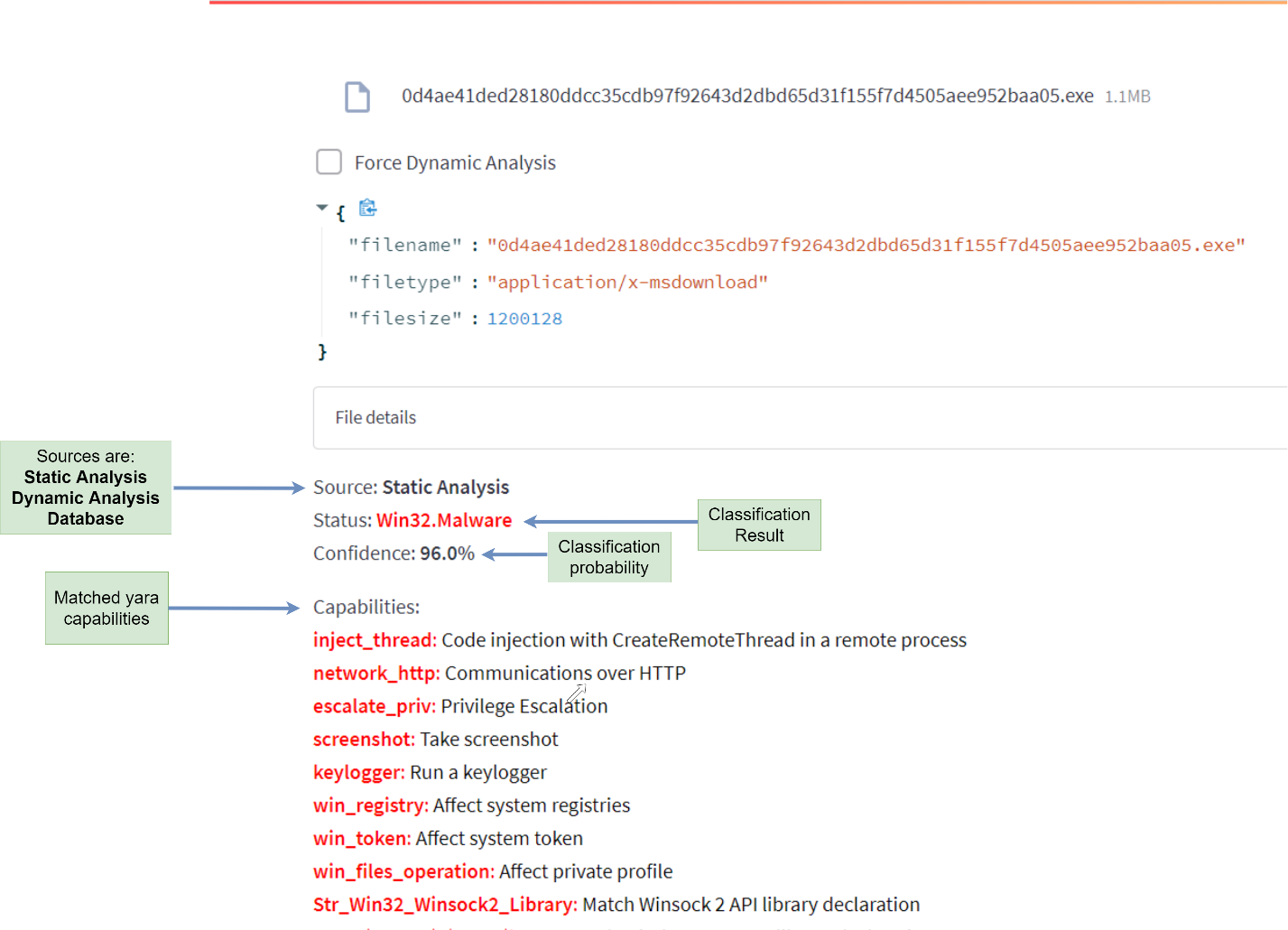

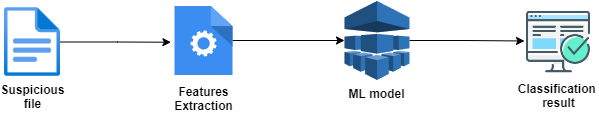

Estático : os recursos são extraídos dos cabeçalhos de arquivo PE (principalmente cabeçalho opcional), regras YARA e assinatura digital.

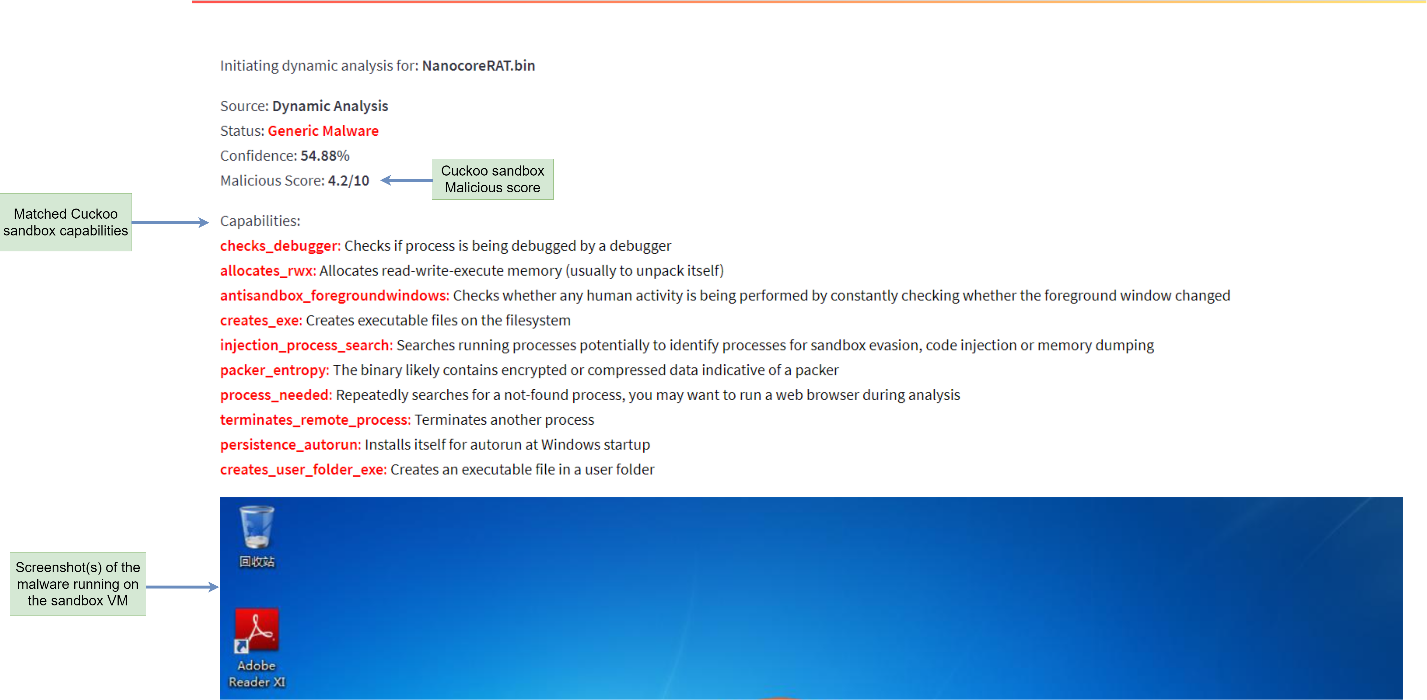

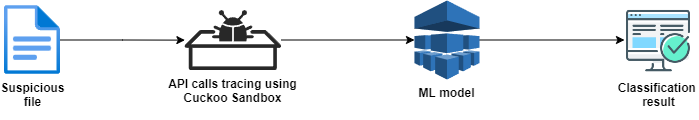

Dinâmico : os recursos são as chamadas de API rastreadas usando Cuckoo Sandbox

As amostras de malware foram adquiridas do MalwareBazaar, enquanto as amostras benignas foram adquiridas em vários sites de hospedagem on -line (ou seja, CNET), então usamos o módulo Pefile em Python para analisar cabeçalhos de PE e extrair recursos relevantes (escolhidos usando benchmarks), também usamos recursos de YARA, assinatura digital e compactação como recursos

Ajustamos o conjunto de dados APIMDS da Hksegurity e o alteramos de um conjunto de dados de seqüências de chamadas de API para um conjunto de dados de valores binários com recursos predeterminados

Comparamos vários algoritmos usando um algoritmo de processo de validação cruzada estratificada de 10 vezes, resolvemos o algoritmo de classificação de aumento de gradiente extremo (XGBOOST), pois tinha a maior pontuação F1