MDML

1.0.0

lemlit run app.py

모하메드 Benchikh

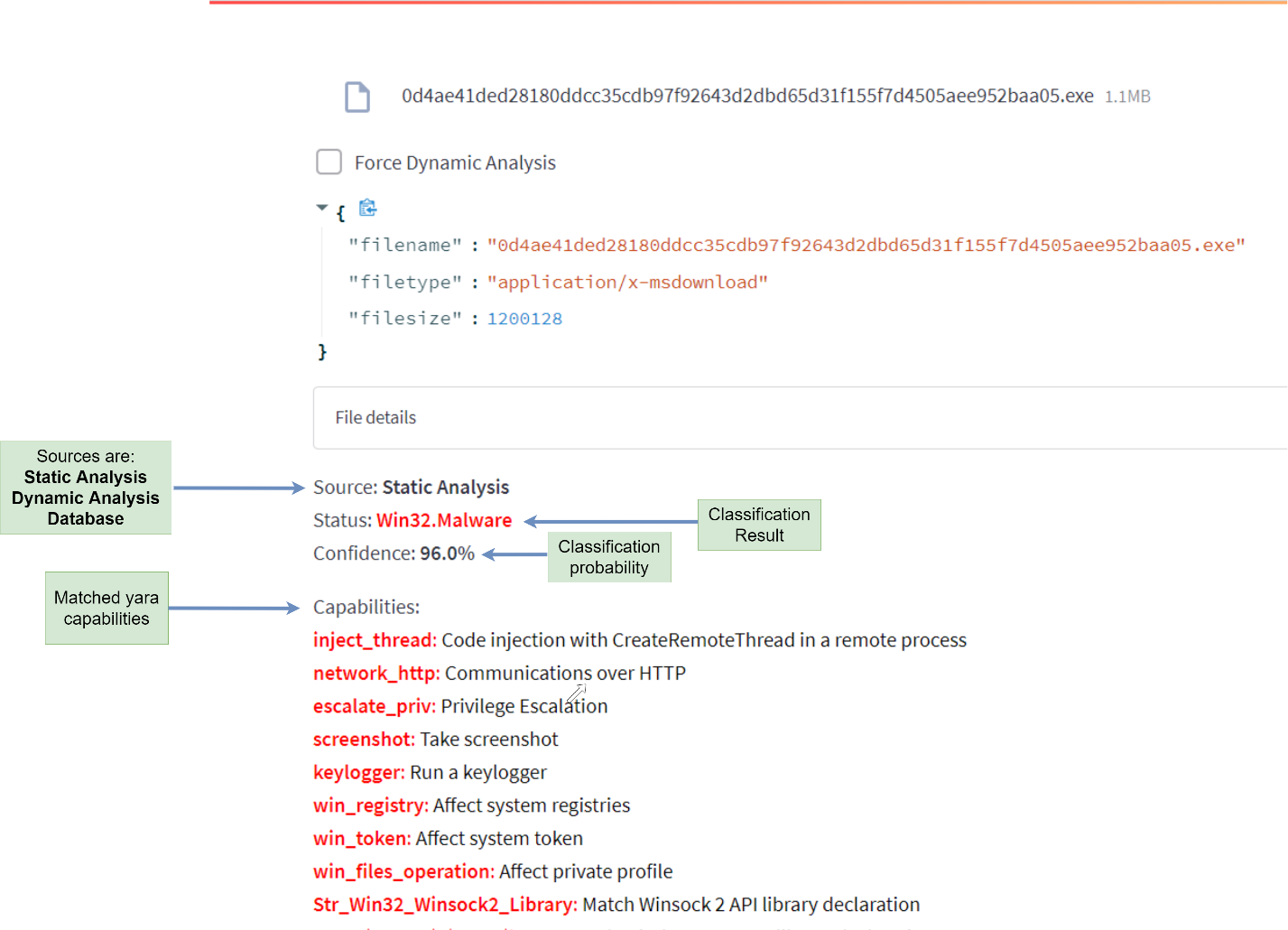

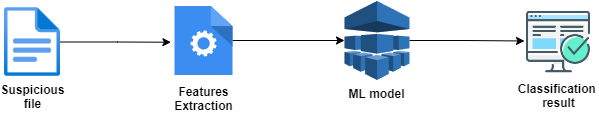

정적 : 기능은 PE 파일 헤더 (주로 선택적 헤더), YARA 규칙 및 디지털 서명에서 추출됩니다.

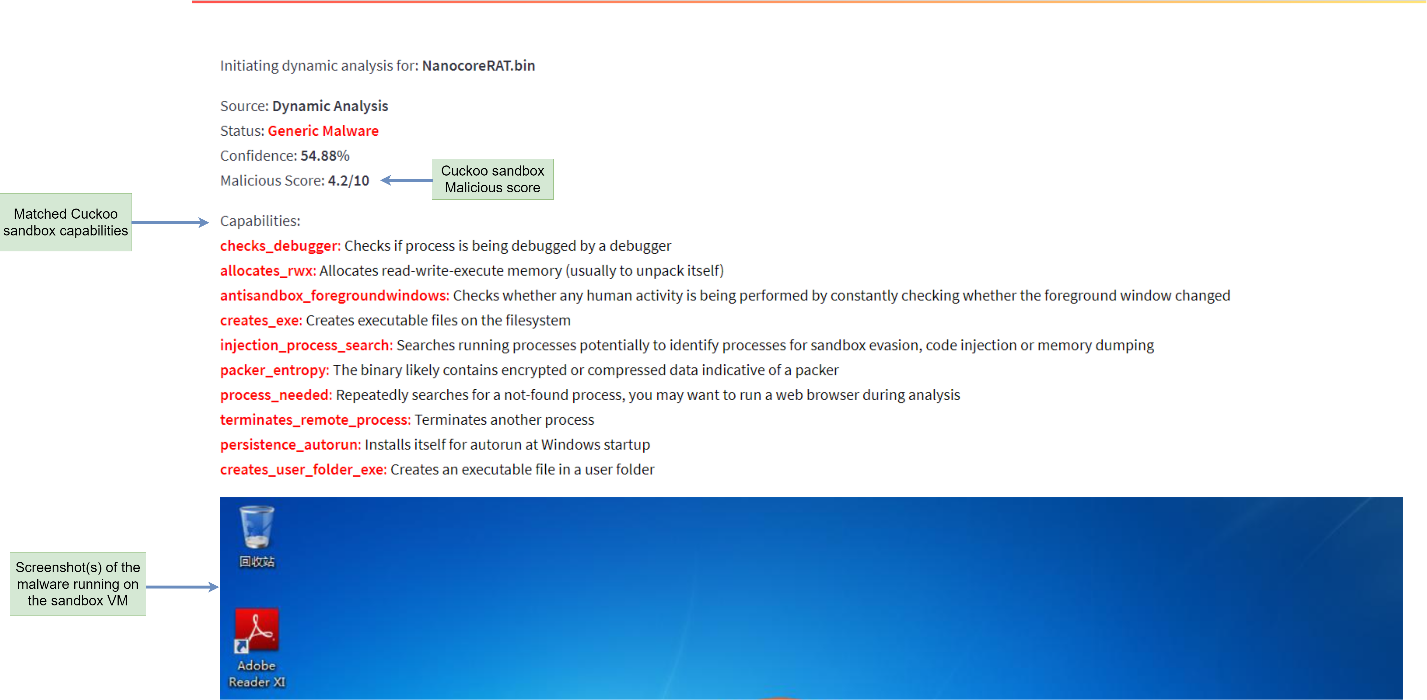

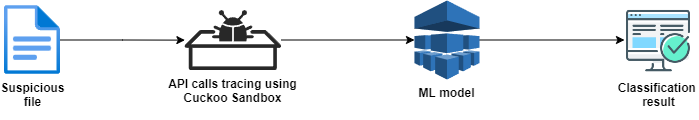

동적 : 기능은 Cuckoo Sandbox를 사용하여 추적 된 API 호출입니다.

맬웨어 샘플은 Malwarebazaar에서 얻은 반면, 여러 온라인 호스팅 웹 사이트 (예 : CNET)에서 양성 샘플을 획득 한 다음 Python의 Pefile 모듈을 사용하여 PE 헤더를 구문 분석하고 관련 기능 (벤치 마크를 사용하여 선택)을 사용하여 YARA 기능, 디지털 서명 및 포장을 사용했습니다.

HKSecurity에서 APIMDS 데이터 세트를 조정하여 API 호출 시퀀스 데이터 세트에서 사전 결정된 기능을 갖춘 이진 값의 데이터 세트로 변경했습니다.

우리는 10 배 층화 된 교차 검증 프로세스 알고리즘을 사용하여 여러 알고리즘을 비교했으며, F1 점수가 가장 높기 때문에 Extreme Gradient Boosting (XGBOOST) 분류 알고리즘을 해결했습니다.