streamlit run app.py

Mohamed Benchikh

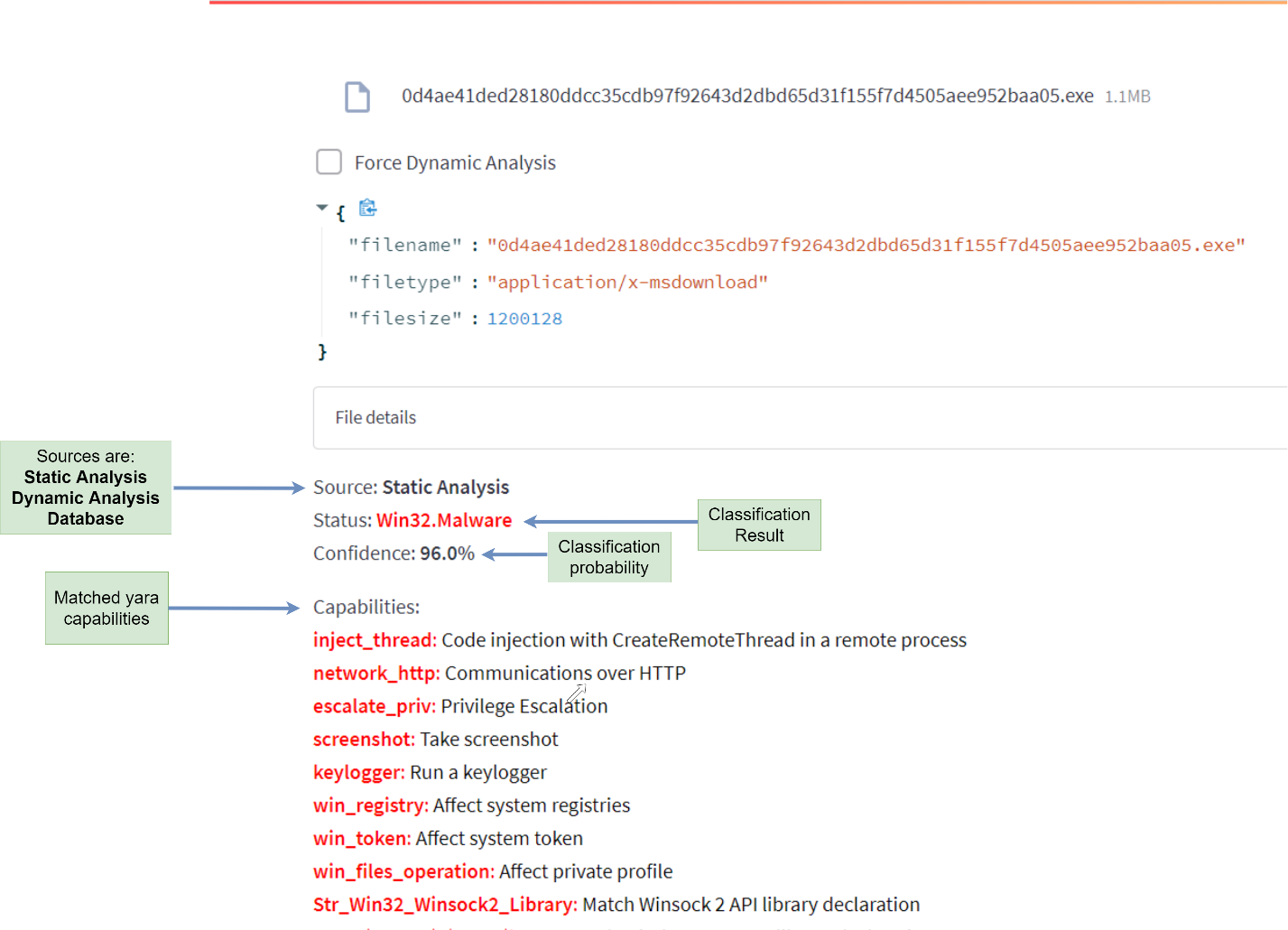

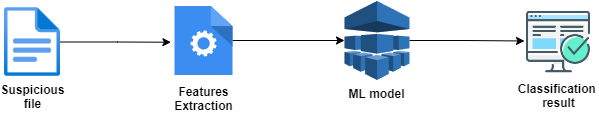

แบบคงที่ : ฟีเจอร์จะถูกสกัดจากส่วนหัวไฟล์ PE (ส่วนใหญ่เป็นส่วนเสริม), กฎ YARA และลายเซ็นดิจิตอล

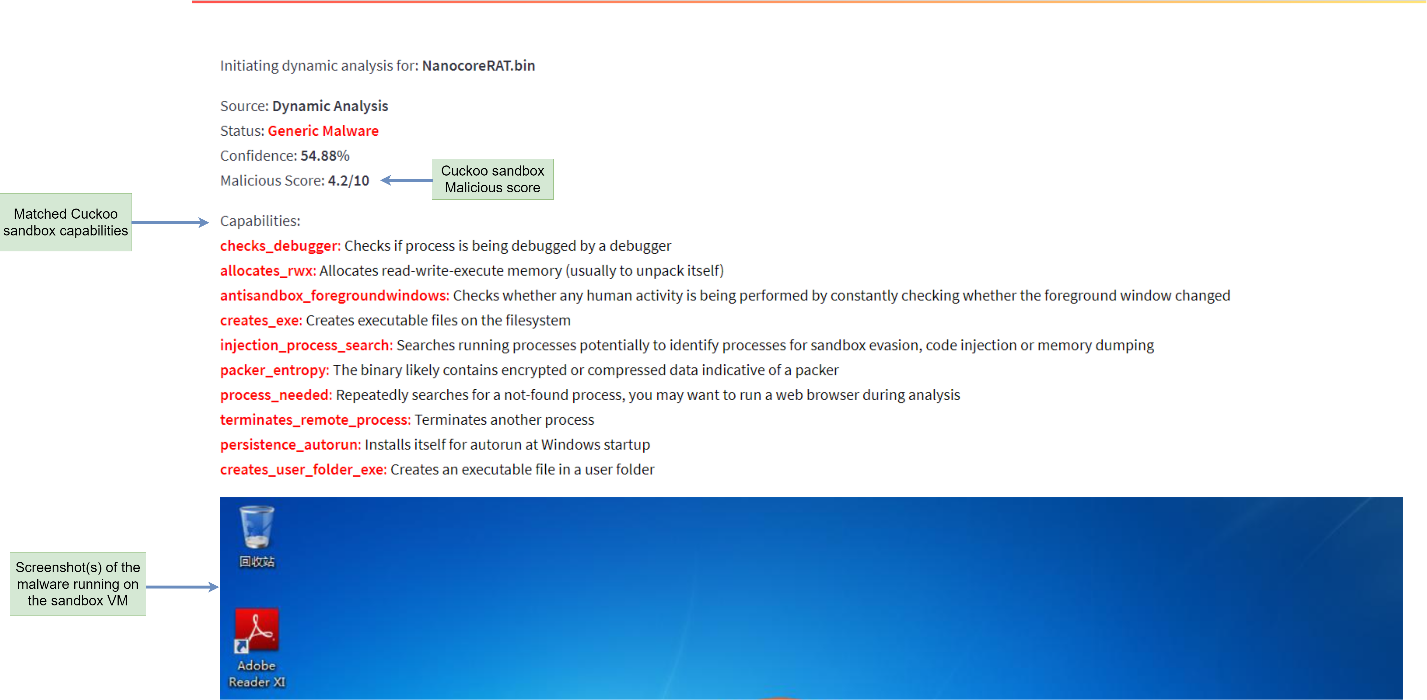

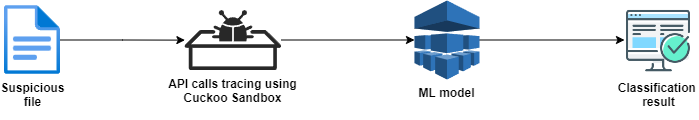

ไดนามิก : คุณสมบัติคือการโทร API ที่ติดตามโดยใช้ Cuckoo Sandbox

ตัวอย่างมัลแวร์ได้มาจาก MalwareBazaar ในขณะที่ตัวอย่างที่ไม่เป็นพิษเป็นภัยได้มาจากเว็บไซต์โฮสติ้งออนไลน์หลายแห่ง (เช่น CNET) จากนั้นเราใช้โมดูล Pefile ใน Python เพื่อแยกวิเคราะห์ส่วนหัวของ PE และแยกคุณสมบัติที่เกี่ยวข้อง (เลือกโดยใช้มาตรฐาน)

เราปรับแต่งชุดข้อมูล APIMDS จาก HKSecurity และเปลี่ยนจากชุดข้อมูลของ API Call Sequences เป็นชุดข้อมูลของค่าไบนารีด้วยคุณสมบัติที่กำหนดไว้ล่วงหน้า

เราเปรียบเทียบอัลกอริธึมหลายอัลกอริทึมโดยใช้อัลกอริทึมกระบวนการตรวจสอบข้ามแบบแบ่งชั้น 10 เท่าเราตัดสินด้วยอัลกอริทึมการจำแนกประเภทการเพิ่มระดับการไล่ระดับสี (XGBOOST)