Analyse de vulnérabilité Web Securestack Action GitHub

Une action GitHub qui analyse votre application Web pour les problèmes de sécurité et de disponibilité. Lorsque vous ajoutez cela aux actions GitHub, nous analyserons votre application Web à chaque fois que vous déploiez sur un point de terminaison public et vous ferons savoir si ce que vous venez de déployer est sécurisé et répond à vos besoins. Voir ci-dessous pour quels types de problèmes que cette action scanne.

name: Example Workflow Using SecureStack Web Vulnerability Exposure Action

on: push

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Web Vulnerability Exposure Analysis Step

id: exposure

uses: SecureStackCo/[email protected]

with:

securestack_api_key: ${{ secrets.SECURESTACK_API_KEY }}

securestack_app_id: ${{ secrets.SECURESTACK_APP_ID }}

severity: critical

flags: '--dom -r'

Remarque - Pour comprendre les valeurs possibles pour les flags d'entrée d'action, exécutez localement la CLI Securestack:

$ bloodhound-cli code --help

Créez votre clé API Securestack et enregistrez-vous en tant que secret github

- Connectez-vous à Securestack avec vos informations d'identification GitHub.

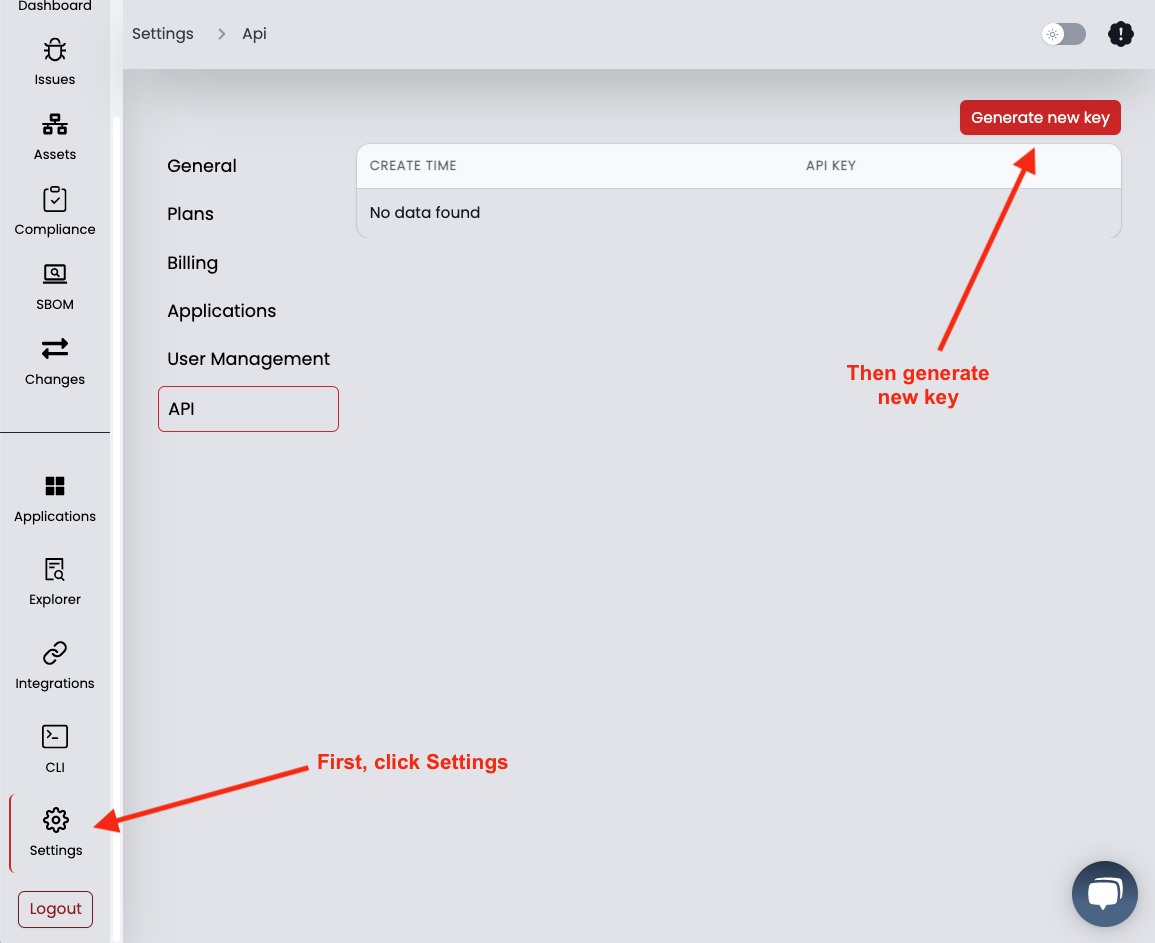

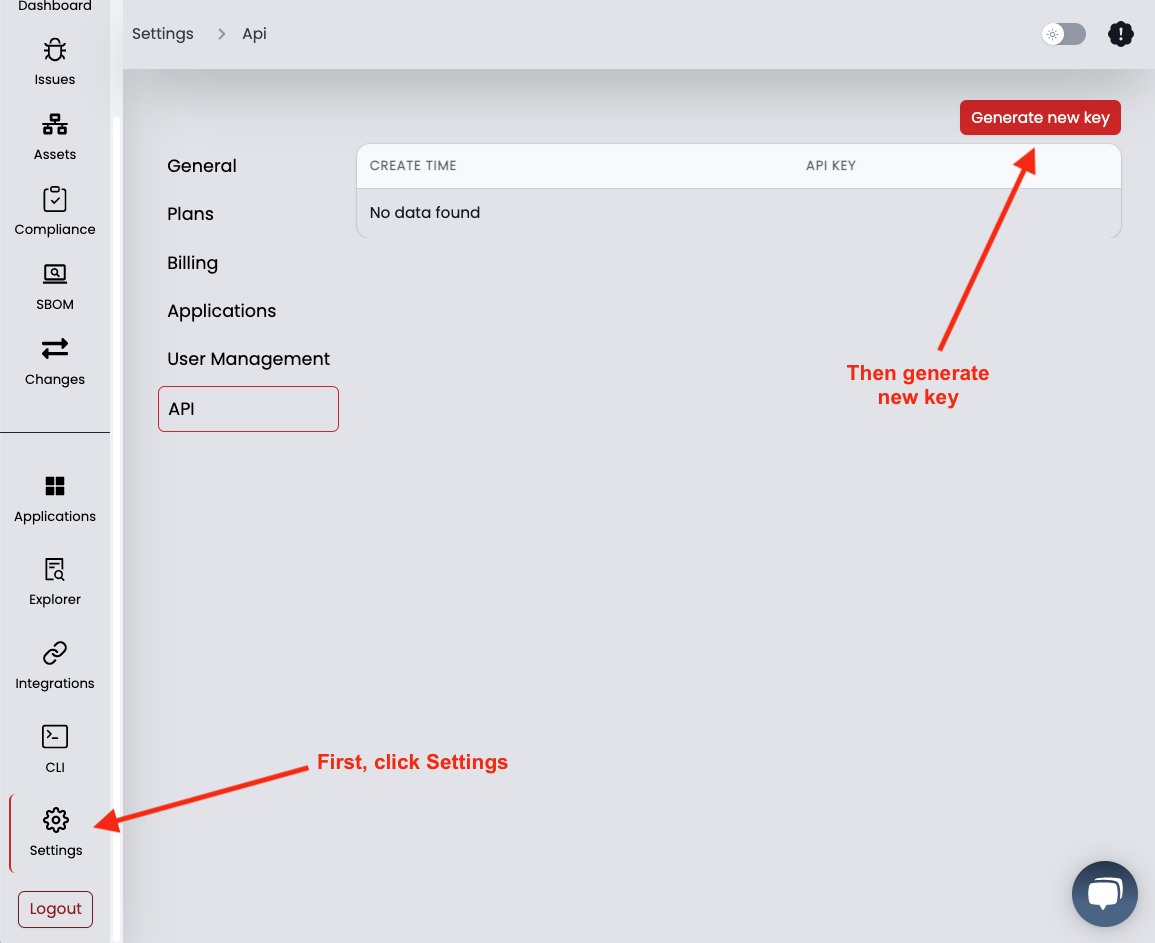

- Accédez aux paramètres dans le coin inférieur gauche, puis sélectionnez l'API 6ème onglet: API.

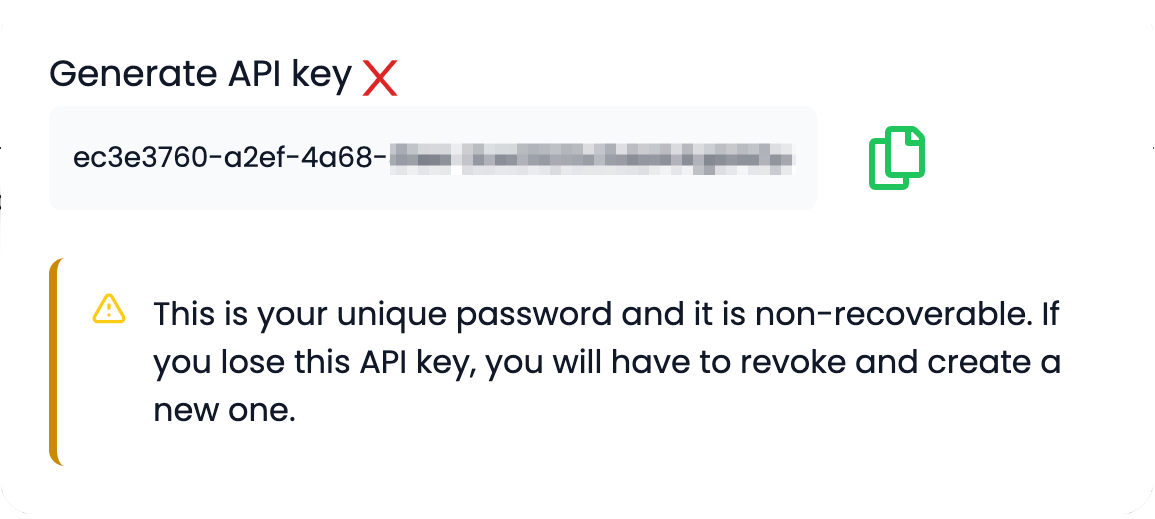

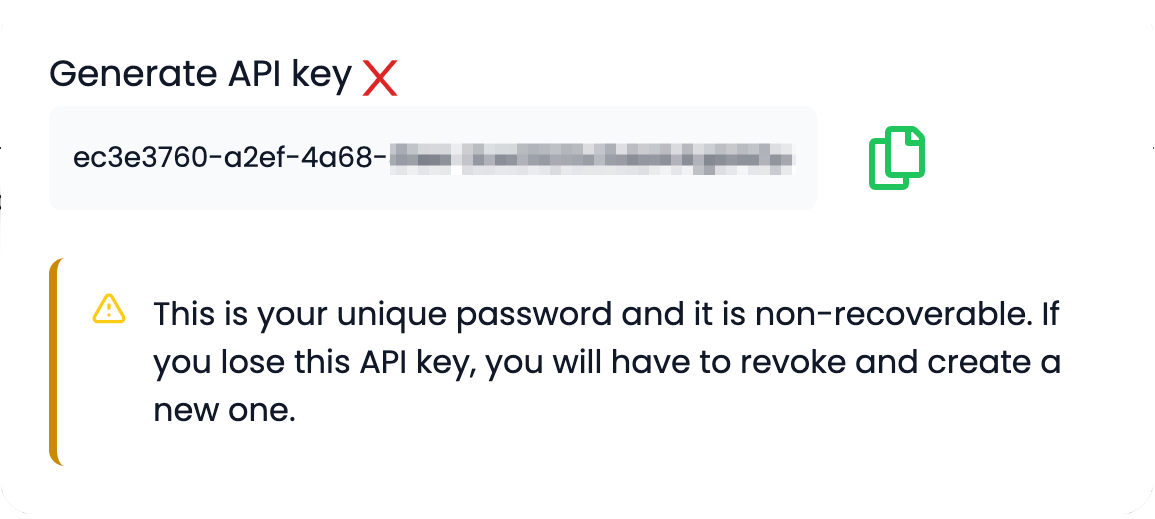

- Générez une nouvelle clé API et copiez la valeur.

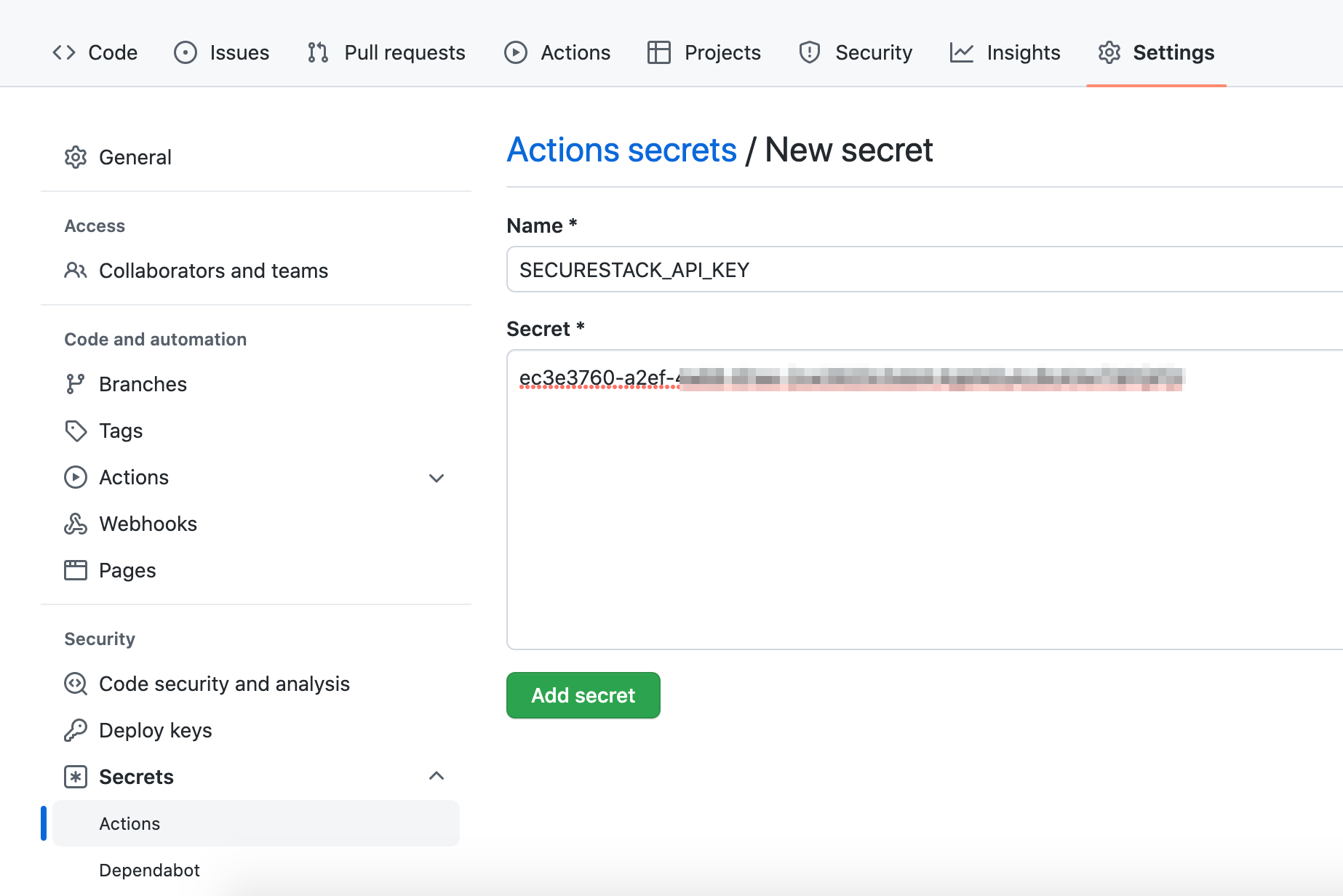

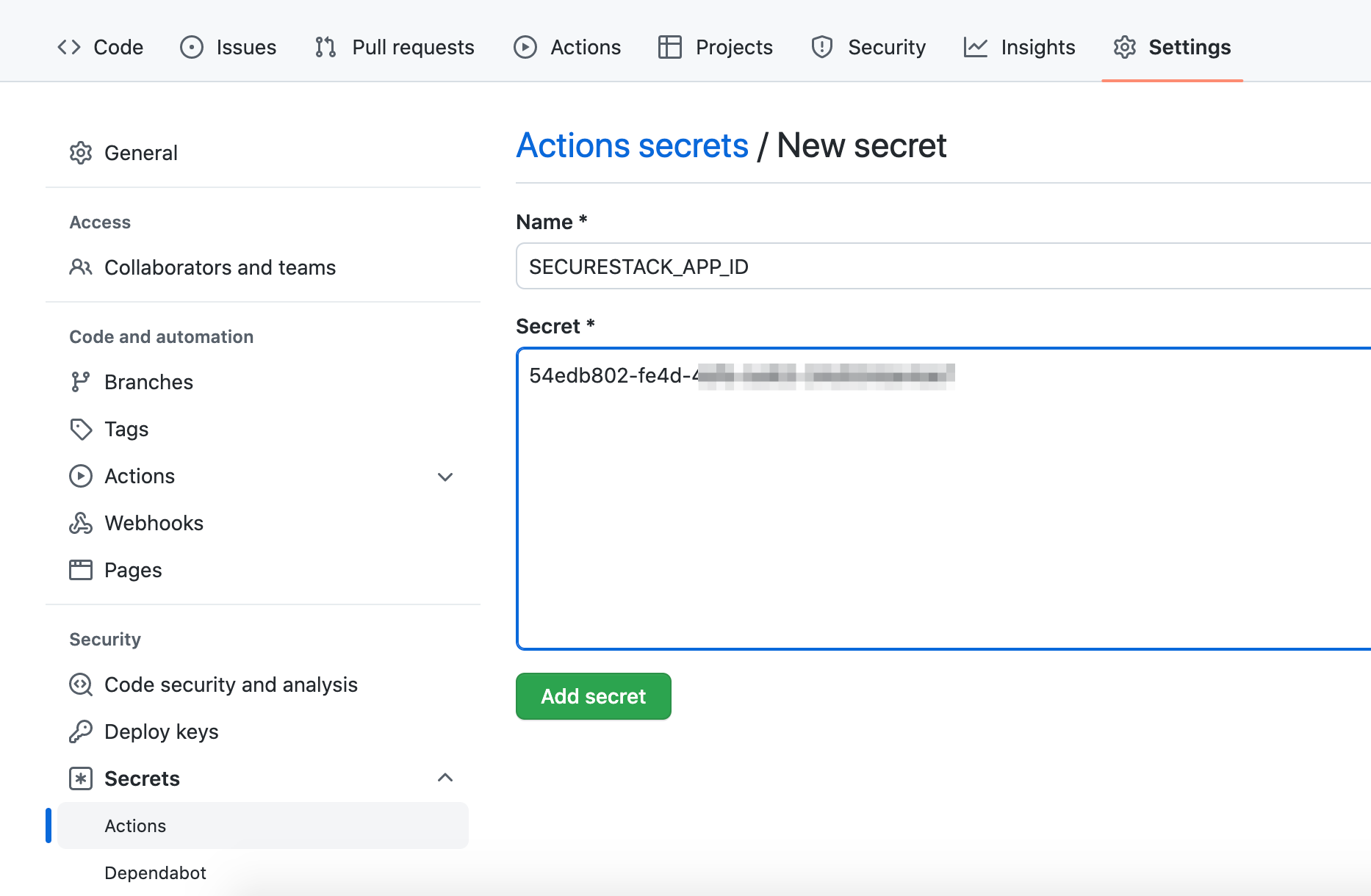

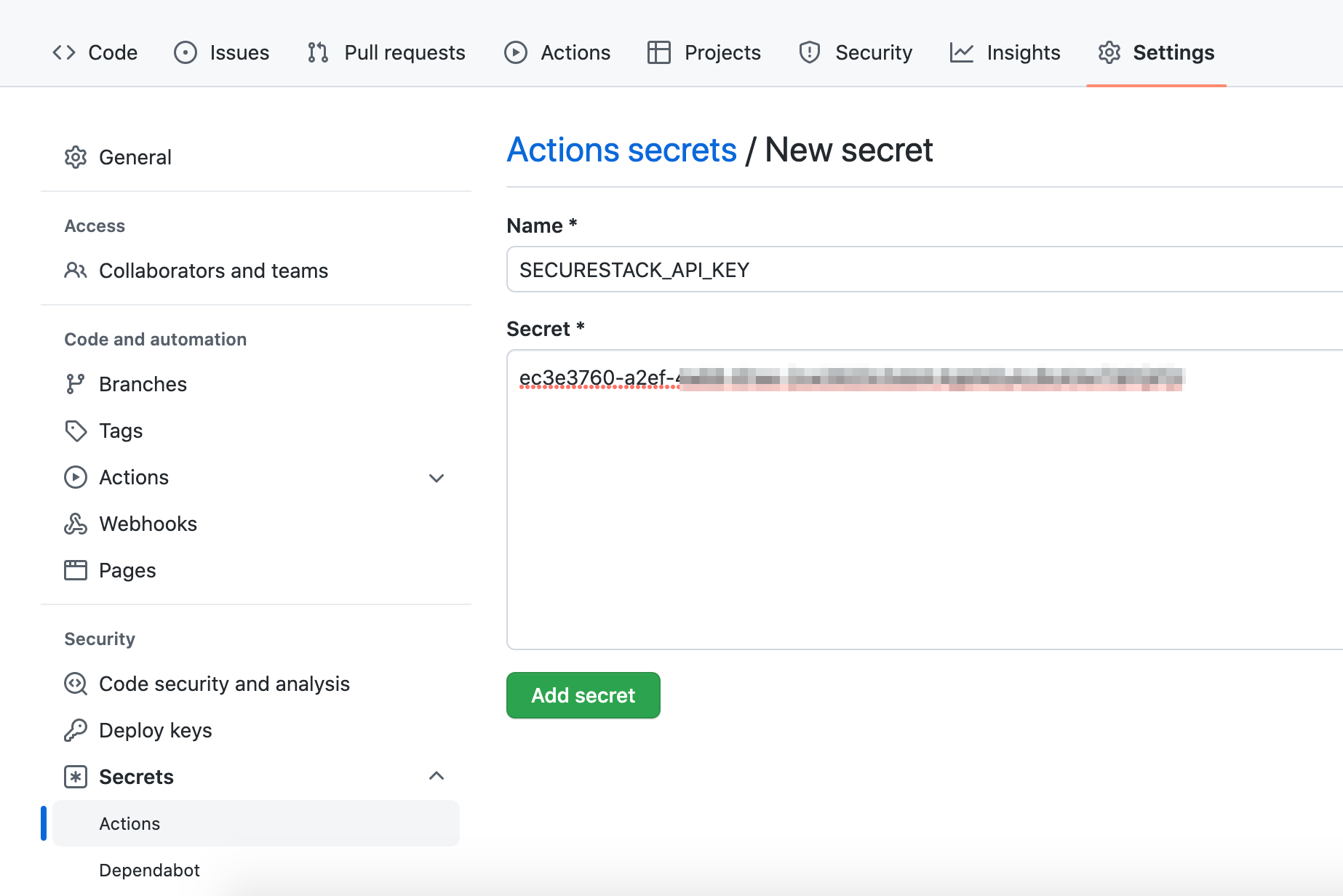

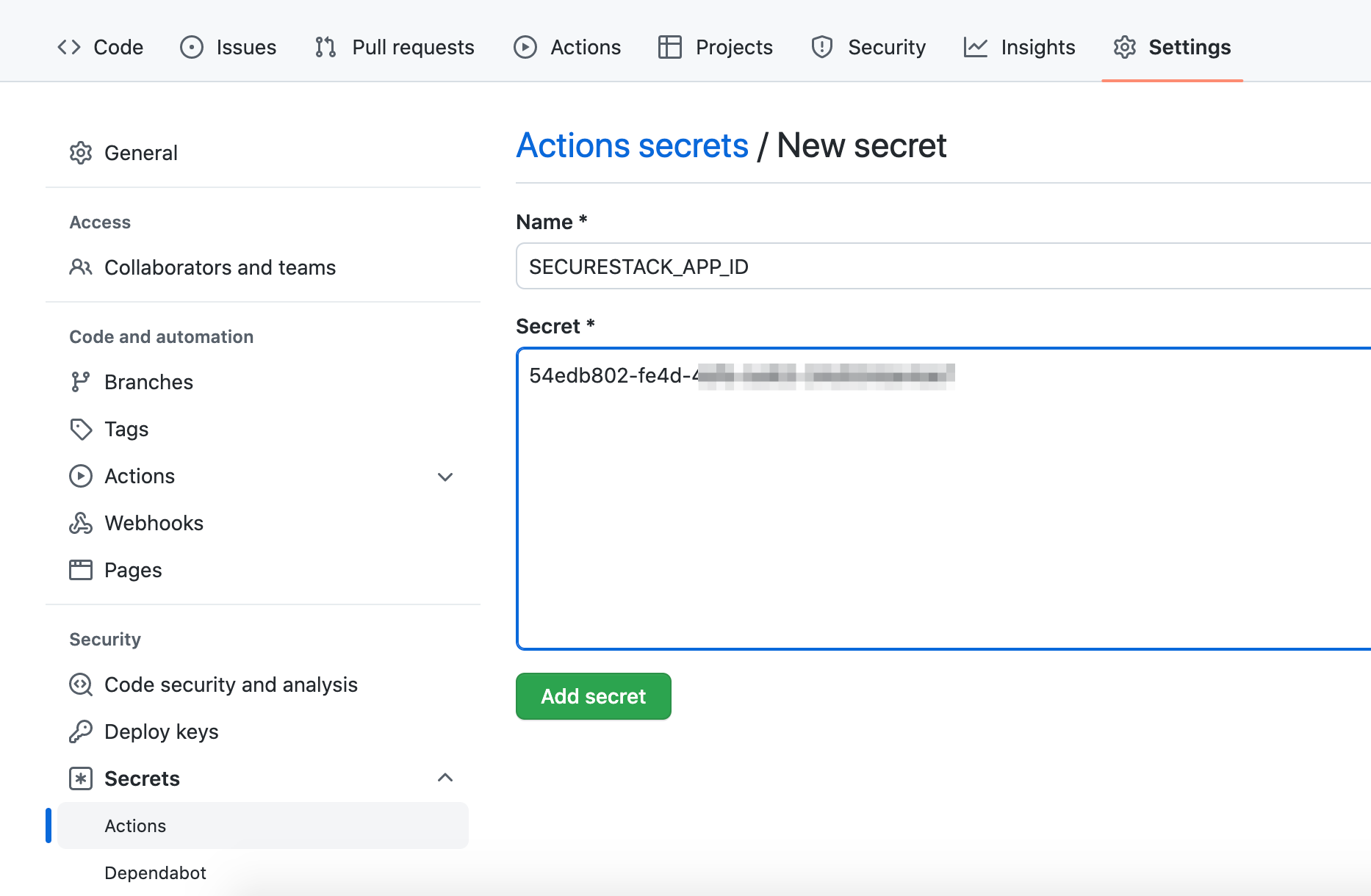

- Maintenant, de retour dans GitHub, accédez aux paramètres de votre référentiel GitHub et cliquez sur Secrets, puis les actions en bas à gauche.

- Créez un nouveau secret nommé Securestack_API_KEY et collez la valeur de l'étape 2 dans le champ et cliquez sur "Ajouter un secret".

Repreiving Votre ID de demande Securestack

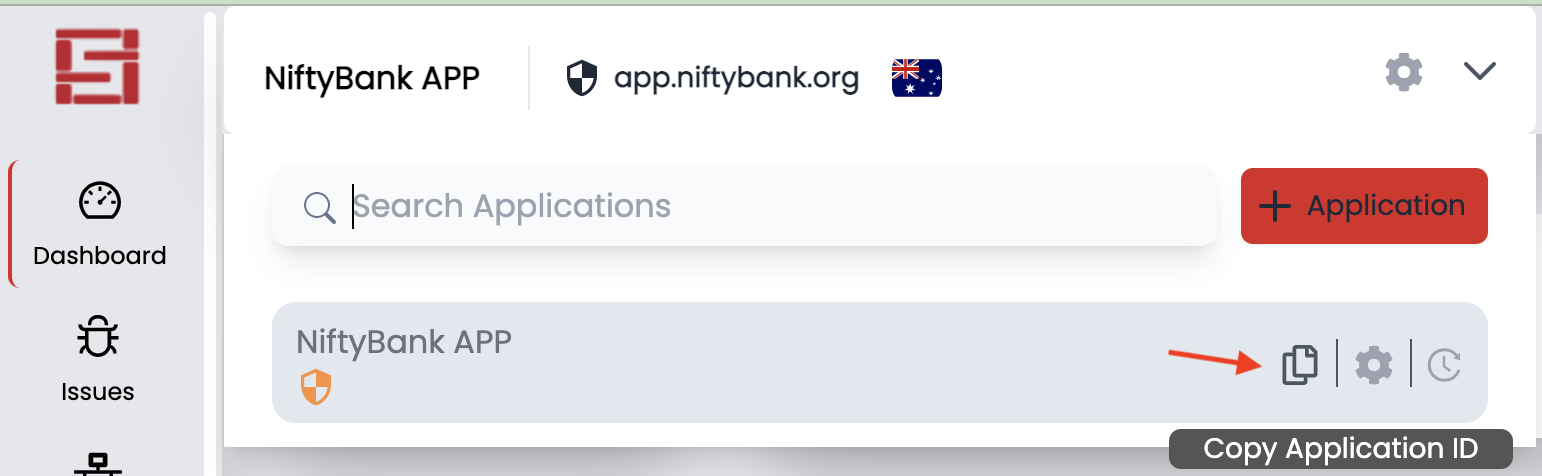

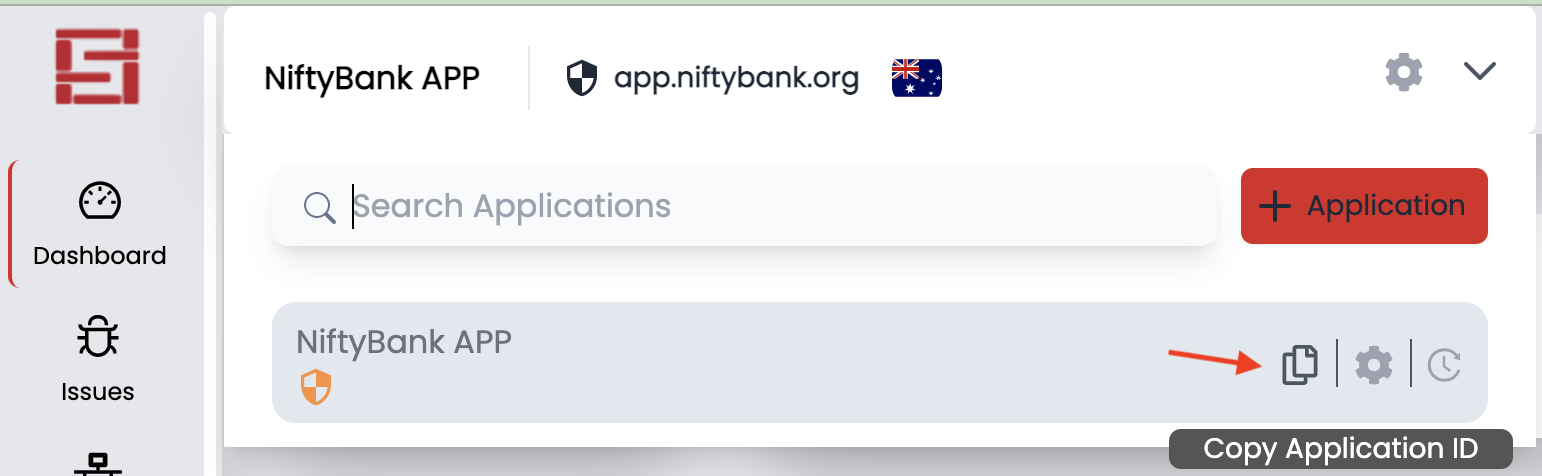

- Connectez-vous à Securestack.

- Dans l'application, la liste déroulante en haut à gauche, choisissez l'application que vous souhaitez utiliser et cliquez sur "Copier l'ID de l'application"

- Créez un nouveau secret nommé Securestack_App_id et collez la valeur de l'étape 2 dans le champ et cliquez sur "Ajouter un secret".

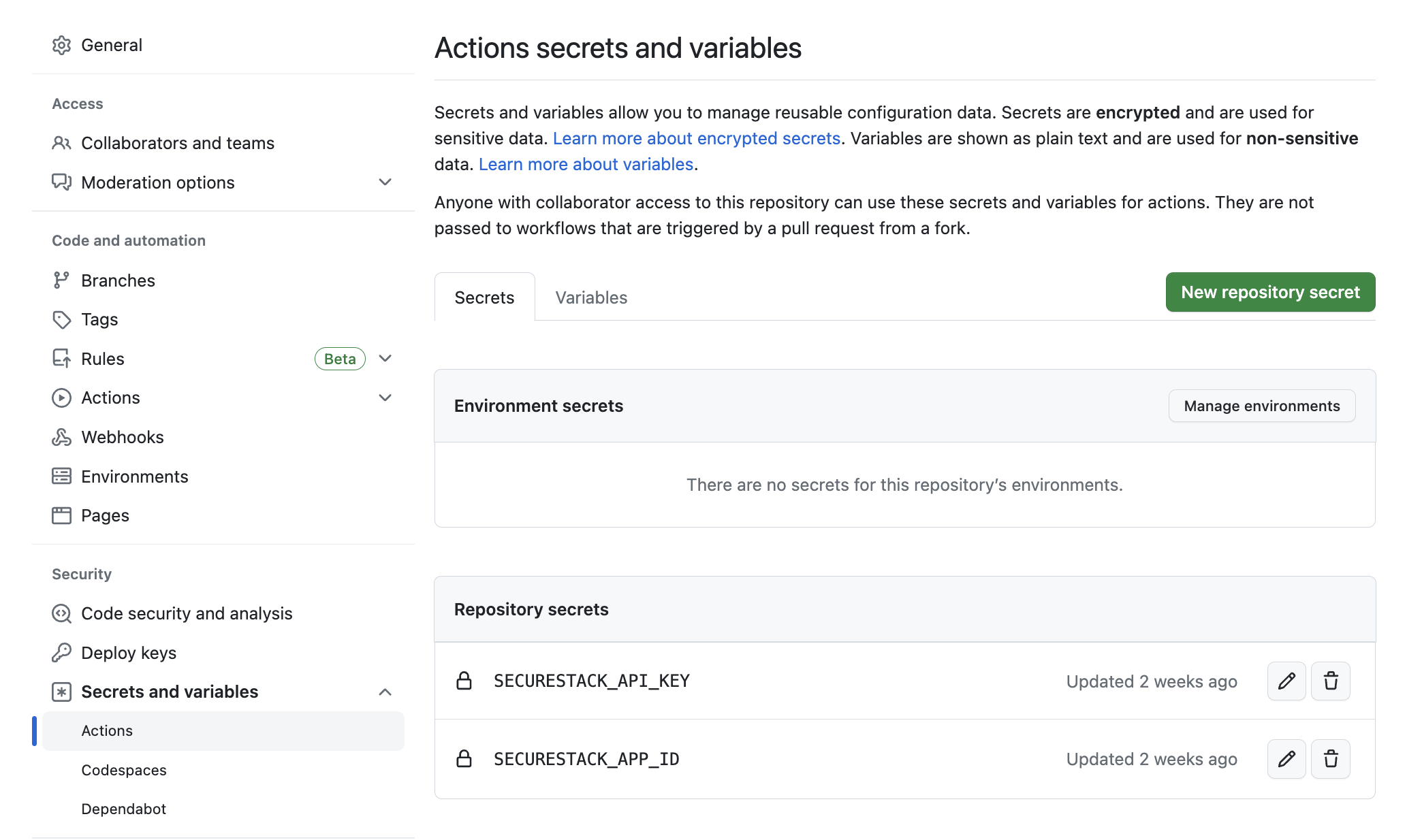

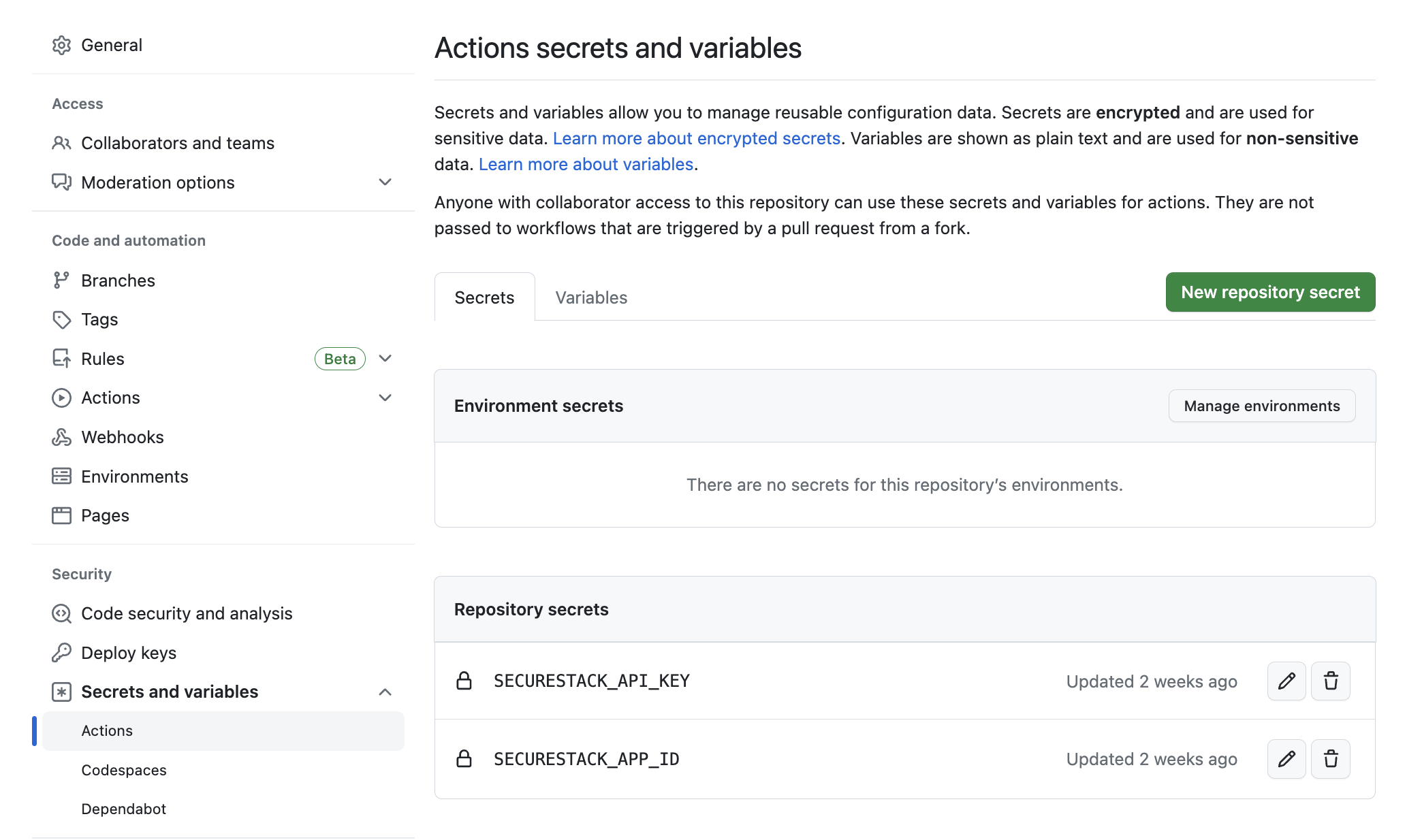

- Une fois terminé, les deux secrets GitHub devraient ressembler à ceci

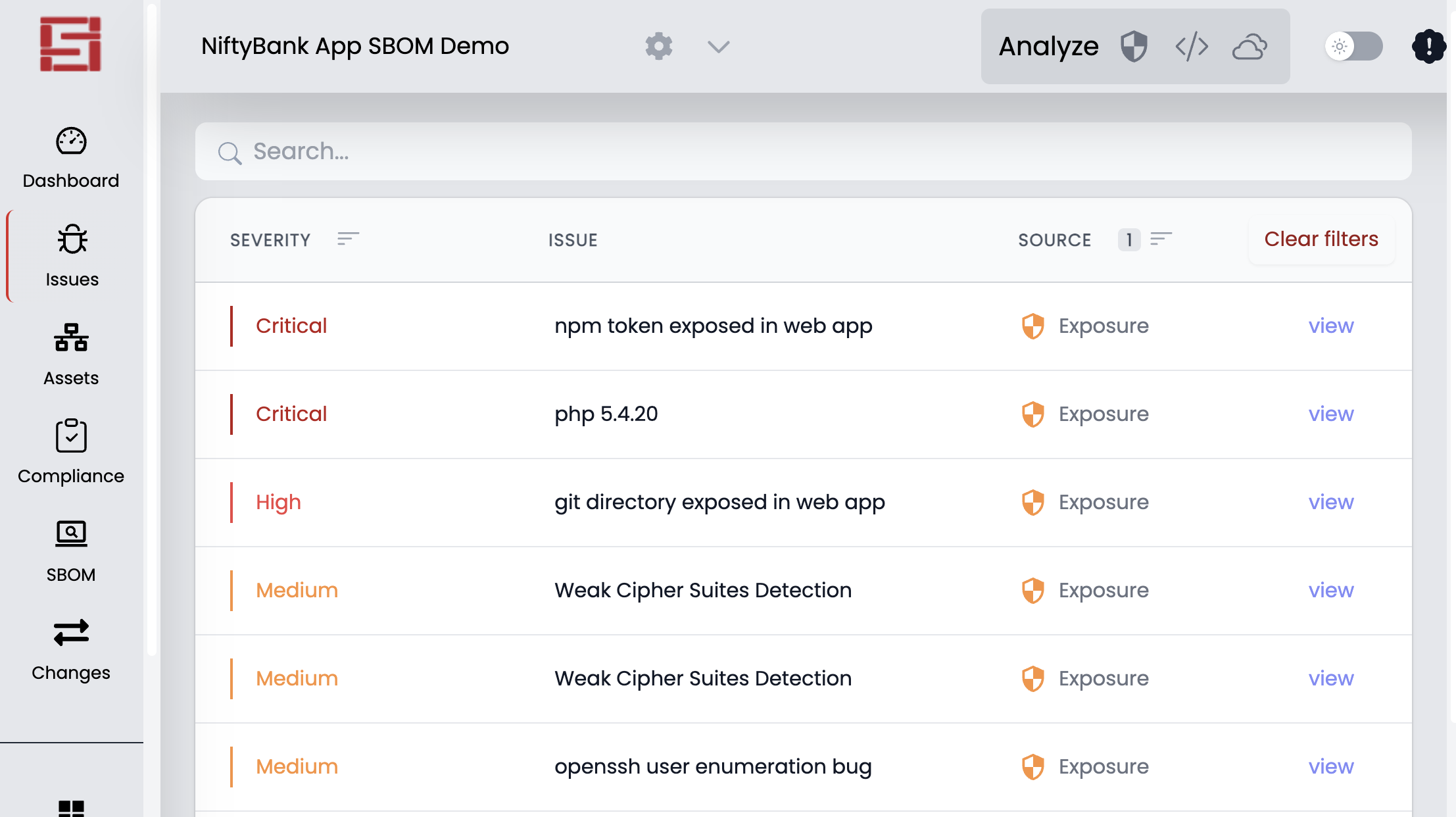

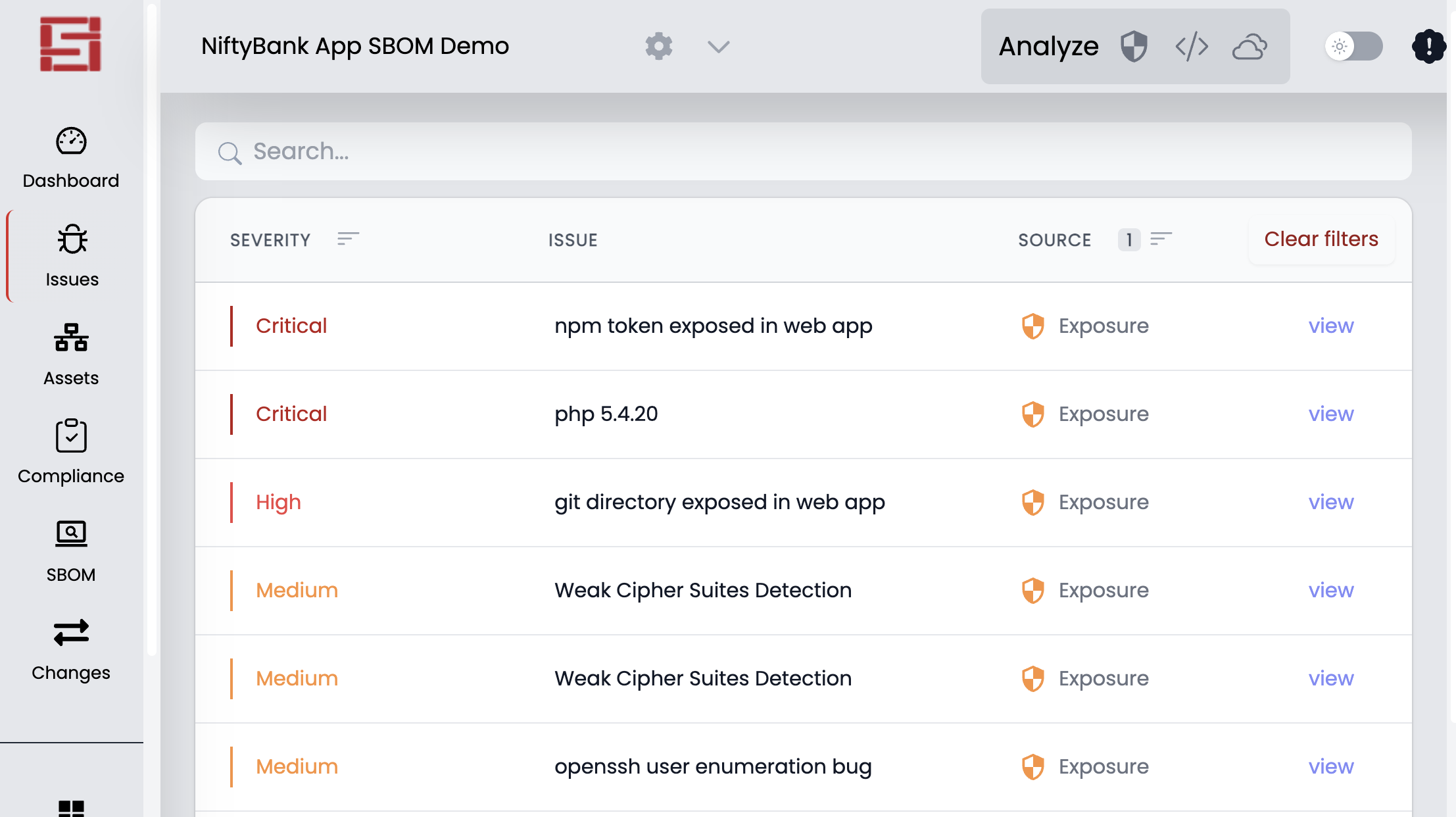

Quelles vulnérabilités trouvons-nous?

- Analyse l'application Web pour les composants d'application hors date et vulnérables

- Identifie si les contrôles de sécurité de base comme WAF, pare-feu et en-têtes de sécurité sont utilisés

- Trouve tous les actifs face au public et vous aide à comprendre la surface d'attaque de votre application

- Identifie les erreurs de configuration dans le WAF ou le CDN existants

- Identifie si l'application utilise des en-têtes CSP ou de sécurité et s'ils fonctionnent

- Trouver des attaques de contournement de WAF pour Akamai, Cloudflare et Imperva

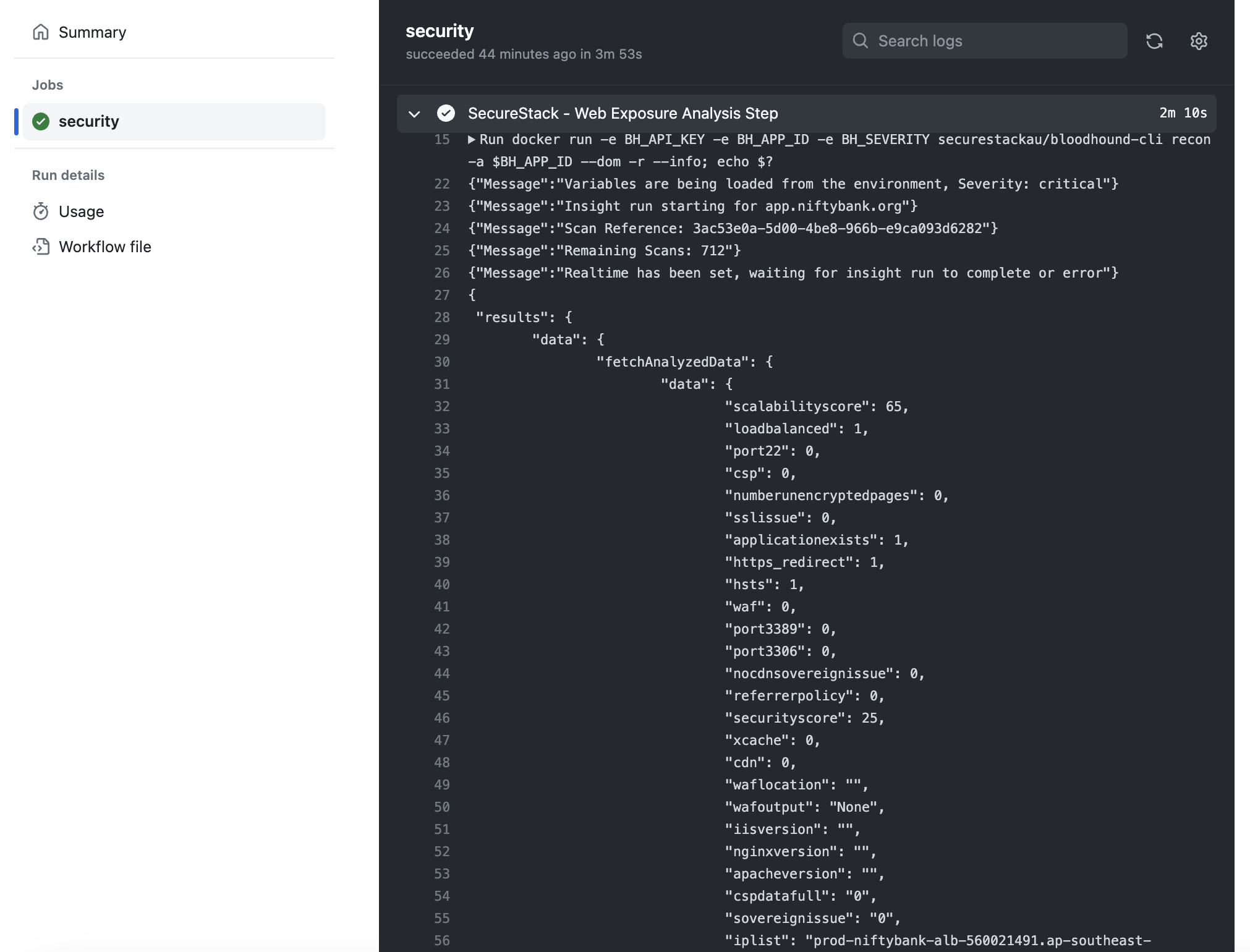

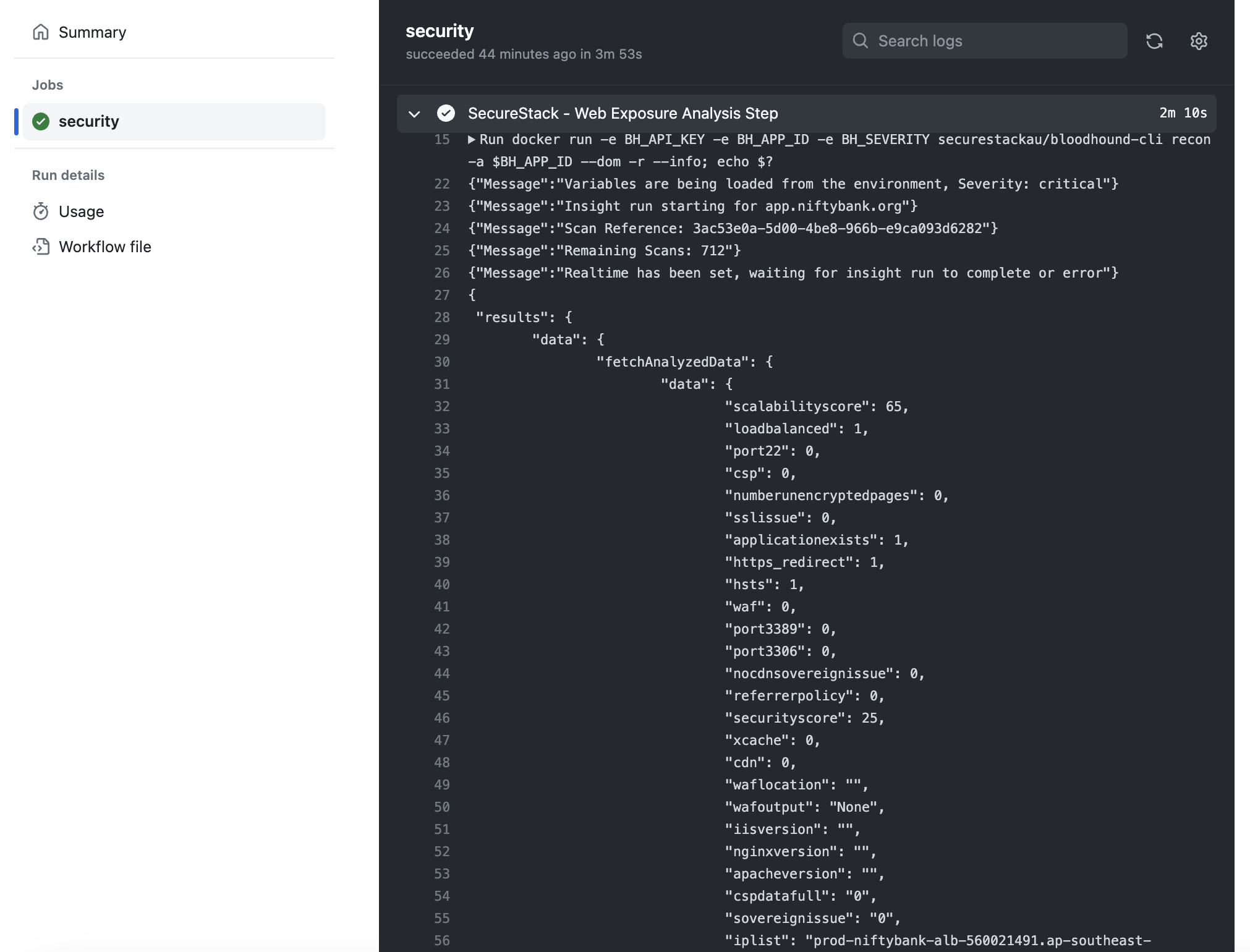

Comment puis-je voir la sortie de l'analyse de l'exposition Web?

Vous pouvez afficher la sortie de l'analyse directement dans la sortie du flux de travail GitHub Action

Vous pouvez exécuter une analyse locale des secrets avec notre sanghound-Cli: bloodhound-cli recon -r -a <app_id>

Vous pouvez interagir avec la sortie d'analyse dans le SaaS Securestack

Consultez nos autres actions GitHub:

- Analyse de composition de logiciels Securestack (SCA) - Scannez votre application pour les bibliothèques tierces et open source vulnérables.

- Securestack Secret Scanning - Scannez votre application pour les clés API intégrées, les informations d'identification et les données SENSTIVE.

- Analyse de la vulnérabilité Web de Securestack et de la mauvaise configuration - Scannez votre URL d'application en cours d'exécution pour les erreurs de confusion cloud et les vulnérabilités Web.

- Analyse Securestack LOG4J - Scannez votre application pour les vulnérabilités log4j / log4shell.

- Securestack SBOM - Créez une facture de matériel logiciel (SBOM) pour votre application.

- Ou, notre action github tout-en-un - nous avons assemblé toutes nos actions en une seule "action pour toutes les gouverner"!

Fait avec? par Securestack