Securestack Web Schwachstellenanalyse GitHub Aktion

Eine GitHub -Aktion, die Ihre Webanwendung auf Sicherheits- und Verfügbarkeitsprobleme analysiert. Wenn Sie dies zu GitHub -Aktionen hinzufügen, analysieren wir Ihre Web -App jedes Mal, wenn Sie an einem öffentlichen Endpunkt bereitgestellt werden, und teilen Sie Ihnen mit, ob das, was Sie gerade bereitgestellt haben, sicher ist und Ihren Anforderungen entspricht. Im Folgenden finden Sie unten, welche Arten von Problemen diese Aktion für diese Aktion scannt.

name: Example Workflow Using SecureStack Web Vulnerability Exposure Action

on: push

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Web Vulnerability Exposure Analysis Step

id: exposure

uses: SecureStackCo/[email protected]

with:

securestack_api_key: ${{ secrets.SECURESTACK_API_KEY }}

securestack_app_id: ${{ secrets.SECURESTACK_APP_ID }}

severity: critical

flags: '--dom -r'

HINWEIS - Um mögliche Werte für die flags zu verstehen, führen Sie die Securestack CLI lokal aus:

$ bloodhound-cli code --help

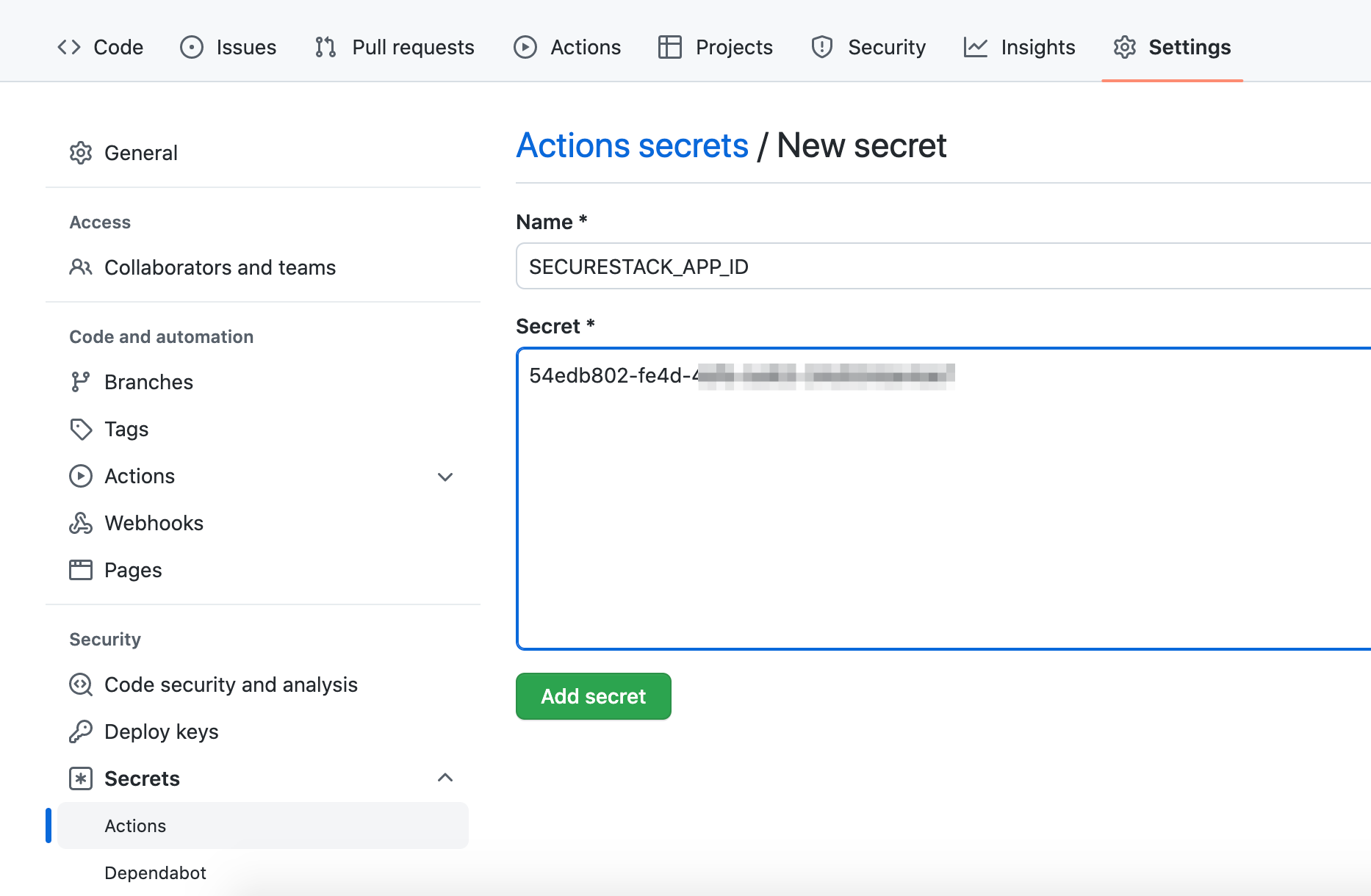

Erstellen Sie Ihren Securestack -API -Schlüssel und speichern Sie als Github -Geheimnis

- Melden Sie sich mit Ihren GitHub -Anmeldeinformationen an, um sie zu erhalten.

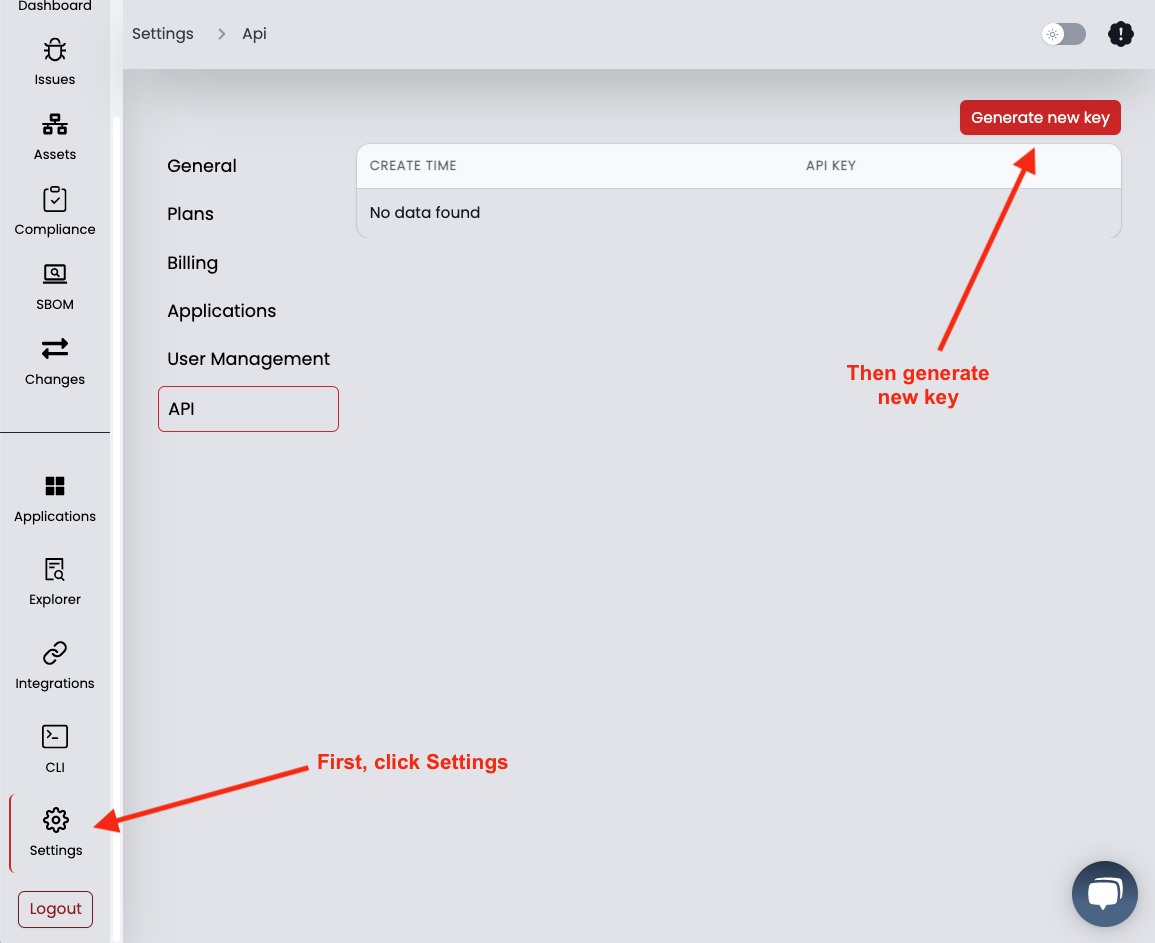

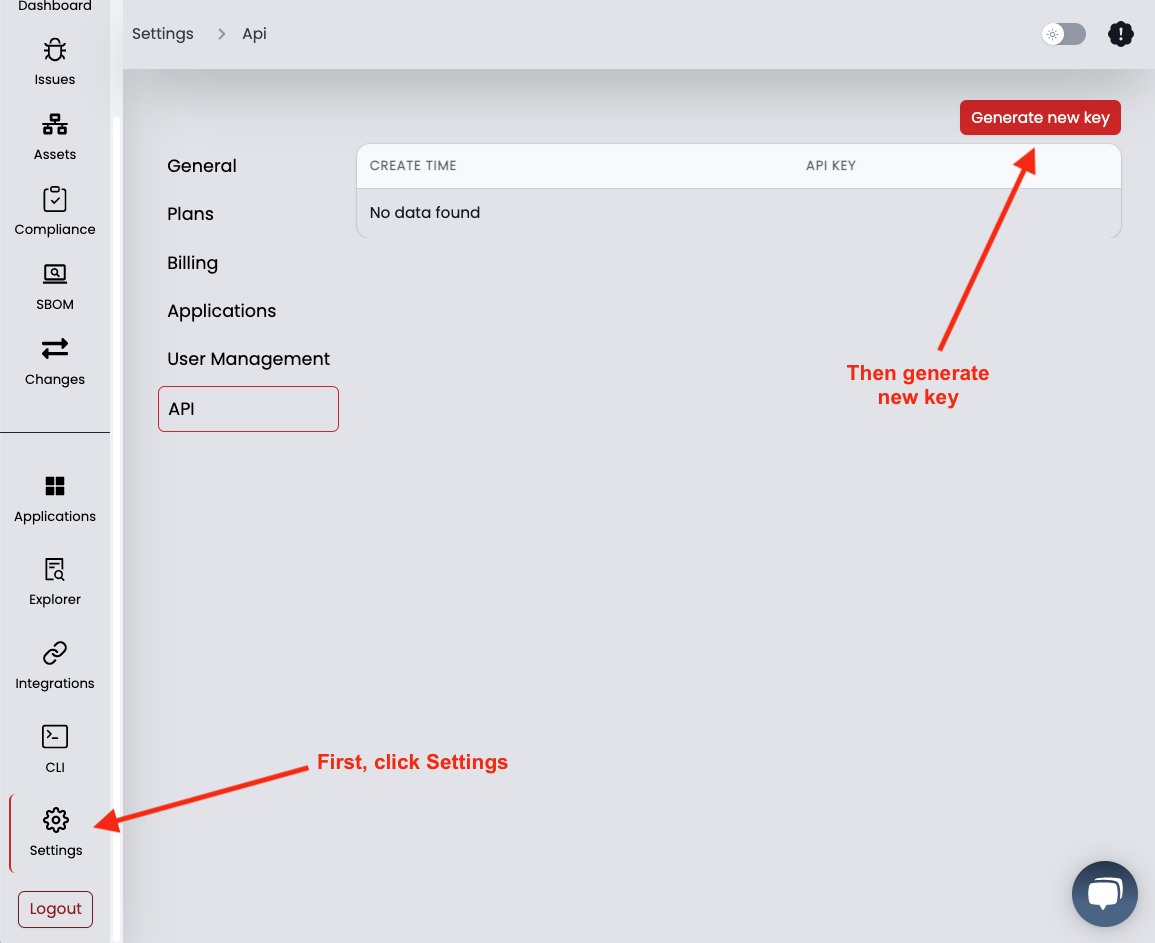

- Gehen Sie in der unteren linken Ecke zu Einstellungen und wählen Sie dann die 6. Registerkarte: API.

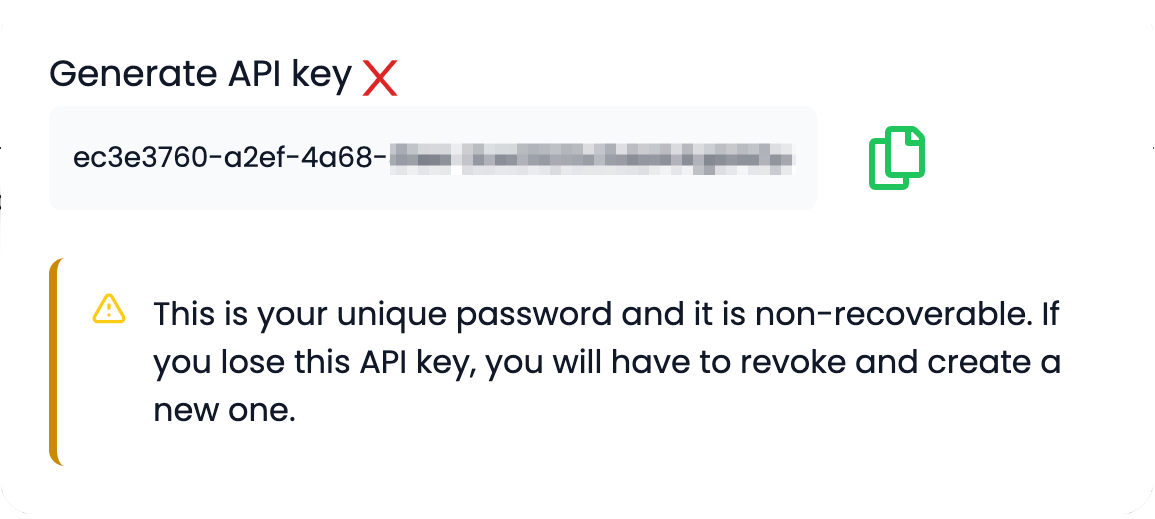

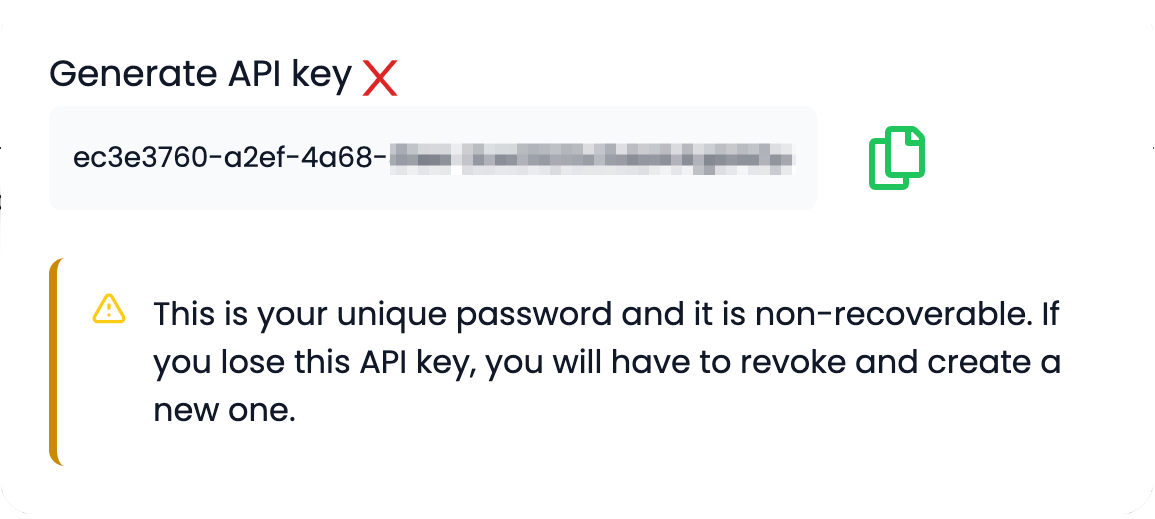

- Generieren Sie einen neuen API -Schlüssel und kopieren Sie den Wert.

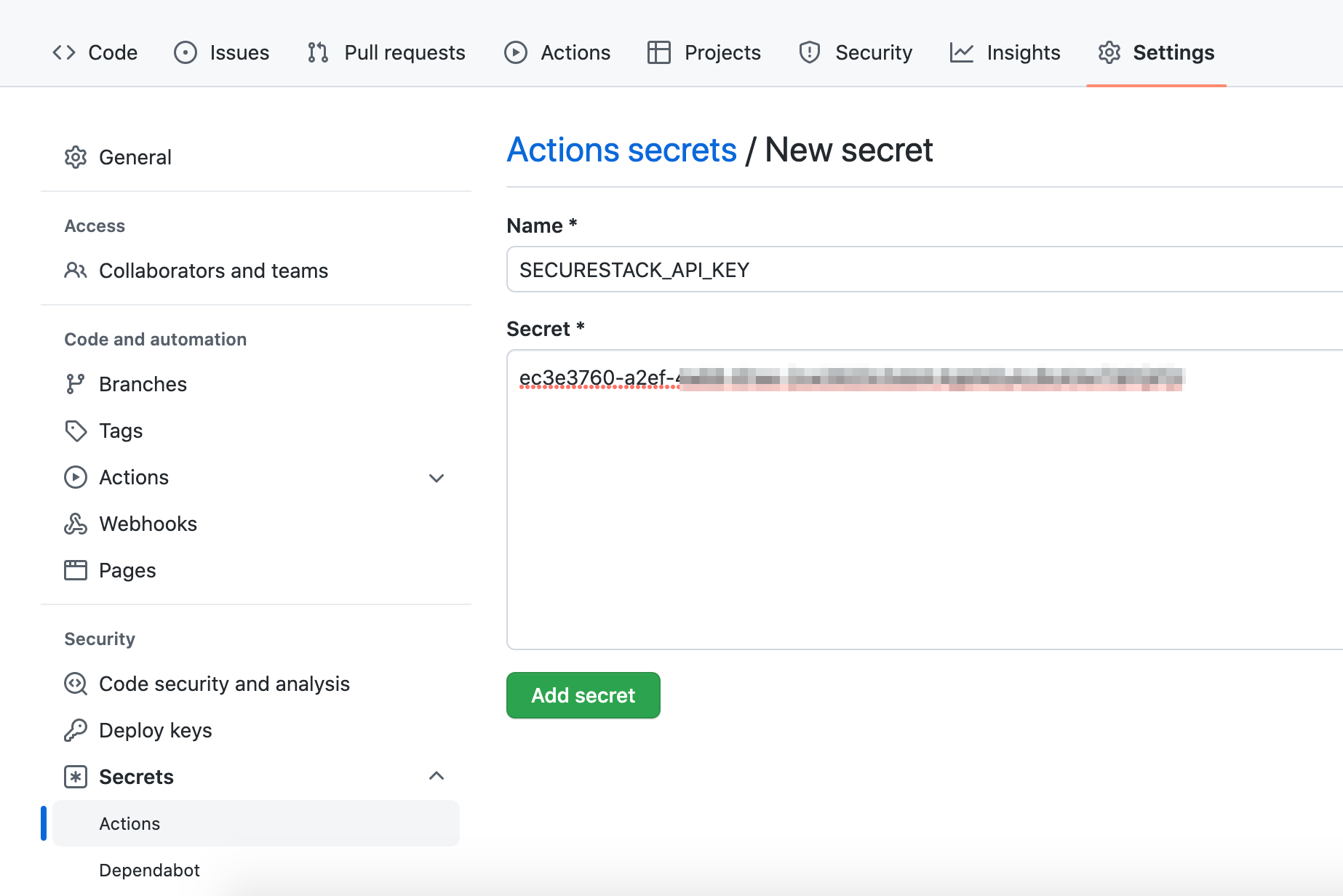

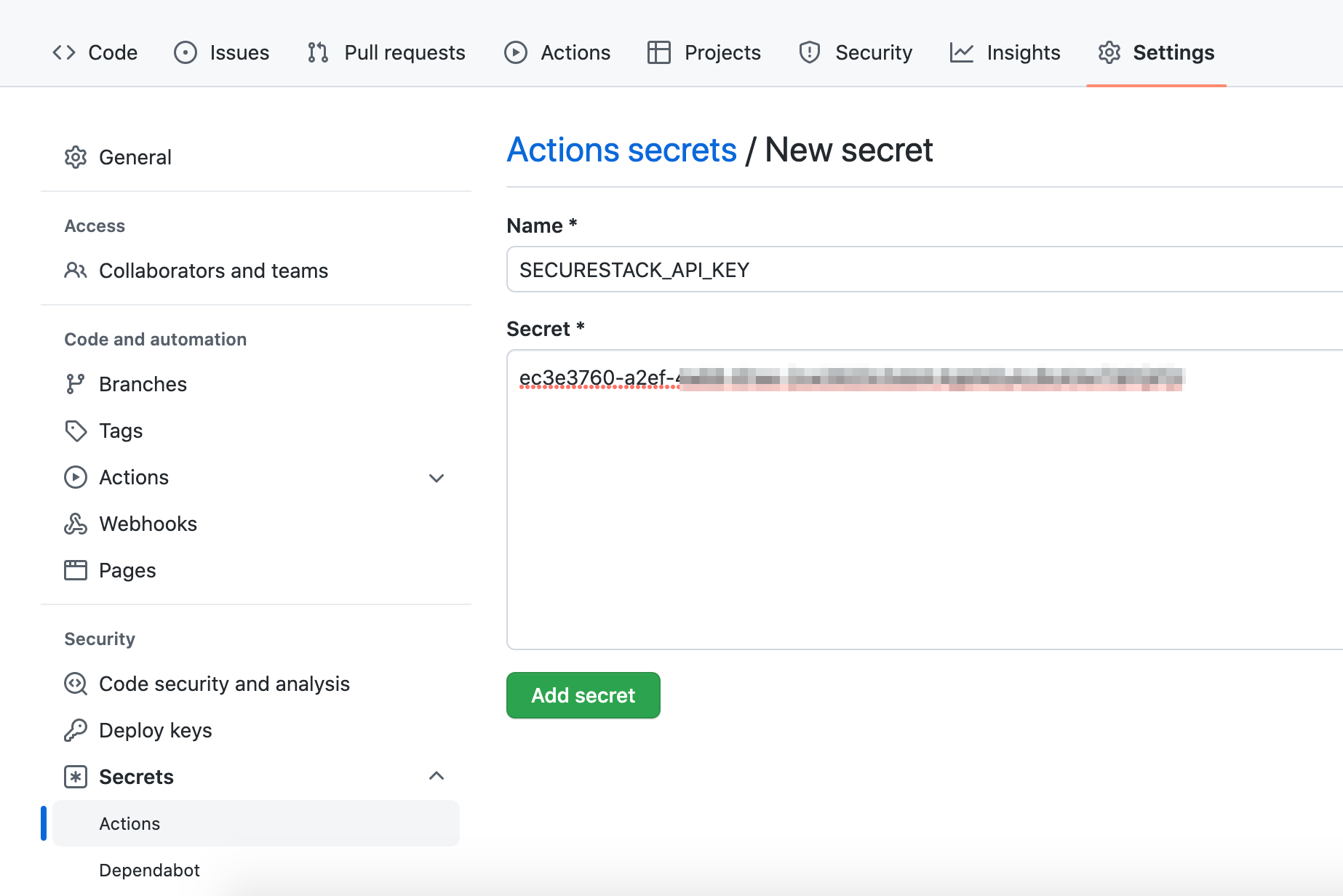

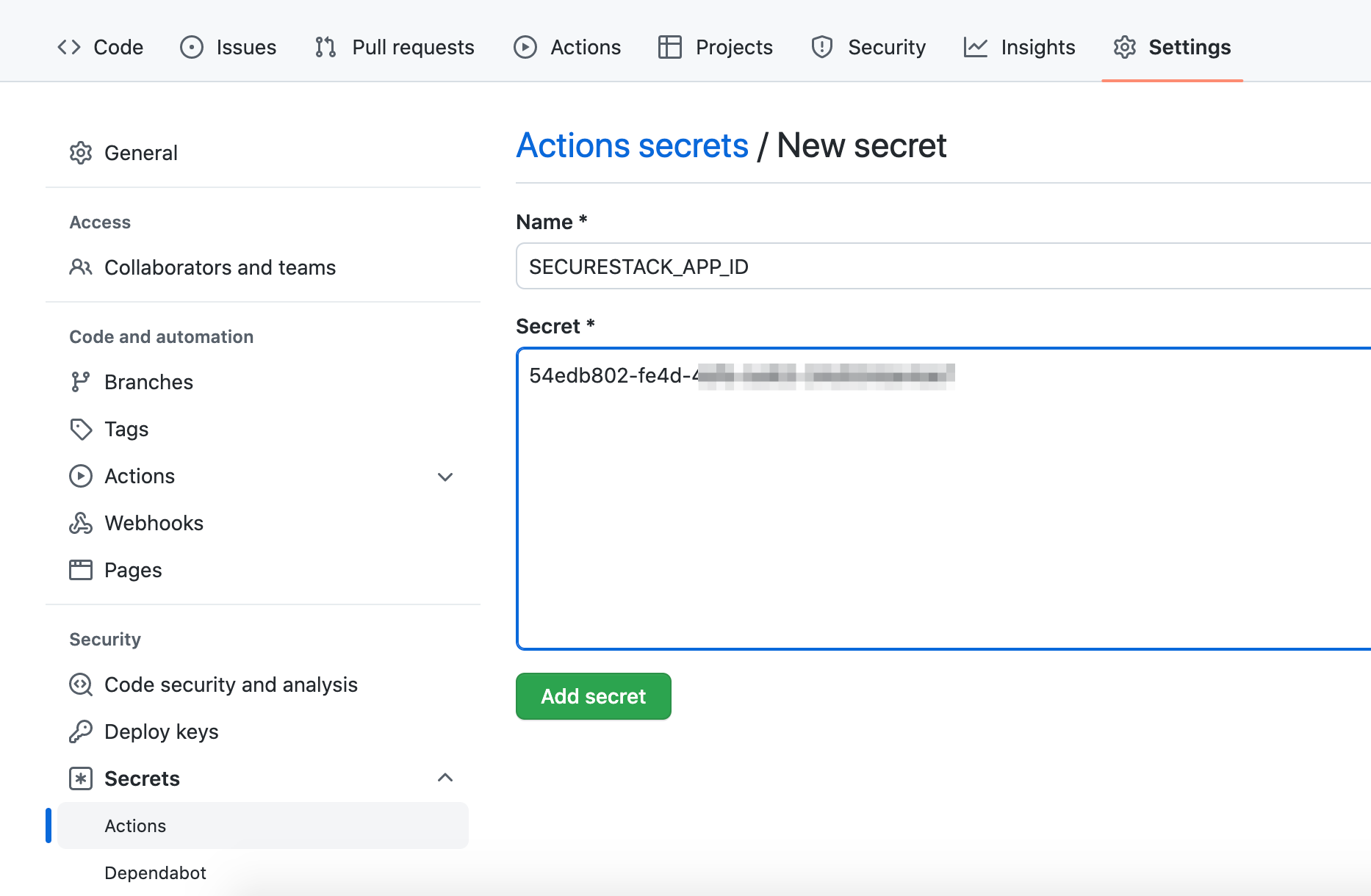

- Gehen Sie nun wieder in GitHub zu Einstellungen für Ihr Github -Repository und klicken Sie auf Geheimnisse und dann unten links.

- Erstellen Sie ein neues Geheimnis mit dem Namen Securestack_API_Key und fügen Sie den Wert aus Schritt 2 in das Feld ein und klicken Sie auf "Secret hinzufügen".

Retriors Ihrer Securestack -Anwendungs -ID

- Melden Sie sich an, um sich zu befassen.

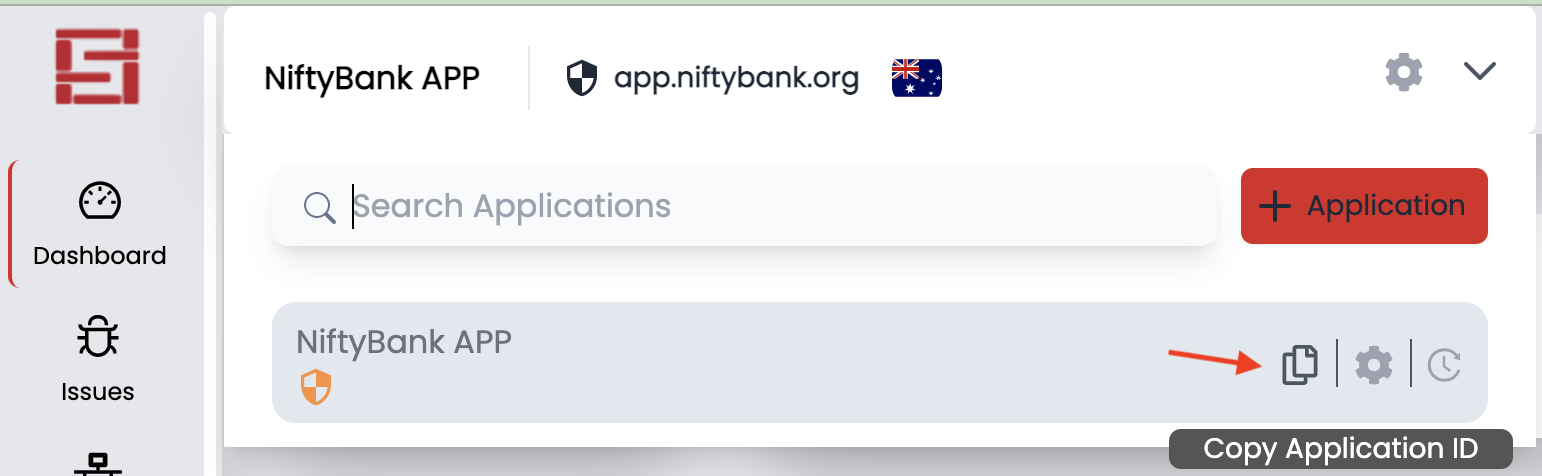

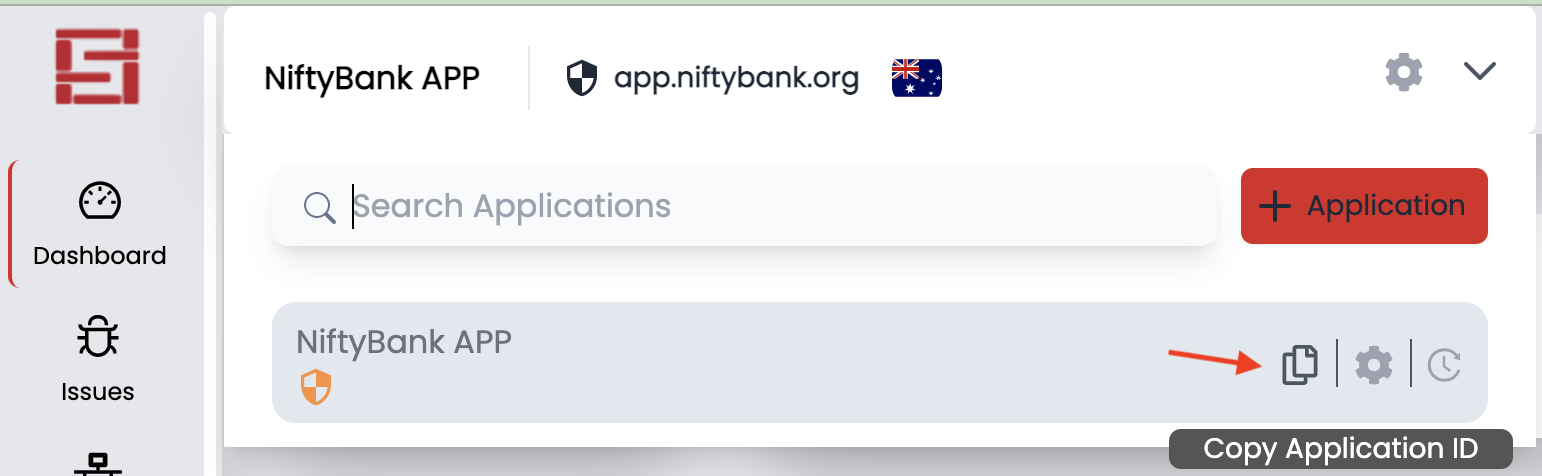

- Wählen Sie in der Anwendungsabtastung oben links die Anwendung aus, die Sie verwenden möchten, und klicken Sie auf "Anwendungs -ID kopieren".

- Erstellen Sie ein neues Geheimnis mit dem Namen Securestack_App_ID und fügen Sie den Wert aus Schritt 2 in das Feld ein und klicken Sie auf "Secret hinzufügen".

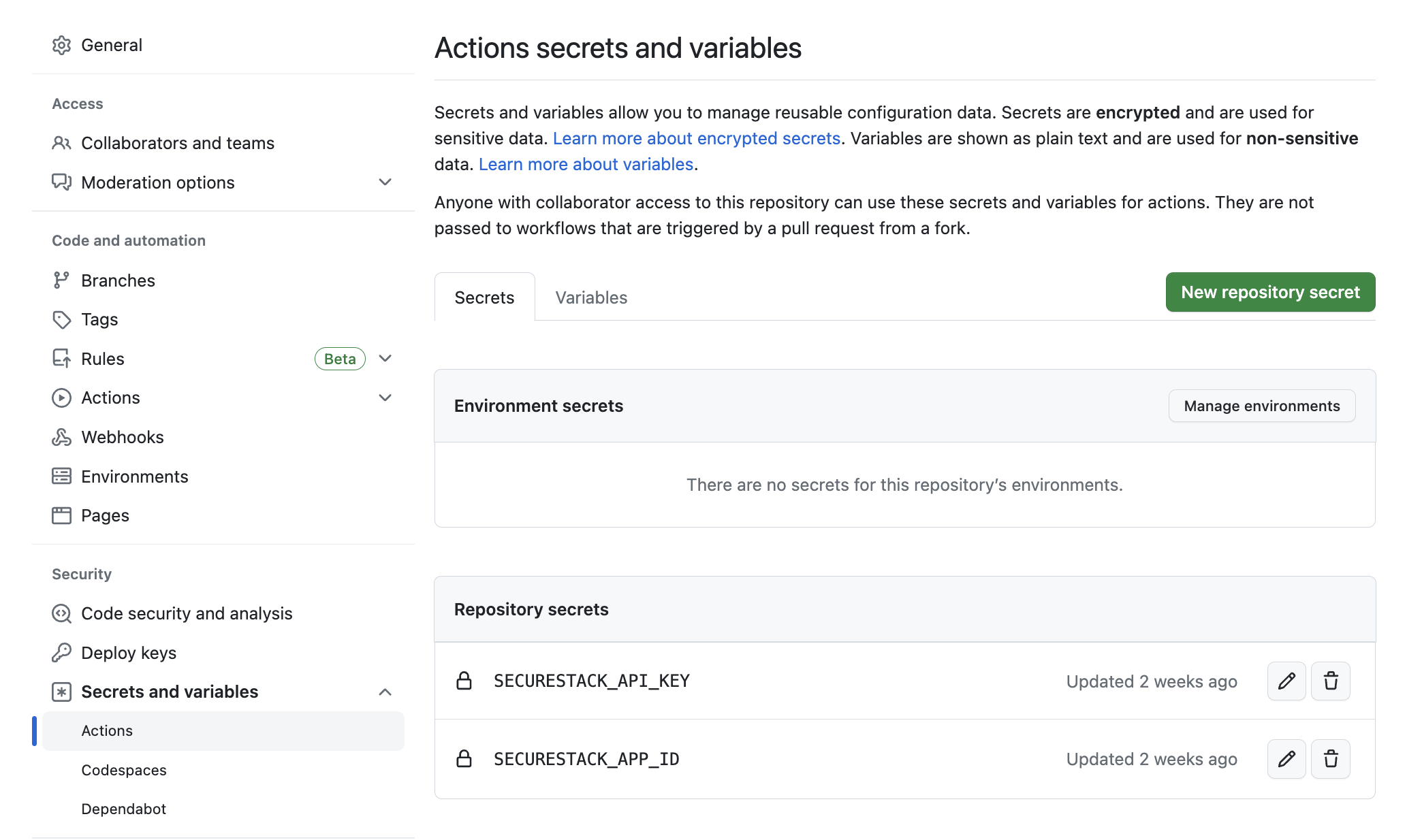

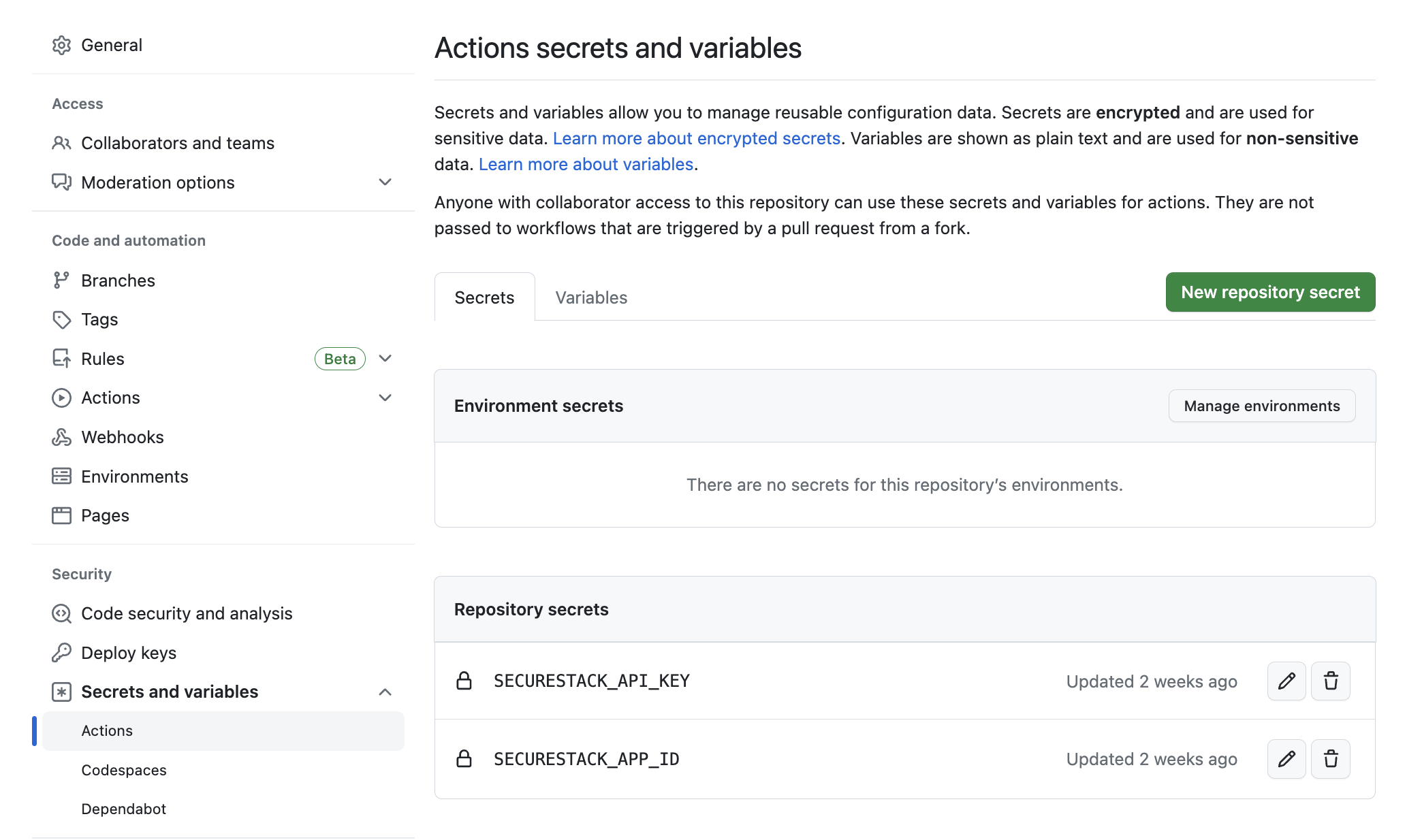

- Wenn die beiden Github -Geheimnisse abgeschlossen sind, sollten so so aussehen

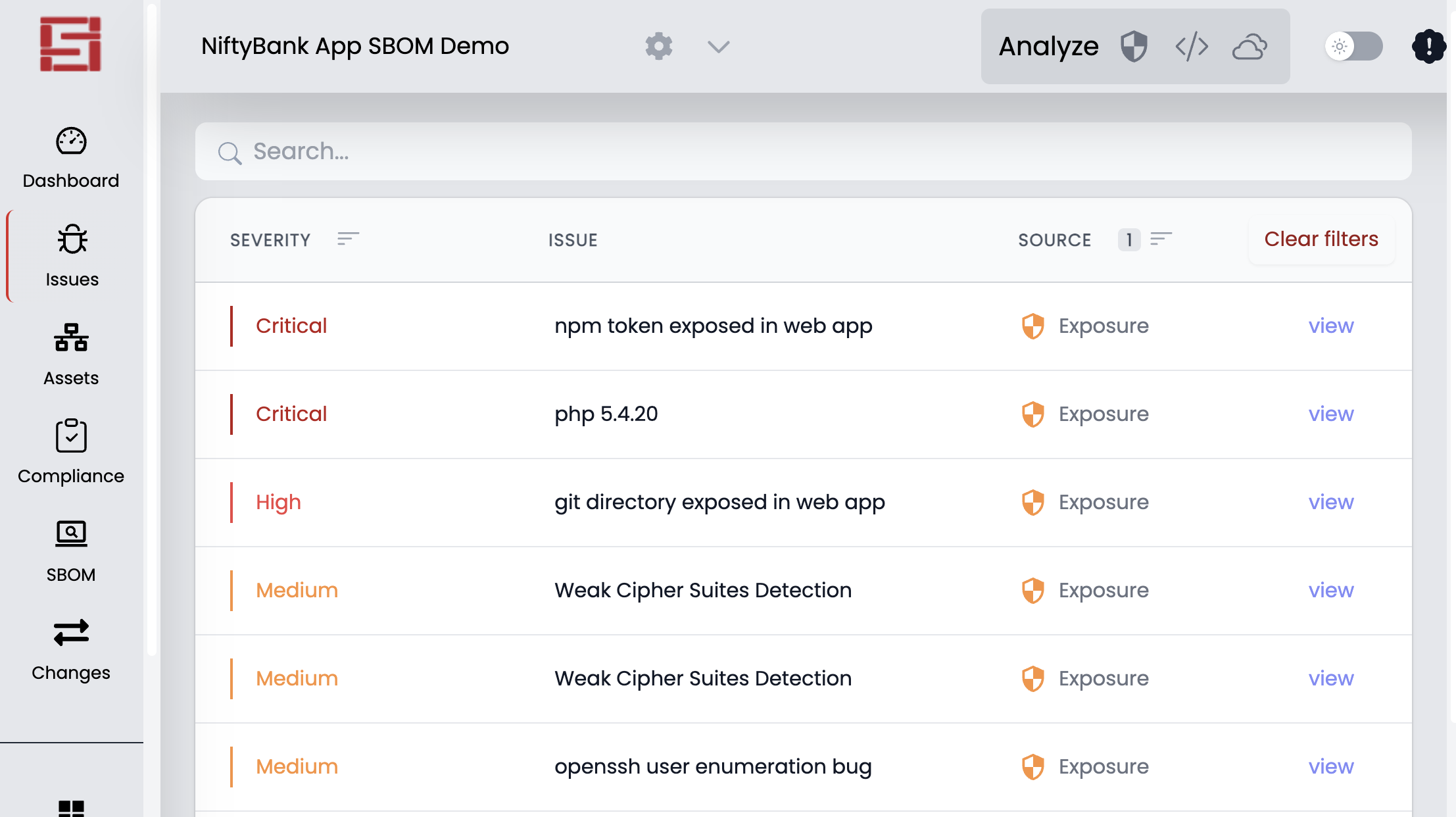

Welche Schwachstellen finden wir?

- SCANS -Webanwendung für veraltete und schutzbedürftige Anwendungskomponenten

- Identifiziert, ob grundlegende Sicherheitskontrollen wie WAF, Firewalls und Sicherheitsheader verwendet werden

- Findet alle öffentlichen Vermögenswerte und hilft Ihnen, Ihre Anwendungsangriffsfläche zu verstehen

- Identifiziert Missverständnisse in vorhandenem WAF oder CDN

- Identifiziert, ob die App CSP- oder Sicherheitsheader verwendet und ob sie arbeiten

- Findet Waf -Bypass -Angriffe für Akamai, Cloudflare & Imperva

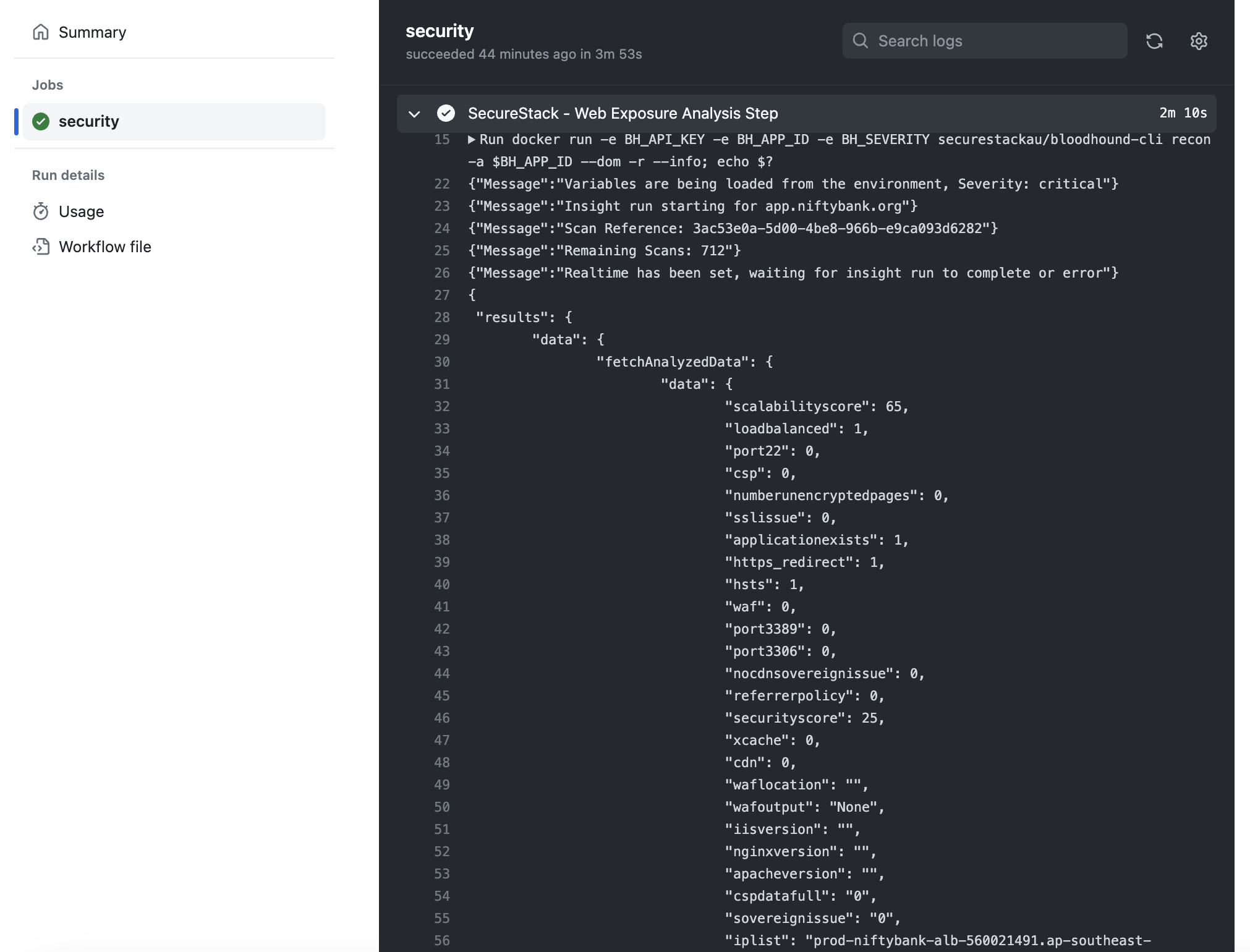

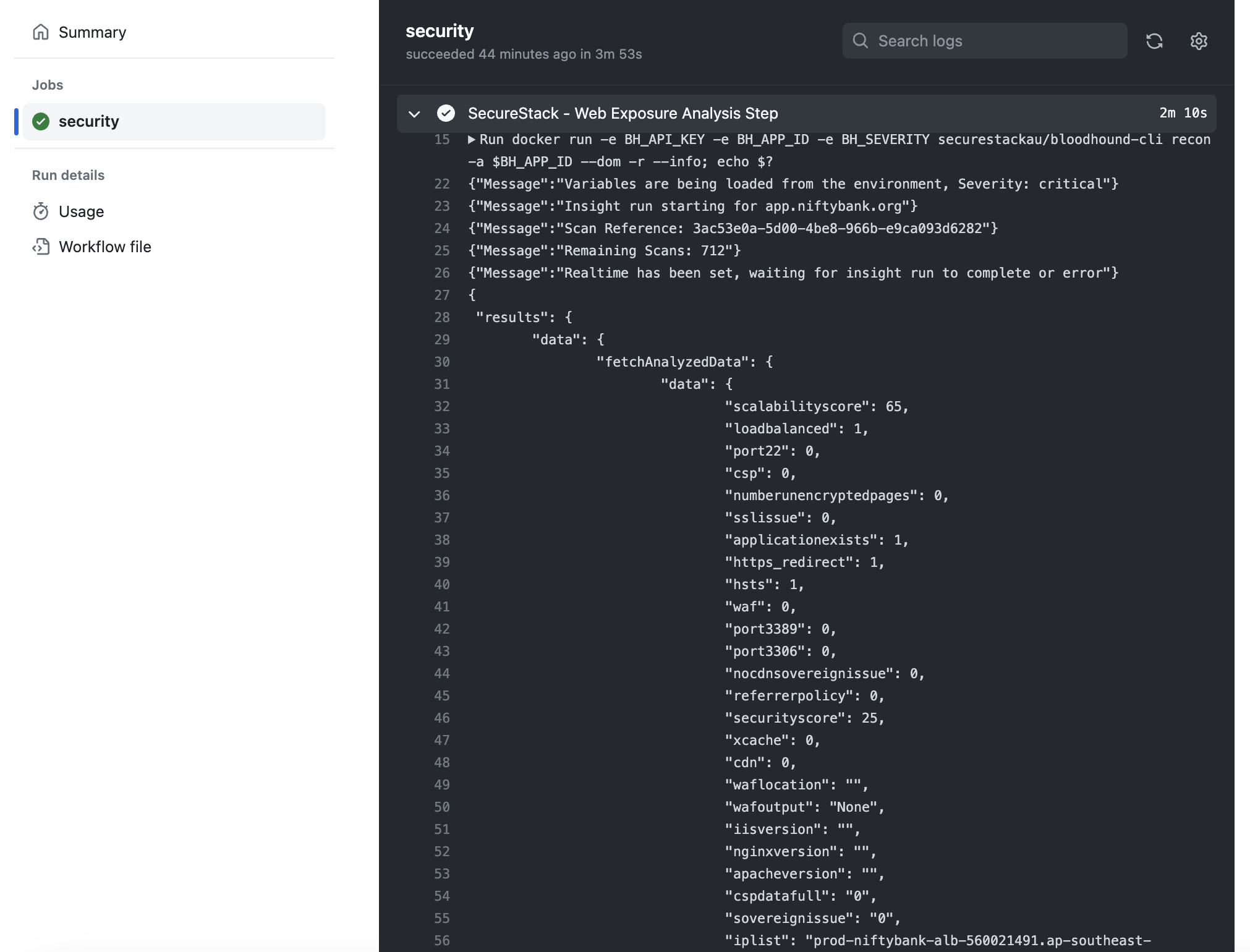

Wie kann ich die Ausgabe der Web -Expositionsanalyse sehen?

Sie können die Analyseausgabe direkt im GitHub -Aktions -Workflow -Ausgang anzeigen

Sie können eine lokale Secrets -Analyse mit unserem Bloodhound -Cli: bloodhound-cli recon -r -a <app_id> durchführen

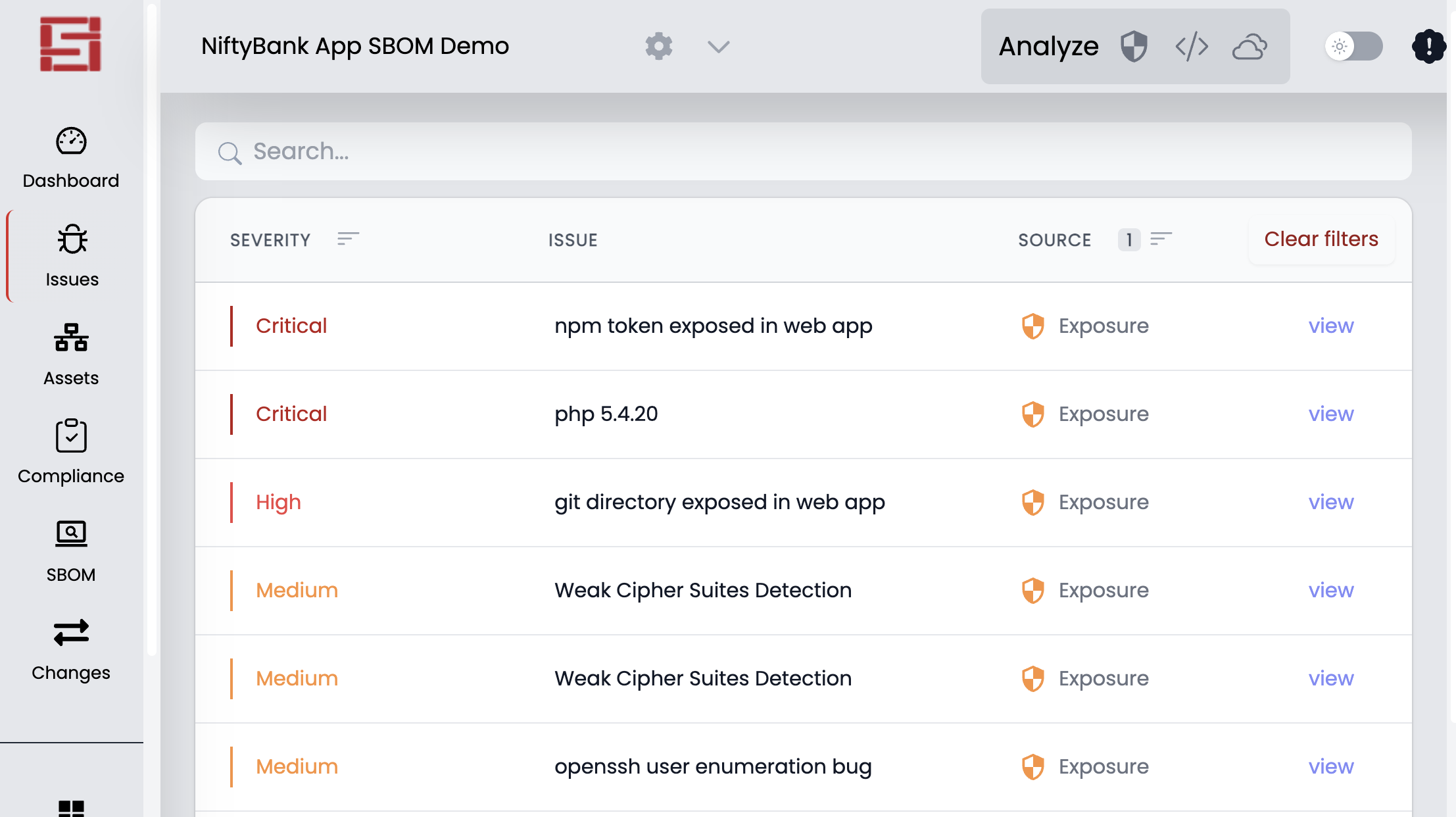

Sie können mit der Analyseausgabe im Securestack SaaS interagieren

Schauen Sie sich unsere anderen Github -Aktionen an:

- Securestack -Software -Kompositionsanalyse (SCA) - Scannen Sie Ihre Anwendung auf anfällige Bibliotheken von Drittanbietern und Open -Source -Bibliotheken.

- Securestack Secret Scaning - Scannen Sie Ihre Anwendung nach eingebetteten API -Schlüssel, Anmeldeinformationen und senstiven Daten.

- Securestack -Webanfälligkeit & Cloud -Missverständnisanalyse - Scannen Sie Ihre laufende Anwendungs -URL für Cloud -Missverständnisse und Webanfälligkeiten.

- Securestack LOG4J -Analyse - Scannen Sie Ihre Anwendung nach LOG4J/LOG4SHELL -Schwachstellen.

- Securestack SBOM - Erstellen Sie eine Software -Materialrechnung (SBOM) für Ihre Anwendung.

- Oder unsere All-in-One-Github-Aktion-wir haben alle unsere Handlungen zusammen in eine "Aktion, um sie alle zu regieren"!

Gemacht mit? von Securestack