Securestack Web Analysis Analysis Github Action

Действие GitHub, которое анализирует ваше веб -приложение для проблем безопасности и доступности. Когда вы добавите это в GitHub Daises, мы проанализируем ваше веб -приложение каждый раз, когда вы развертываете в общедоступной конечной точке и сообщаем вам, является ли то, что вы только что развернули, безопасно, и соответствует вашим требованиям. Смотрите ниже, для каких типов проблем сканирует это действие.

name: Example Workflow Using SecureStack Web Vulnerability Exposure Action

on: push

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Web Vulnerability Exposure Analysis Step

id: exposure

uses: SecureStackCo/[email protected]

with:

securestack_api_key: ${{ secrets.SECURESTACK_API_KEY }}

securestack_app_id: ${{ secrets.SECURESTACK_APP_ID }}

severity: critical

flags: '--dom -r'

Примечание - чтобы понять возможные значения для входных flags действия, запустите CLI Securestack локально:

$ bloodhound-cli code --help

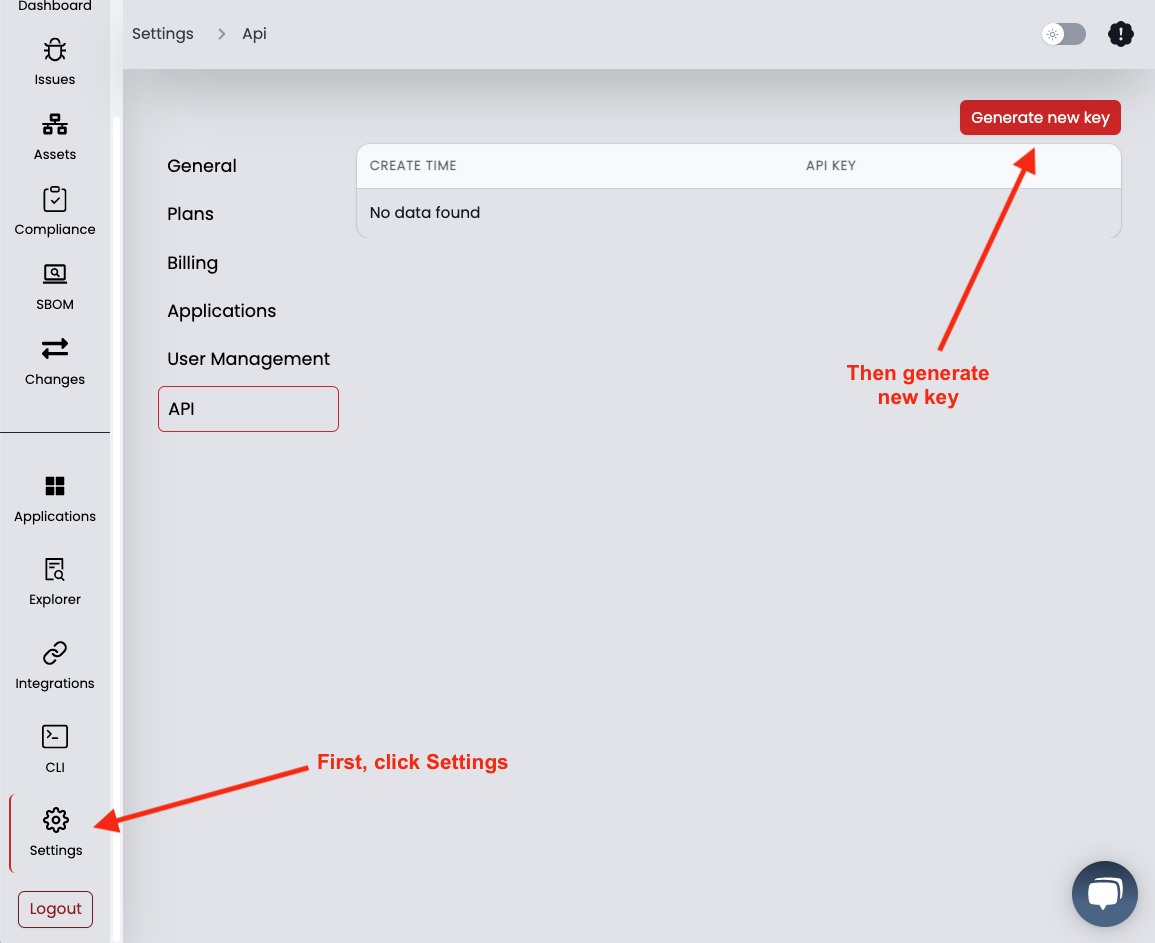

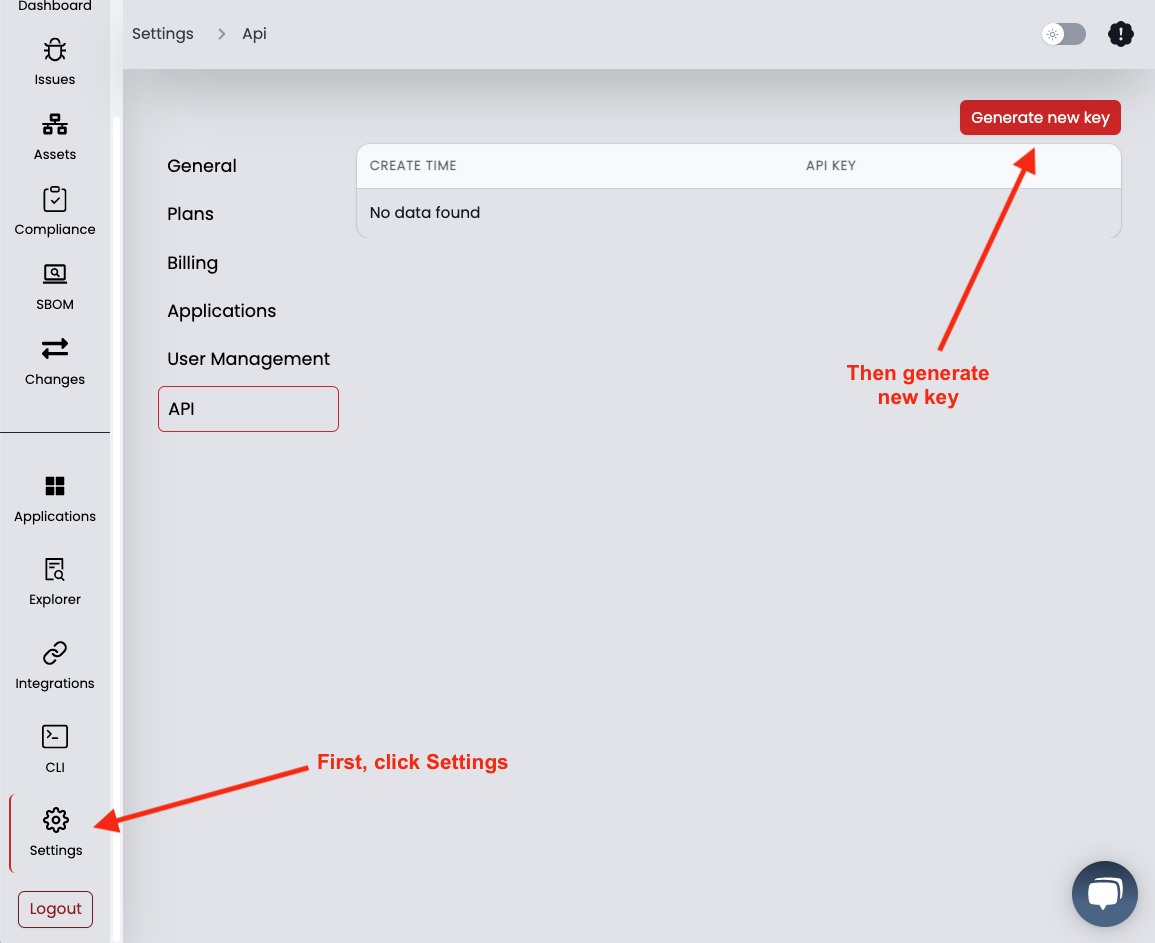

Создайте свой ключ API Securestack и сохраните как GitHub Secret

- Войдите в Securestack с вашими учетными данными GitHub.

- Перейдите к настройкам в левом нижнем углу, а затем выберите 6 -ю вкладку: API.

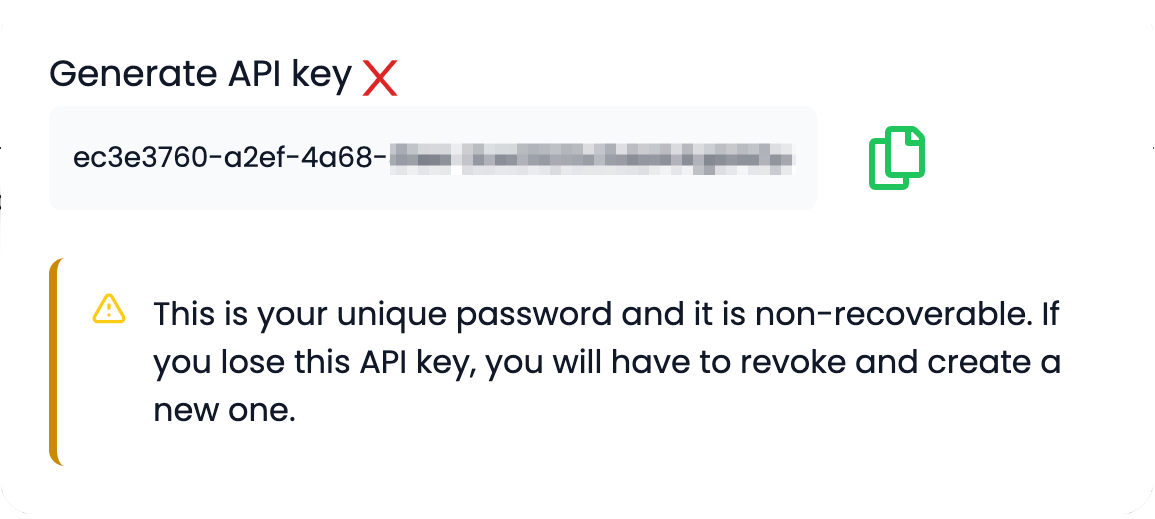

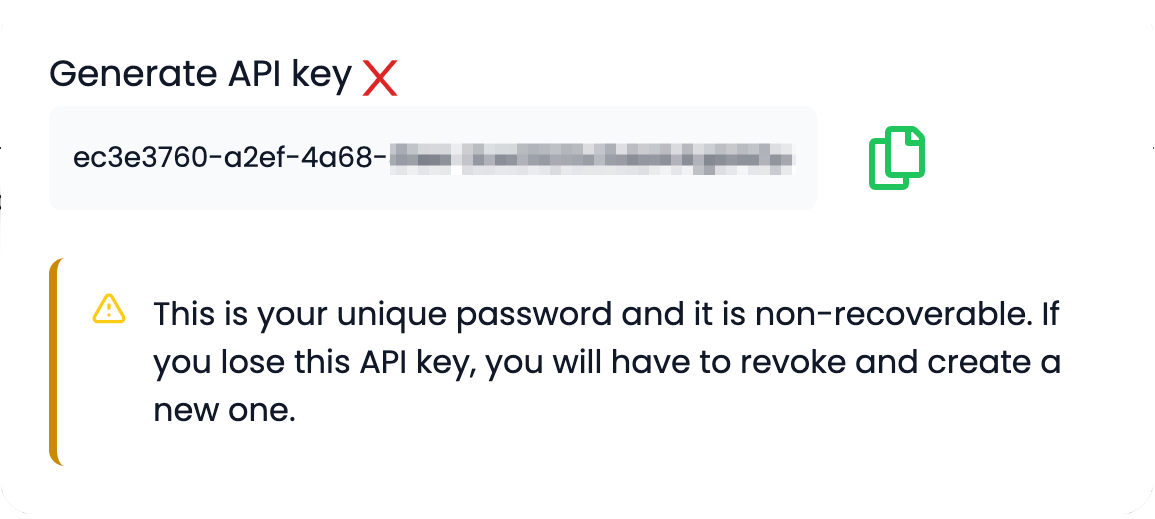

- Создайте новый ключ API и скопируйте значение.

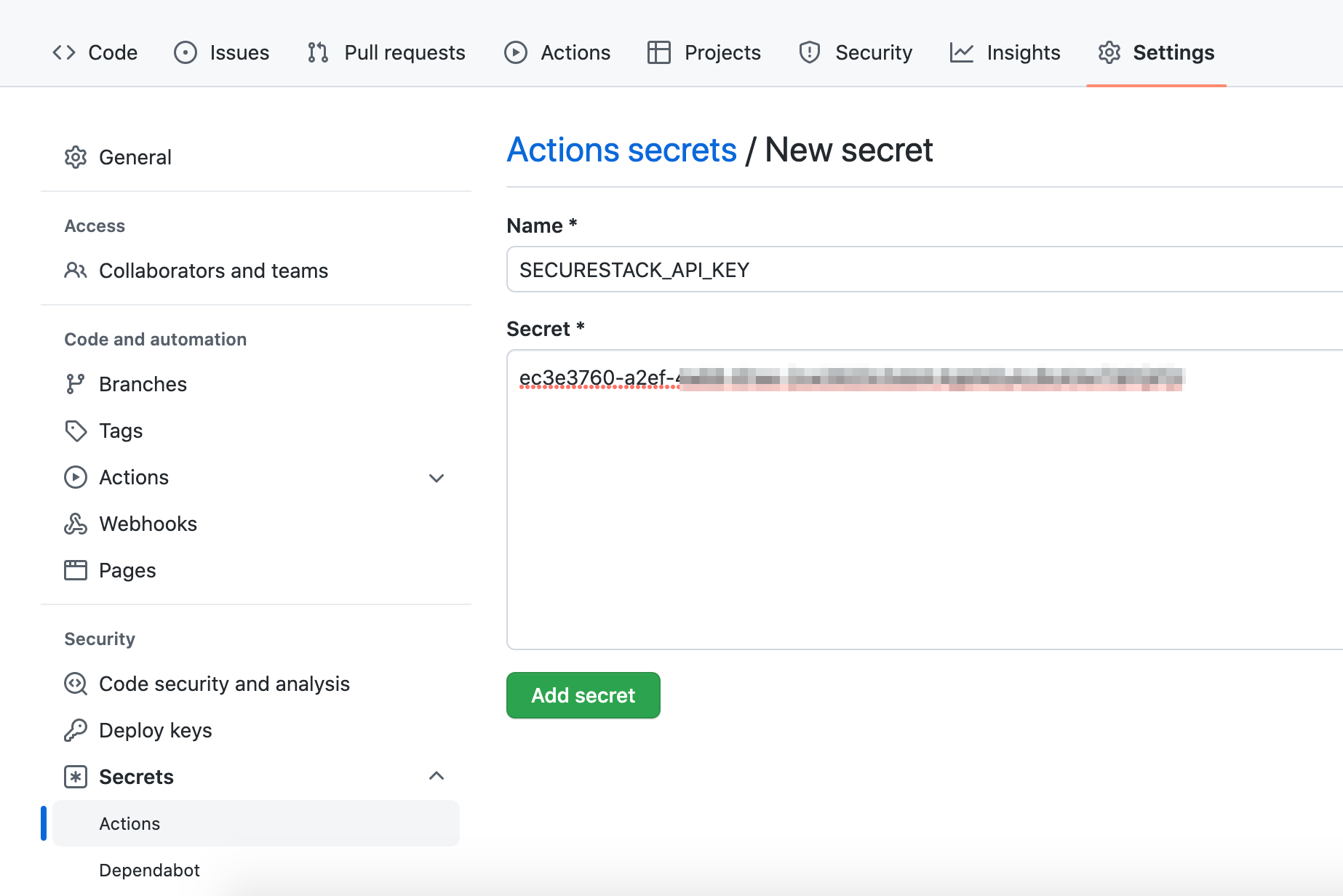

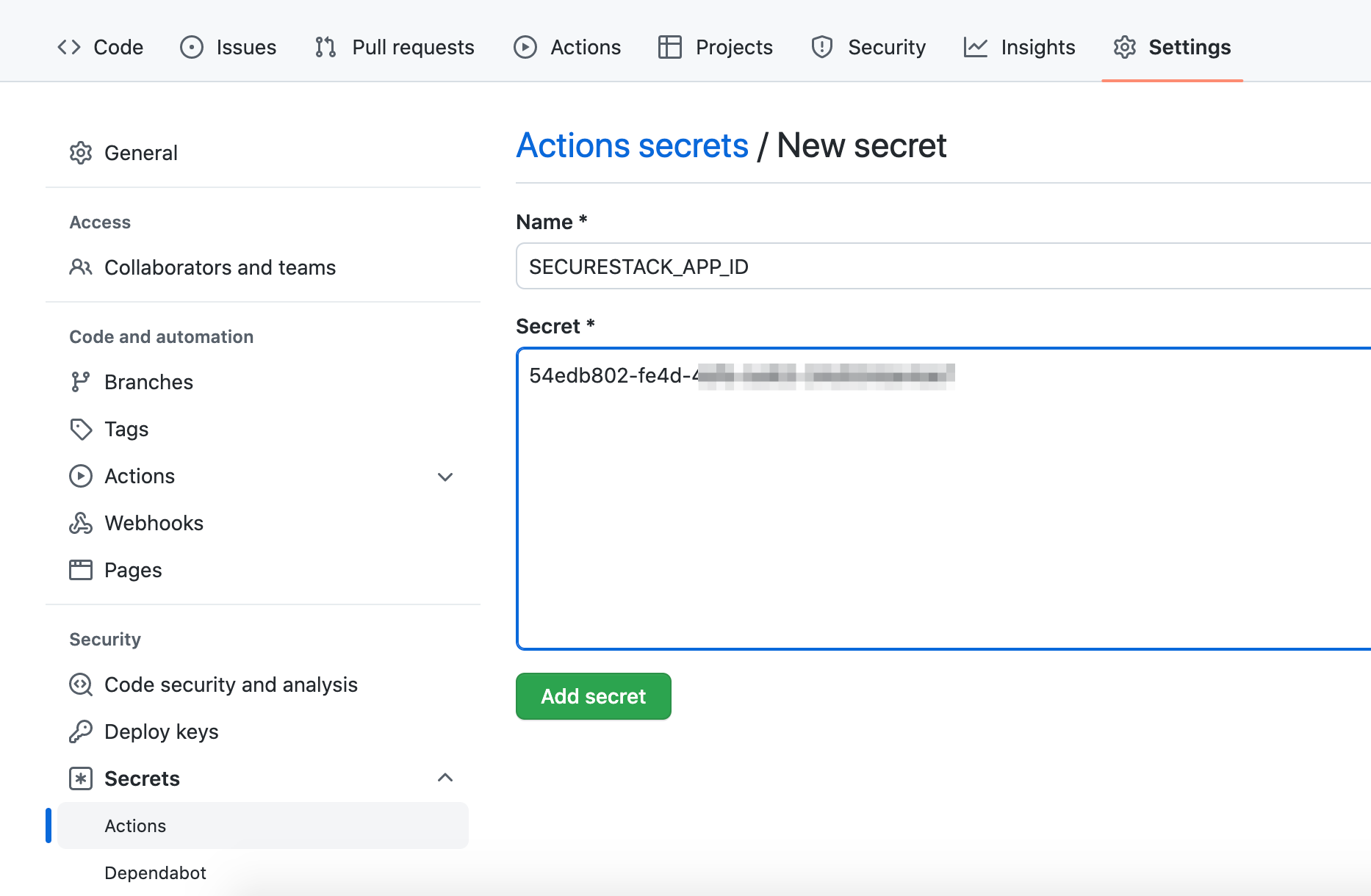

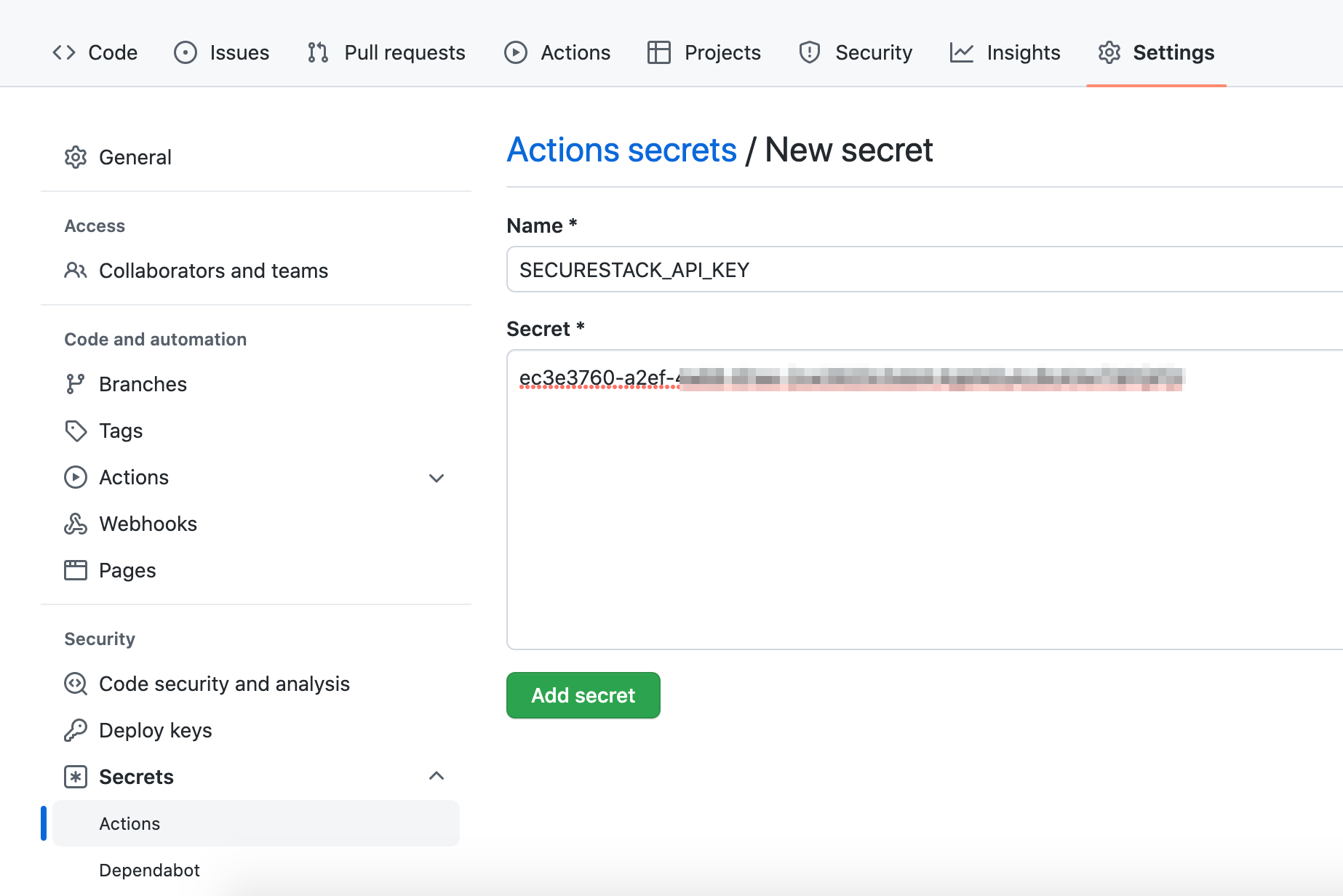

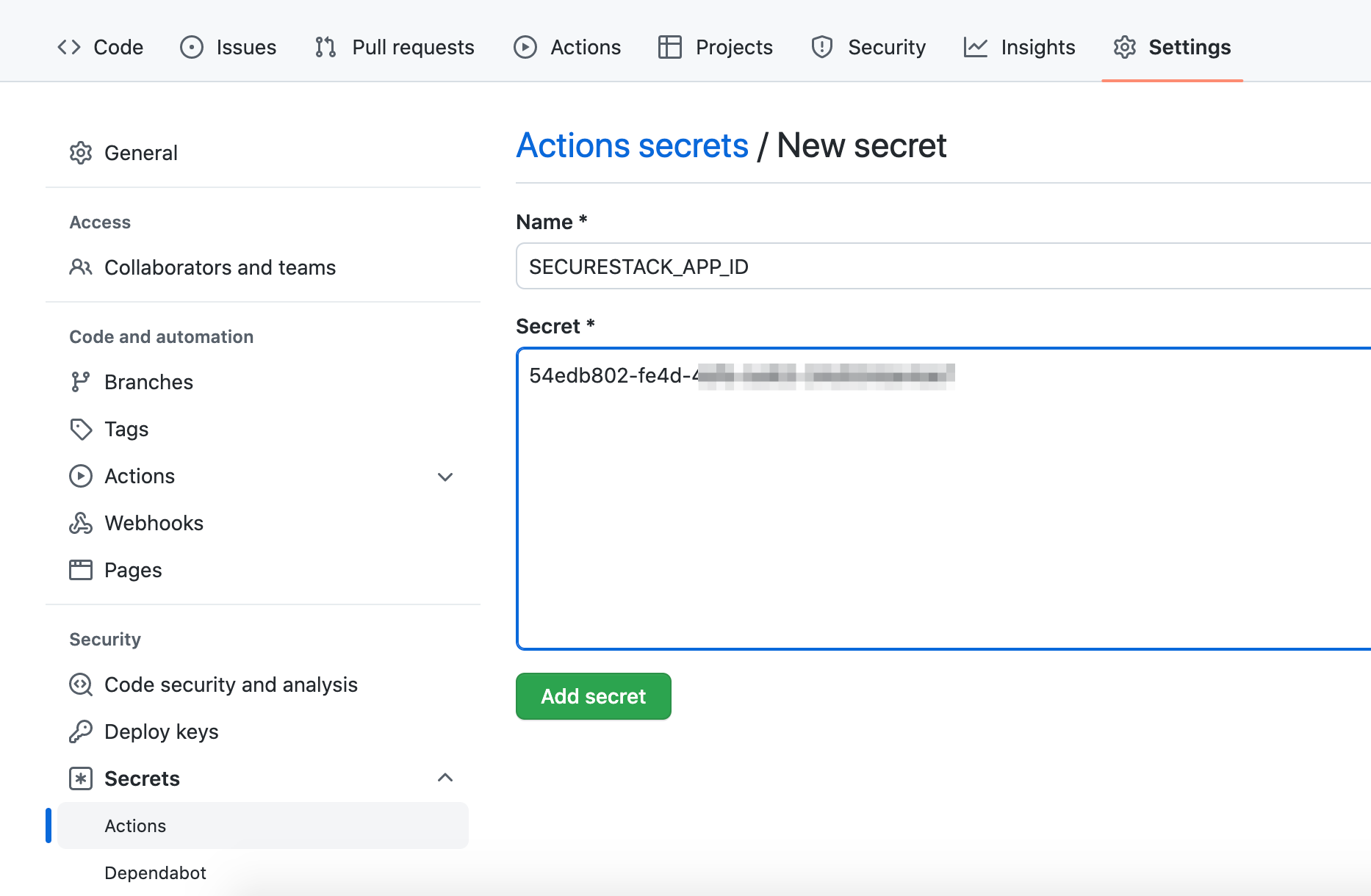

- Теперь вернемся в GitHub, перейдите к настройкам для вашего репозитория GitHub и нажмите «Секреты», а затем действия внизу слева.

- Создайте новый секрет с именем securestack_api_key, вставьте значение из шага 2 в поле и нажмите «Добавить секрет».

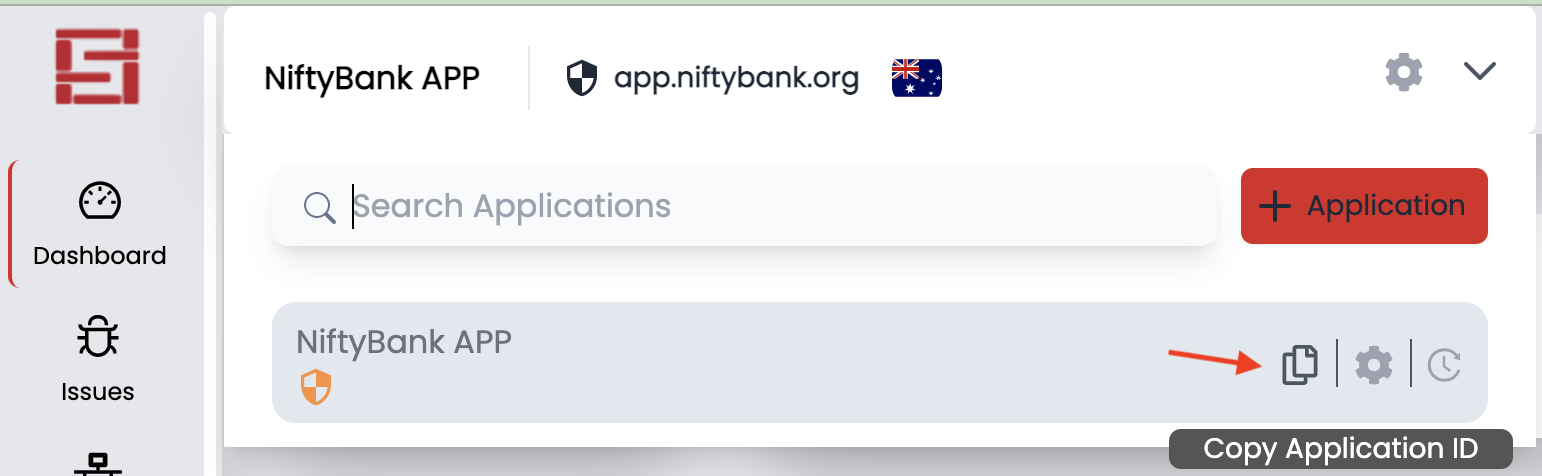

Защита идентификатор приложения Securestack

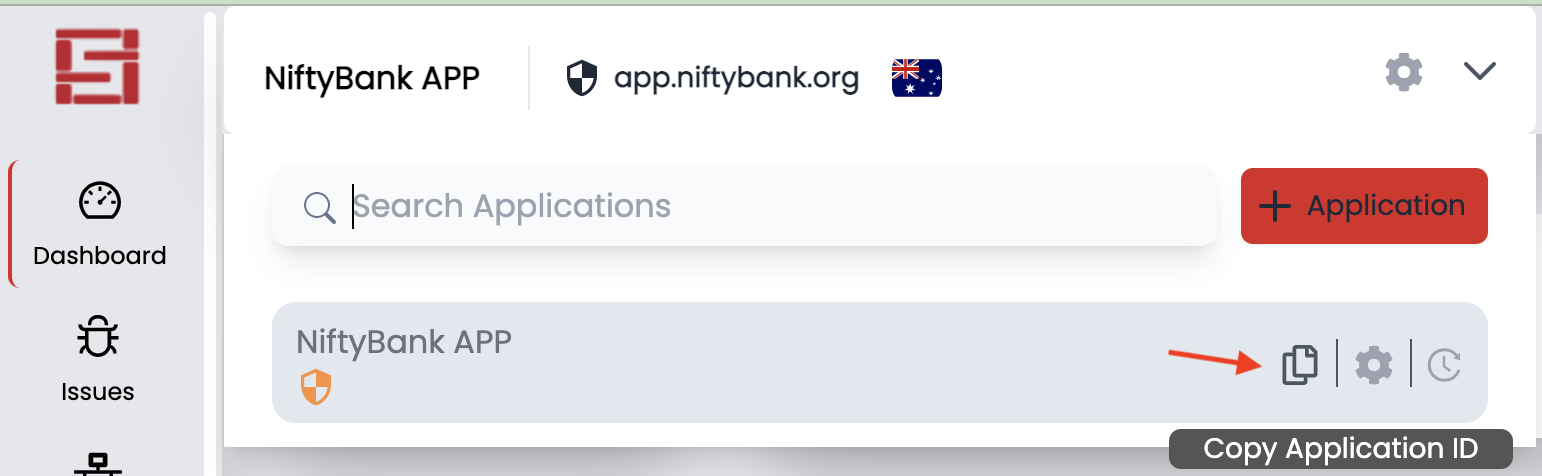

- Войдите в Securestack.

- В приложении выпадает в верхнем левом углу выберите приложение, которое вы хотите использовать, и нажмите «Копировать идентификатор приложения»

- Создайте новый секрет с именем securestack_app_id, вставьте значение из шага 2 в поле и нажмите «Добавить секрет».

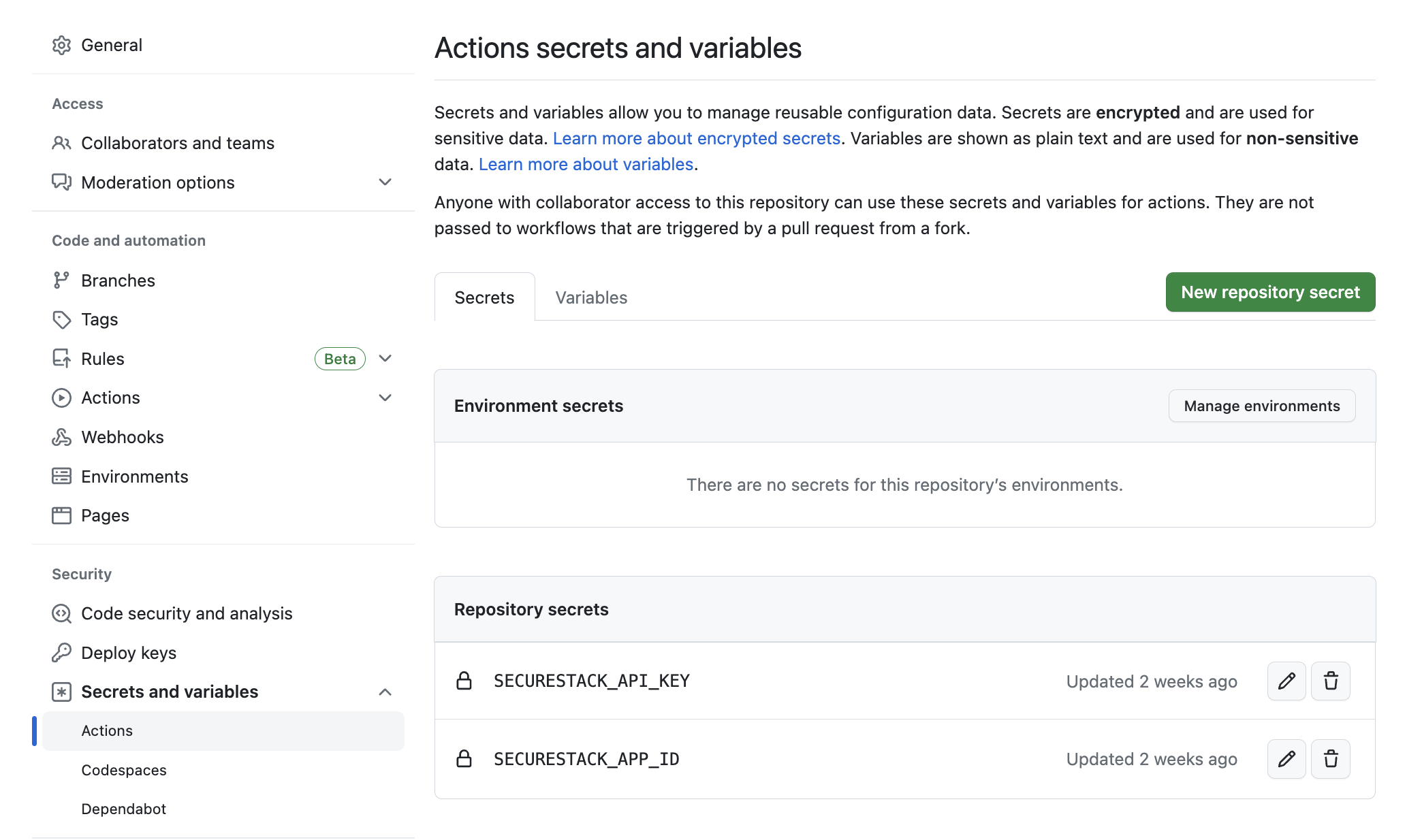

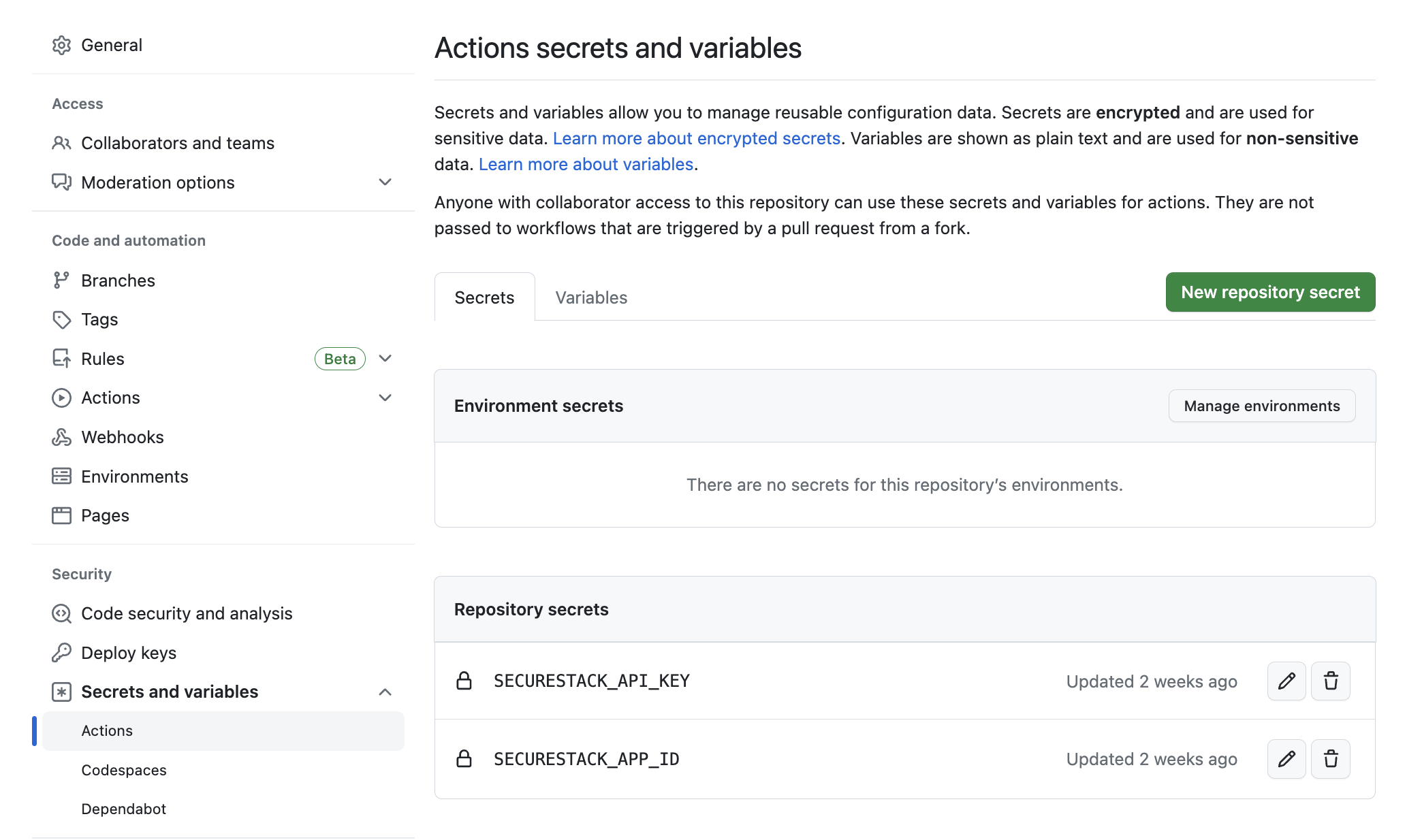

- После завершения два секрета GitHub должны выглядеть так

Какие уязвимости мы находим?

- Сканирование веб -приложения для устаревшего и уязвимых компонентов приложения

- Определяет, используются ли основные элементы управления безопасности, такие как WAF, брандмауэры и заголовки безопасности

- Находит все общественные активы и помогает вам понять поверхность вашей атаки приложения

- Определяет неправильные конфигурации в существующих WAF или CDN

- Определяет, использует ли приложение CSP или заголовки безопасности и работает ли они

- Находит атаки обхода WAF для Akamai, Cloudflare & Imperva

Как я могу увидеть вывод анализа экспозиции в Интернете?

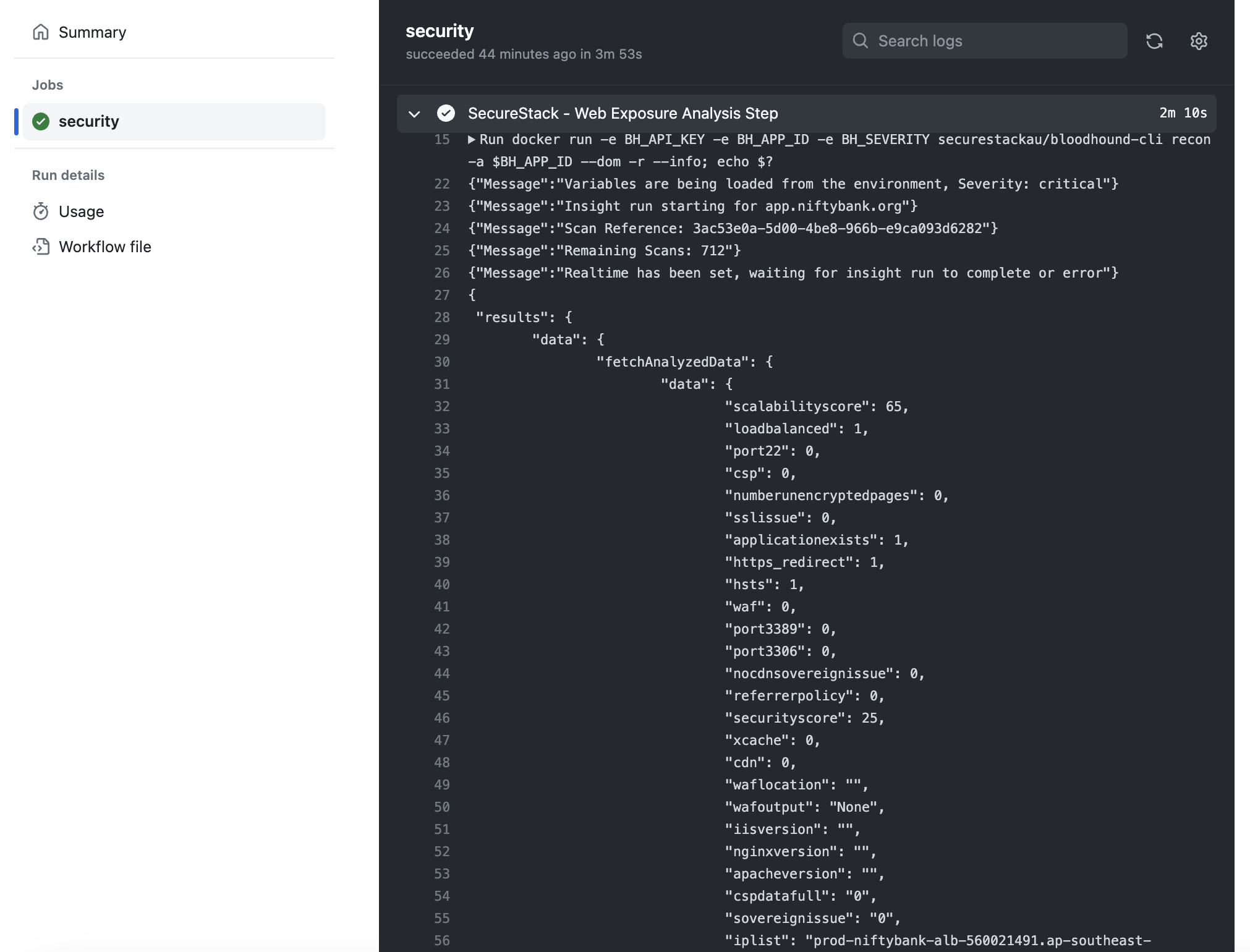

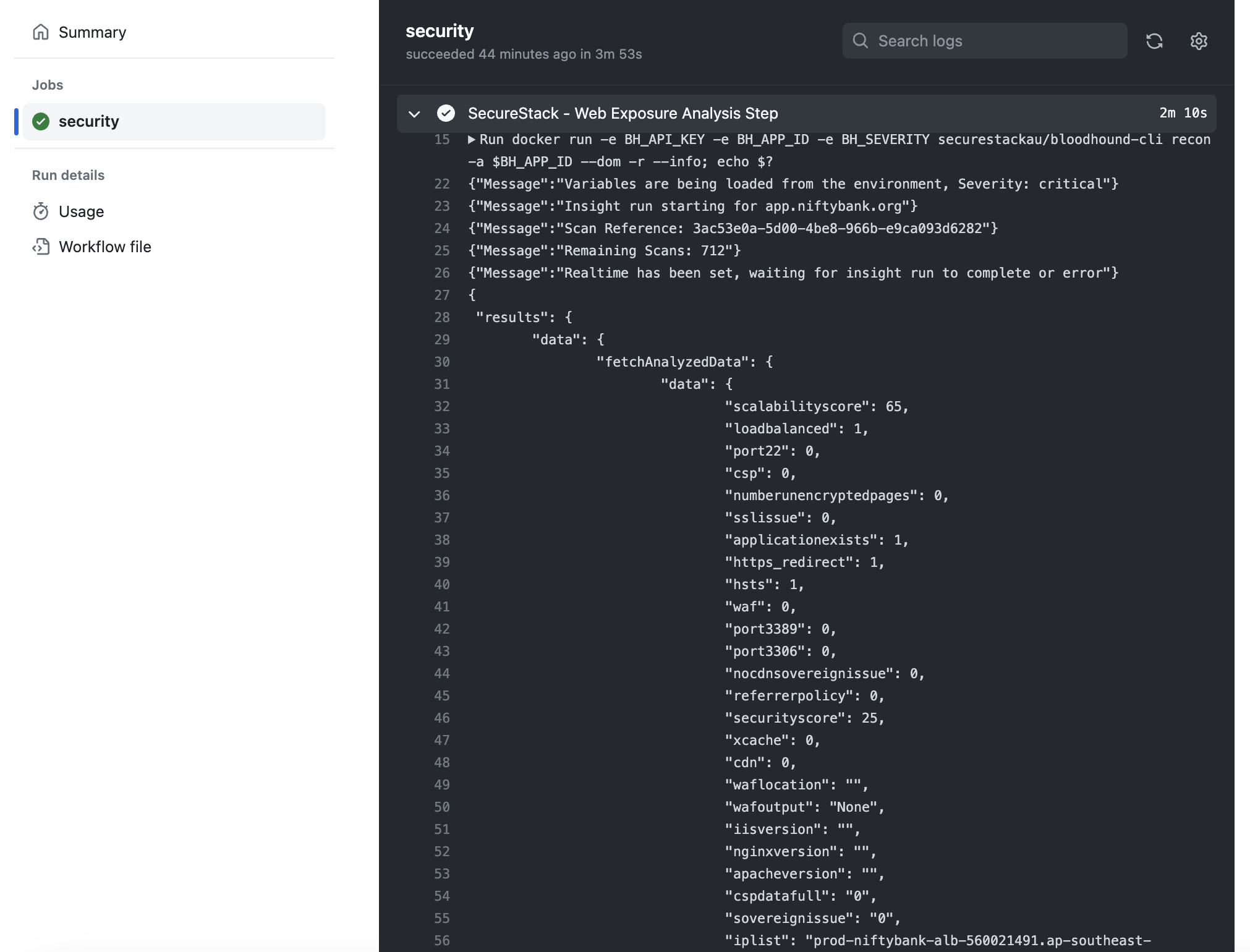

Вы можете просмотреть выход анализа прямо в выходе рабочего процесса действия GitHub

Вы можете провести анализ локальных секретов с помощью нашего Bloodhound -Cli: bloodhound-cli recon -r -a <app_id>

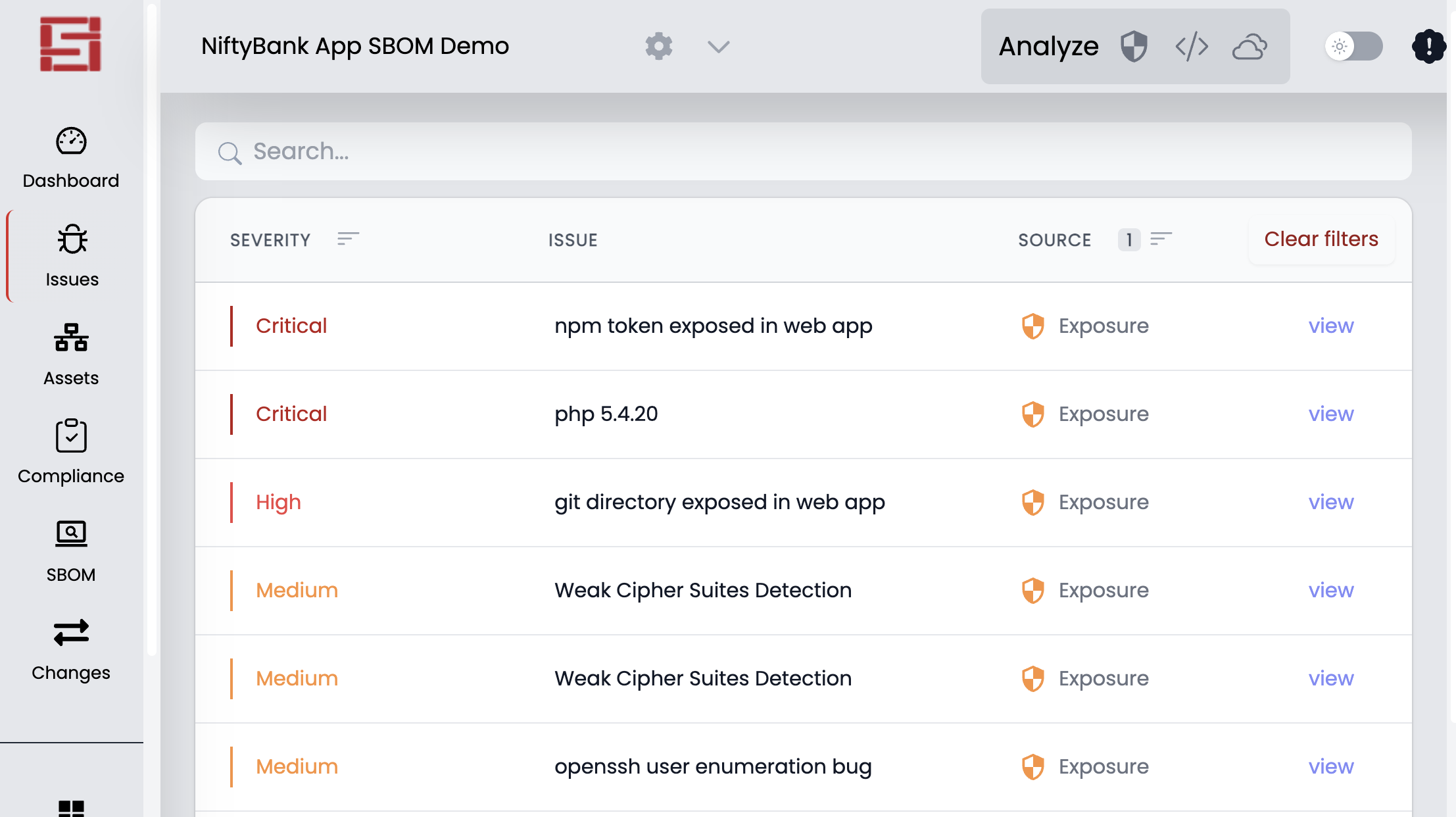

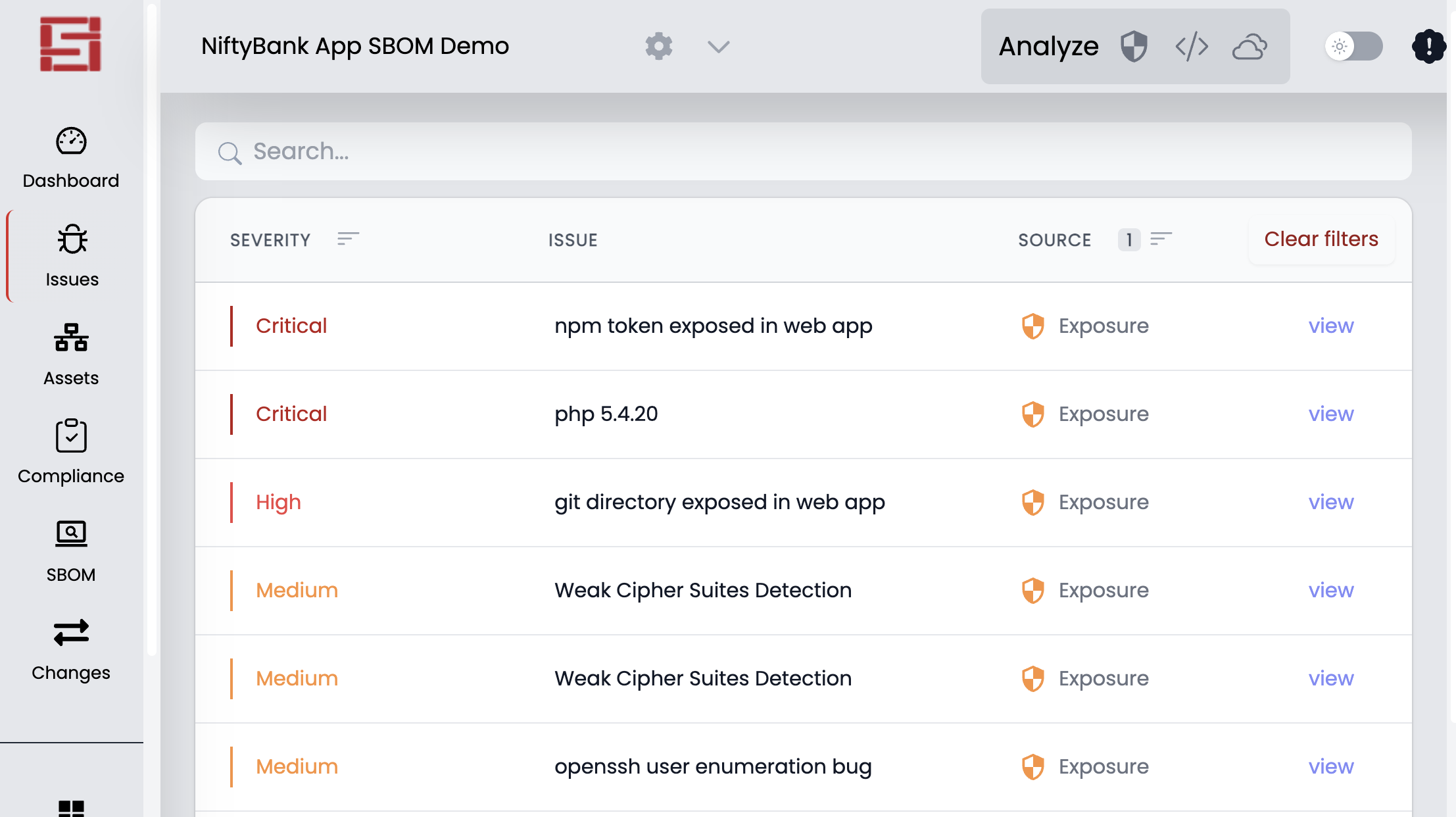

Вы можете взаимодействовать с выходом анализа в Securestack SaaS

Проверьте наши другие действия GitHub:

- Анализ программного обеспечения Securestack (SCA) - сканируйте ваше приложение для уязвимых сторонних библиотек и библиотек с открытым исходным кодом.

- Securestack Secret Scanning - сканируйте вашу заявку на встроенные ключи API, учетные данные и данные Senstive.

- Securestack Web Уязвимость и анализ неправильной конфигурации облака - сканируйте URL -адрес работы приложения на предмет ошибок облака и уязвимостей веб -сайтов.

- Securestack log4j Анализ - сканируйте приложение для уязвимостей log4j/log4shell.

- Securestack SBOM - Создайте программный счет материалов (SBOM) для вашего приложения.

- Или наше действие GitHub All-in-One-мы собрали все наши действия в одно «действие, чтобы управлять ими все»!

Сделано с? Securestack