Analisis Kerentanan Web SecureStack Tindakan GitHub

Tindakan GitHub yang menganalisis aplikasi web Anda untuk masalah keamanan dan ketersediaan. Saat Anda menambahkan ini ke tindakan github, kami akan menganalisis aplikasi web Anda setiap kali Anda menggunakan titik akhir publik dan memberi tahu Anda jika apa yang baru saja Anda gunakan aman dan memenuhi kebutuhan Anda. Lihat di bawah untuk jenis masalah apa yang dipindai tindakan ini.

name: Example Workflow Using SecureStack Web Vulnerability Exposure Action

on: push

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Web Vulnerability Exposure Analysis Step

id: exposure

uses: SecureStackCo/[email protected]

with:

securestack_api_key: ${{ secrets.SECURESTACK_API_KEY }}

securestack_app_id: ${{ secrets.SECURESTACK_APP_ID }}

severity: critical

flags: '--dom -r'

Catatan - Untuk memahami nilai yang mungkin untuk flags input tindakan, jalankan SecureStack CLI secara lokal:

$ bloodhound-cli code --help

Buat kunci API secureStack Anda dan simpan sebagai rahasia github

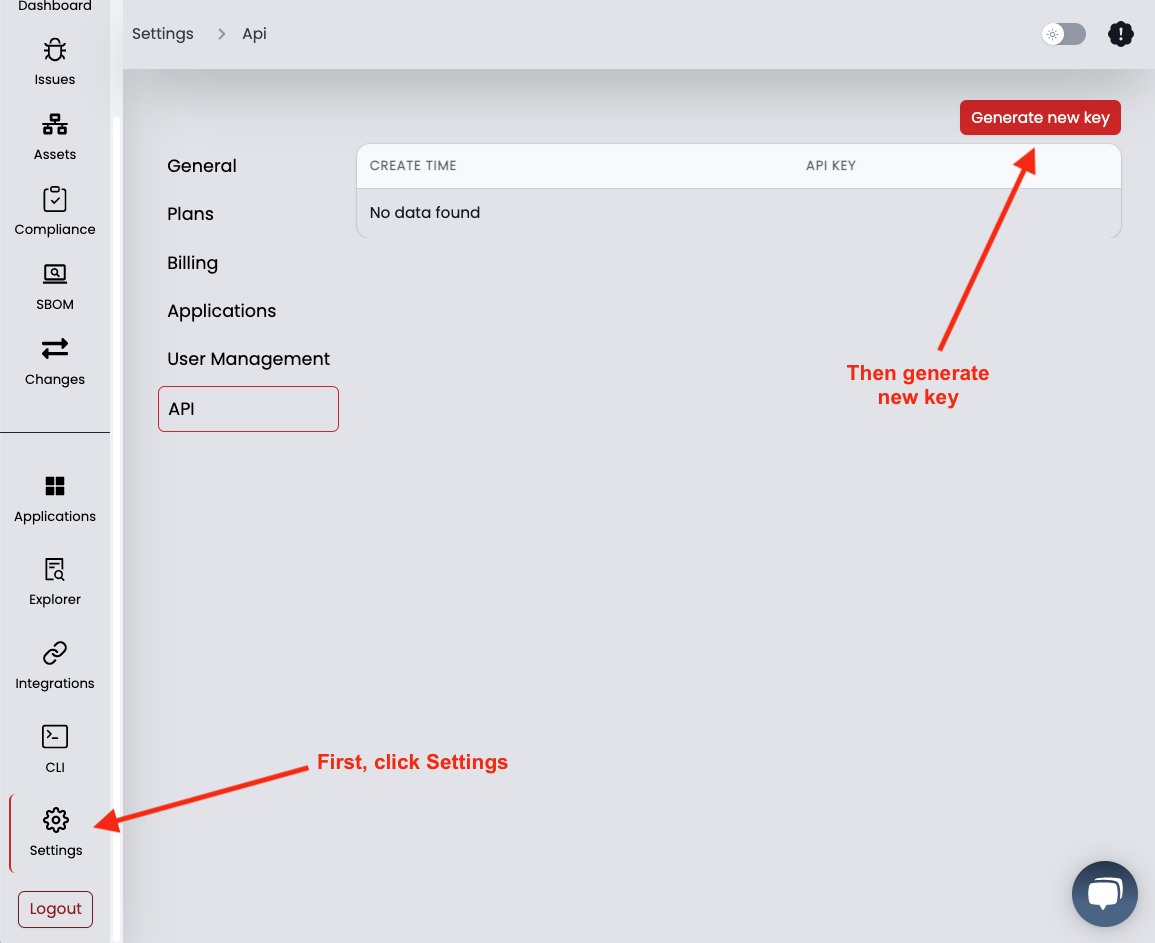

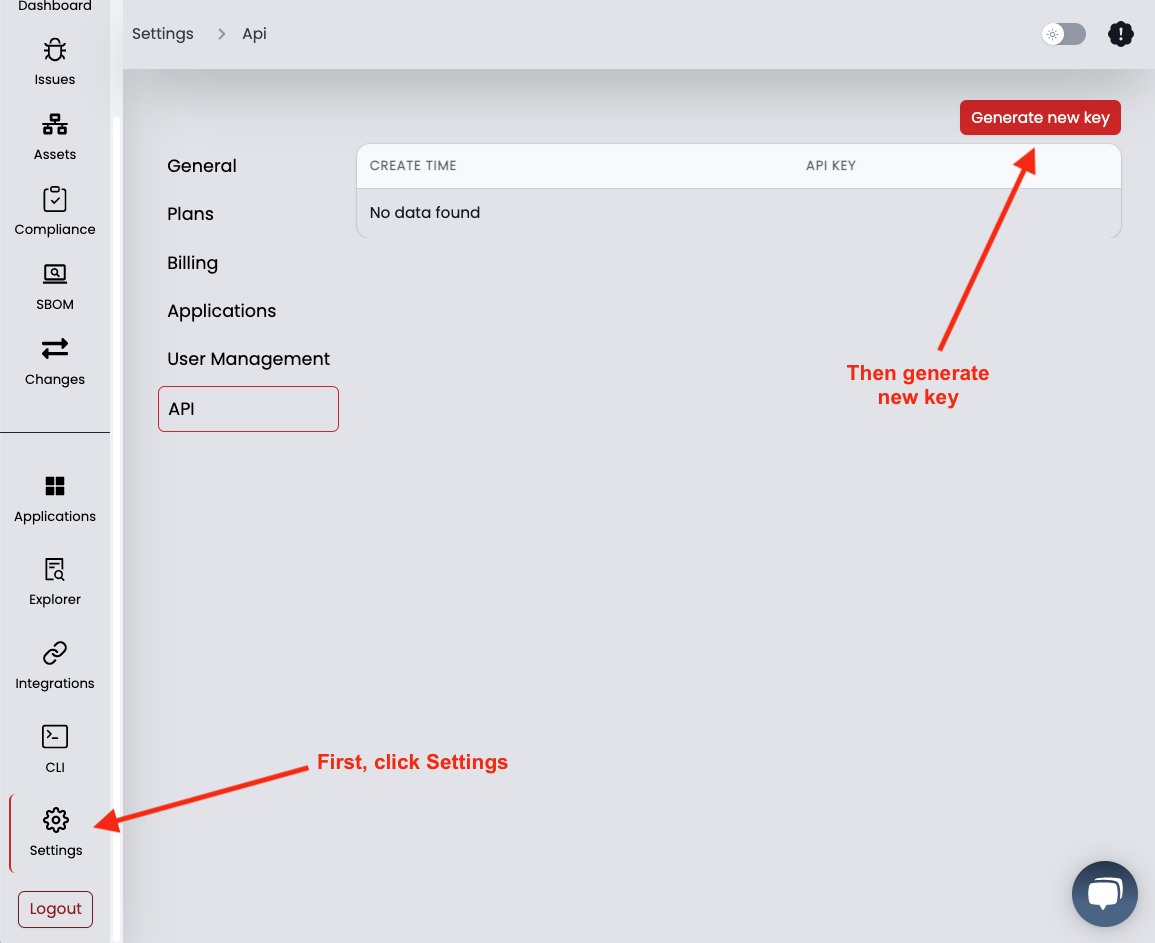

- Masuk ke SecureStack dengan kredensial GitHub Anda.

- Pergi ke pengaturan di sudut kiri bawah, lalu pilih tab ke -6: API.

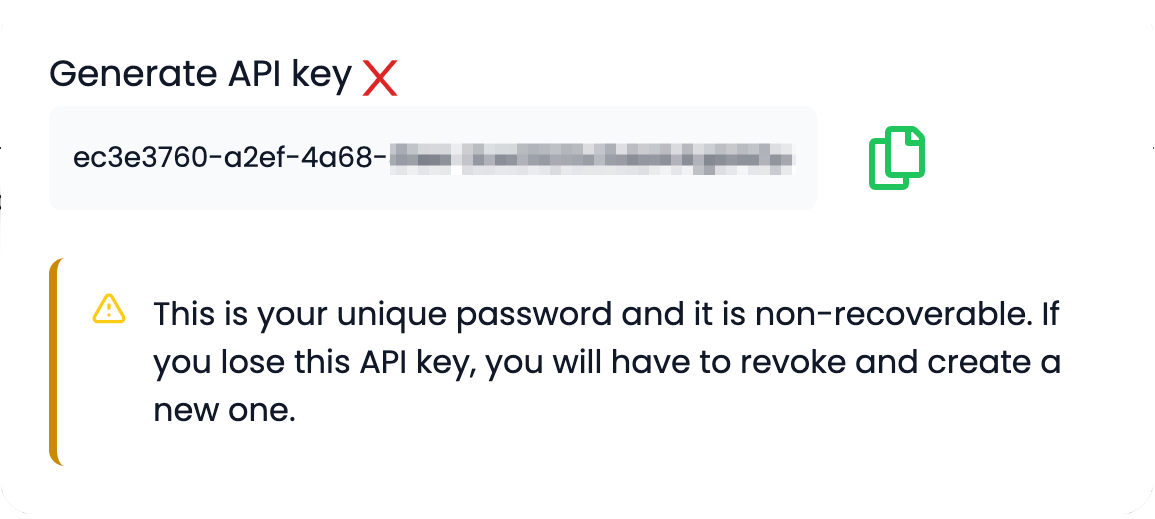

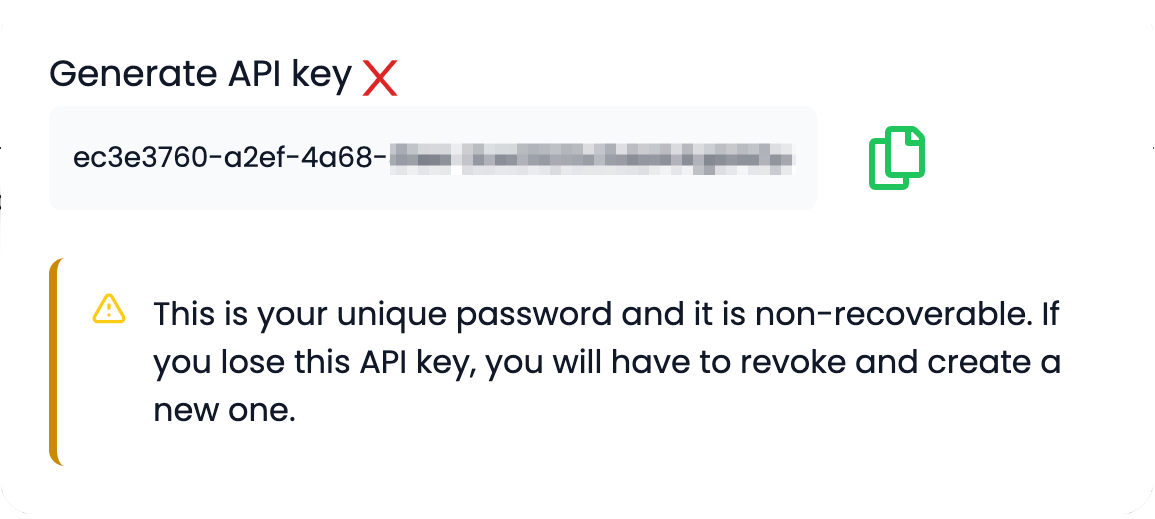

- Hasilkan kunci API baru dan salin nilainya.

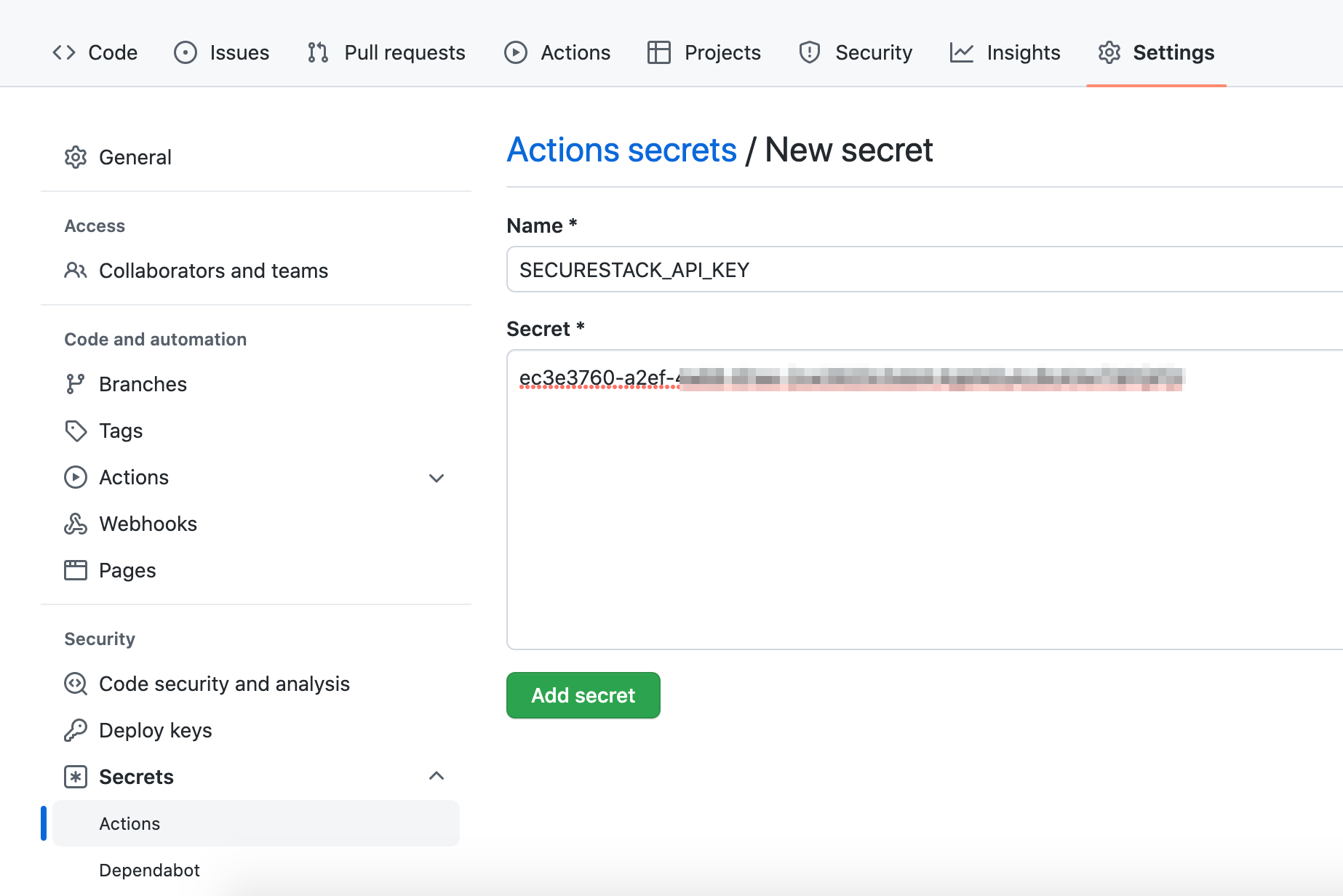

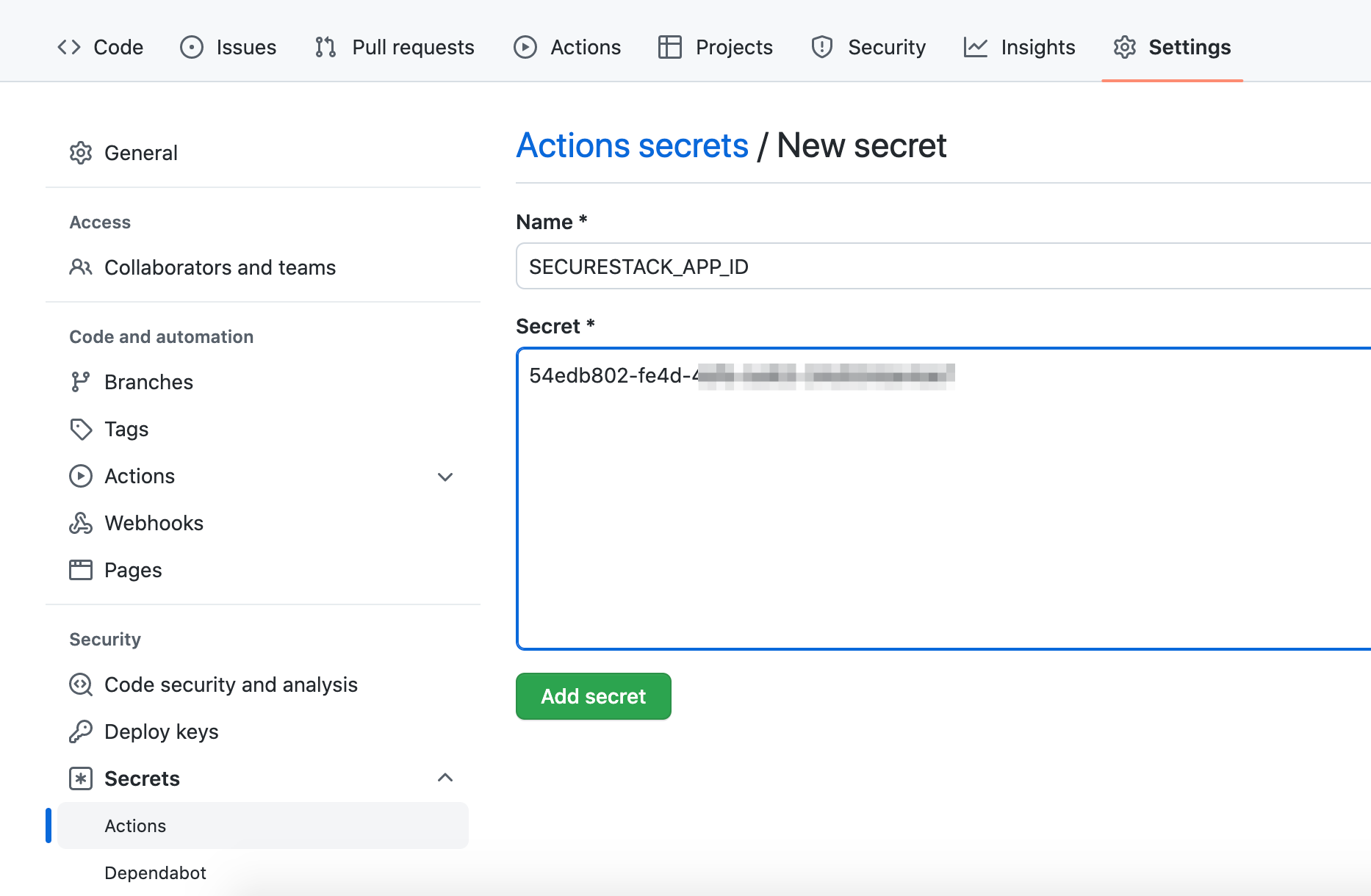

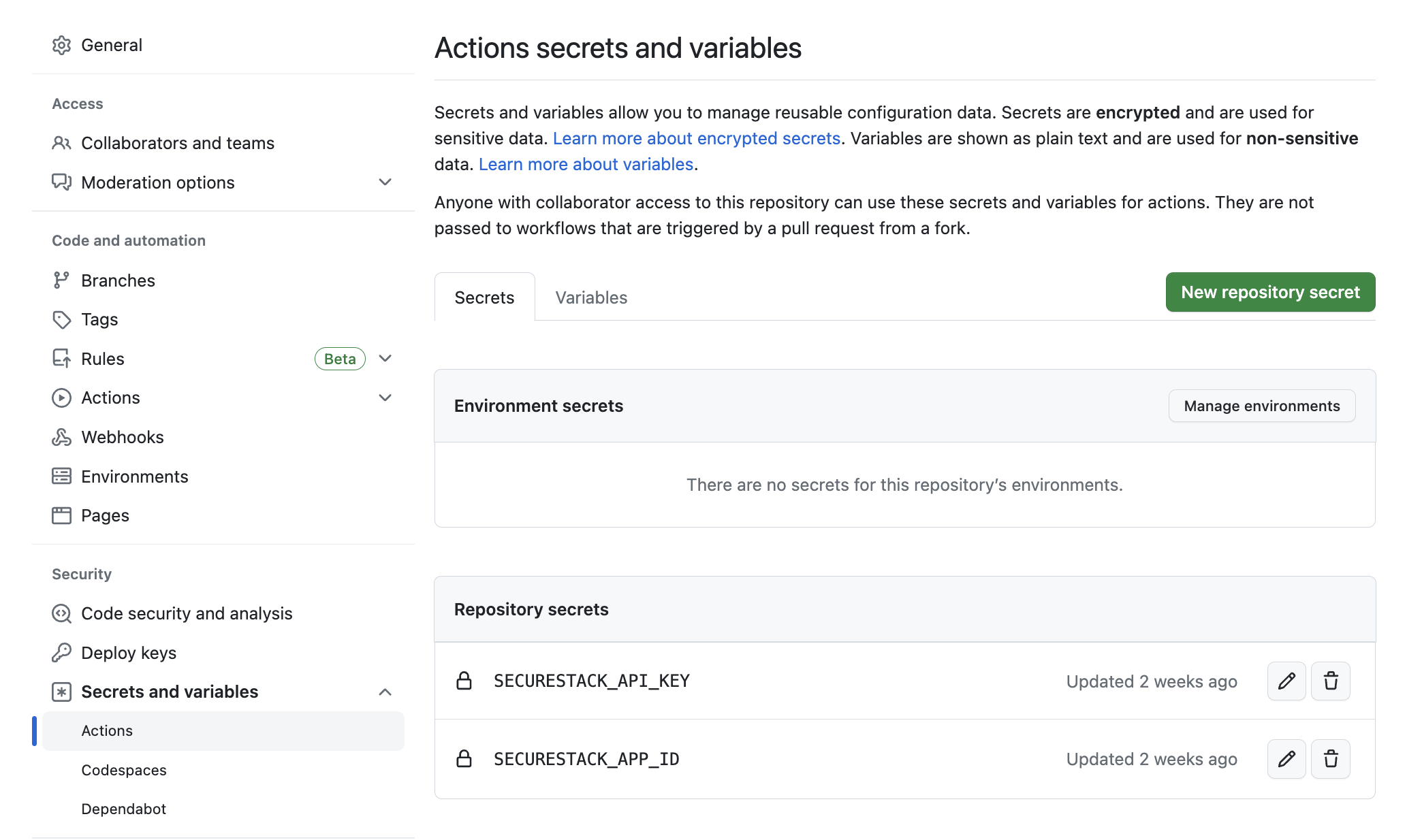

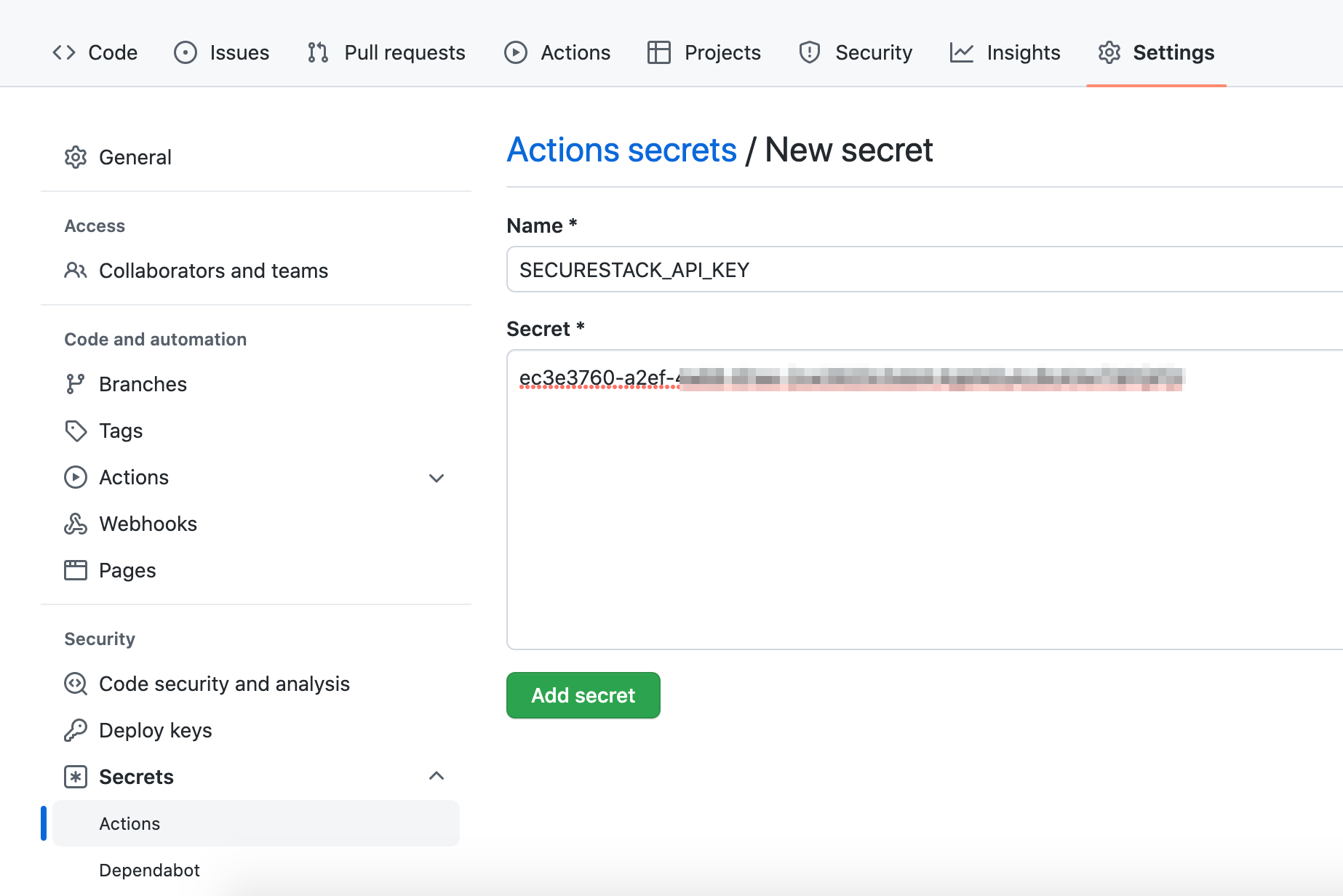

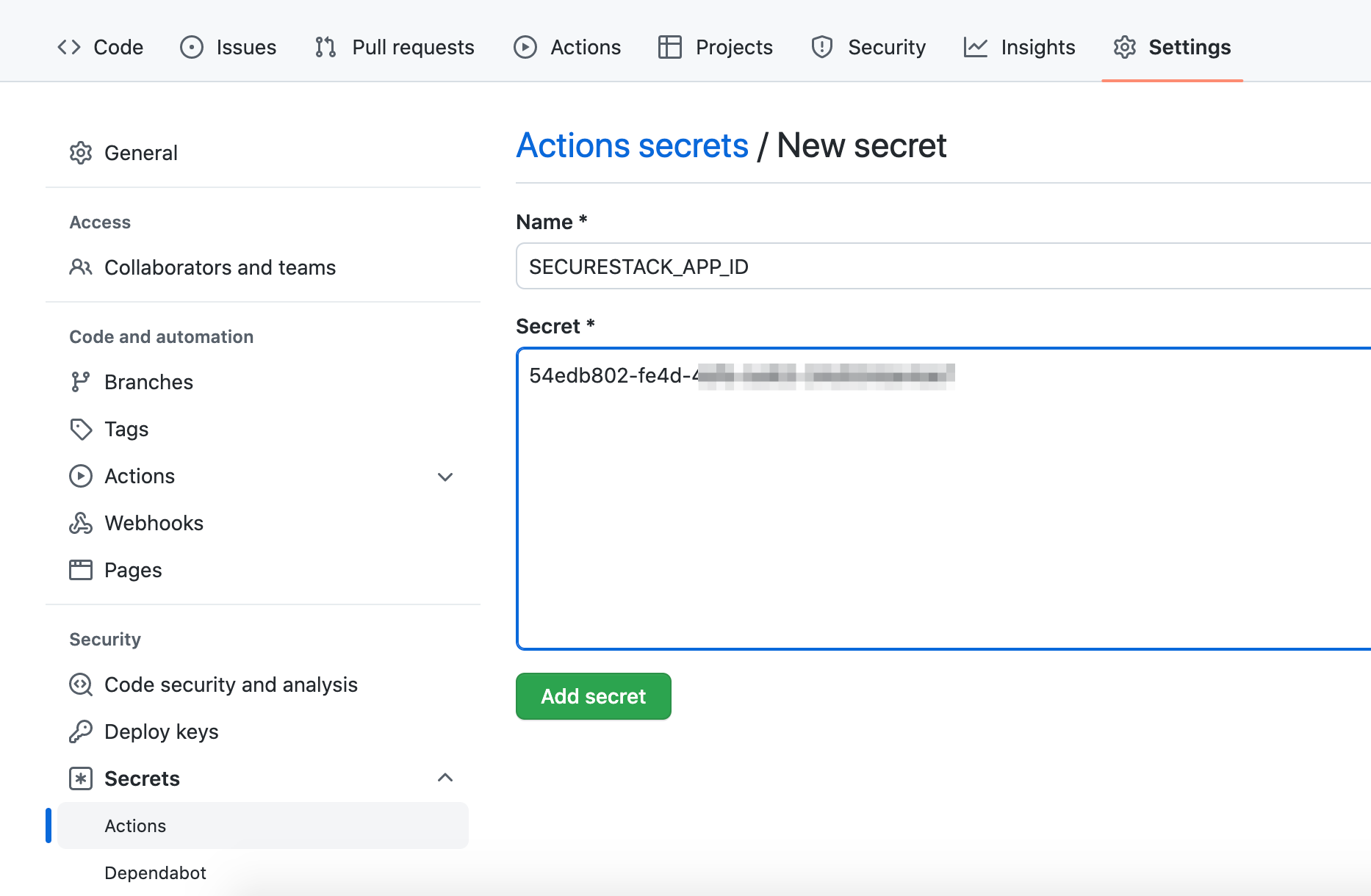

- Sekarang kembali di GitHub, buka pengaturan untuk repositori GitHub Anda dan klik rahasia, dan kemudian tindakan di kiri bawah.

- Buat rahasia baru bernama SecureStack_API_Key dan tempel nilai dari langkah 2 ke lapangan dan klik "Tambahkan Rahasia".

Mengembalikan ID Aplikasi SecureStack Anda

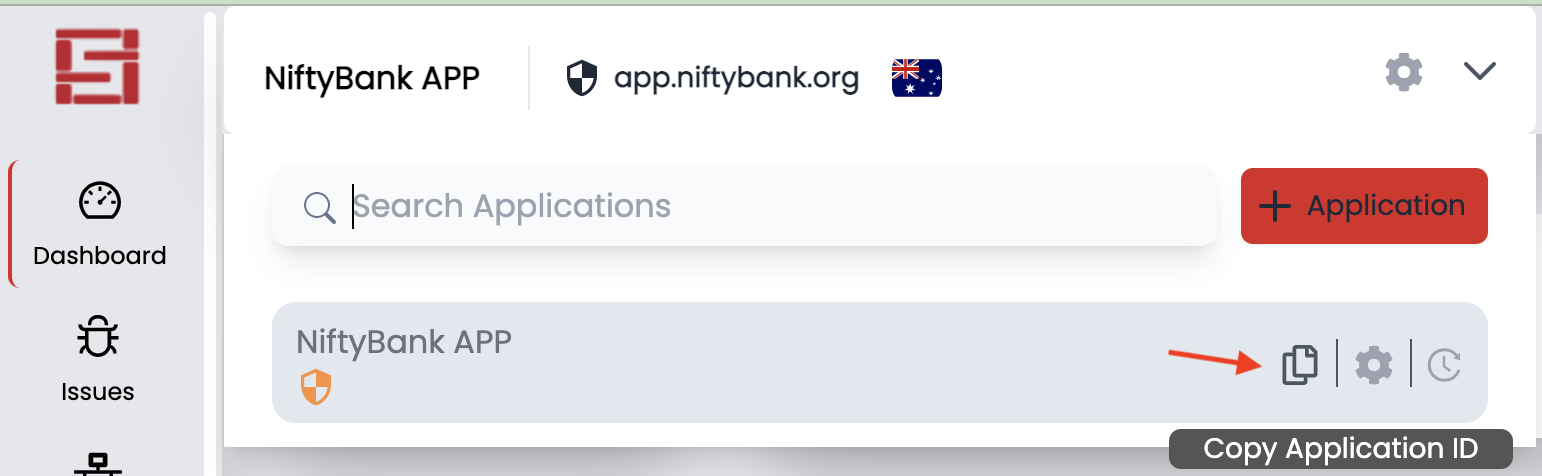

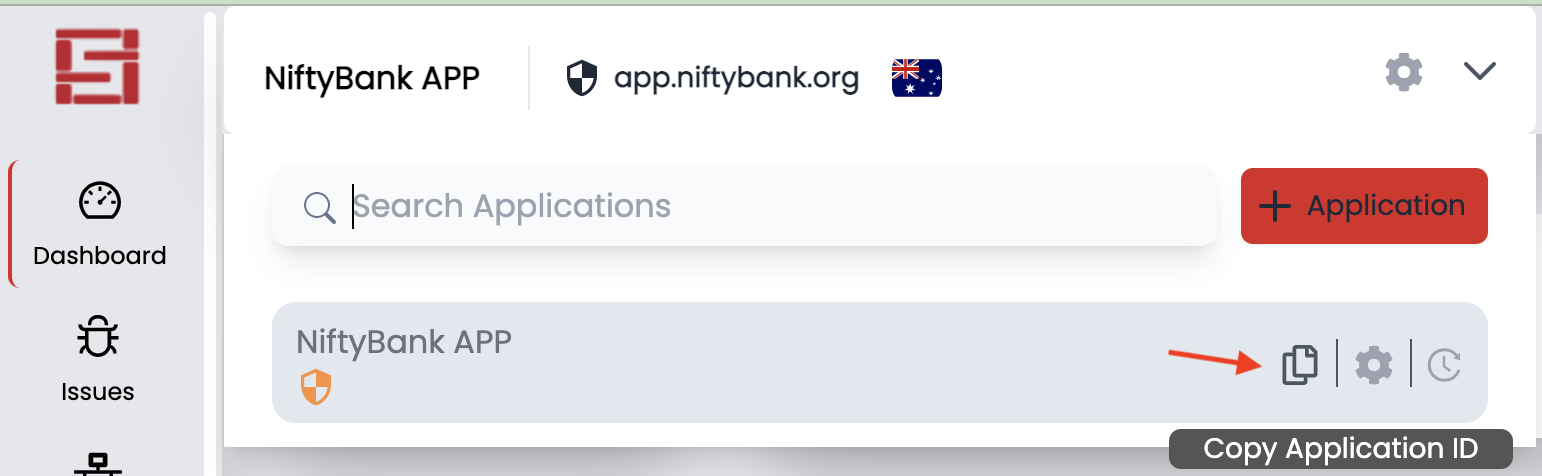

- Masuk ke SecureStack.

- Di drop down aplikasi di kiri atas pilih aplikasi yang ingin Anda gunakan dan klik "Salin ID Aplikasi"

- Buat rahasia baru bernama SecureStack_app_id dan tempel nilai dari langkah 2 ke bidang dan klik "Tambahkan Rahasia".

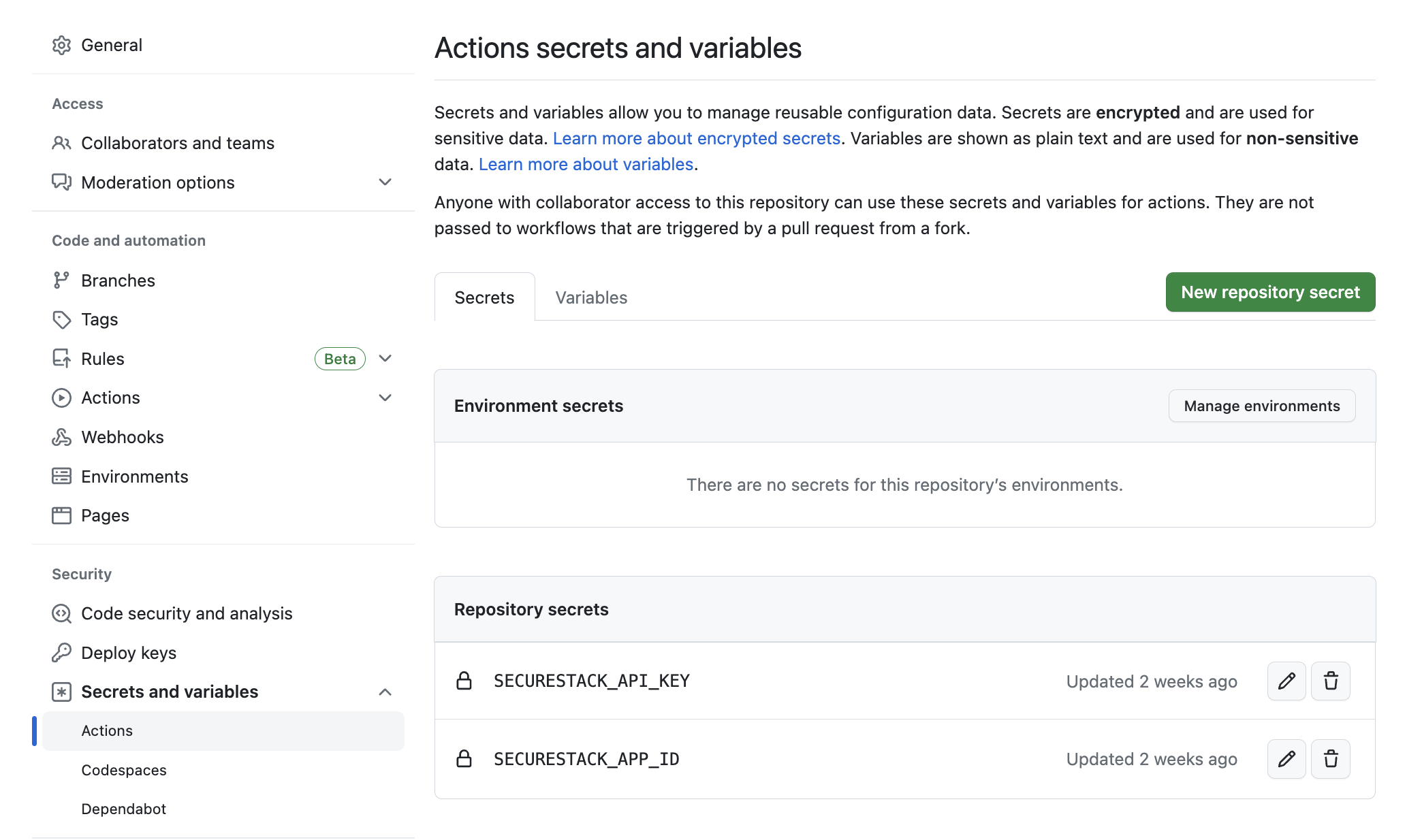

- Saat selesai, dua rahasia github akan terlihat seperti ini

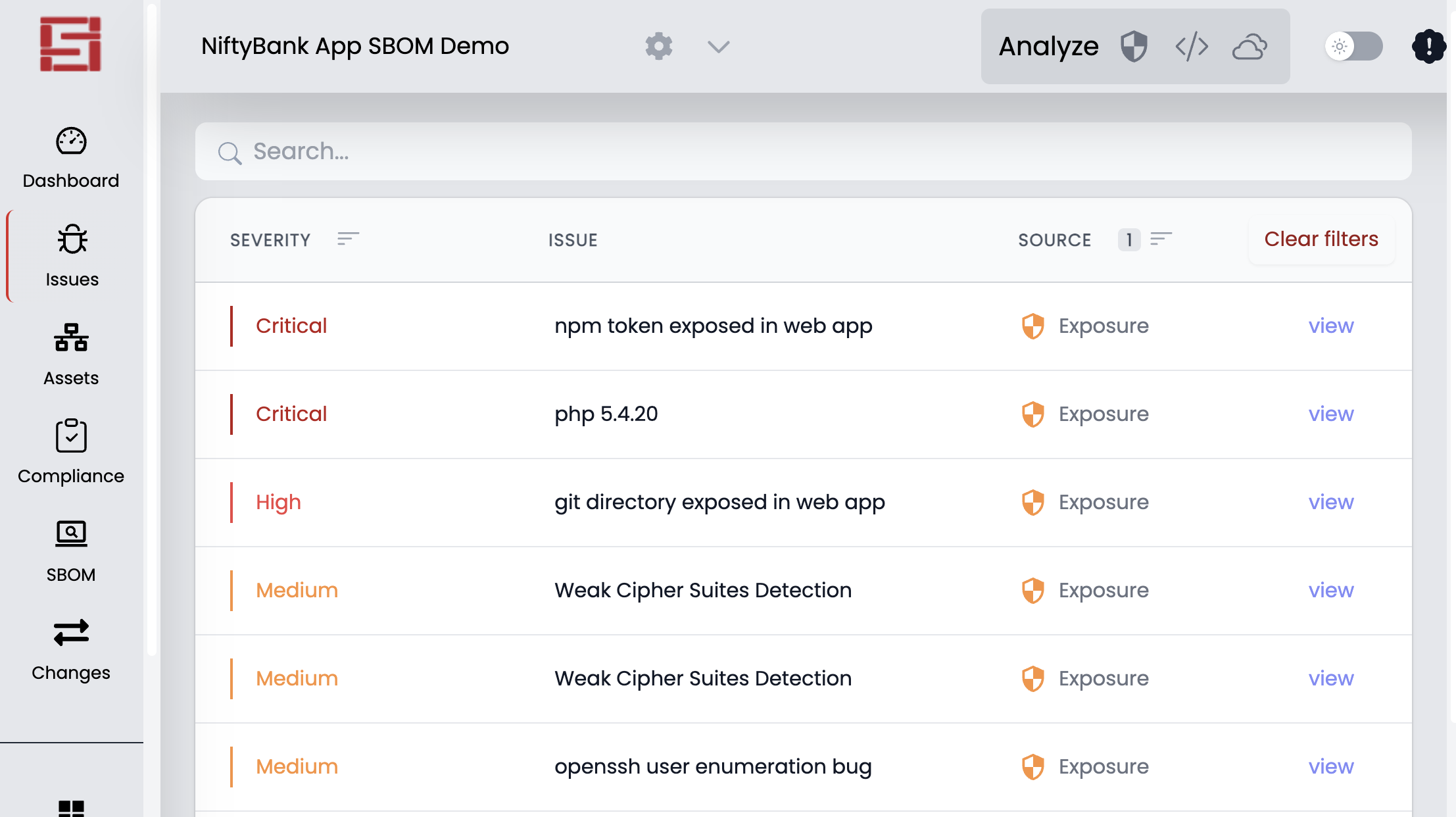

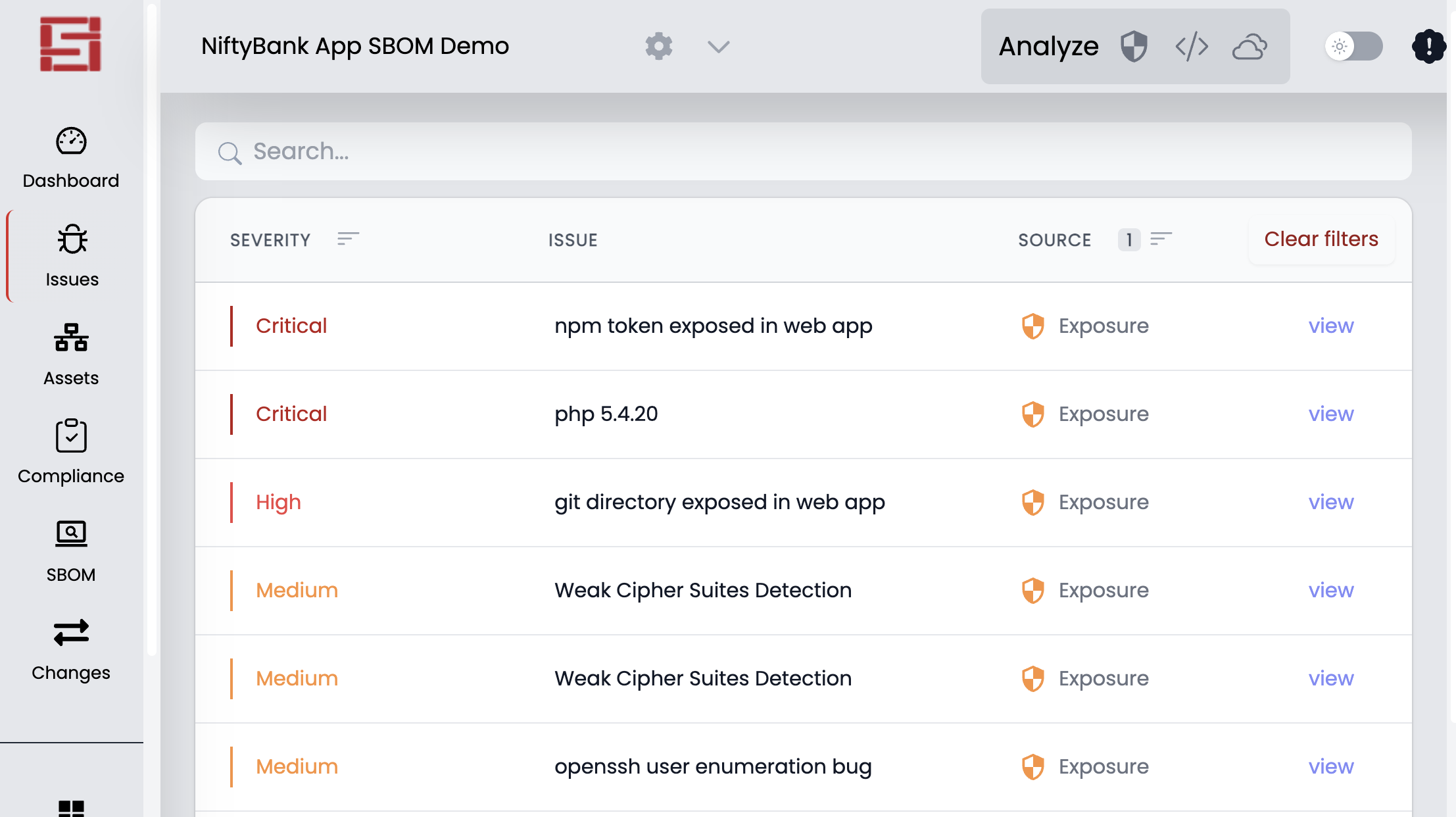

Kerentanan apa yang kita temukan?

- Memindai aplikasi web untuk komponen aplikasi yang ketinggalan zaman dan rentan

- Mengidentifikasi apakah kontrol keamanan dasar seperti WAF, firewall, dan header keamanan sedang digunakan

- Temukan semua aset yang dihadapi publik & membantu Anda memahami permukaan serangan aplikasi Anda

- Mengidentifikasi kesalahan konfigurasi di WAF atau CDN yang ada

- Mengidentifikasi apakah aplikasi menggunakan csp atau header keamanan dan apakah mereka berfungsi

- Menemukan serangan bypass WAF untuk Akamai, Cloudflare & Imperva

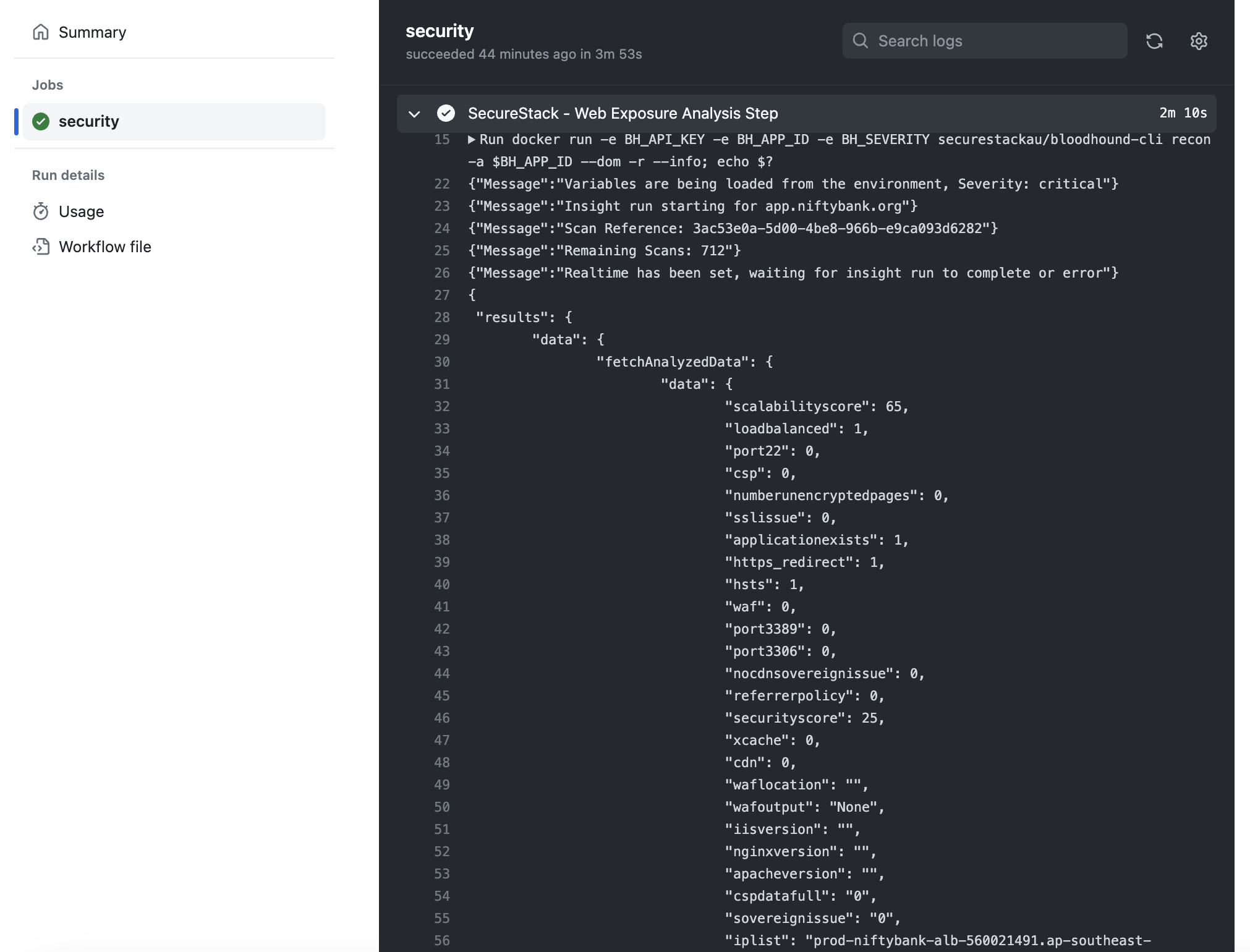

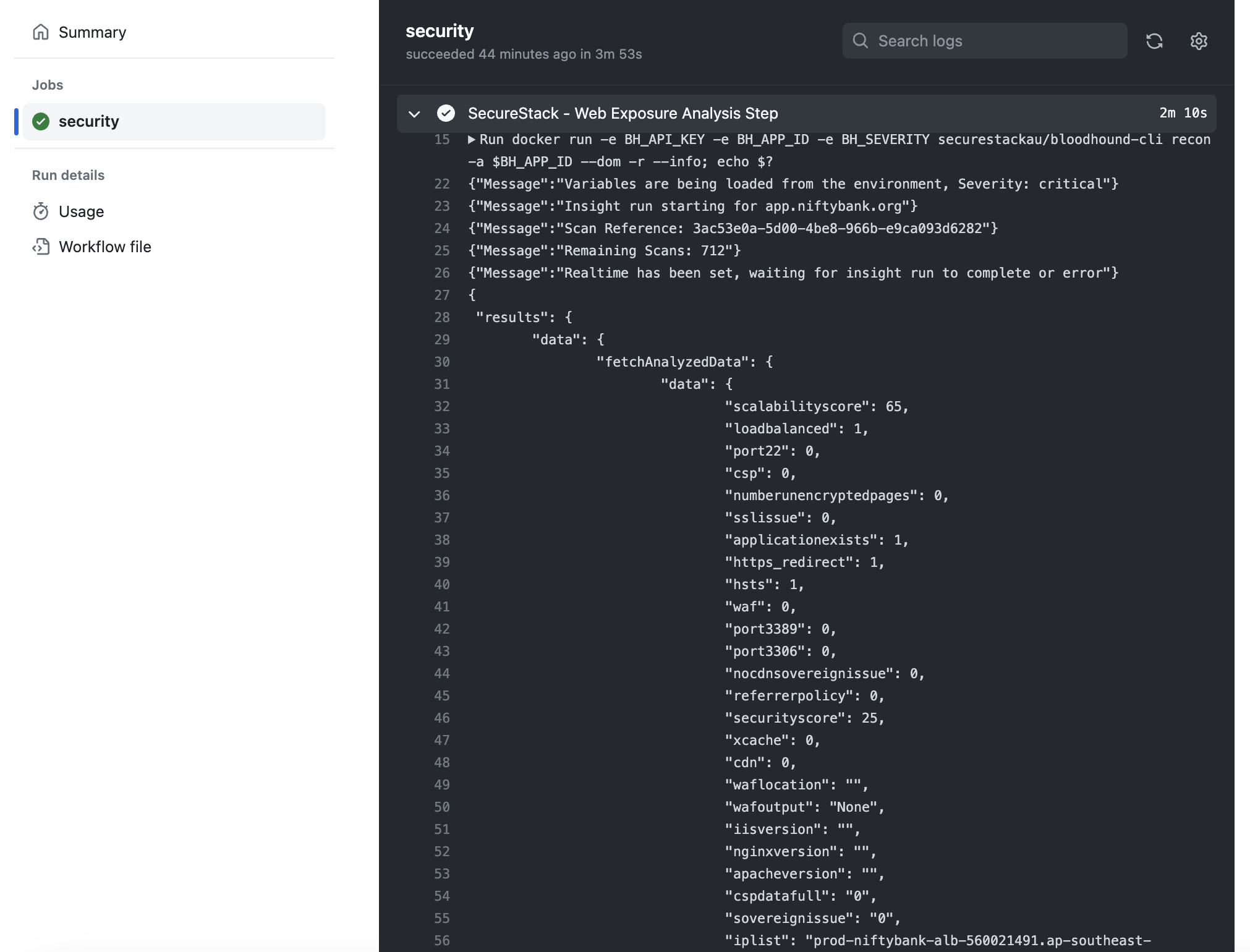

Bagaimana saya bisa melihat output dari analisis paparan web?

Anda dapat melihat output analisis tepat di output alur kerja tindakan github

Anda dapat menjalankan analisis rahasia lokal dengan Bloodhound -Cli kami: bloodhound-cli recon -r -a <app_id>

Anda dapat berinteraksi dengan output analisis di SaaS secureStack

Lihat tindakan GitHub kami yang lain:

- SecureStack Software Composition Analysis (SCA) - Pindai aplikasi Anda untuk perpustakaan pihak ketiga yang rentan dan open source.

- SecureStack Secret Scanning - Pindai aplikasi Anda untuk kunci API tertanam, kredensial dan data Senstive.

- SecureStack Web Kerentanan & Analisis Missonfiguration Cloud - Pindai URL Aplikasi Anda yang Menjalankan Untuk Kesalahpahaman Cloud dan Kerentanan Web.

- Analisis SecureStack Log4J - Pindai aplikasi Anda untuk kerentanan log4j/log4shell.

- SecureStack SBOM - Buat tagihan perangkat lunak (SBOM) untuk aplikasi Anda.

- Atau, tindakan gitub all-in-one kami-kami telah mengumpulkan semua tindakan kami menjadi satu "tindakan untuk memerintah semuanya"!

Dibuat dengan? oleh SecureStack