تحليل الضعف على شبكة الإنترنت Securestack عمل GitHub

إجراء github يحلل تطبيق الويب الخاص بك لقضايا الأمان والتوافر. عندما تضيف هذا إلى إجراءات github ، سنقوم بتحليل تطبيق الويب الخاص بك في كل مرة تقوم فيها بنشرها إلى نقطة نهاية عامة وإعلامك بما إذا كان ما نشرته للتو آمنًا ويفي بمتطلباتك. انظر أدناه لمعرفة أنواع القضايا التي يقوم بها هذا الإجراء.

name: Example Workflow Using SecureStack Web Vulnerability Exposure Action

on: push

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Web Vulnerability Exposure Analysis Step

id: exposure

uses: SecureStackCo/[email protected]

with:

securestack_api_key: ${{ secrets.SECURESTACK_API_KEY }}

securestack_app_id: ${{ secrets.SECURESTACK_APP_ID }}

severity: critical

flags: '--dom -r'

ملاحظة - لفهم القيم المحتملة flags إدخال الإجراء ، قم بتشغيل Securestack CLI محليًا:

$ bloodhound-cli code --help

قم بإنشاء مفتاح API الخاص بك Securestack وحفظه كسرور Github

- قم بتسجيل الدخول إلى Securestack مع بيانات اعتماد GitHub الخاصة بك.

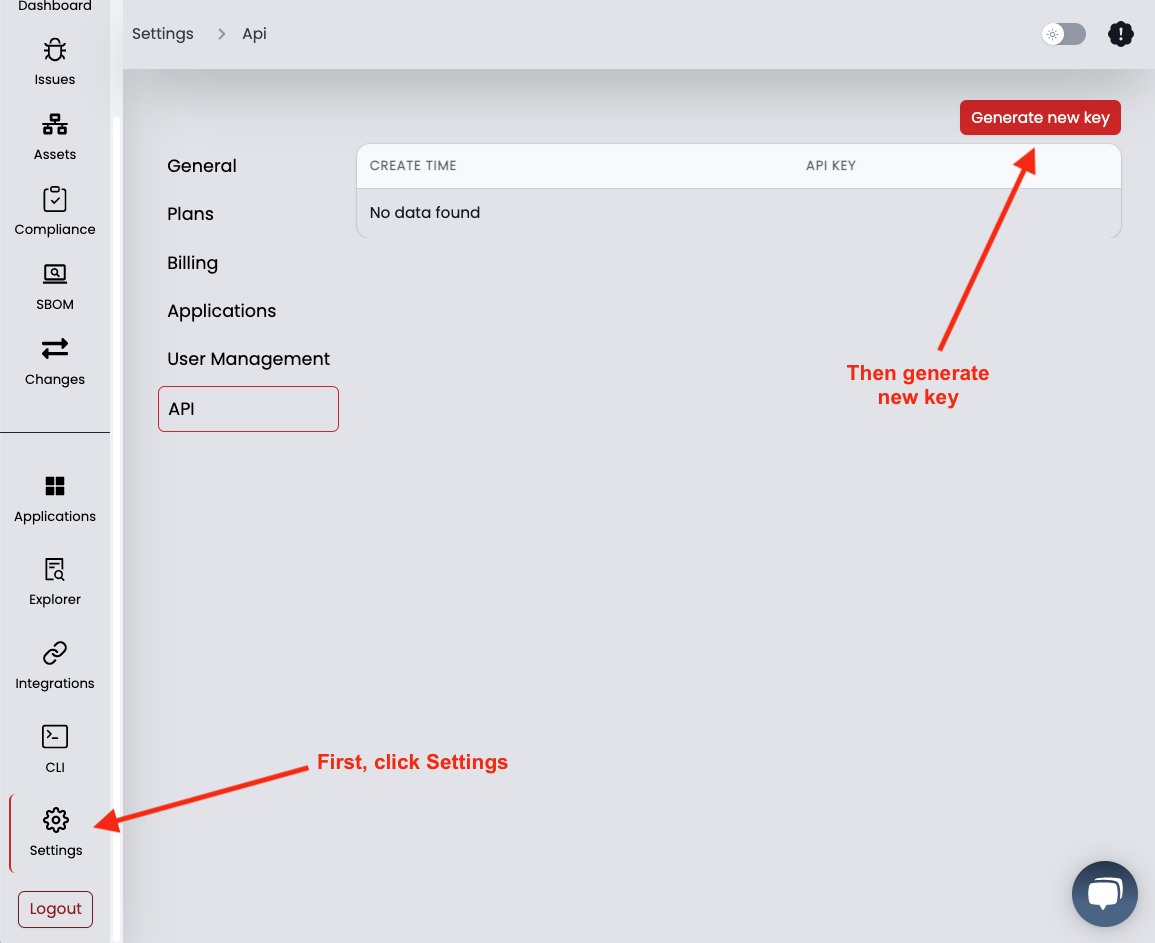

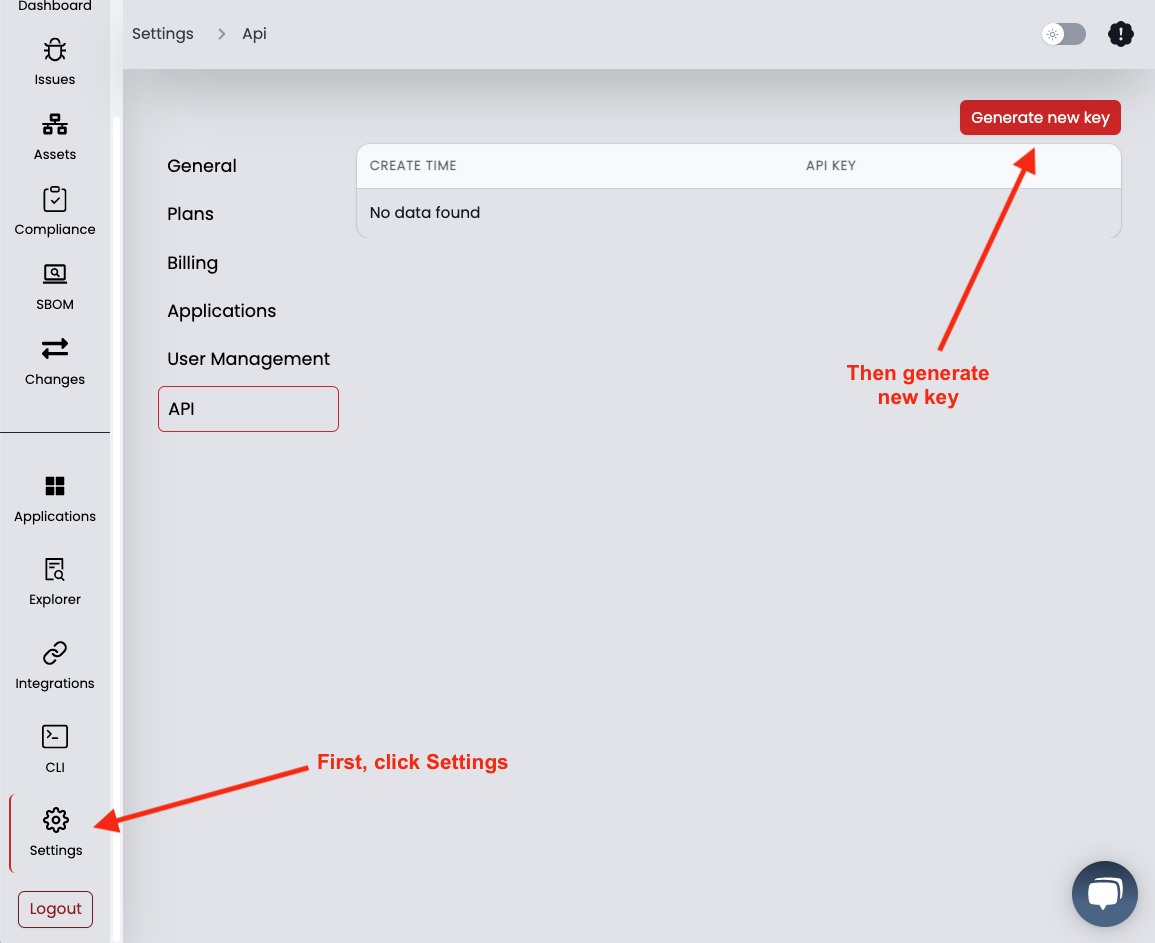

- انتقل إلى الإعدادات في الزاوية اليسرى السفلى ، ثم حدد علامة التبويب السادسة: API.

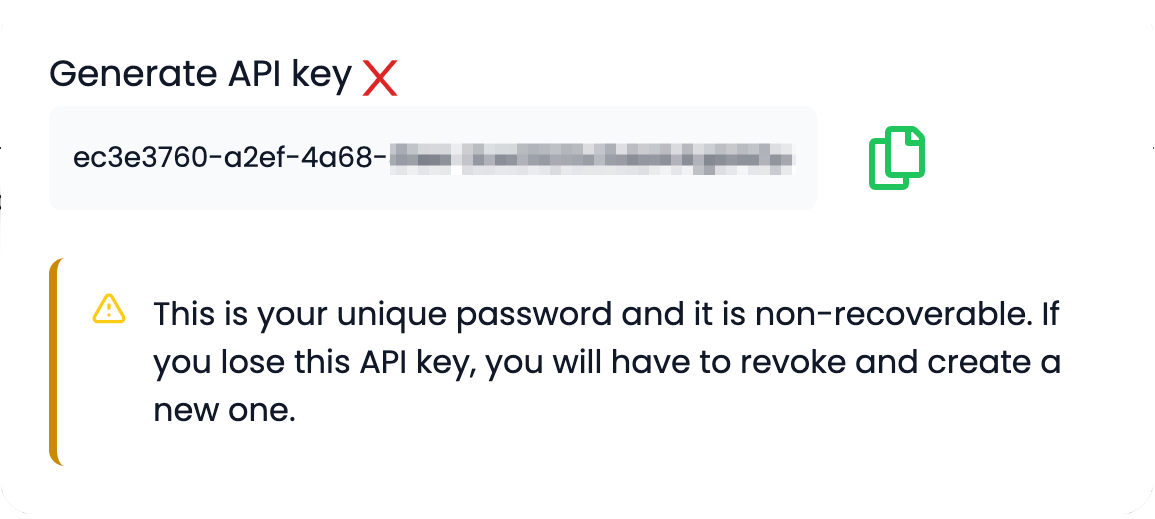

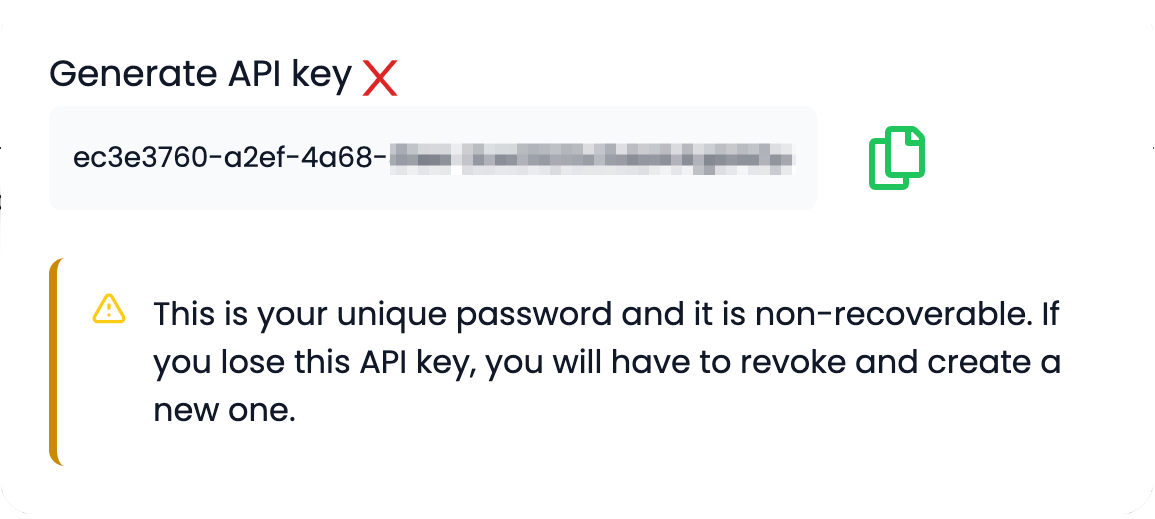

- إنشاء مفتاح API جديد ونسخ القيمة.

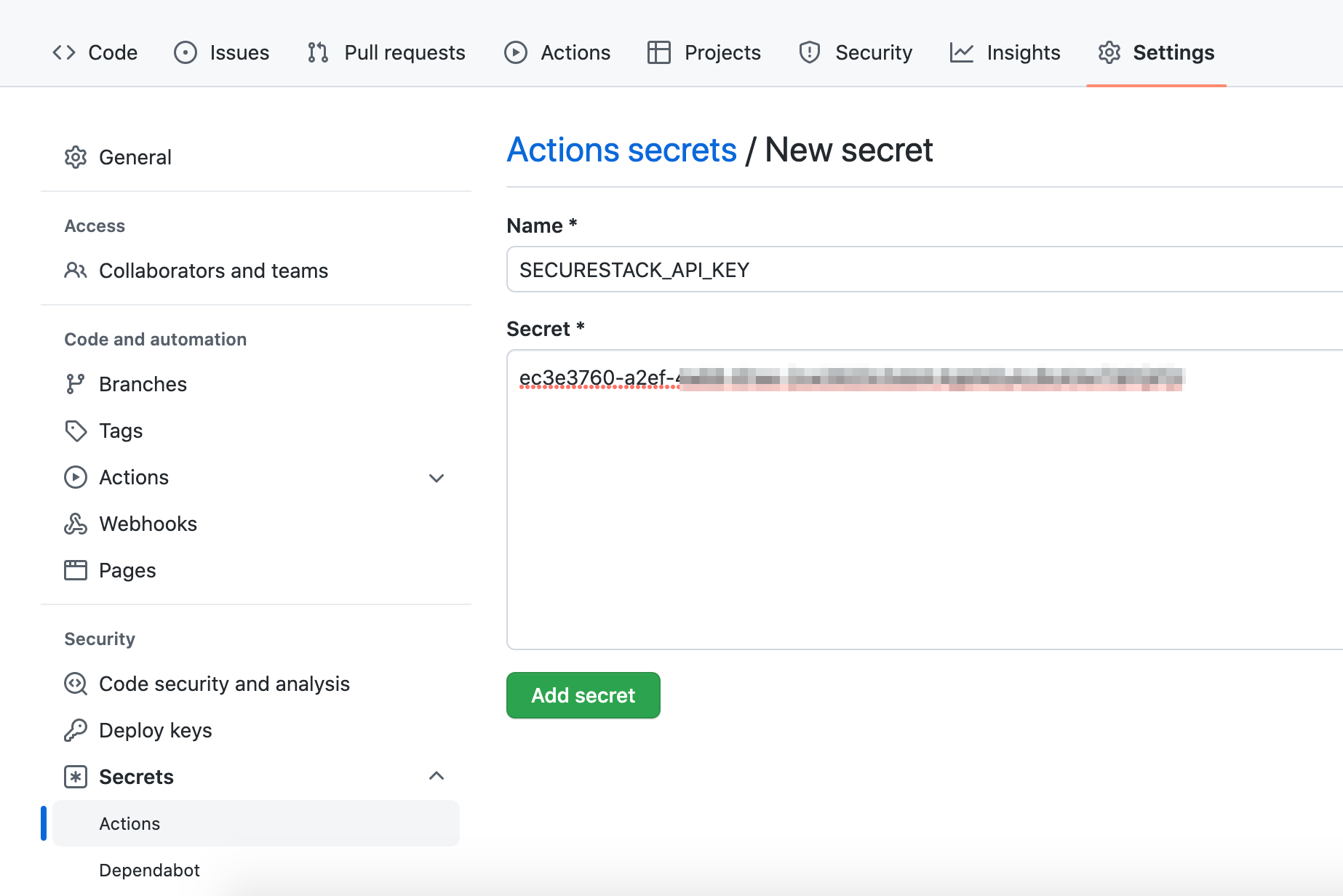

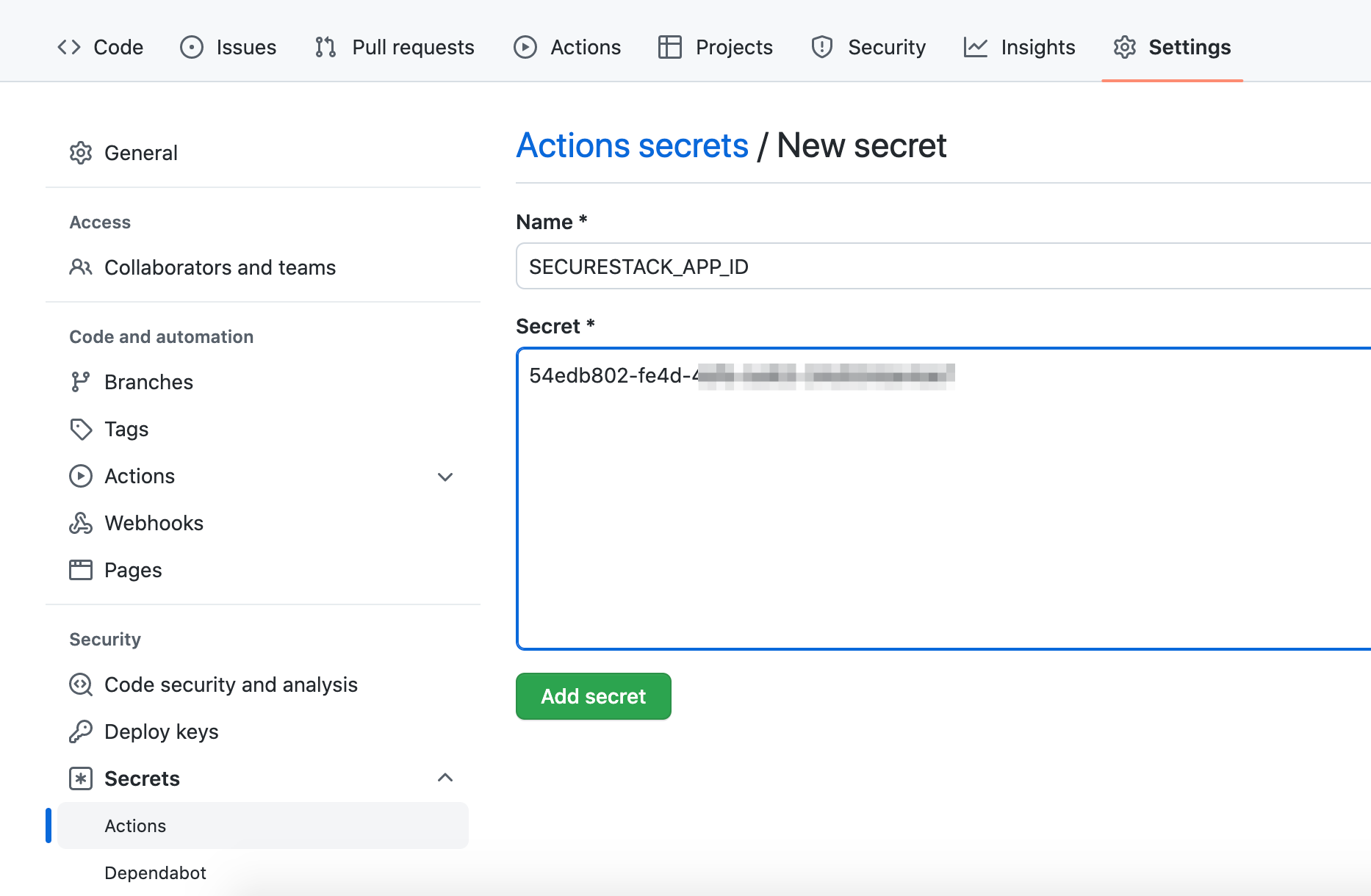

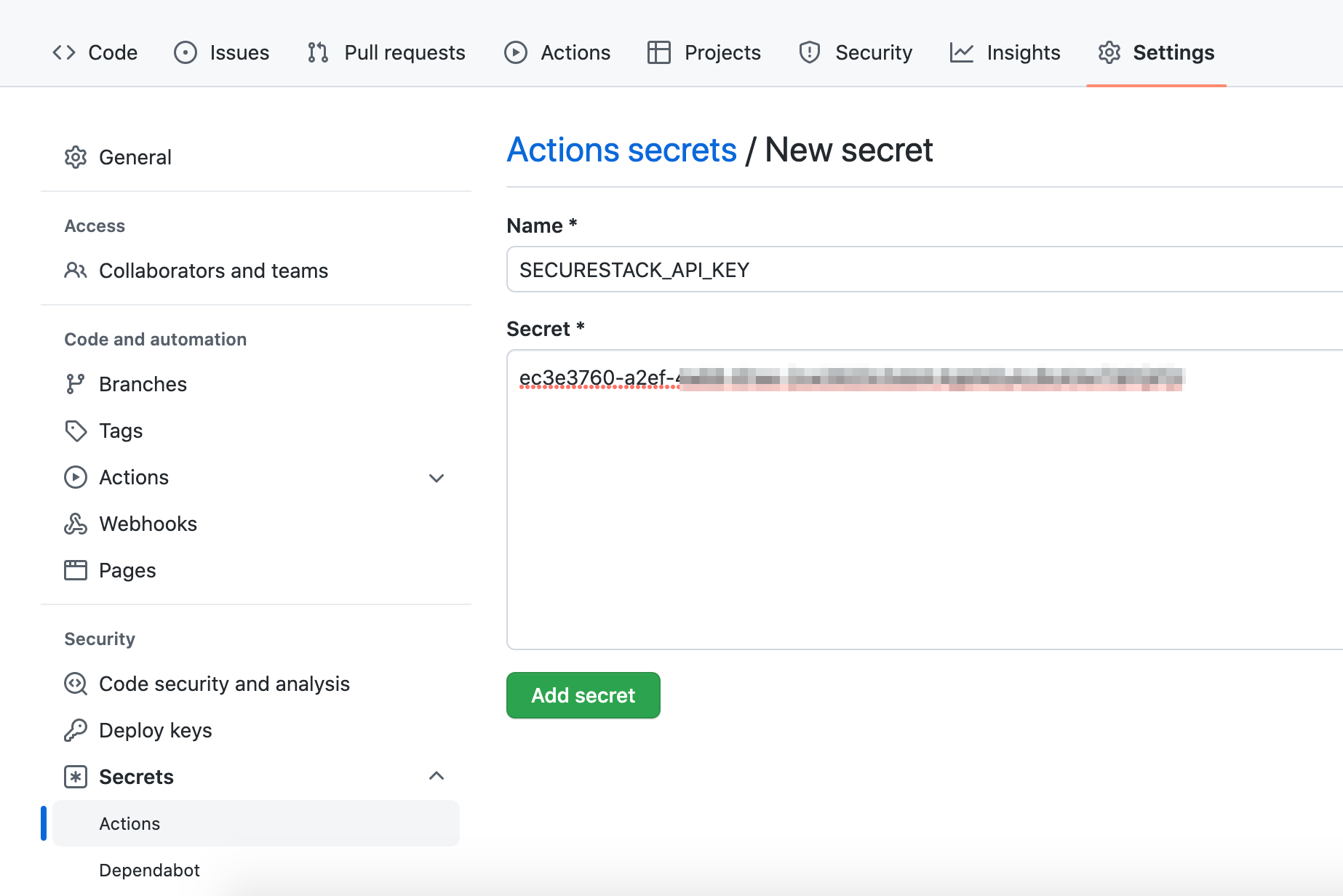

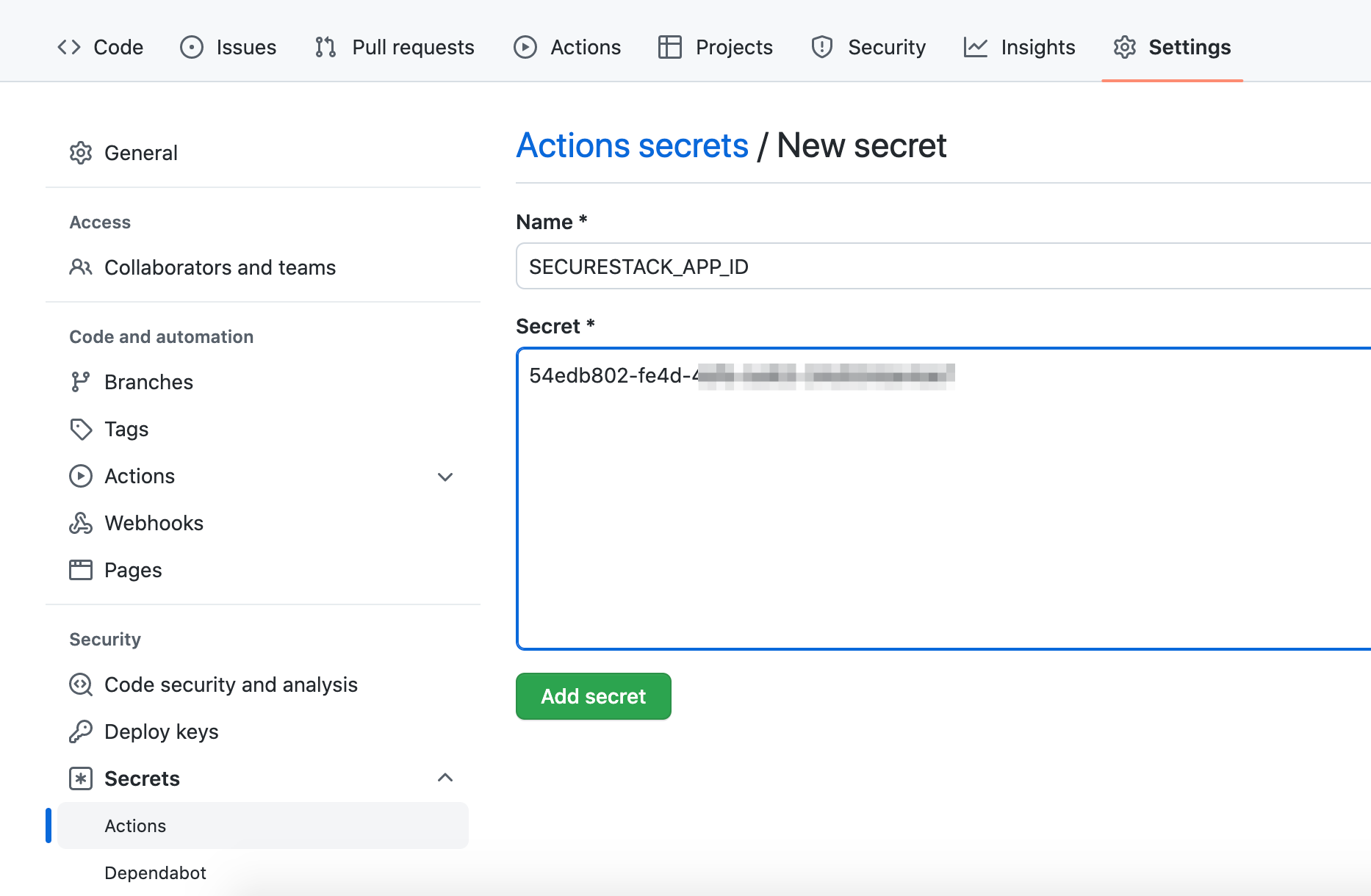

- عد الآن إلى Github ، انتقل إلى إعدادات مستودع GitHub وانقر على الأسرار ، ثم الإجراءات في أسفل اليسار.

- قم بإنشاء سر جديد يدعى Securestack_API_Key والصق القيمة من الخطوة 2 إلى الحقل وانقر فوق "إضافة Secret".

إعادة تعزيز معرف تطبيق Securestack الخاص بك

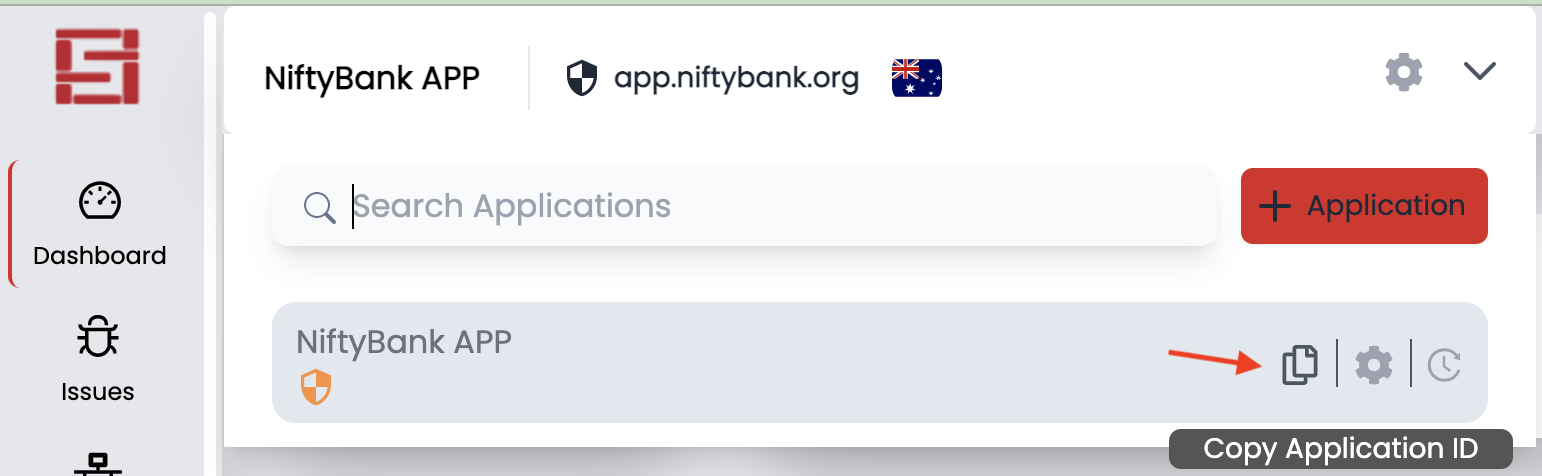

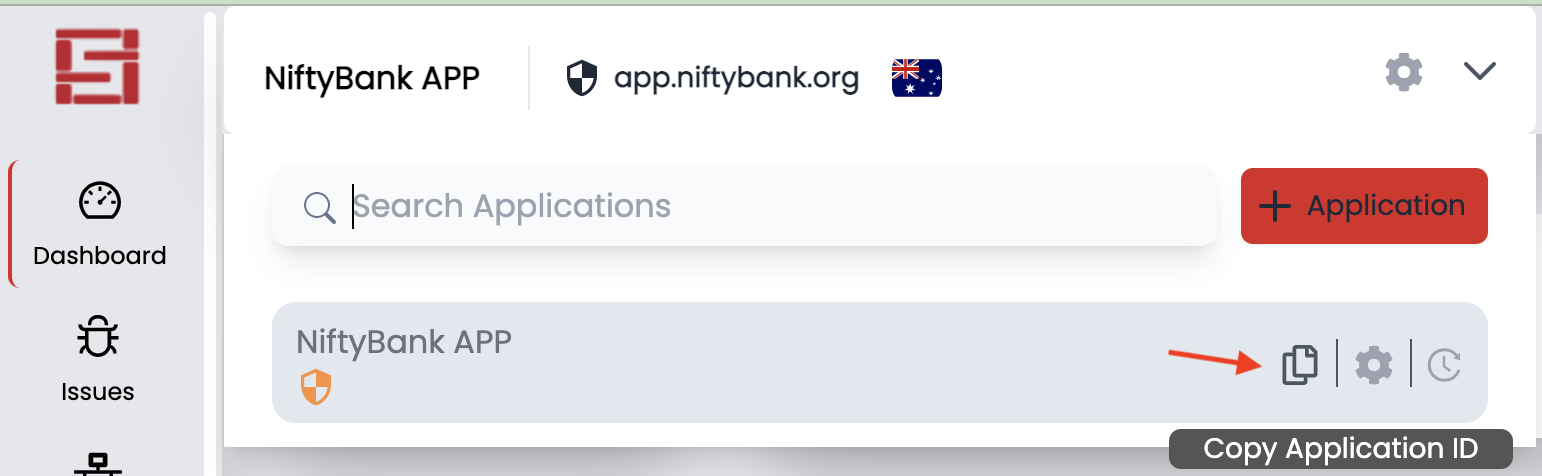

- تسجيل الدخول إلى Securestack.

- في التطبيق المنسدلة في أعلى اليسار ، اختر التطبيق الذي تريد استخدامه وانقر فوق "Copy Application ID"

- قم بإنشاء سر جديد يدعى Securestack_App_ID والصق القيمة من الخطوة 2 إلى الحقل وانقر فوق "إضافة Secret".

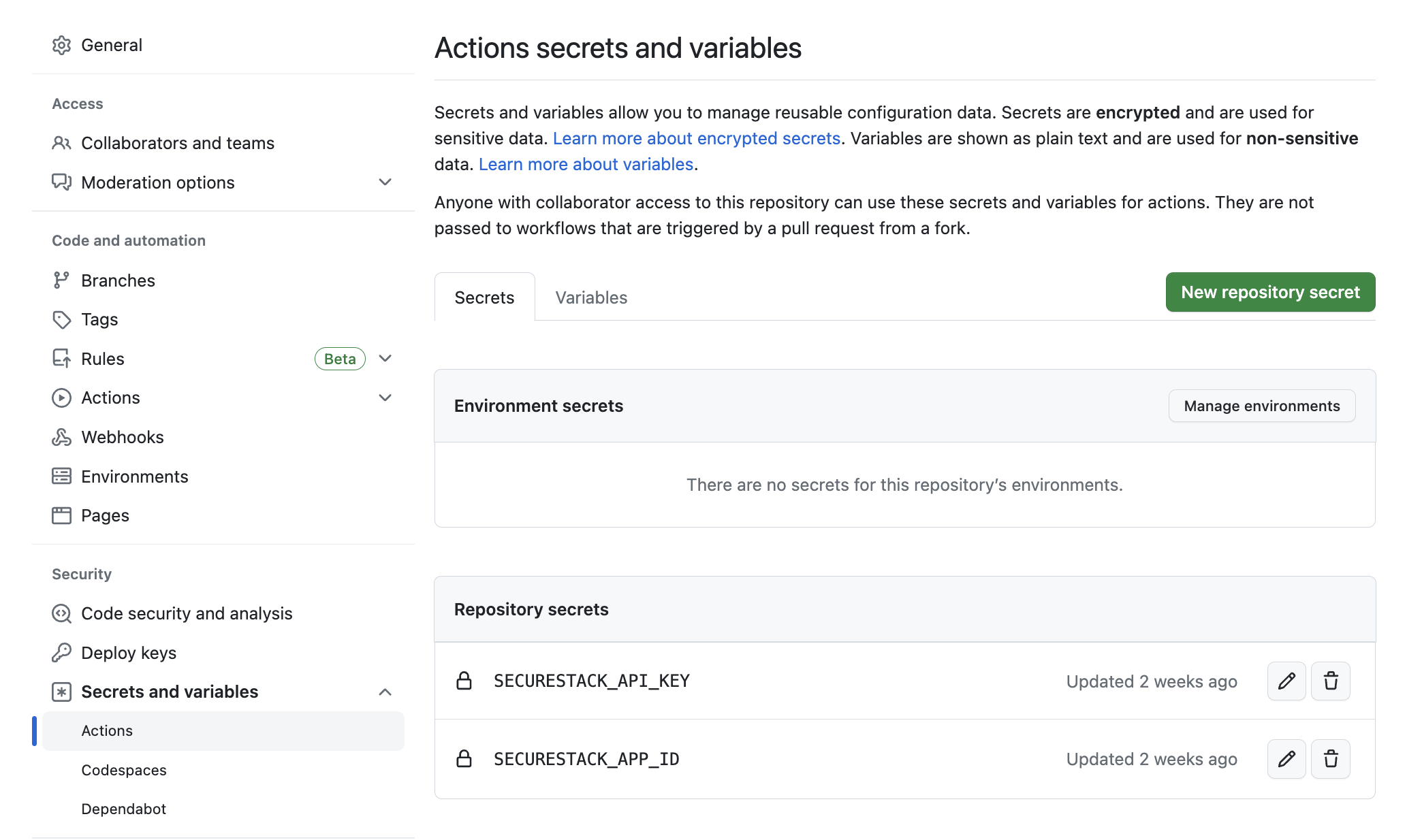

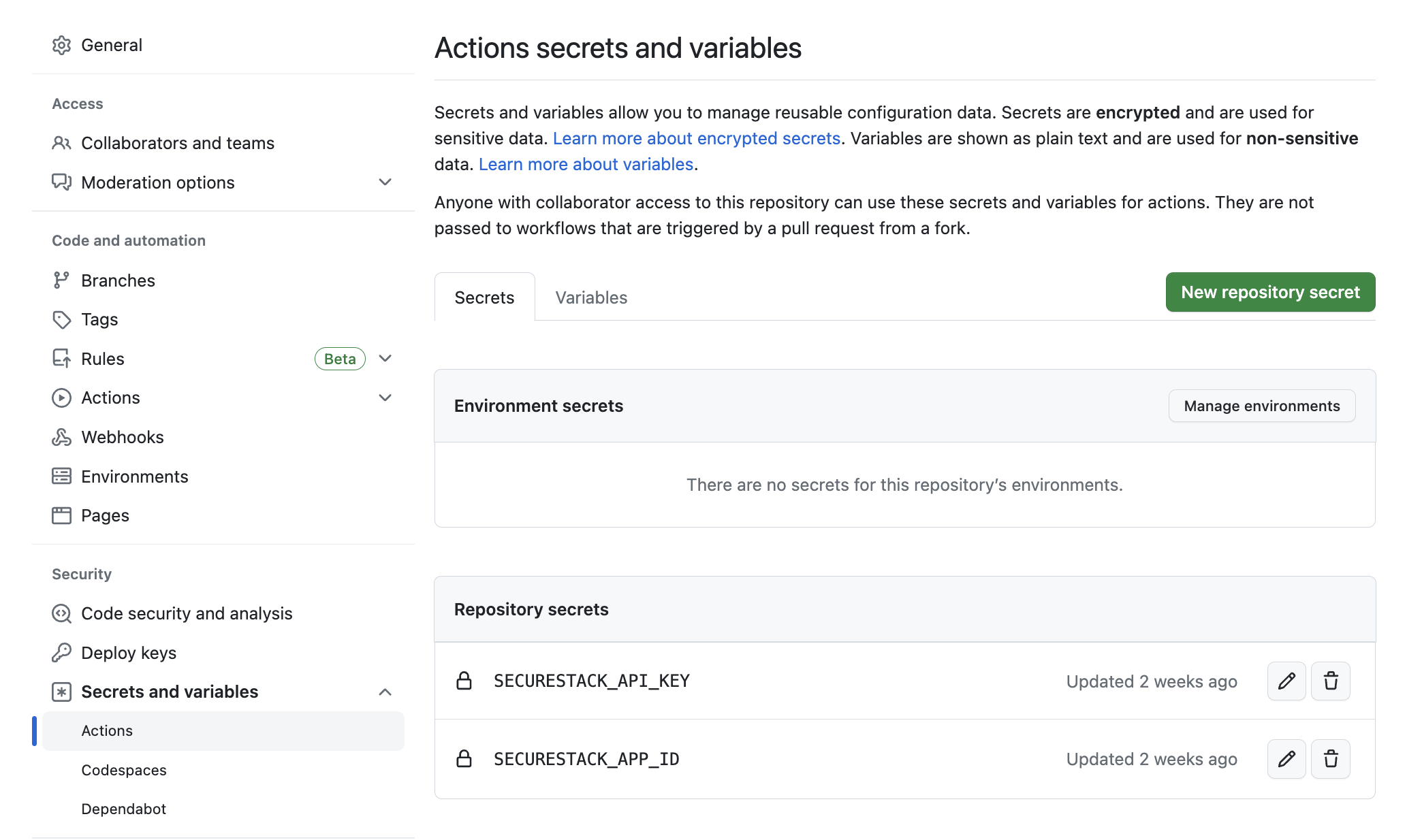

- عند الانتهاء من أسرار Github يجب أن يبدو هكذا

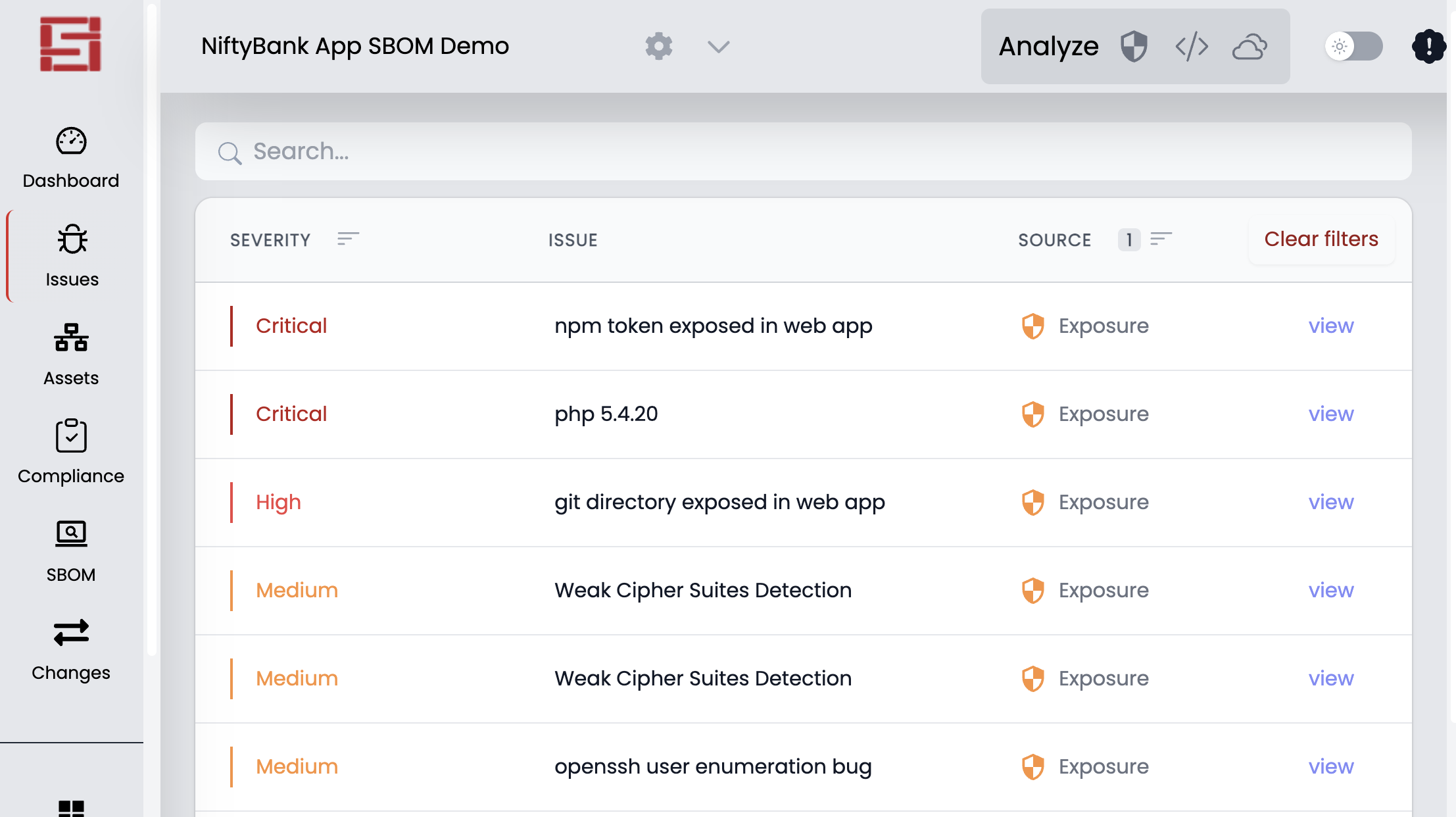

ما هي نقاط الضعف التي نجدها؟

- مسح تطبيق الويب للخروج ومكونات التطبيق الضعيفة

- يحدد ما إذا يتم استخدام عناصر التحكم في الأمان الأساسية مثل WAF وجدران الحماية ورؤوس الأمن

- يجد جميع الأصول العامة التي تواجهها ويساعدك على فهم سطح هجوم التطبيق الخاص بك

- يحدد سوء التكوينات في WAF الحالية أو CDN

- يحدد ما إذا كان التطبيق يستخدم CSP أو رؤوس الأمان وما إذا كانوا يعملون

- يجد الهجمات الالتفافية لـ WAF لـ Akamai و Cloudflare و Imperva

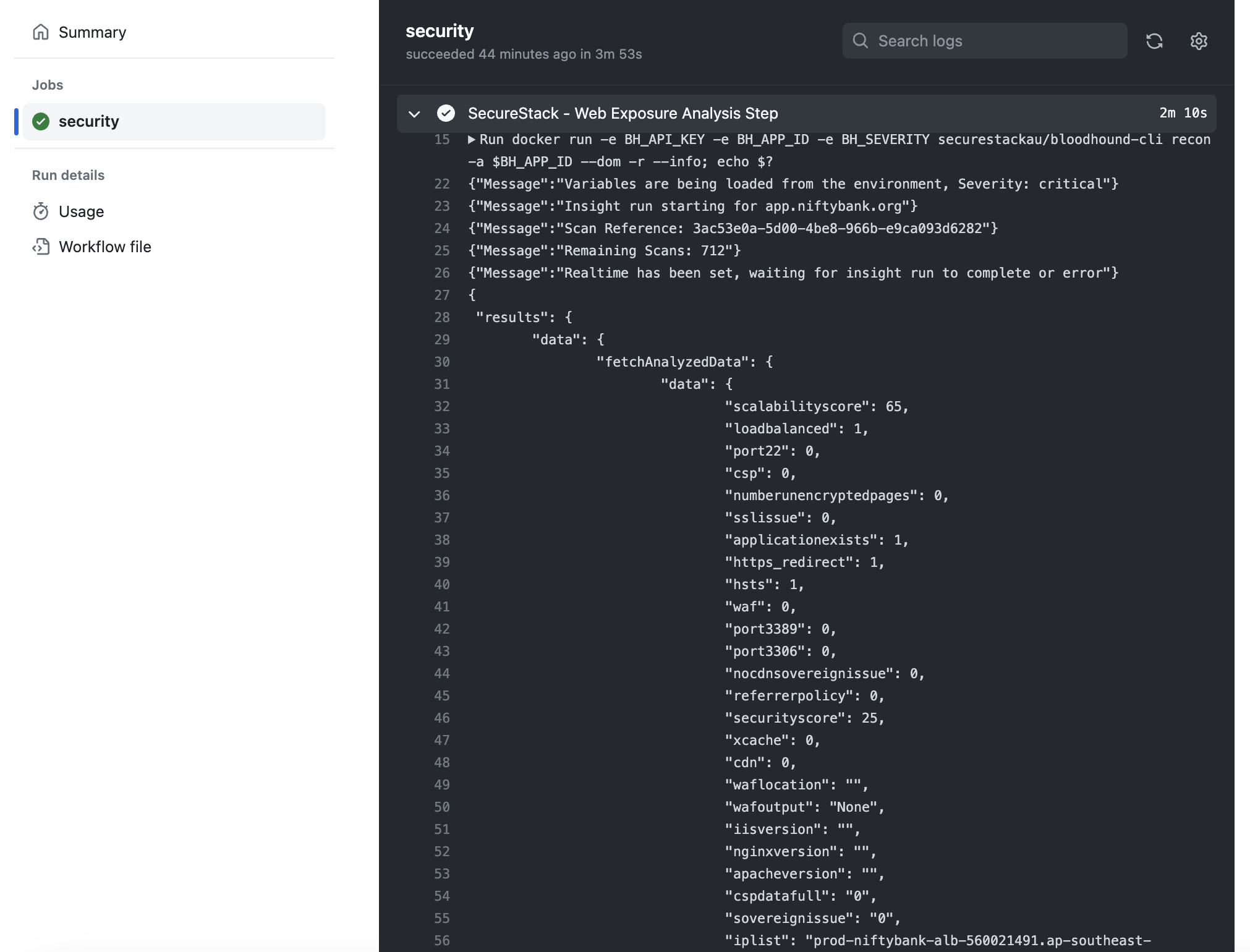

كيف يمكنني رؤية إخراج تحليل تعرض الويب؟

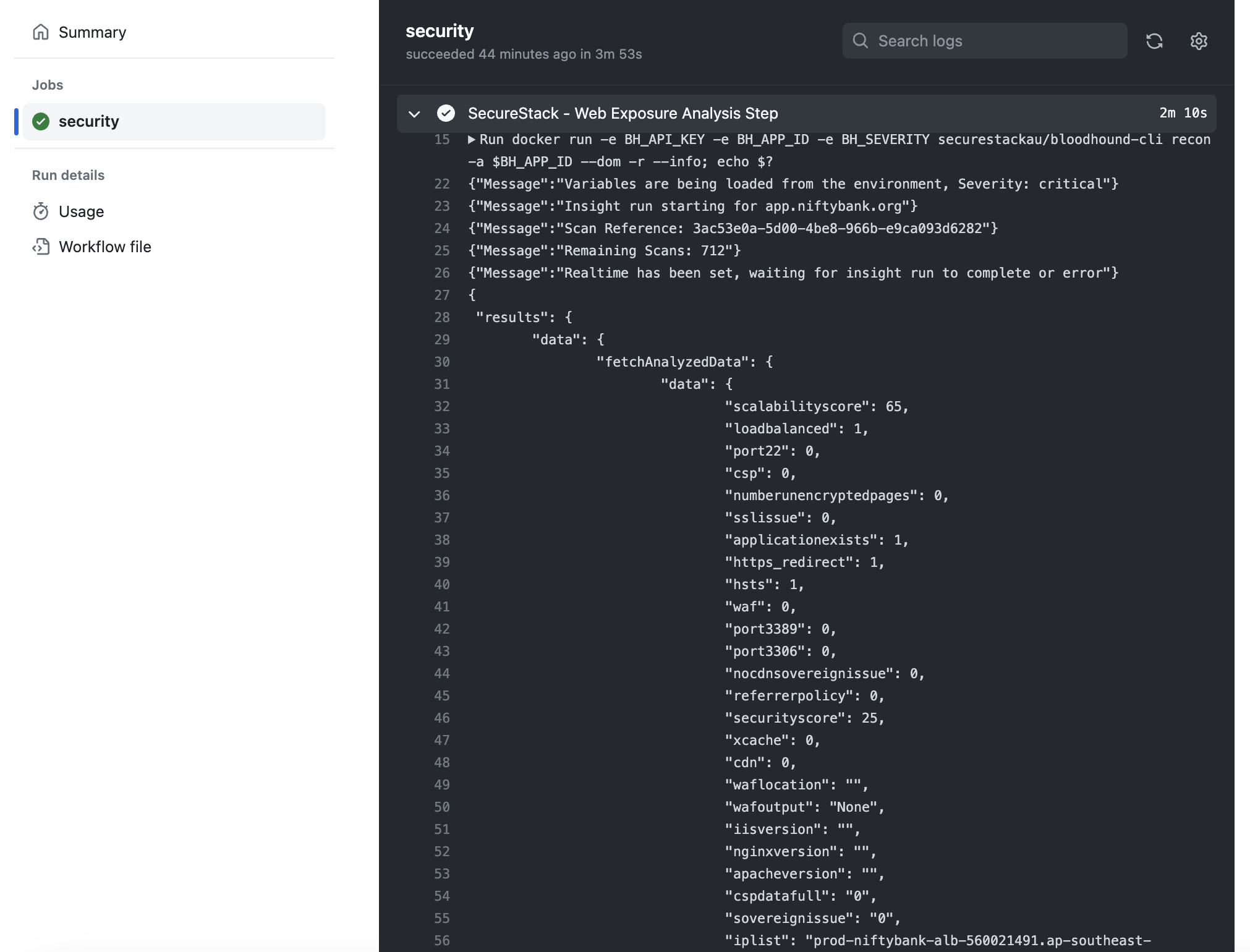

يمكنك عرض إخراج التحليل مباشرة في إخراج سير عمل GitHub

يمكنك تشغيل تحليل الأسرار المحلية باستخدام Cloyound -Cli: bloodhound-cli recon -r -a <app_id>

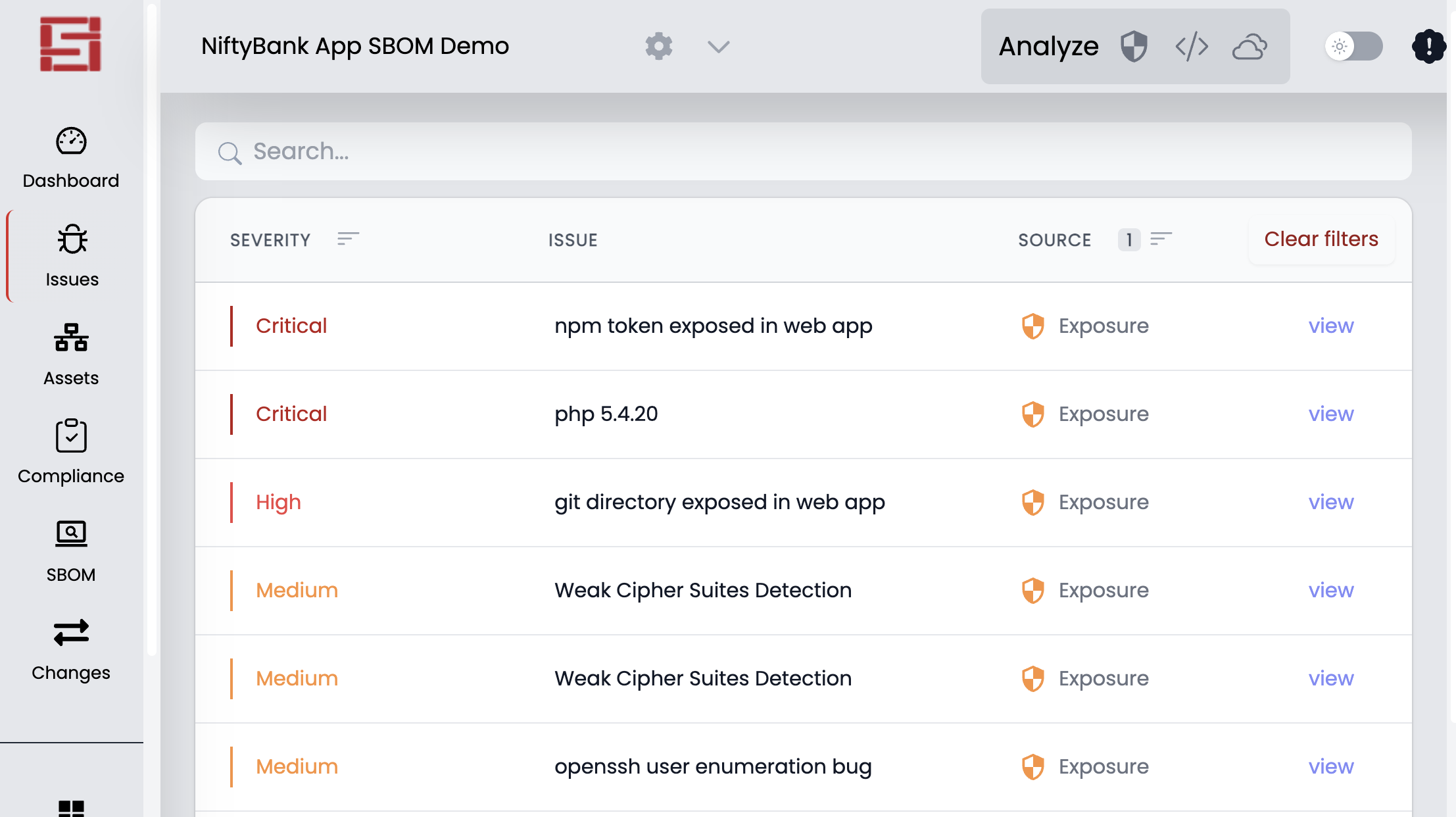

يمكنك التفاعل مع إخراج التحليل في Securestack SaaS

تحقق من تصرفات github الأخرى:

- Securestack تحليل تكوين برامج (SCA) - مسح تطبيقك لمكتبات الجهات الخارجية الضعيفة والمكتبات المفتوحة المصدر.

- Securestack Secret Scanning - مسح التطبيق الخاص بك للحصول على مفاتيح واجهة برمجة التطبيقات المضمنة وبيانات الاعتماد وبيانات senstive.

- Securestack Web Budability & Cloud Disconfiguration Analysis - مسح عنوان URL لتطبيق التشغيل الخاص بك للاختطاف السحابي ونقاط الضعف على الويب.

- تحليل Securestack Log4J - مسح التطبيق الخاص بك للحصول على نقاط الضعف Log4j/Log4shell.

- Securestack SBOM - قم بإنشاء فاتورة للبرنامج (SBOM) لتطبيقك.

- أو ، إجراء GitHub الخاص بنا-لقد وضعنا جميع أفعالنا معًا في "إجراء واحد لتحكمهم جميعًا"!

مصنوعة مع؟ بواسطة Securestack