การวิเคราะห์ช่องโหว่เว็บ Securestack การกระทำของ GitHub

การกระทำของ GitHub ที่วิเคราะห์เว็บแอปพลิเคชันของคุณเพื่อความปลอดภัยและปัญหาความพร้อมใช้งาน เมื่อคุณเพิ่มสิ่งนี้ลงในการกระทำของ GitHub เราจะวิเคราะห์เว็บแอปของคุณทุกครั้งที่คุณปรับใช้กับจุดสิ้นสุดสาธารณะและแจ้งให้คุณทราบว่าสิ่งที่คุณเพิ่งปรับใช้นั้นปลอดภัยและตรงตามความต้องการของคุณ ดูด้านล่างสำหรับปัญหาประเภทใดที่สแกนการกระทำนี้

name: Example Workflow Using SecureStack Web Vulnerability Exposure Action

on: push

jobs:

security:

runs-on: ubuntu-latest

steps:

- name: Web Vulnerability Exposure Analysis Step

id: exposure

uses: SecureStackCo/[email protected]

with:

securestack_api_key: ${{ secrets.SECURESTACK_API_KEY }}

securestack_app_id: ${{ secrets.SECURESTACK_APP_ID }}

severity: critical

flags: '--dom -r'

หมายเหตุ - เพื่อทำความเข้าใจค่าที่เป็นไปได้สำหรับ flags อินพุตการดำเนินการให้เรียกใช้ Securestack CLI ในพื้นที่:

$ bloodhound-cli code --help

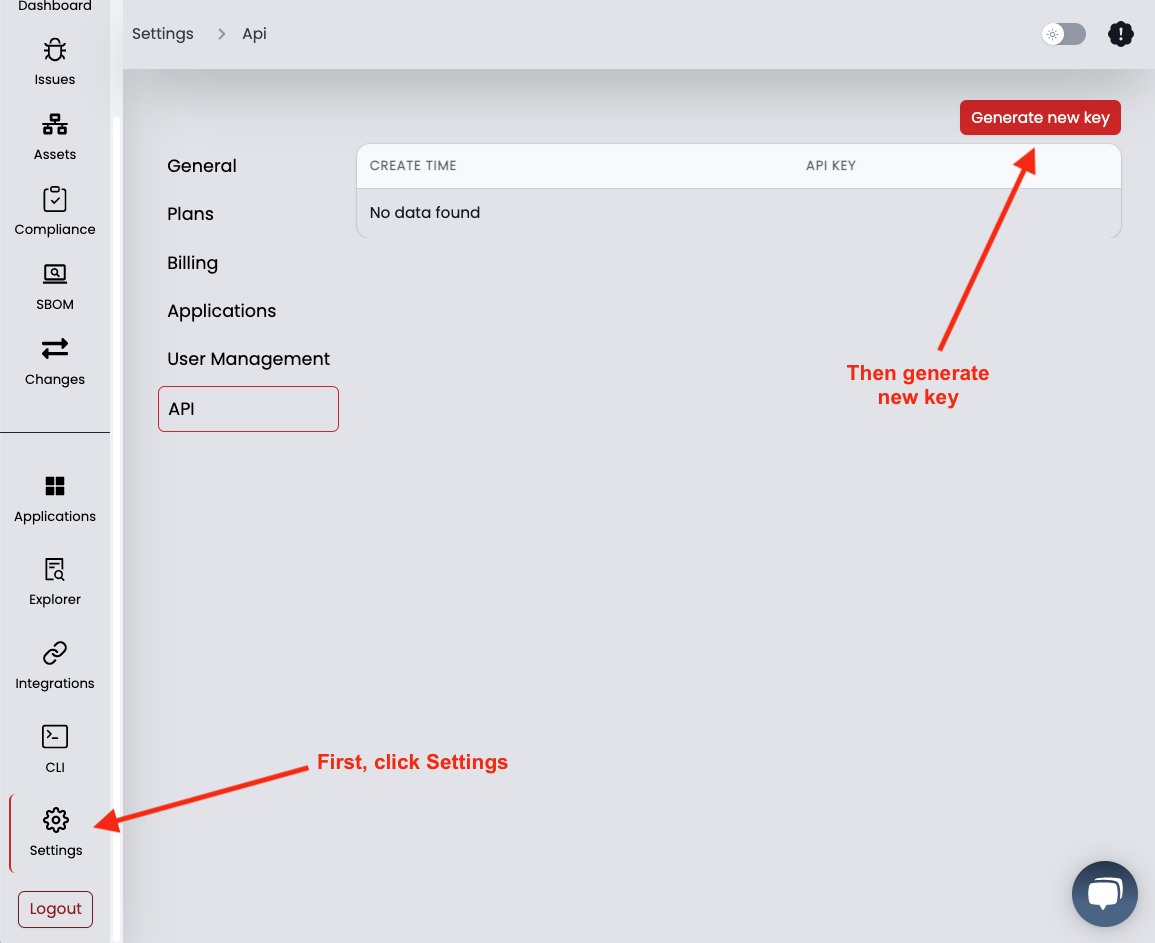

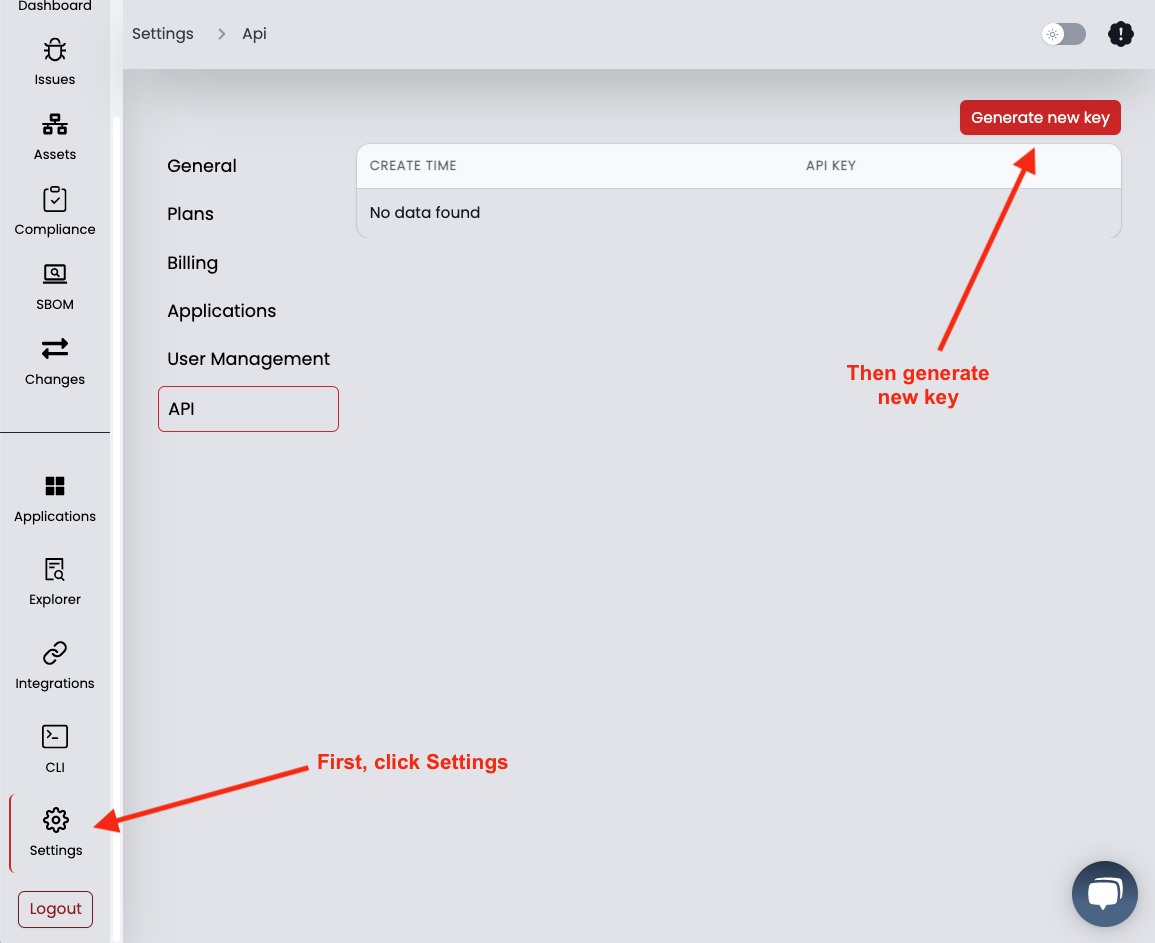

สร้างคีย์ Securestack API ของคุณและบันทึกเป็น GitHub Secret

- เข้าสู่ระบบเพื่อความปลอดภัยด้วยข้อมูลรับรอง GitHub ของคุณ

- ไปที่การตั้งค่าที่มุมล่างซ้ายจากนั้นเลือกแท็บที่ 6: API

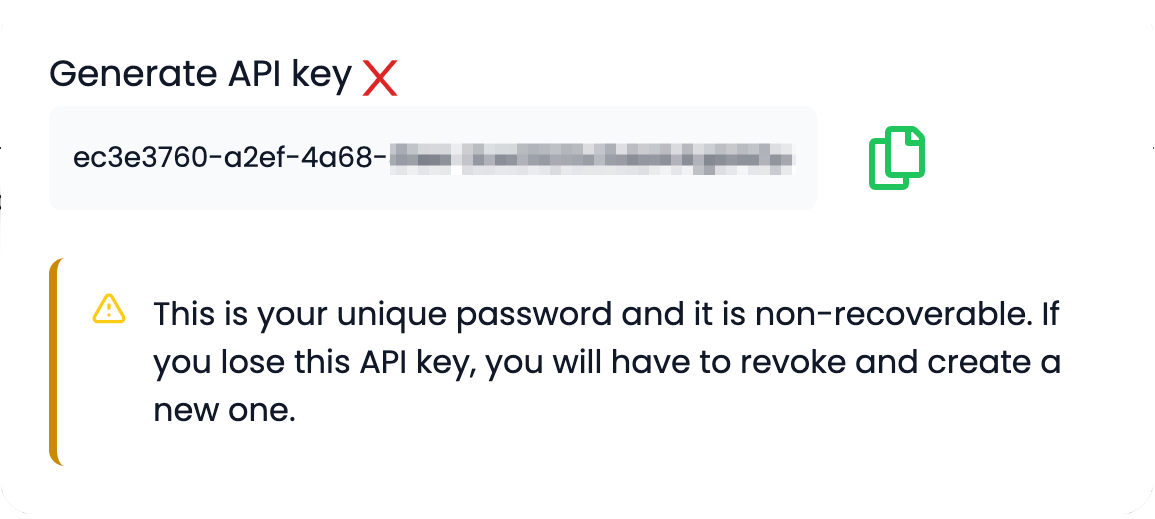

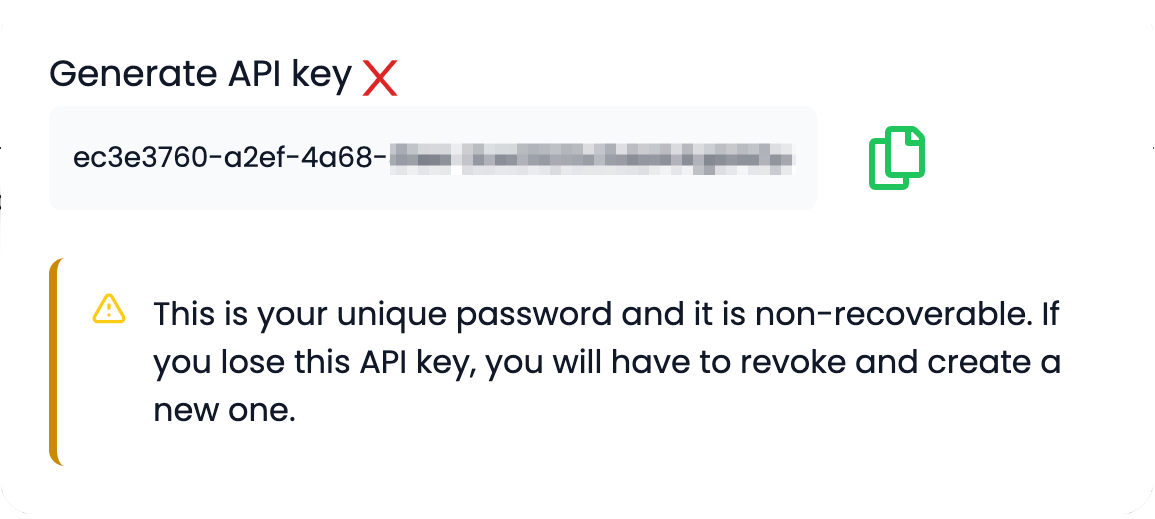

- สร้างคีย์ API ใหม่และคัดลอกค่า

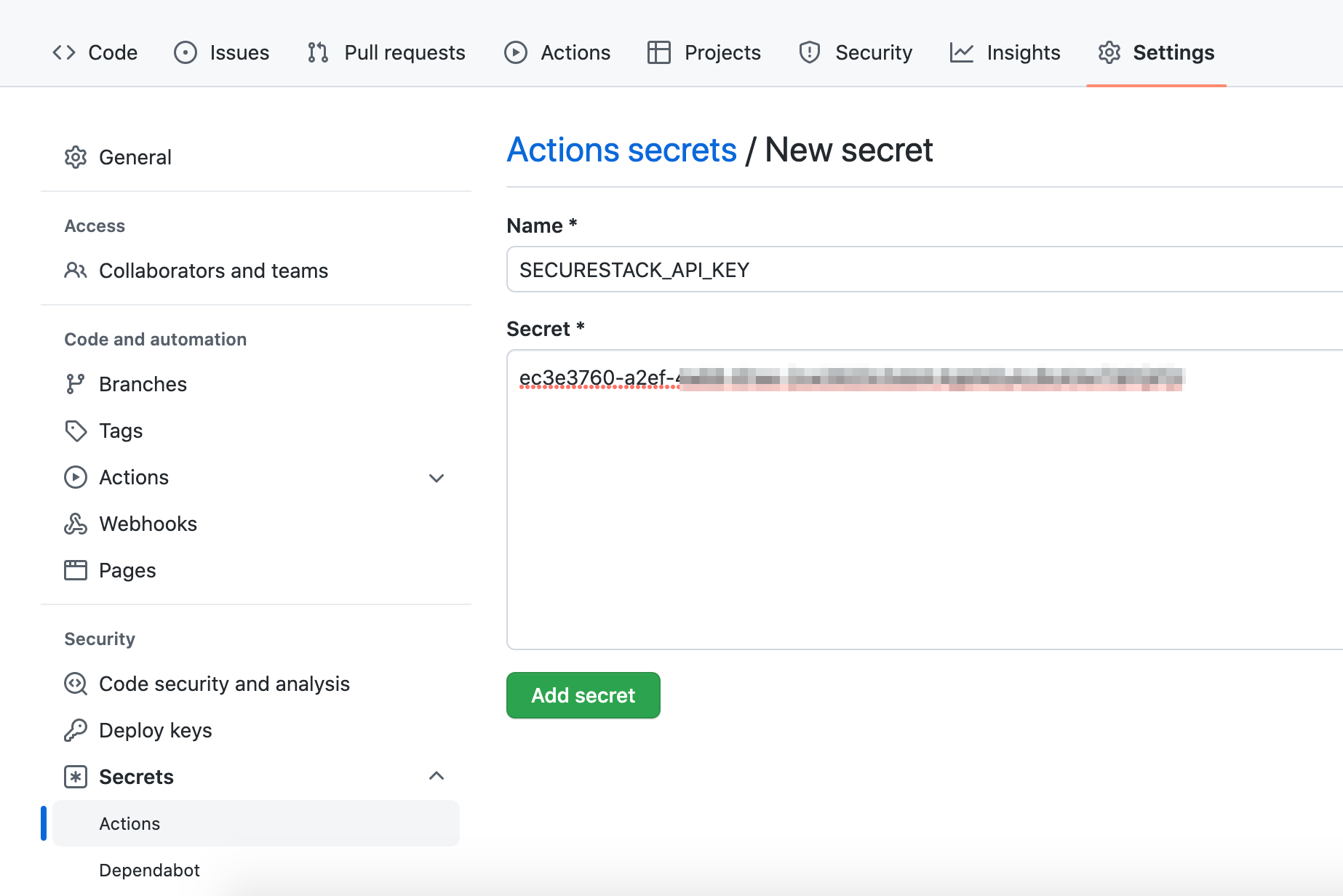

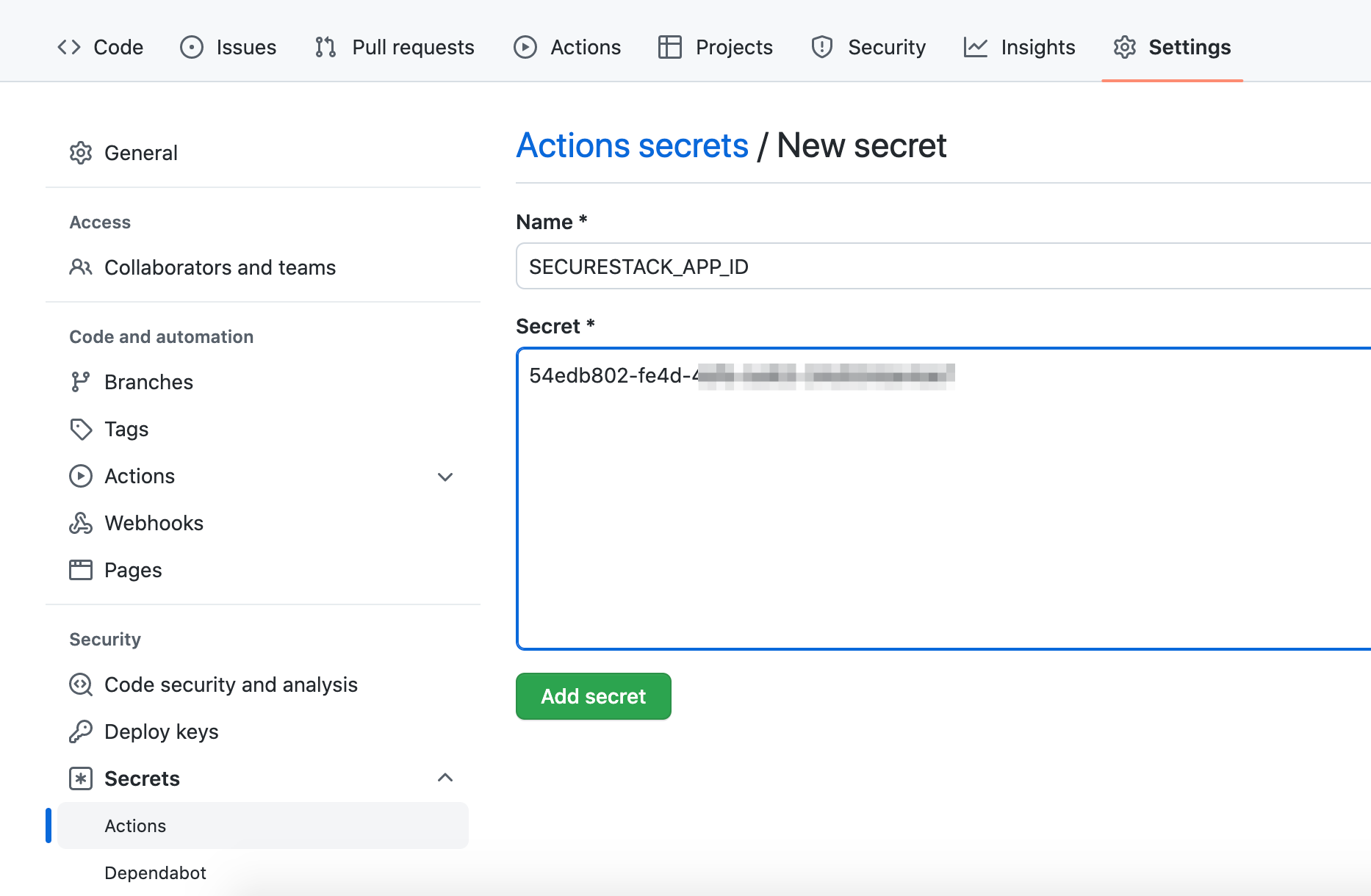

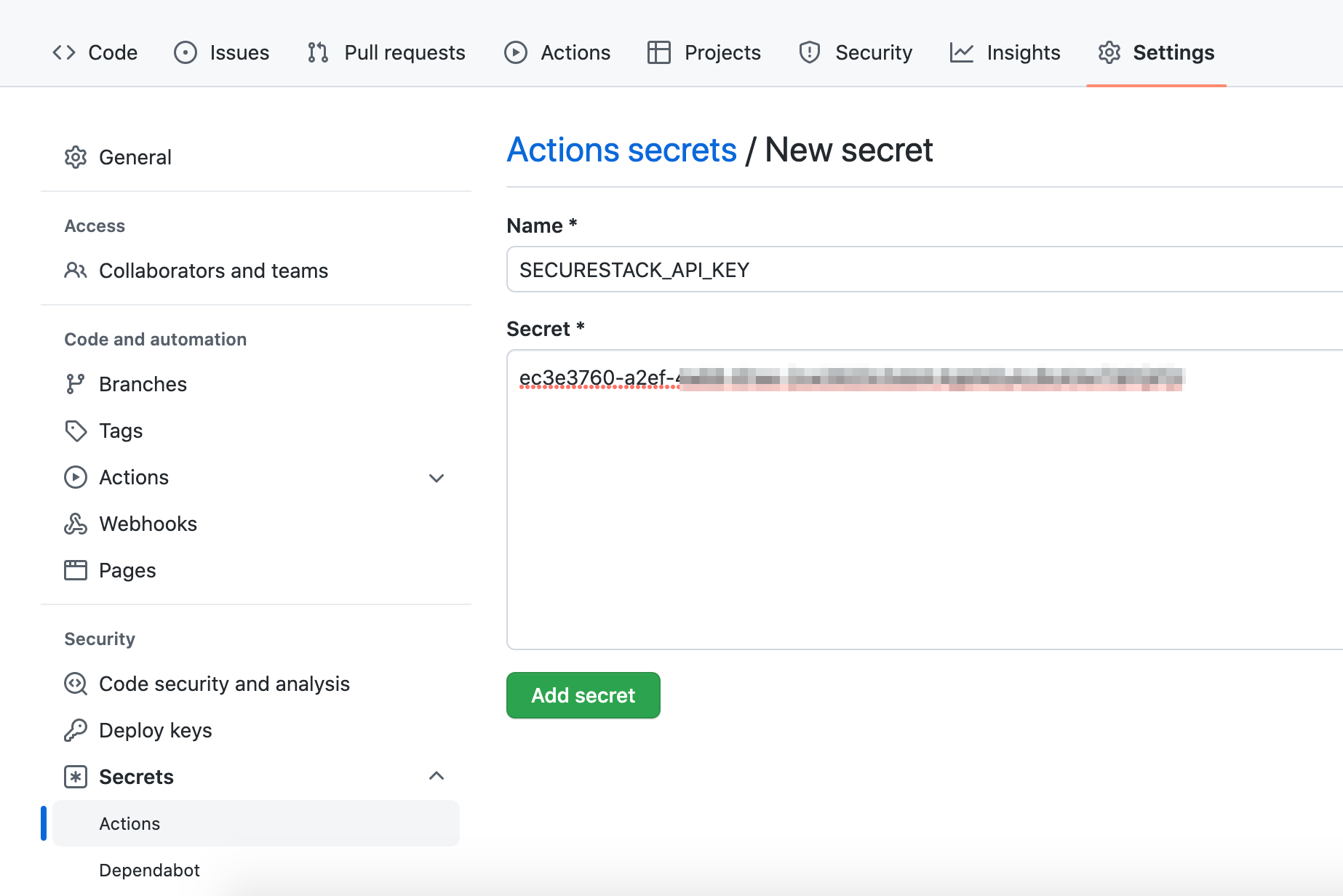

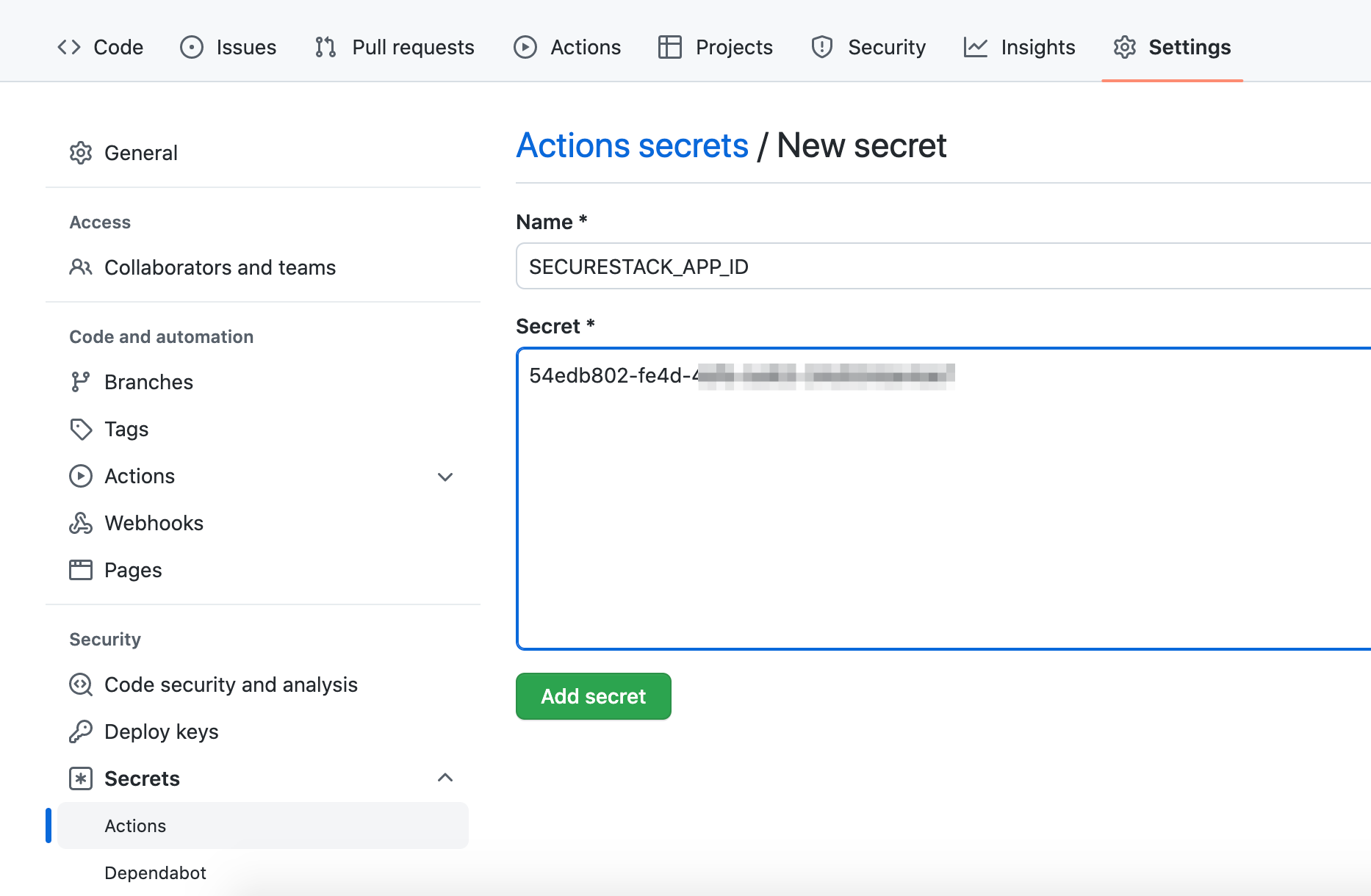

- ตอนนี้กลับมาที่ GitHub ไปที่การตั้งค่าสำหรับที่เก็บ GitHub ของคุณและคลิกที่ความลับจากนั้นการกระทำที่ด้านล่างซ้าย

- สร้างความลับใหม่ชื่อ Securestack_API_KEY และวางค่าจากขั้นตอนที่ 2 ลงในฟิลด์และคลิก "เพิ่มความลับ"

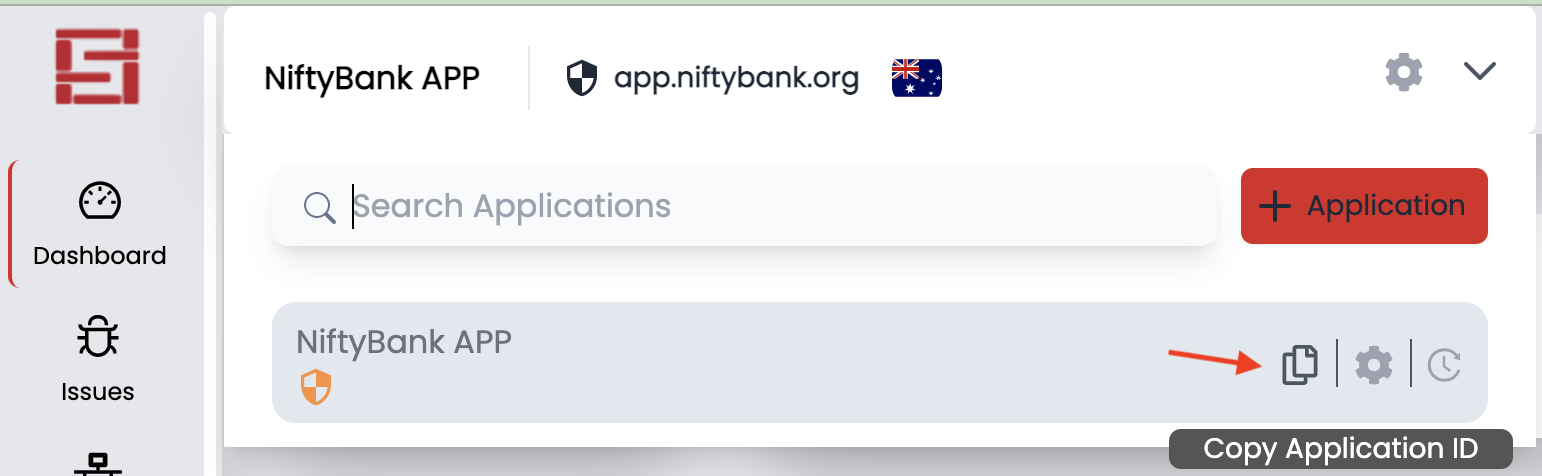

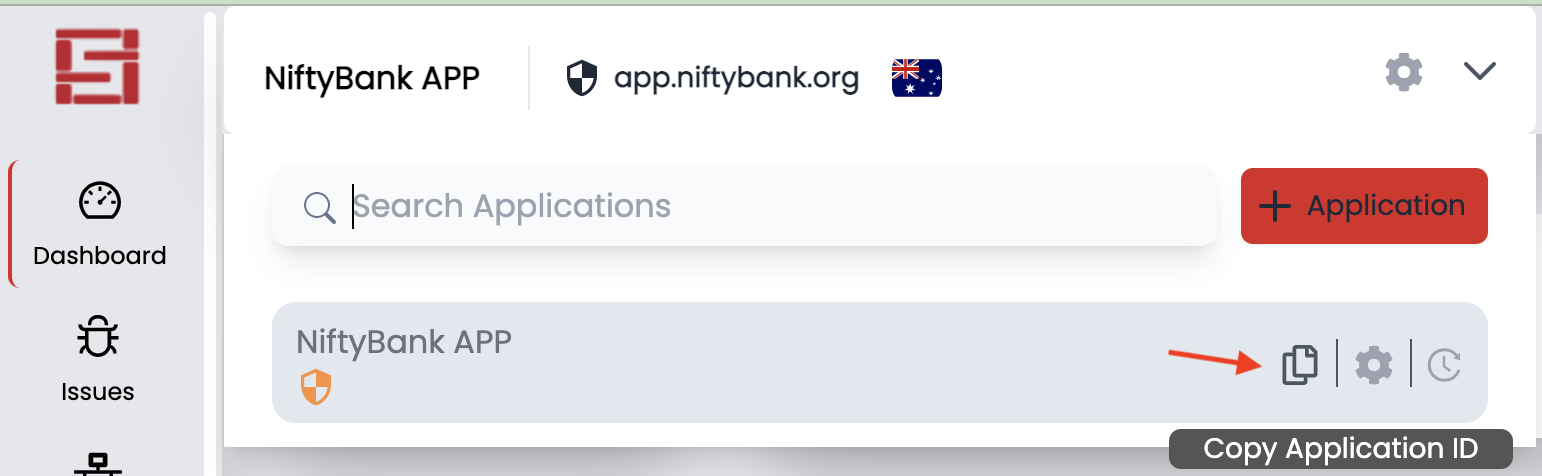

retreiving รหัสแอปพลิเคชัน Securestack ของคุณ

- เข้าสู่ระบบ Securestack

- ในแอปพลิเคชันแบบเลื่อนลงที่ด้านบนซ้ายเลือกแอปพลิเคชันที่คุณต้องการใช้และคลิกที่ "คัดลอกรหัสแอปพลิเคชัน"

- สร้างความลับใหม่ชื่อ Securestack_App_id และวางค่าจากขั้นตอนที่ 2 ลงในฟิลด์และคลิก "เพิ่มความลับ"

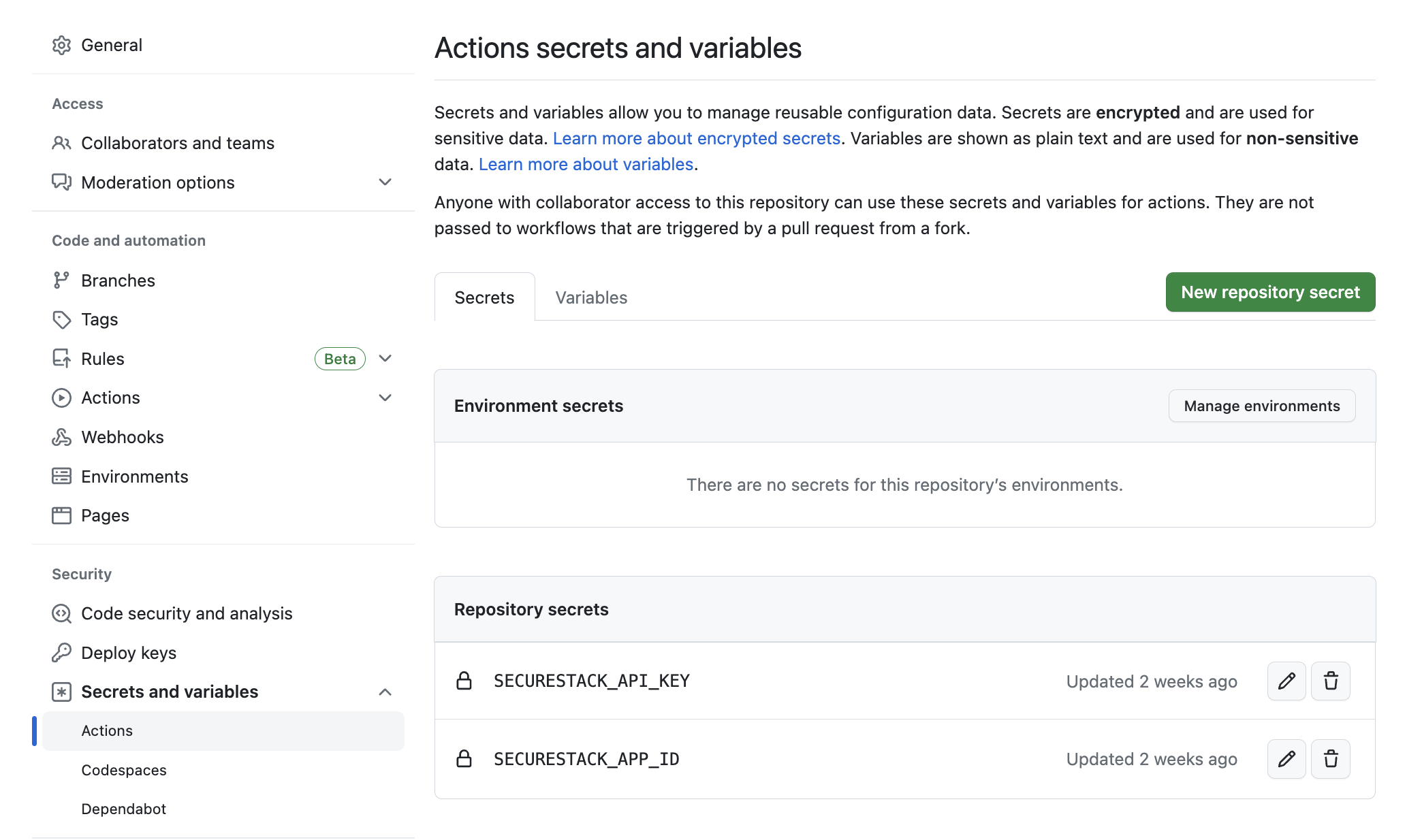

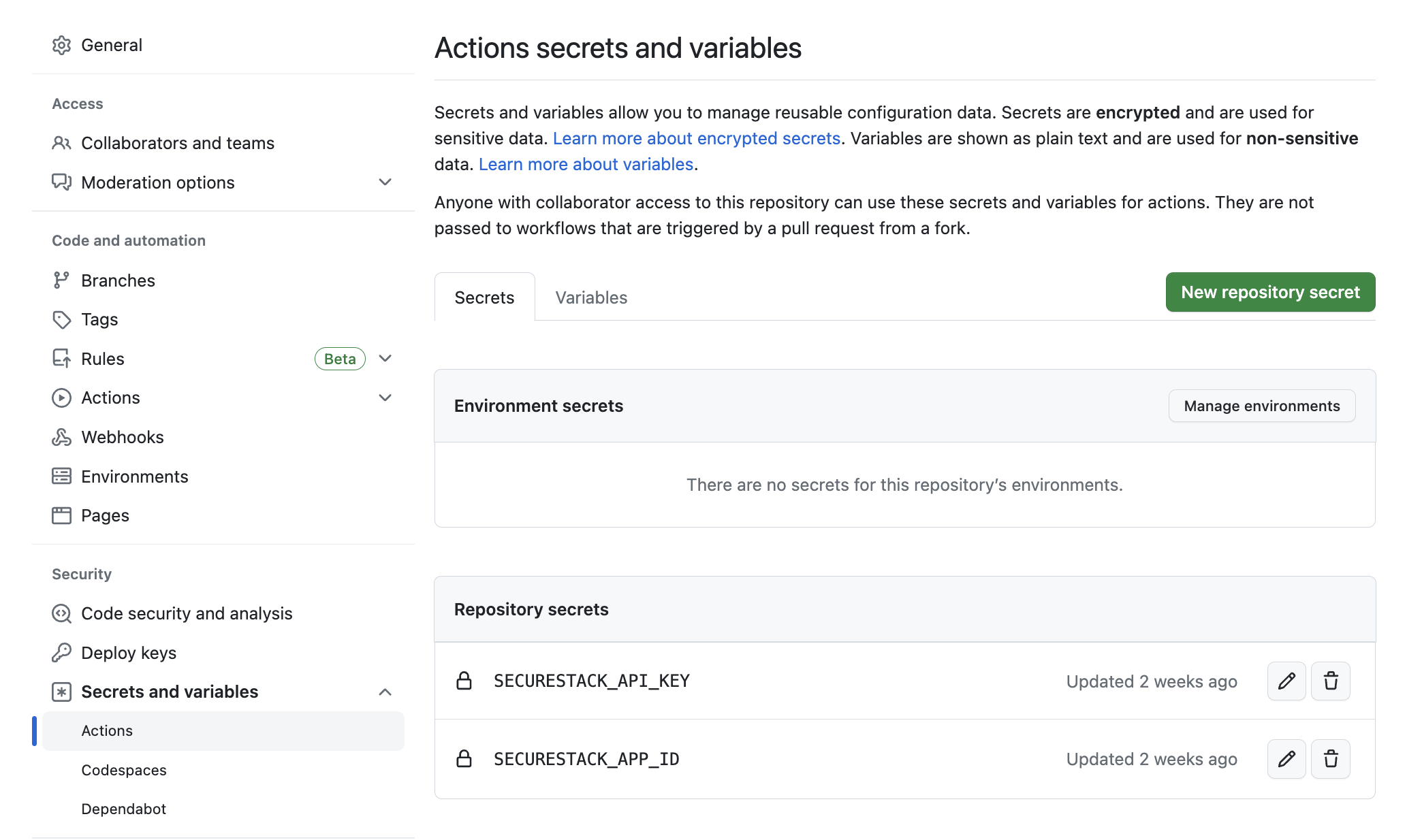

- เมื่อเสร็จสิ้นความลับของ GitHub ทั้งสองควรมีลักษณะเช่นนี้

เราพบช่องโหว่อะไรบ้าง?

- สแกนเว็บแอปพลิเคชันสำหรับส่วนประกอบของแอปพลิเคชันที่ล้าสมัยและมีช่องโหว่

- ระบุว่ามีการใช้การควบคุมความปลอดภัยขั้นพื้นฐานเช่น WAF, ไฟร์วอลล์และส่วนหัวความปลอดภัย

- ค้นหาสินทรัพย์สาธารณะที่หันหน้าเข้าหาและช่วยให้คุณเข้าใจพื้นผิวการโจมตีแอปพลิเคชันของคุณ

- ระบุการกำหนดค่าผิดพลาดใน WAF หรือ CDN ที่มีอยู่เดิม

- ระบุว่าแอพใช้ CSP หรือส่วนหัวความปลอดภัยหรือไม่และไม่ว่าจะทำงาน

- ค้นหาการโจมตีบายพาส WAF สำหรับ Akamai, CloudFlare & Imperva

ฉันจะดูผลลัพธ์ของการวิเคราะห์การเปิดรับเว็บได้อย่างไร

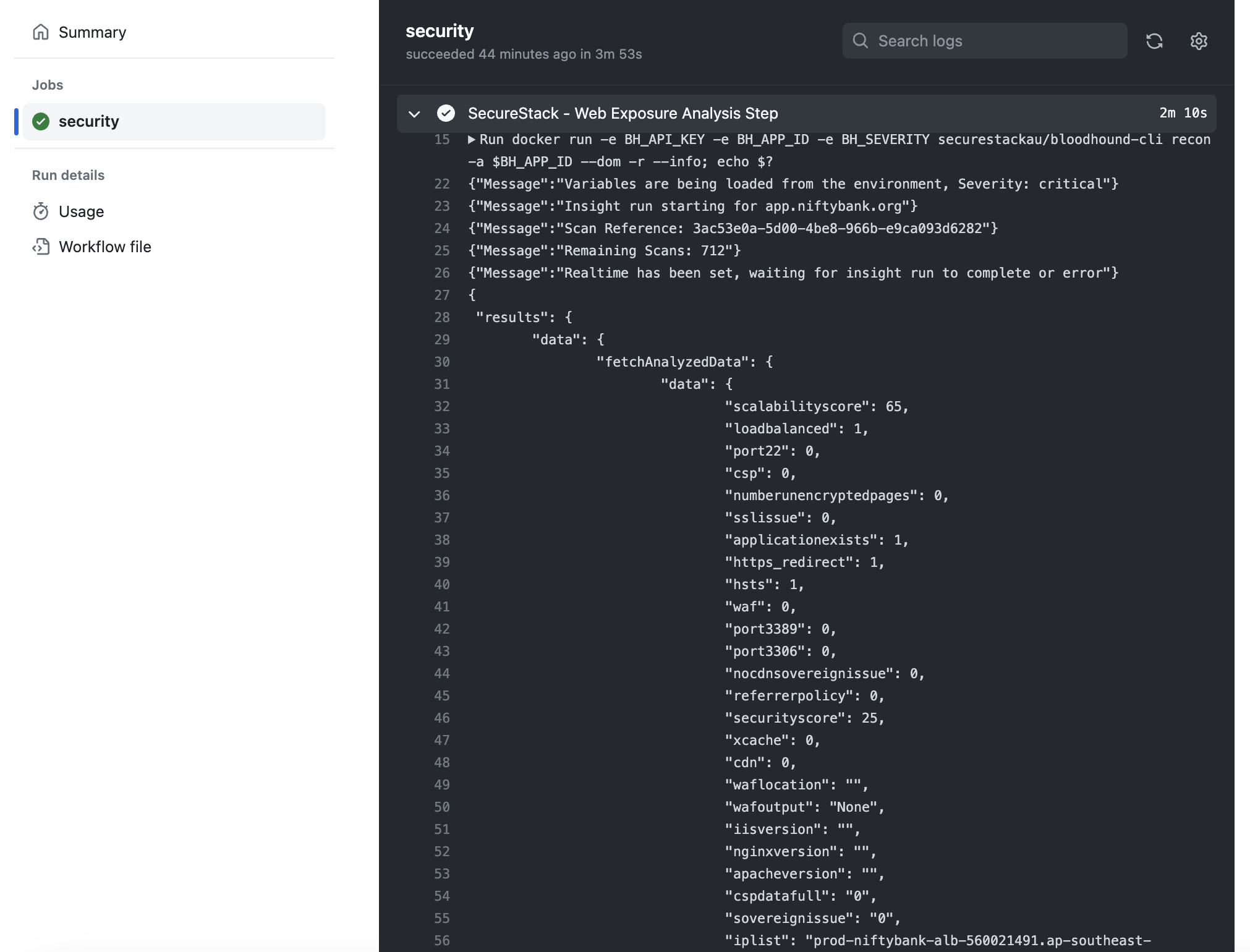

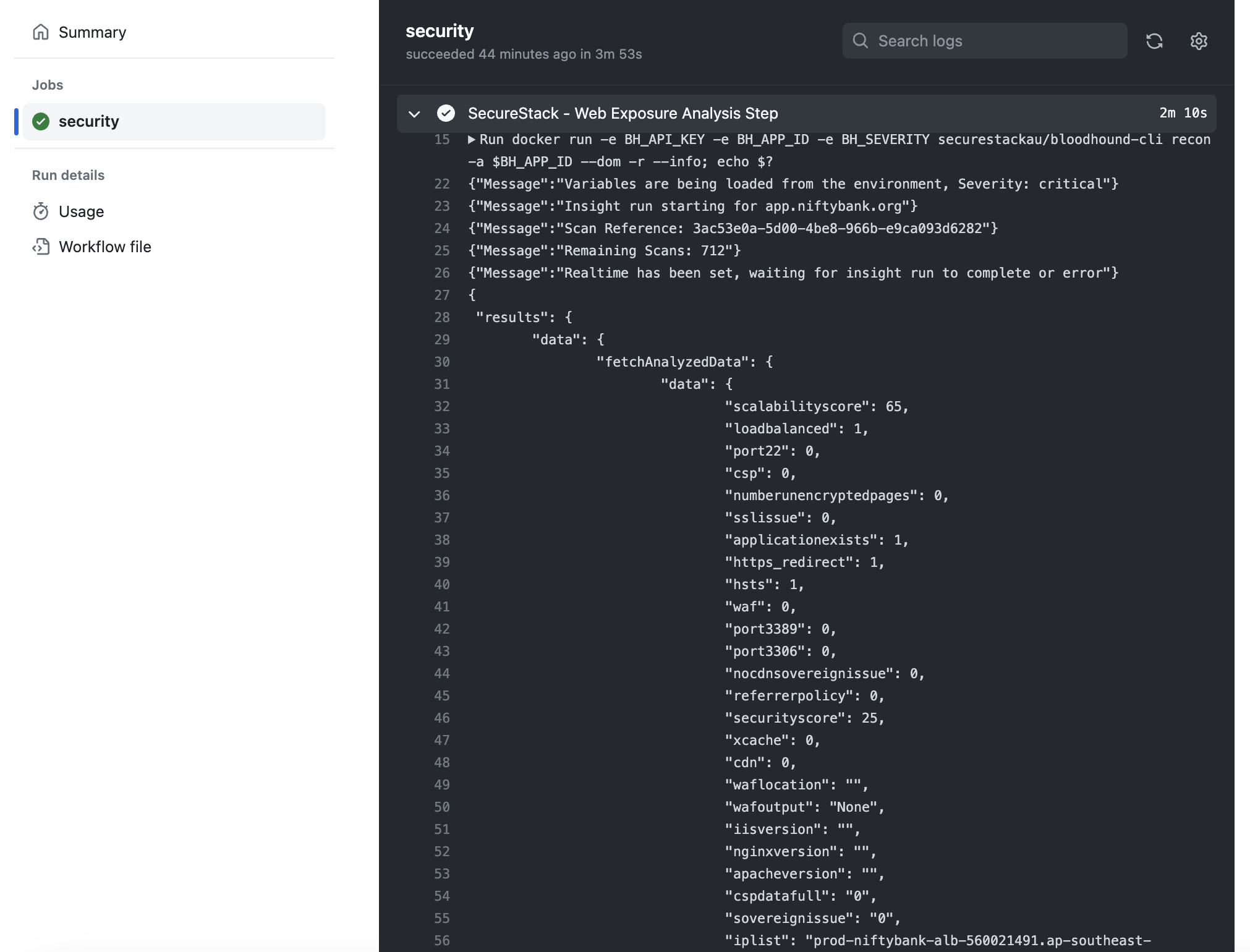

คุณสามารถดูเอาต์พุตการวิเคราะห์ได้อย่างถูกต้องในเอาท์พุทเวิร์กโฟลว์การกระทำของ GitHub

คุณสามารถทำการวิเคราะห์ความลับในท้องถิ่นด้วย Bloodhound -CLI ของเรา: bloodhound-cli recon -r -a <app_id>

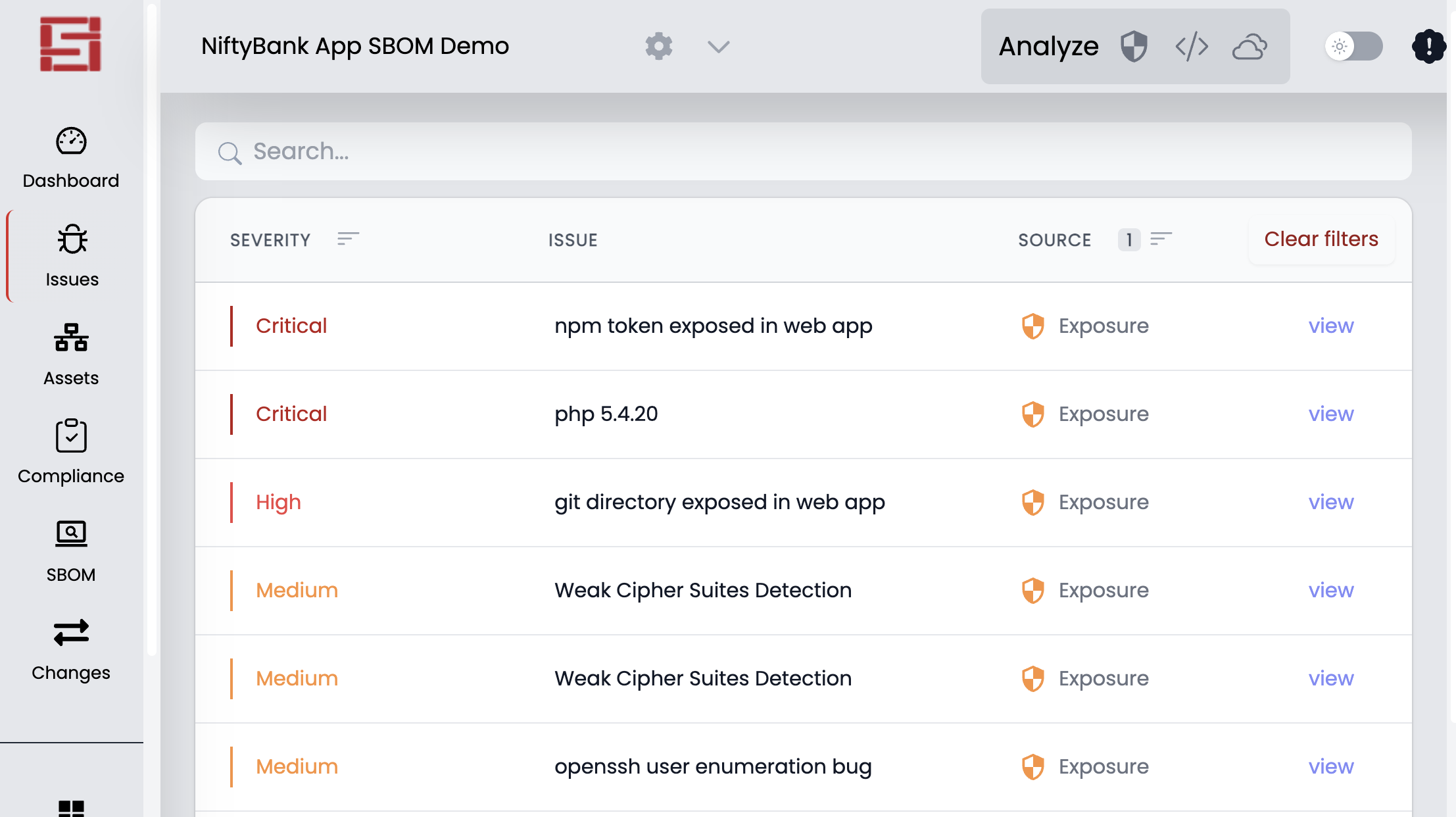

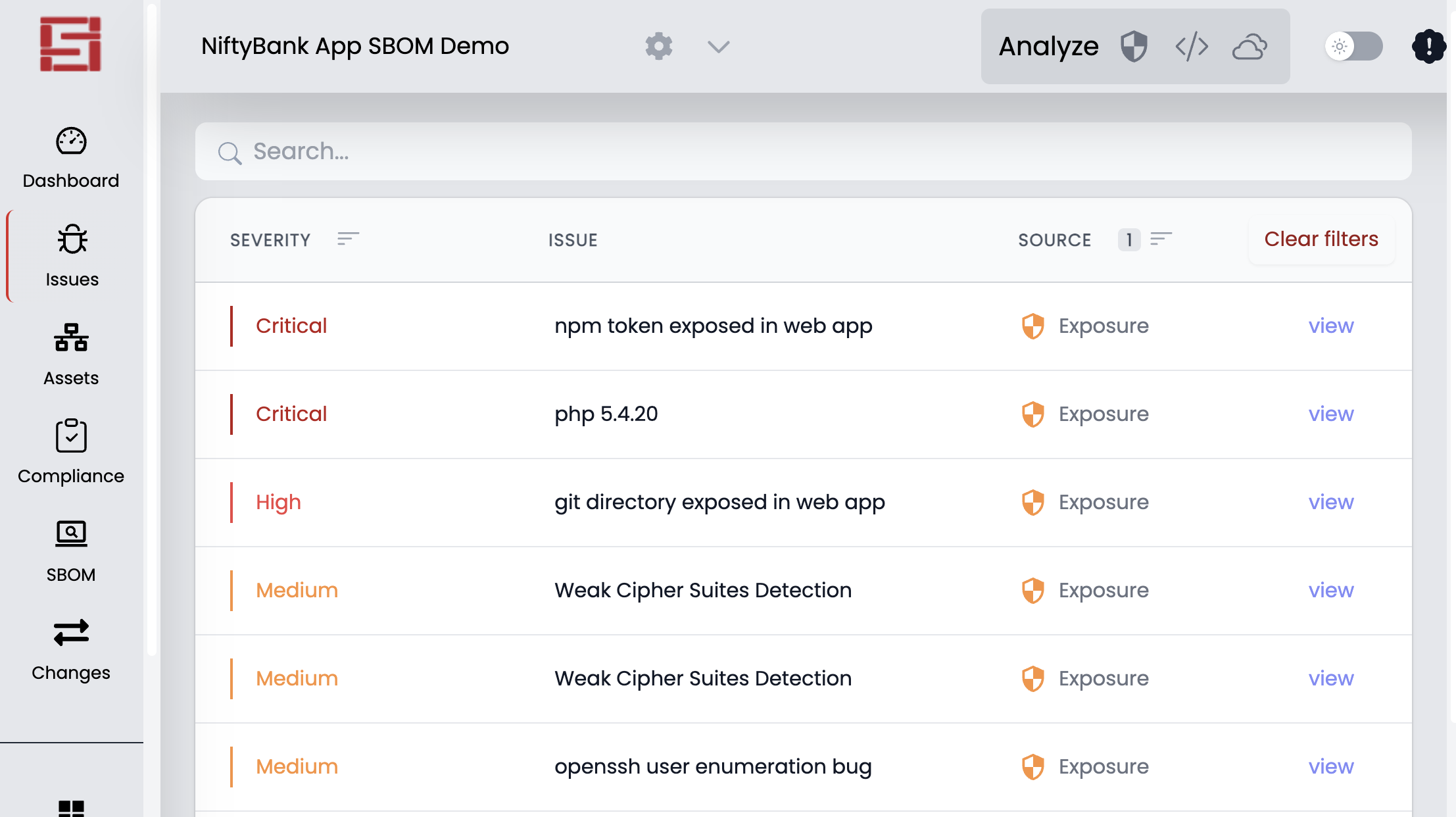

คุณสามารถโต้ตอบกับผลลัพธ์การวิเคราะห์ใน Securestack SaaS

ตรวจสอบการกระทำของ GitHub อื่น ๆ ของเรา:

- การวิเคราะห์องค์ประกอบซอฟต์แวร์ Securestack (SCA) - สแกนแอปพลิเคชันของคุณสำหรับไลบรารีบุคคลที่สามและโอเพนซอร์สที่มีช่องโหว่

- Securestack Secret Scanning - สแกนแอปพลิเคชันของคุณสำหรับปุ่ม API แบบฝังตัวข้อมูลรับรองและข้อมูล SenStive

- Securestack Web Vulnerability & การวิเคราะห์การกำหนดค่าคลาวด์ผิดพลาด - สแกน URL แอปพลิเคชันที่ทำงานของคุณสำหรับการกำหนดค่าผิดพลาดของคลาวด์และช่องโหว่ของเว็บ

- Securestack Log4j Analysis - สแกนแอปพลิเคชันของคุณสำหรับ Log4J/Log4Shell ช่องโหว่

- Securestack SBOM - สร้าง Bill Bill of Materials (SBOM) สำหรับแอปพลิเคชันของคุณ

- หรือการกระทำของ GitHub แบบ all-in-one ของเรา-เราได้นำการกระทำทั้งหมดของเรามารวมกันเป็น "การกระทำเพื่อปกครองพวกเขาทั้งหมด"!

ทำด้วย? โดย Securestack