malcontent

v1.7.1

_ _ _. . _ _ _ . ___ _. _ . ___

( | ) (_| |_ (_ (_) ( _) | (/_ ( _) |

subtle malware discovery tool

惡意發現通過上下文,差分分析和14,000多個Yara規則的魔術發現供應鏈妥協。

________ ________ ________ ________

| | | | | | | |

| v1.0.0 | => | v1.0.1 | => | v1.0.2 | => | v1.0.3 |

|________| |________| |________| |________|

unchanged HIGH-RISK decreased

risk increase risk

不良有3種操作模式:

diff :兩個程序之間的風險加權差分分析analyze :對程序能力的深入分析scan :惡意內容的基本掃描惡意是在Linux上運行的最佳分析程序。儘管如此,它還是針對為其他Unix平台(例如MacOS)和較小程度上窗口設計的程序而表現出色的。

Malcontent發現惡意軟件的最強大方法是通過針對CI/CD工件的差分分析。當在構建系統中使用時,惡意是與傳統惡意軟件掃描儀相比具有兩個重要的上下文優勢:

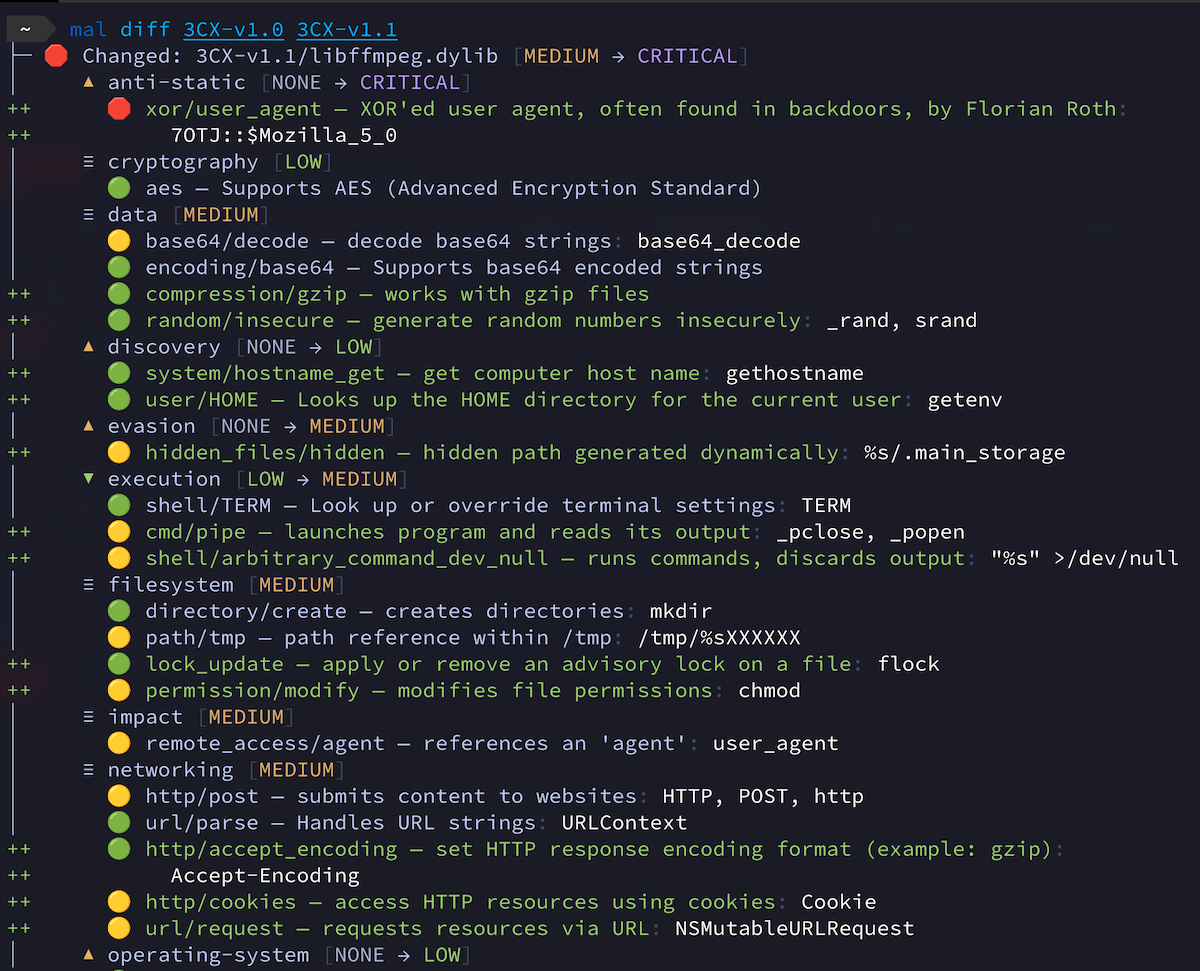

以3CX折衷為例,不符號的瑣碎表面出乎意料地表達了libffmpeg的高風險:

以“ ++”開頭的每條線代表新添加的功能。每個功能都根據惡意軟件的獨特性而具有風險分數。

像基於差異(1)命令一樣,不良情況可以在兩個二進製文件或目錄之間差異。它還可以區分兩個存檔文件,甚至可以差異兩個OCI映像。這裡有一些有用的標誌:

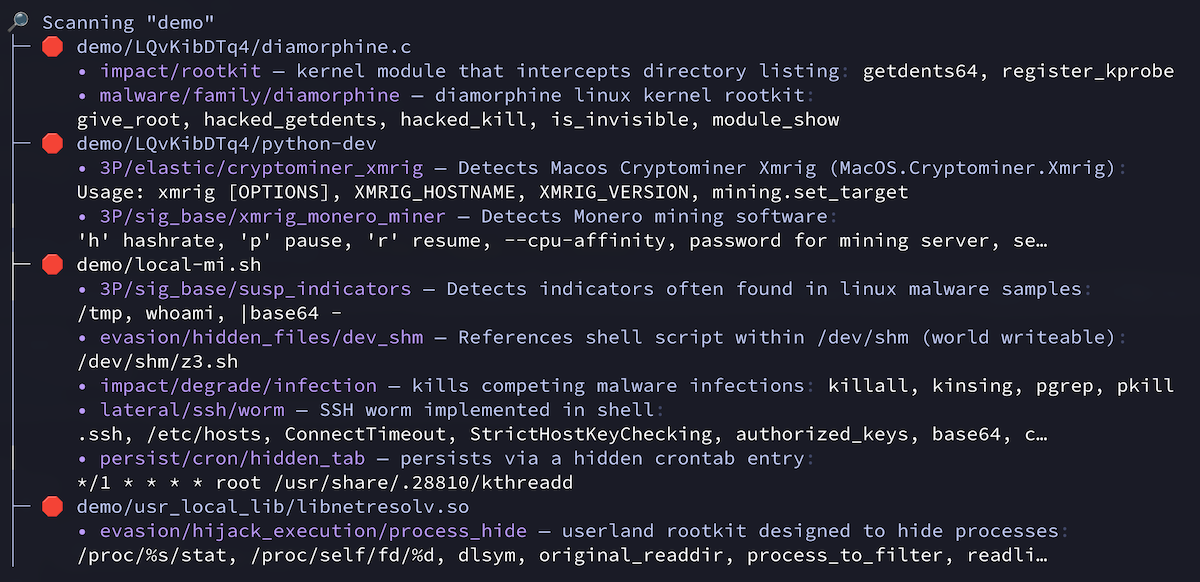

--format=markdown :在Markdown中輸出以用於GitHub操作--min-file-risk=critical :僅顯示關鍵級別更改的差異--quantity-increases-risk=false :禁用啟發式方法,由於結果頻率而增加文件的關鍵性--file-risk-change :僅在源文件和目標文件具有不同的風險時僅顯示修改文件的差異--file-risk-increase :僅當目標文件的風險高於源文件時,僅顯示修改文件的差異惡意軟件的最基本功能掃描目錄。在這種模式下,惡意是非常偏執的,所以期望一些假陽性:

您也可以掃描容器圖像: mal scan -i cgr.dev/chainguard/nginx:latest

有用的標誌:

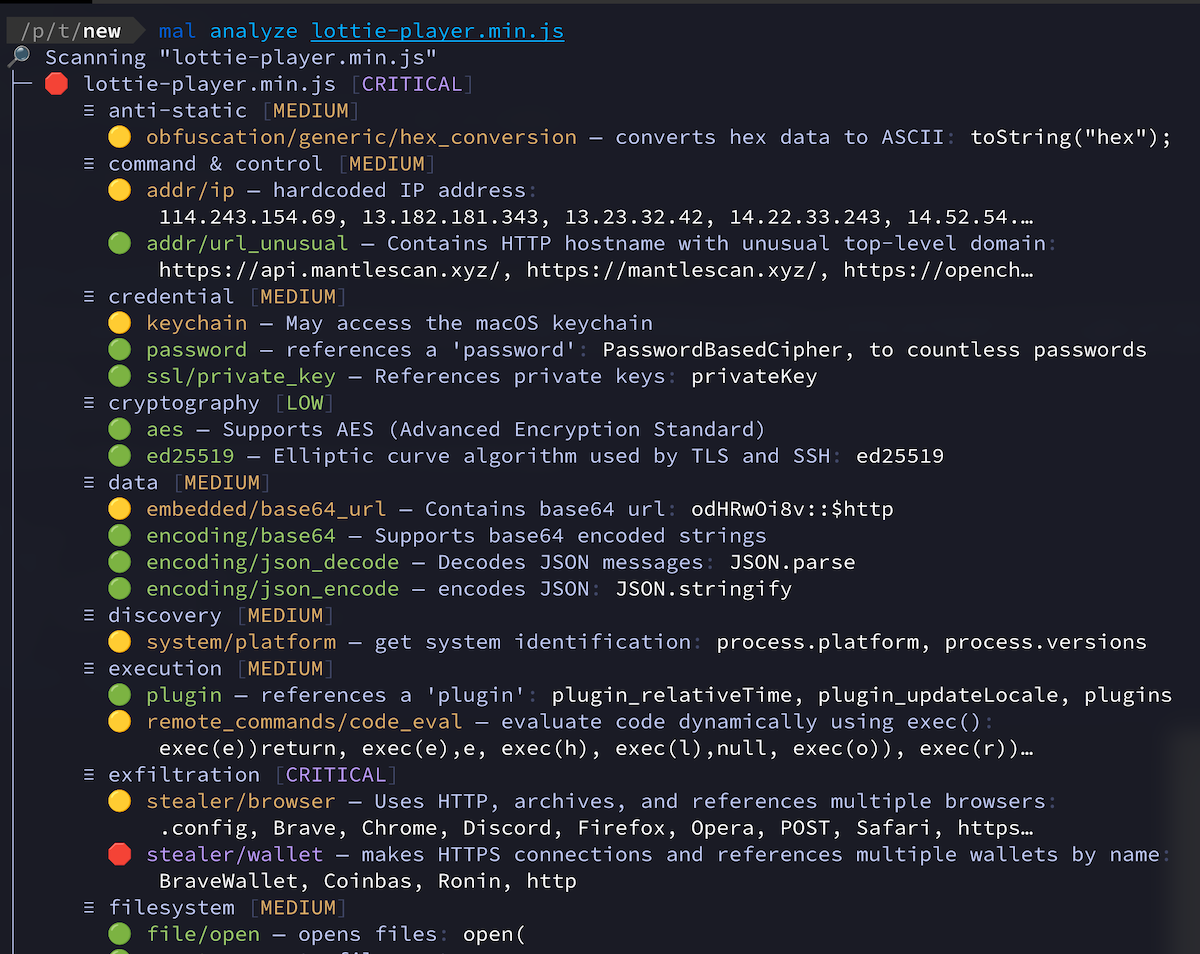

--include-data-files :包括似乎不為程序的文件--processes :掃描主動過程二進制(實驗)要列舉程序的功能,請使用mal analyze 。例如:

分析模式散發出經常在惡意軟件中看到的功能列表,並按風險水平進行分類。它與各種文件格式和腳本語言的程序一起使用。

CRITICAL發現應被視為惡意。有用的標誌包括:

--format=json :輸出到JSON進行數據解析--min-risk=high :僅顯示高或關鍵的風險發現docker pull cgr.dev/chainguard/malcontent:latest

要求:

Linux或MacOS用戶可以運行以下命令來安裝必要的依賴項,除了GO:

brew install yara || sudo apt install libyara-dev

|| sudo dnf install yara-devel || sudo pacman -S yara

|| sudo zypper install yara安裝不符號:

go install github.com/chainguard-dev/malcontent/cmd/mal@latest不良是開源的!如果您有興趣貢獻,請查看我們的開髮指南。向我們發送拉動請求,其餘的我們將為您提供幫助!