_ _ _. . _ _ _ . ___ _. _ . ___

( | ) (_| |_ (_ (_) ( _) | (/_ ( _) |

subtle malware discovery tool

Malcontent ค้นพบห่วงโซ่อุปทานที่ประนีประนอมผ่านความมหัศจรรย์ของบริบทการวิเคราะห์ที่แตกต่างและกฎ Yara มากกว่า 14,000 รายการ

________ ________ ________ ________

| | | | | | | |

| v1.0.0 | => | v1.0.1 | => | v1.0.2 | => | v1.0.3 |

|________| |________| |________| |________|

unchanged HIGH-RISK decreased

risk increase risk

Malcontent มี 3 โหมดการทำงาน:

diff : การวิเคราะห์ความแตกต่างของน้ำหนักความเสี่ยงระหว่างสองโปรแกรมanalyze : การวิเคราะห์ความสามารถของโปรแกรมอย่างลึกซึ้งscan : การสแกนเนื้อหาที่เป็นอันตรายขั้นพื้นฐานMalcontent เป็นโปรแกรมการวิเคราะห์ที่ดีที่สุดที่ทำงานบน Linux ถึงกระนั้นมันก็ยังทำงานได้อย่างน่าชื่นชมสำหรับโปรแกรมที่ออกแบบมาสำหรับแพลตฟอร์ม UNIX อื่น ๆ เช่น MacOS และ Windows ในระดับที่น้อยกว่า

วิธีการที่ทรงพลังที่สุดของ Malcontent ในการค้นพบมัลแวร์คือการวิเคราะห์ที่แตกต่างกับสิ่งประดิษฐ์ CI/CD เมื่อใช้ภายในระบบบิลด์ Malcontent มีข้อได้เปรียบตามบริบทที่สำคัญสองประการเหนือเครื่องสแกนมัลแวร์แบบดั้งเดิม:

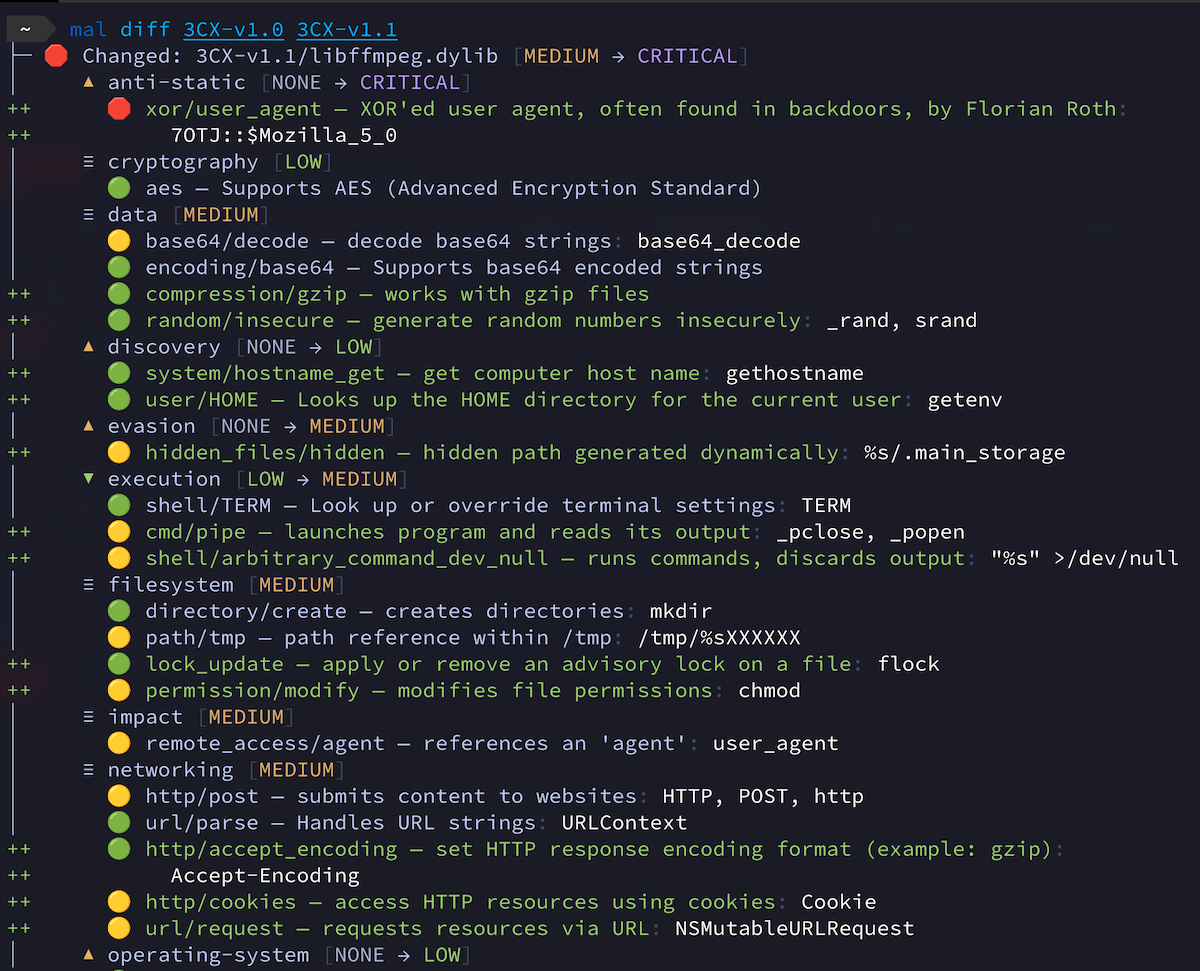

การใช้การประนีประนอม 3CX เป็นตัวอย่างพื้นผิวที่ไม่ได้มีความเสี่ยงต่อการเปลี่ยนแปลงที่มีความเสี่ยงสูงอย่างไม่คาดคิดกับ libffmpeg:

แต่ละบรรทัดที่เริ่มต้นด้วย "++" แสดงถึงความสามารถที่เพิ่มขึ้นใหม่ ความสามารถแต่ละอย่างมีคะแนนความเสี่ยงขึ้นอยู่กับความเป็นเอกลักษณ์ของมัลแวร์

เช่นเดียวกับคำสั่ง diff (1) มันขึ้นอยู่กับ Malcontent สามารถแตกต่างกันระหว่างสองไบนารีหรือไดเรกทอรี นอกจากนี้ยังสามารถแยกไฟล์เก็บถาวรสองไฟล์หรือแม้แต่ภาพ OCI สองภาพ นี่คือธงที่เป็นประโยชน์:

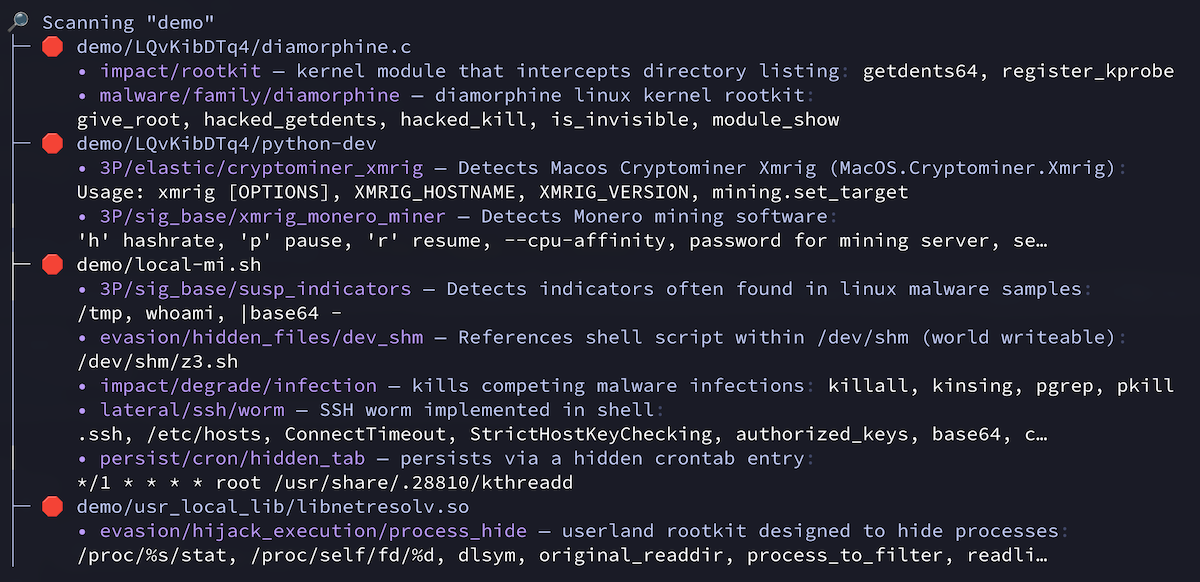

--format=markdown : เอาต์พุตใน markdown เพื่อใช้ในการกระทำของ GitHub--min-file-risk=critical : แสดงเฉพาะ diffs สำหรับการเปลี่ยนแปลงระดับวิกฤต--quantity-increases-risk=false : ปิดการใช้งานฮิวริสติกที่เพิ่มความสำคัญของไฟล์เนื่องจากความถี่ผลลัพธ์--file-risk-change : แสดงเฉพาะ diffs สำหรับไฟล์ที่แก้ไขเมื่อไฟล์ต้นทางและปลายทางมีความเสี่ยงที่แตกต่างกัน--file-risk-increase : แสดงเฉพาะ diffs สำหรับไฟล์ที่แก้ไขเมื่อไฟล์ปลายทางมีความเสี่ยงสูงกว่าไฟล์ต้นฉบับคุณสมบัติขั้นพื้นฐานที่สุดของ Malcontent สแกนไดเรกทอรีสำหรับมัลแวร์ที่เป็นไปได้ Malcontent ค่อนข้างหวาดระแวงในโหมดนี้ดังนั้นคาดว่าจะมีข้อดีที่ผิดพลาด:

นอกจากนี้คุณยังสามารถสแกนอิมเมจคอนเทนเนอร์: mal scan -i cgr.dev/chainguard/nginx:latest

ธงที่มีประโยชน์:

--include-data-files : รวมไฟล์ที่ไม่ปรากฏว่าเป็นโปรแกรม--processes : สแกนไบนารีกระบวนการที่ใช้งานอยู่ (ทดลอง) หากต้องการระบุความสามารถของโปรแกรมให้ใช้ mal analyze ตัวอย่างเช่น:

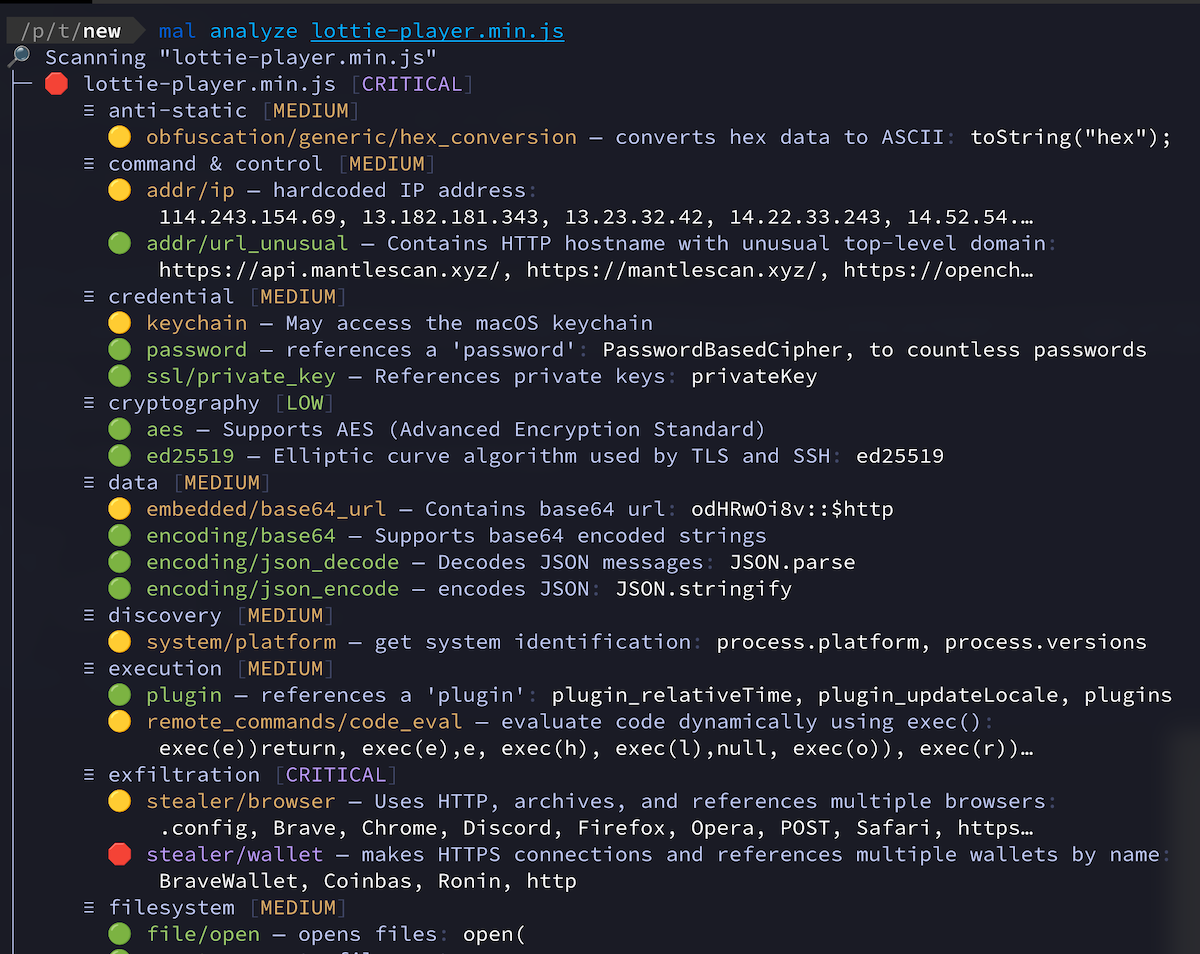

โหมดวิเคราะห์จะแสดงรายการความสามารถที่มักจะเห็นในมัลแวร์จัดหมวดหมู่ตามระดับความเสี่ยง มันทำงานร่วมกับโปรแกรมในรูปแบบไฟล์และภาษาสคริปต์ที่หลากหลาย

การค้นพบ CRITICAL ควรได้รับการพิจารณาว่าเป็นอันตราย ธงที่มีประโยชน์รวมถึง:

--format=json : เอาต์พุตไปยัง JSON สำหรับการแยกวิเคราะห์ข้อมูล--min-risk=high : แสดงการค้นพบความเสี่ยงสูงหรือวิกฤตเท่านั้น docker pull cgr.dev/chainguard/malcontent:latest

ความต้องการ:

ผู้ใช้ Linux หรือ MacOS สามารถเรียกใช้คำสั่งต่อไปนี้เพื่อติดตั้งการอ้างอิงที่จำเป็นนอกเหนือจาก GO:

brew install yara || sudo apt install libyara-dev

|| sudo dnf install yara-devel || sudo pacman -S yara

|| sudo zypper install yaraติดตั้ง Malcontent:

go install github.com/chainguard-dev/malcontent/cmd/mal@latestMalcontent เป็นโอเพ่นซอร์ส! หากคุณสนใจที่จะมีส่วนร่วมให้ตรวจสอบคู่มือการพัฒนาของเรา ส่งคำขอดึงมาให้เราแล้วเราจะช่วยคุณในส่วนที่เหลือ!