_ _ _. . _ _ _ . ___ _. _ . ___

( | ) (_| |_ (_ (_) ( _) | (/_ ( _) |

subtle malware discovery tool

يكتشف Malcontent تنازلات سلسلة التوريد من خلال سحر السياق ، والتحليل التفاضلي ، وقواعد أكثر من أكثر من يارا.

________ ________ ________ ________

| | | | | | | |

| v1.0.0 | => | v1.0.1 | => | v1.0.2 | => | v1.0.3 |

|________| |________| |________| |________|

unchanged HIGH-RISK decreased

risk increase risk

يحتوي Malcontent على 3 أوضاع للتشغيل:

diff : تحليل تفاضلي مرجح المخاطر بين برنامجينanalyze : التحليل العميق لقدرات البرنامجscan : المسح الأساسي للمحتوى الضارMalcontent هي في أفضل البرامج تحليلها التي تعمل على Linux. ومع ذلك ، فإنه يؤدي أيضًا بشكل مثير للإعجاب للبرامج المصممة لمنصات UNIX الأخرى مثل MacOS ، وبدرجة أقل ، Windows.

أقوى طريقة لشركة Malcontent لاكتشاف البرامج الضارة هي من خلال التحليل التفاضلي ضد القطع الأثرية CI/CD. عند استخدامها داخل نظام البناء ، يكون لدى Malcontent مزايزتين كبيرتين للسياق على الماسح الضوئي التقليدي للبرامج الضارة:

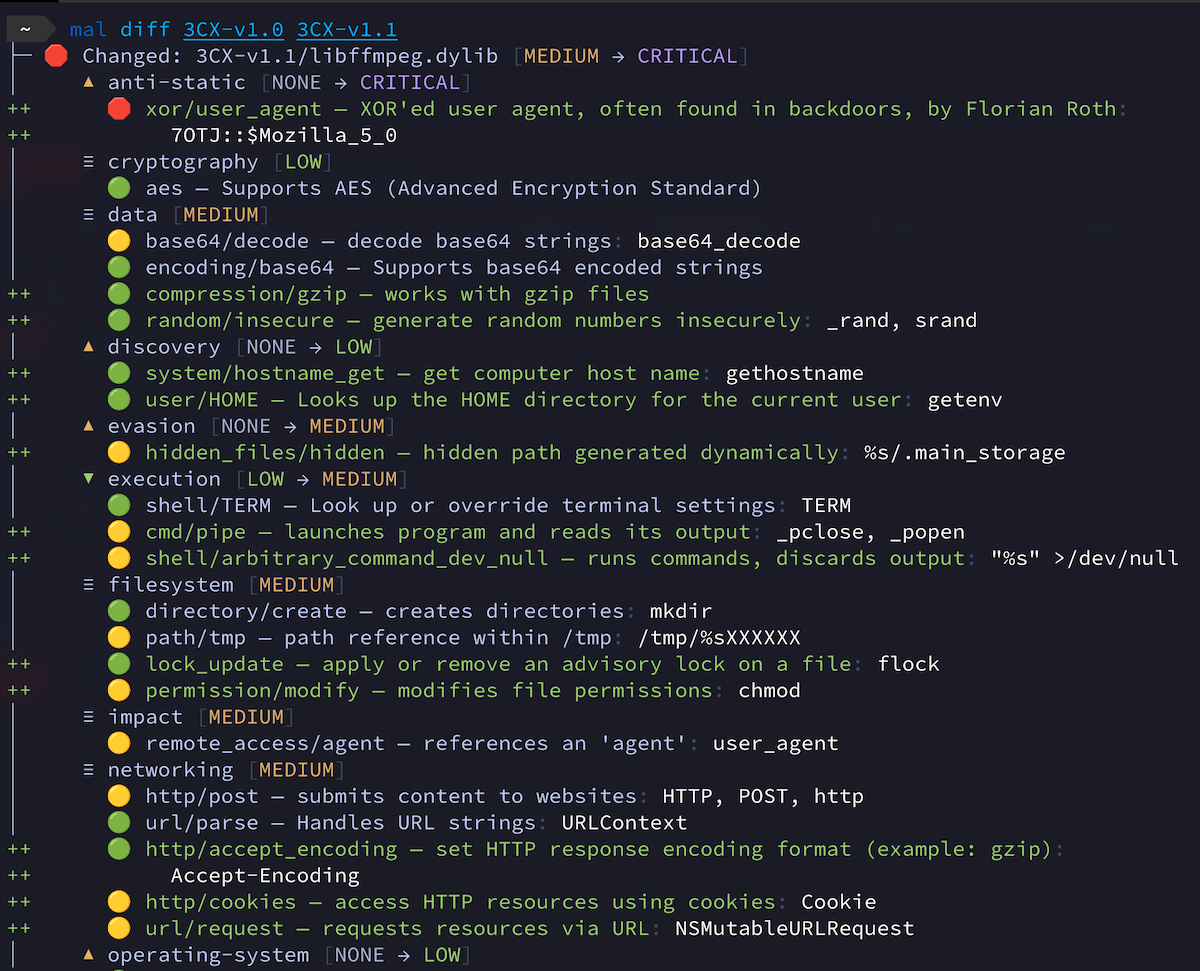

باستخدام حل وسط 3CX كمثال ، فإن السطوح تتجاوز تغييرات عالية الخطورة بشكل غير متوقع إلى libffmpeg:

يمثل كل سطر يبدأ بـ "++" القدرة المضافة حديثًا. كل القدرة لها درجة مخاطر بناءً على مدى فريدة البرامج الضارة.

مثل أمر Diff (1) الذي يعتمد عليه ، يمكن أن يختلف malcontent بين ثنائي أو أدلة. يمكن أن يختلف أيضًا عن ملفين أرشيف أو حتى صورتين OCI. فيما يلي بعض الأعلام المفيدة:

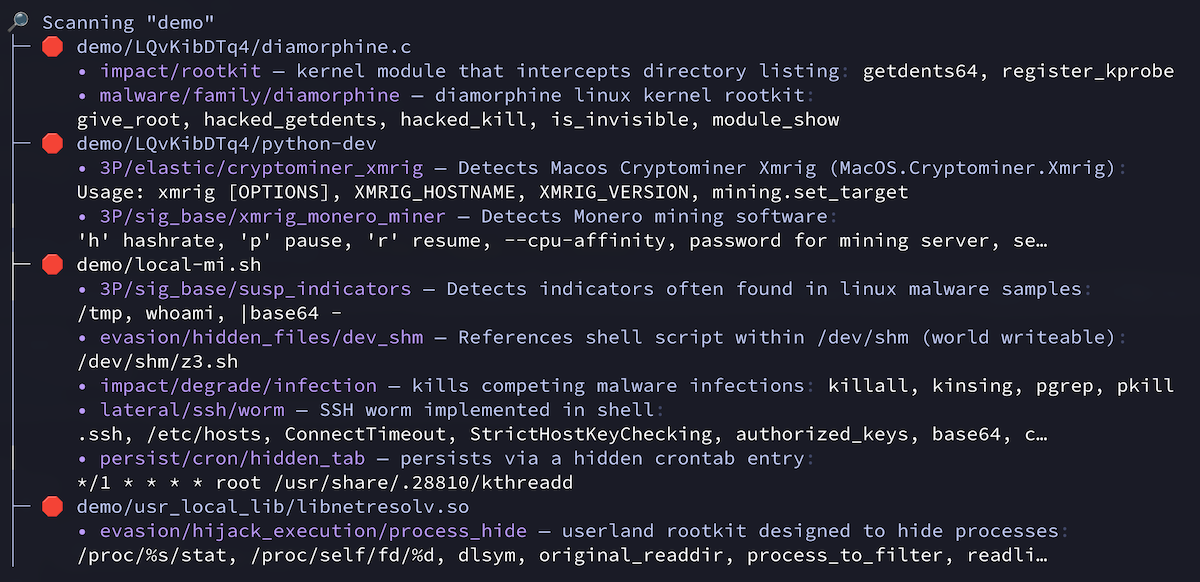

--format=markdown : الإخراج في تخفيض التنقل للاستخدام في إجراءات github--min-file-risk=critical : أظهر فقط اختلافات للتغييرات على مستوى الحرجة--quantity-increases-risk=false--file-risk-change : عرض فقط فرق للملفات المعدلة عندما تكون ملفات المصدر والوجهة ذات مخاطر مختلفة--file-risk-increase بالملفأهم ميزة Malcontent دلائل الفحص للبرامج الضارة المحتملة. السخرية بجنون العظمة في هذا الوضع ، لذلك توقع بعض الإيجابيات الخاطئة:

يمكنك أيضًا مسح صورة حاوية: mal scan -i cgr.dev/chainguard/nginx:latest

أعلام مفيدة:

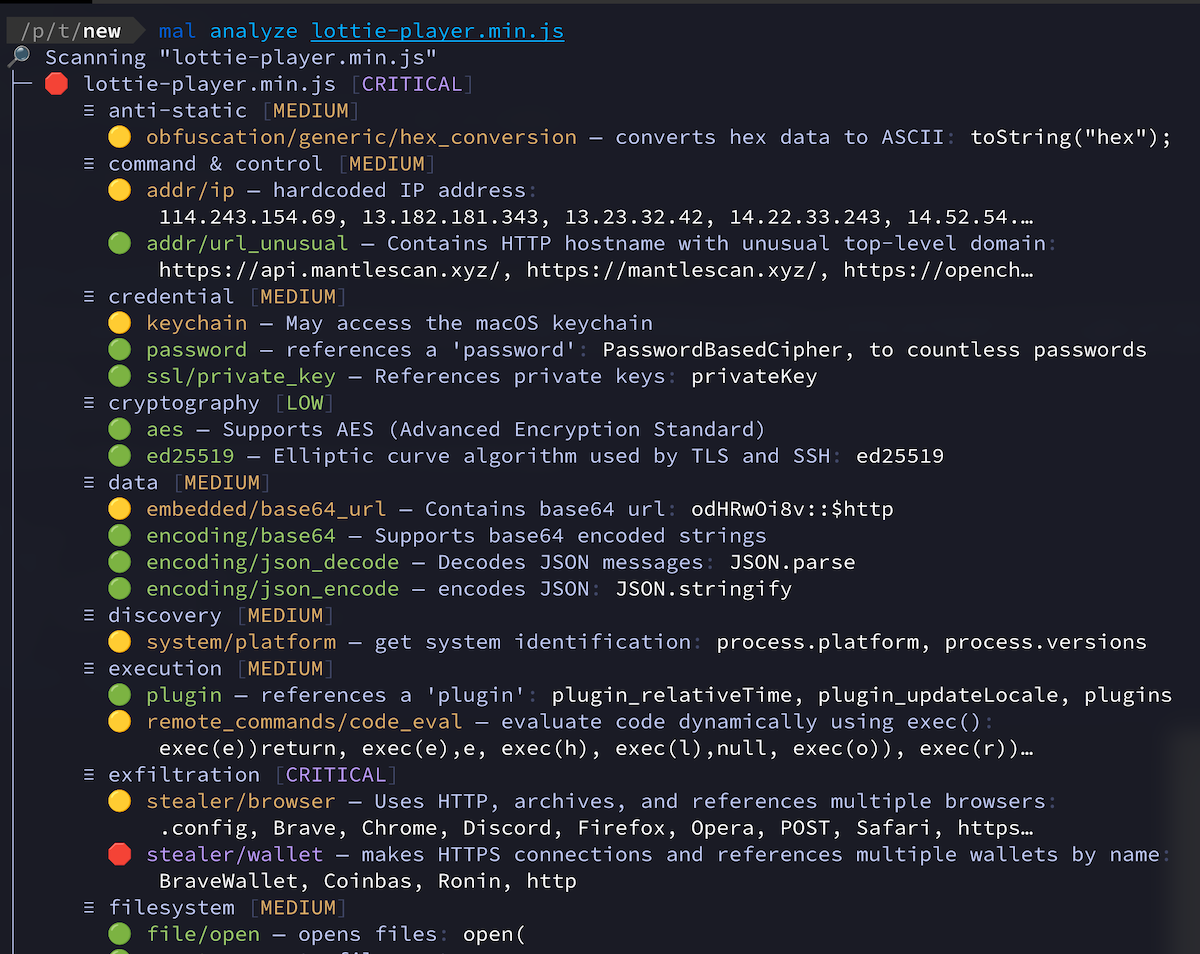

--include-data-files : قم بتضمين ملفات لا يبدو أنها برامج--processes : مسح ثنائيات العملية النشطة (تجريبية) لتعداد قدرات البرنامج ، استخدم mal analyze . على سبيل المثال:

ينبعث وضع التحليل قائمة بالقدرات التي تظهر غالبًا في البرامج الضارة ، المصنفة حسب مستوى المخاطر. إنه يعمل مع البرامج في مجموعة واسعة من تنسيقات الملفات ولغات البرمجة النصية.

يجب أن تعتبر النتائج CRITICAL ضارة. وتشمل الأعلام المفيدة:

--format=json : الإخراج إلى JSON لتحليل البيانات--min-risk=high : تظهر فقط نتائج عالية أو حرجة من المخاطر docker pull cgr.dev/chainguard/malcontent:latest

متطلبات:

يمكن لمستخدمي Linux أو MacOS تشغيل الأمر التالي لتثبيت التبعيات اللازمة ، بخلاف GO:

brew install yara || sudo apt install libyara-dev

|| sudo dnf install yara-devel || sudo pacman -S yara

|| sudo zypper install yaraتثبيت malcontent:

go install github.com/chainguard-dev/malcontent/cmd/mal@latestالسخرية مفتوحة المصدر! إذا كنت مهتمًا بالمساهمة ، تحقق من دليل التطوير الخاص بنا. أرسل لنا طلب سحب ، وسنساعدك في الباقي!