_ _ _. . _ _ _ . ___ _. _ . ___

( | ) (_| |_ (_ (_) ( _) | (/_ ( _) |

subtle malware discovery tool

Malcontent menemukan rantai pasokan kompromi melalui keajaiban konteks, analisis diferensial, dan 14.000+ aturan Yara.

________ ________ ________ ________

| | | | | | | |

| v1.0.0 | => | v1.0.1 | => | v1.0.2 | => | v1.0.3 |

|________| |________| |________| |________|

unchanged HIGH-RISK decreased

risk increase risk

Malcontent memiliki 3 mode operasi:

diff : Analisis diferensial berbobot risiko antara dua programanalyze : Analisis mendalam dari kemampuan programscan : pemindaian dasar konten berbahayaMalcontent adalah program analisis terbaik yang berjalan di Linux. Namun, ini juga berkinerja mengagumkan untuk program yang dirancang untuk platform UNIX lainnya seperti macOS dan, pada tingkat yang lebih rendah, Windows.

Metode Malcontent yang paling kuat untuk menemukan malware adalah melalui analisis diferensial terhadap artefak CI/CD. Ketika digunakan dalam sistem build, Malcontent memiliki dua keunggulan kontekstual yang signifikan dibandingkan pemindai malware tradisional:

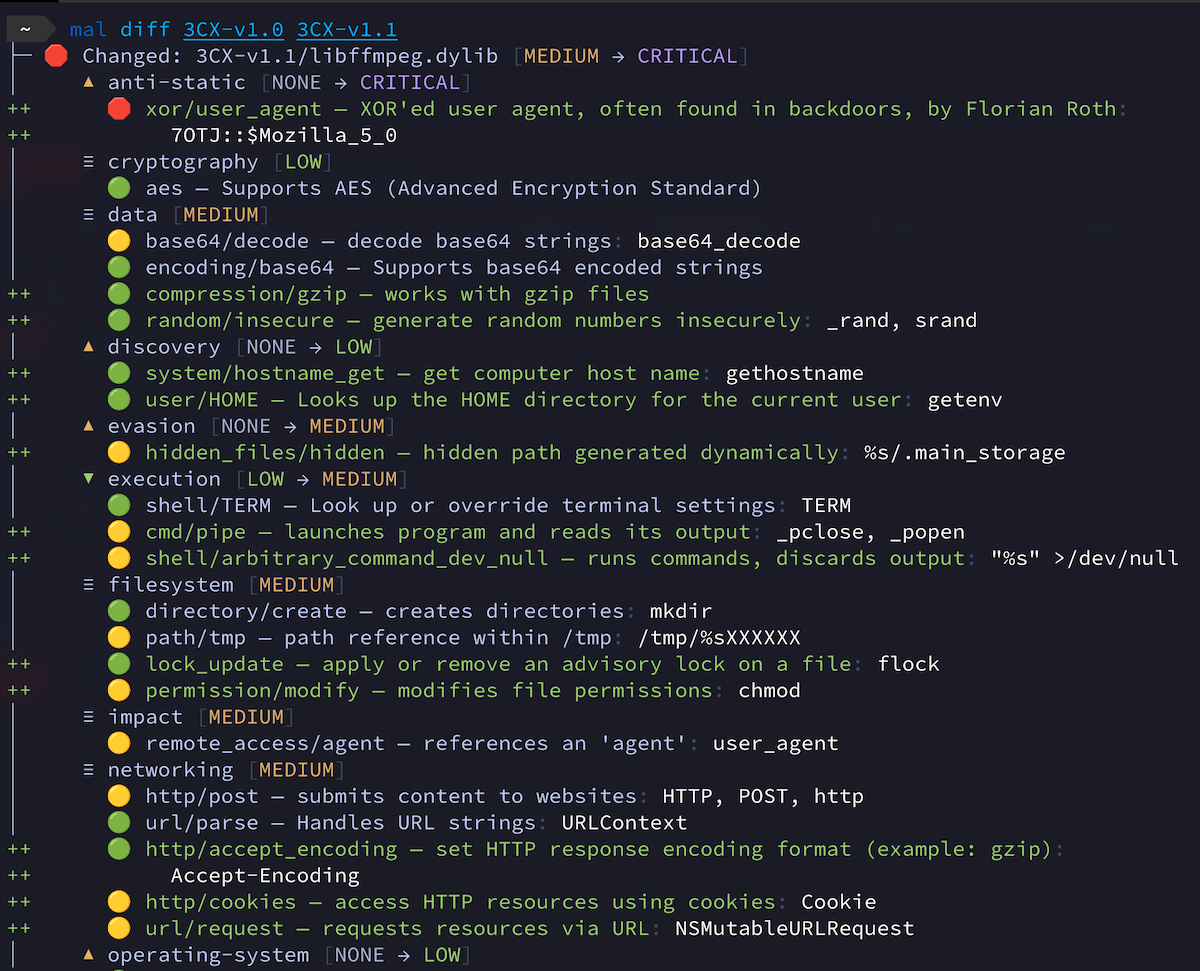

Menggunakan kompromi 3CX sebagai contoh, malcontent memimpin permukaan perubahan berisiko tinggi yang tak terduga untuk libffmpeg:

Setiap baris yang dimulai dengan "++" mewakili kemampuan yang baru ditambahkan. Setiap kemampuan memiliki skor risiko berdasarkan seberapa uniknya malware.

Seperti perintah diff (1) yang didasarkan pada, malcontent dapat berbeda antara dua binari atau direktori. Ini juga dapat membedakan dua file arsip atau bahkan dua gambar OCI. Berikut beberapa bendera yang bermanfaat:

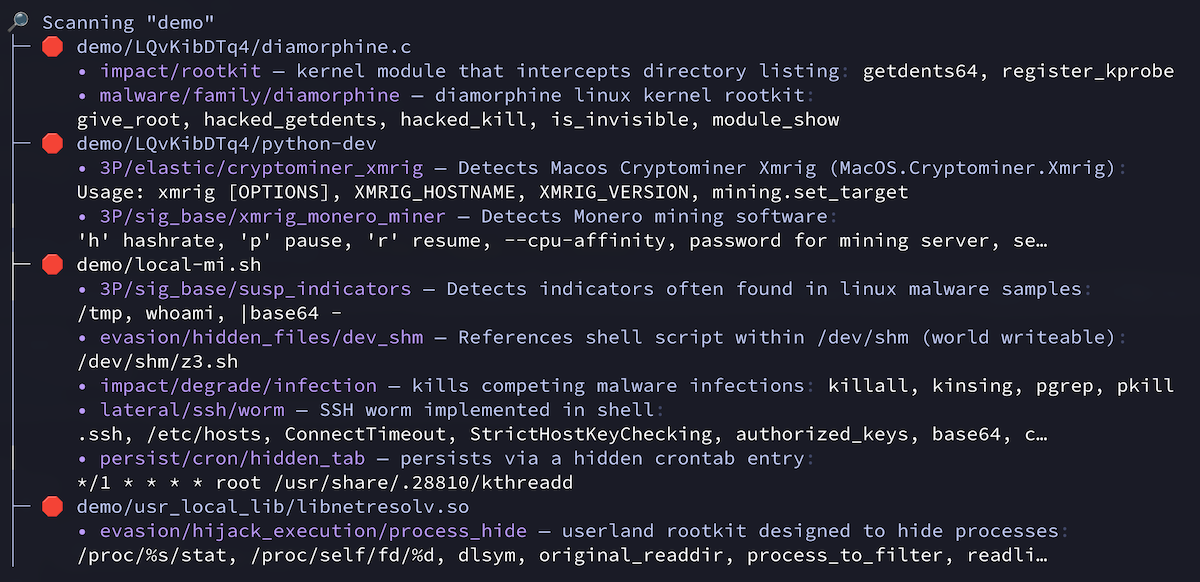

--format=markdown : Output dalam Markdown Untuk Penggunaan dalam Tindakan GitHub--min-file-risk=critical : Only Show Diffs untuk Perubahan Level Kritis--quantity-increases-risk=false : Nonaktifkan heuristik yang meningkatkan kekritisan file karena frekuensi hasil--file-risk-change : Hanya tampilkan diff untuk file yang dimodifikasi saat file sumber dan tujuan memiliki risiko yang berbeda--file-risk-increase : Hanya tampilkan diff untuk file yang dimodifikasi saat file tujuan berisiko lebih tinggi dari file sumberDirektori pemindaian fitur paling dasar Malcontent untuk kemungkinan malware. Malcontent cukup paranoid dalam mode ini, jadi harapkan beberapa positif palsu:

Anda juga dapat memindai gambar kontainer: mal scan -i cgr.dev/chainguard/nginx:latest

Bendera yang berguna:

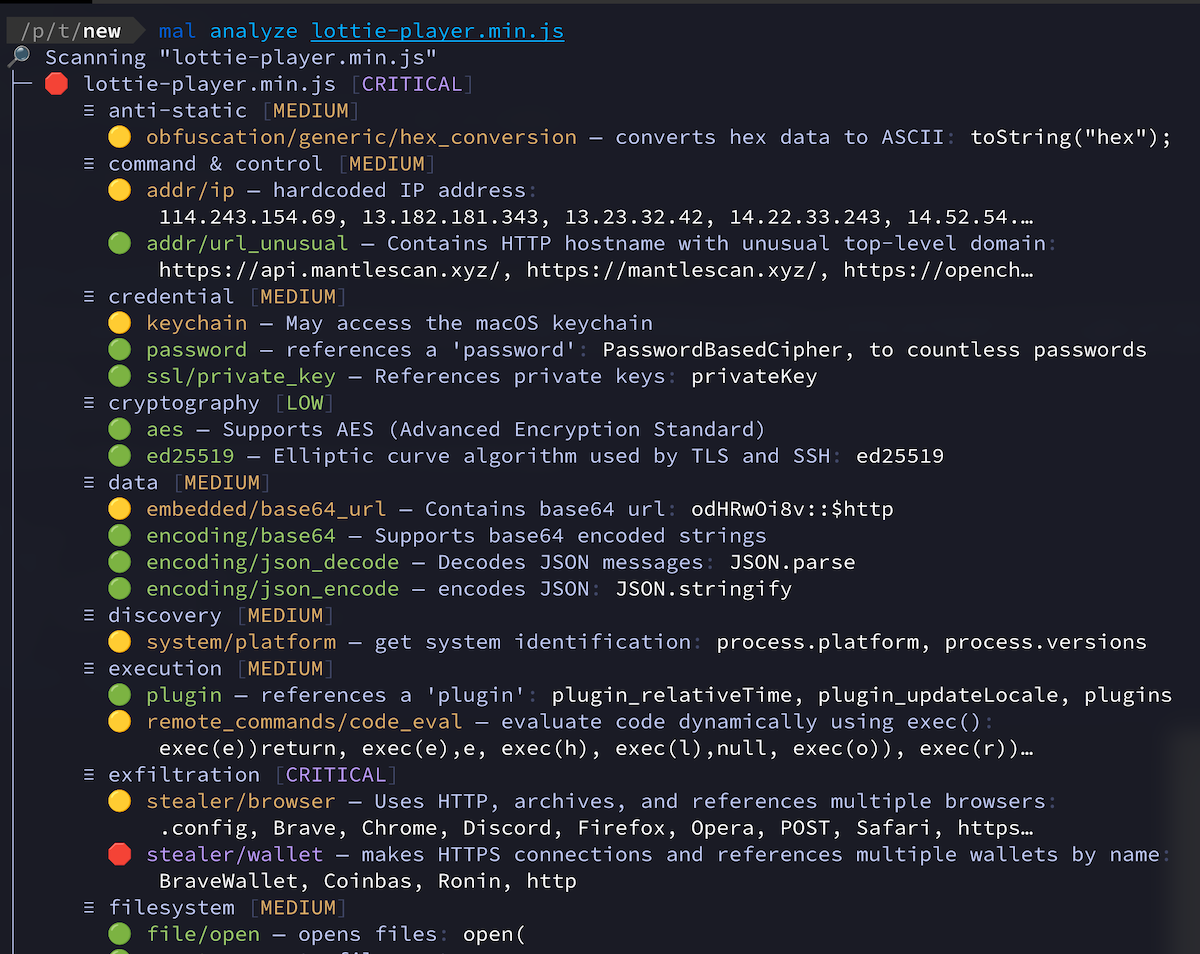

--include-data-files : Sertakan file yang tampaknya bukan program--processes : Memindai binari proses aktif (eksperimental) Untuk menyebutkan kemampuan suatu program, gunakan mal analyze . Misalnya:

Mode analisis memancarkan daftar kemampuan yang sering terlihat dalam malware, dikategorikan berdasarkan tingkat risiko. Ini bekerja dengan program dalam berbagai format file dan bahasa skrip.

Temuan CRITICAL harus dianggap berbahaya. Bendera yang berguna meliputi:

--format=json : Output ke JSON untuk Parsing Data--min-risk=high : Hanya menunjukkan temuan risiko tinggi atau kritis docker pull cgr.dev/chainguard/malcontent:latest

Persyaratan:

Pengguna Linux atau MacOS dapat menjalankan perintah berikut untuk menginstal dependensi yang diperlukan, selain GO:

brew install yara || sudo apt install libyara-dev

|| sudo dnf install yara-devel || sudo pacman -S yara

|| sudo zypper install yaraInstal Malcontent:

go install github.com/chainguard-dev/malcontent/cmd/mal@latestMalcontent adalah open source! Jika Anda tertarik untuk berkontribusi, lihat panduan pengembangan kami. Kirimkan permintaan tarik, dan kami akan membantu Anda dengan sisanya!