_ _ _. . _ _ _ . ___ _. _ . ___

( | ) (_| |_ (_ (_) ( _) | (/_ ( _) |

subtle malware discovery tool

Malkontent entdeckt, dass die Versorgungsketten Kompromisse durch die Magie des Kontextes, der Differentialanalyse und über 14.000 YARA-Regeln entdecken.

________ ________ ________ ________

| | | | | | | |

| v1.0.0 | => | v1.0.1 | => | v1.0.2 | => | v1.0.3 |

|________| |________| |________| |________|

unchanged HIGH-RISK decreased

risk increase risk

Malcontent verfügt über 3 Betriebsmodi:

diff : Risikogewichtete Differentialanalyse zwischen zwei Programmenanalyze : Tiefe Analyse der Fähigkeiten eines Programmsscan : Grunder Scan von böswilligen InhaltenMalcontent ist am besten analysierende Programme, die unter Linux ausgeführt werden. Trotzdem wird auch für Programme für andere UNIX -Plattformen wie MacOS und in geringerem Maße Windows bewundernswert ausgeführt.

Malcontents leistungsstärkste Methode zur Entdeckung von Malware ist die unterschiedliche Analyse gegen CI/CD -Artefakte. Bei Verwendung innerhalb eines Build -Systems hat Malcontent zwei wichtige kontextbezogene Vorteile gegenüber einem herkömmlichen Malware -Scanner:

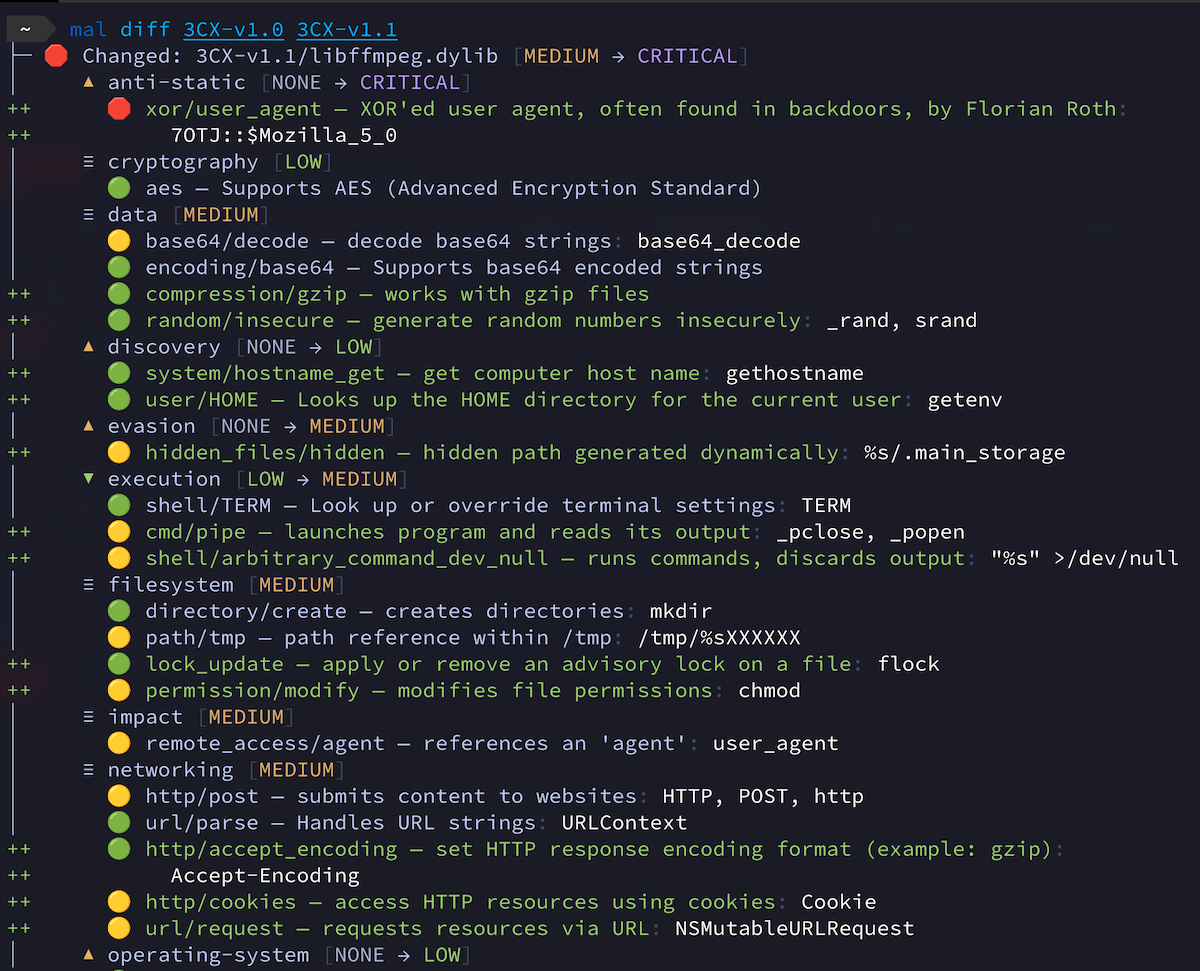

Unter Verwendung des 3CX-Kompromisses als Beispiel übertönt sich unruhige Veränderungen mit hohem Risiko in libffmpeg unerwartet:

Jede Zeile, die mit einem "++" beginnt, stellt eine neu hinzugefügte Fähigkeit dar. Jede Fähigkeit hat eine Risikobewertung, die darauf basiert, wie einzigartig es für Malware ist.

Wie der Befehl diff (1), auf dem er basiert, kann Malkontent zwischen zwei Binärdateien oder Verzeichnissen differenzieren. Es kann auch zwei Archivdateien oder sogar zwei OCI -Bilder differenzieren. Hier sind einige hilfreiche Flaggen:

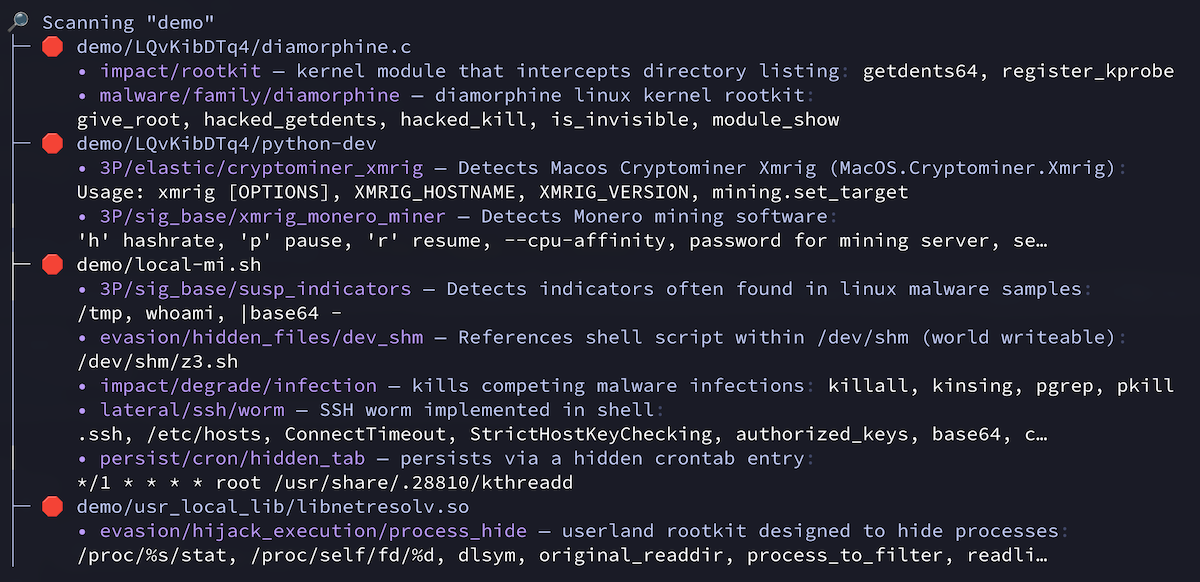

--format=markdown : Ausgabe in Markdown für die Verwendung in GitHub-Aktionen--min-file-risk=critical : Zeigen Sie nur Diffs für Änderungen auf kritischer Ebene auf--quantity-increases-risk=false--file-risk-change : Zeigen Sie nur Diffs für geänderte Dateien an, wenn die Quell- und Zieldateien unterschiedliche Risiken ausmachen--file-risk-increase : Zeigen Sie nur Diffs für geänderte Dateien an, wenn die Zieldatei ein höheres Risiko als die Quelldatei bestehtDie grundlegendsten Funktionen von Malcontent scannt Verzeichnisse für mögliche Malware. Malcontent ist in diesem Modus ziemlich paranoid. Erwarten Sie also einige falsch positive Ergebnisse:

Sie können auch ein Containerbild scannen: mal scan -i cgr.dev/chainguard/nginx:latest

Nützliche Flaggen:

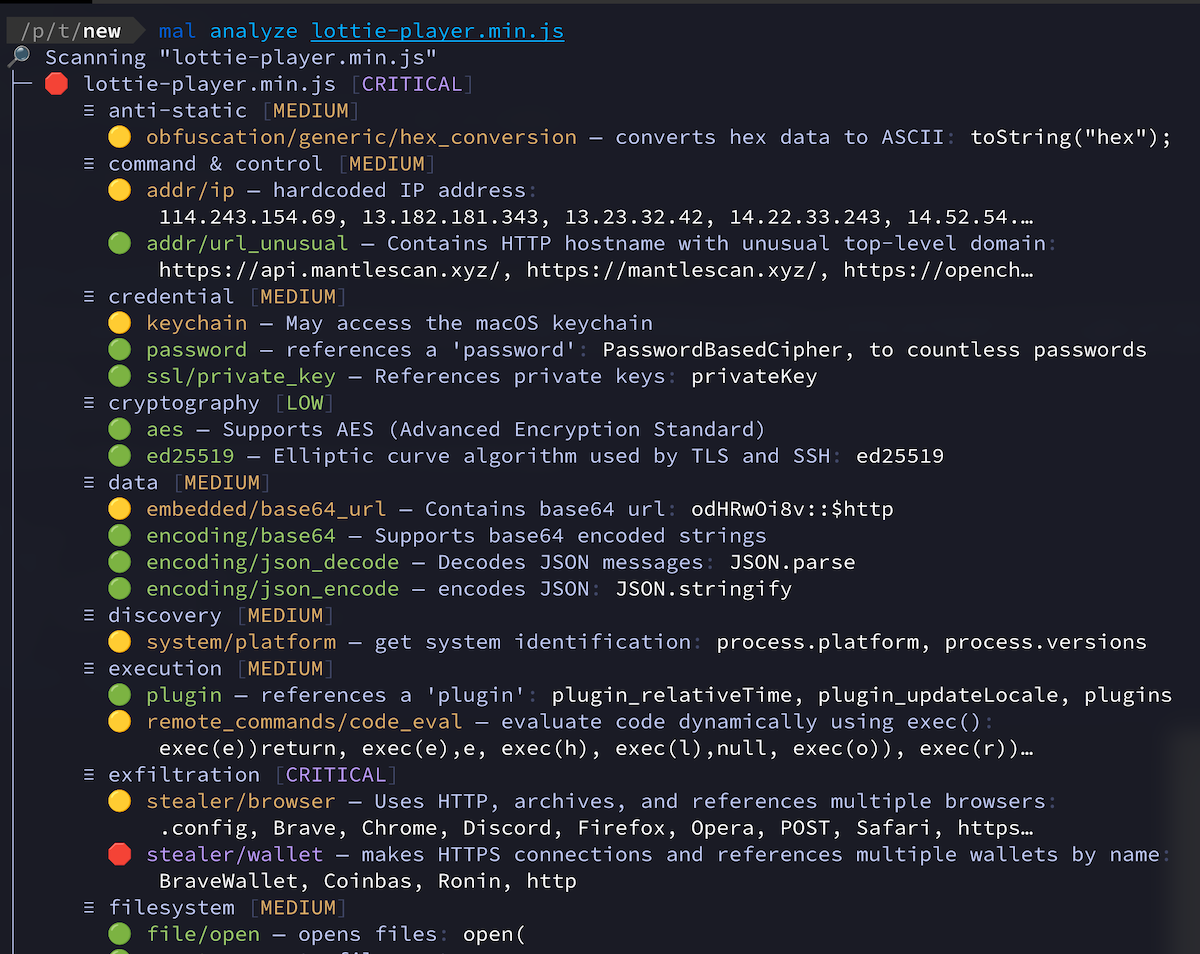

--include-data-files : Fügen Sie Dateien ein, die keine Programme zu sein scheinen--processes : Scan aktive Prozessbinärdateien (experimentell) Verwenden Sie mal analyze , um die Fähigkeiten eines Programms aufzuzählen. Zum Beispiel:

Der Analyse -Modus gibt eine Liste von Funktionen aus, die häufig in Malware zu sehen sind und nach Risikostufe kategorisiert sind. Es funktioniert mit Programmen in einer Vielzahl von Dateiformaten und Skriptsprachen.

CRITICAL Befunde sollten als bösartig angesehen werden. Nützliche Flaggen umfassen:

--format=json : Ausgabe an JSON zur Datenanalyse--min-risk=high : Nur hohe oder kritische Risikobefunde zeigen docker pull cgr.dev/chainguard/malcontent:latest

Anforderungen:

Linux- oder MacOS -Benutzer können den folgenden Befehl ausführen, um die erforderlichen Abhängigkeiten zu installieren, abgesehen von Go:

brew install yara || sudo apt install libyara-dev

|| sudo dnf install yara-devel || sudo pacman -S yara

|| sudo zypper install yaraMalcontent installieren:

go install github.com/chainguard-dev/malcontent/cmd/mal@latestMalcontent ist Open Source! Wenn Sie an einem Beitrag interessiert sind, lesen Sie unseren Entwicklungsleitfaden. Senden Sie uns eine Pull -Anfrage und wir helfen Ihnen mit den anderen!