_ _ _. . _ _ _ . ___ _. _ . ___

( | ) (_| |_ (_ (_) ( _) | (/_ ( _) |

subtle malware discovery tool

O MalContent descobre compromissa a cadeia de suprimentos através da magia do contexto, análise diferencial e mais de 14.000 regras YARA.

________ ________ ________ ________

| | | | | | | |

| v1.0.0 | => | v1.0.1 | => | v1.0.2 | => | v1.0.3 |

|________| |________| |________| |________|

unchanged HIGH-RISK decreased

risk increase risk

MalContent possui 3 modos de operação:

diff : Análise diferencial ponderada por risco entre dois programasanalyze : Análise profunda dos recursos de um programascan : varredura básica de conteúdo maliciosoO MalContent está em seus melhores programas de análise que são executados no Linux. Ainda assim, ele também tem um desempenho admirável para programas projetados para outras plataformas UNIX, como MacOS e, em menor grau, Windows.

O método mais poderoso do MalContent para descobrir malware é através de análises diferenciais contra artefatos de CI/CD. Quando usado em um sistema de construção, o MalContent tem duas vantagens contextuais significativas sobre um scanner de malware tradicional:

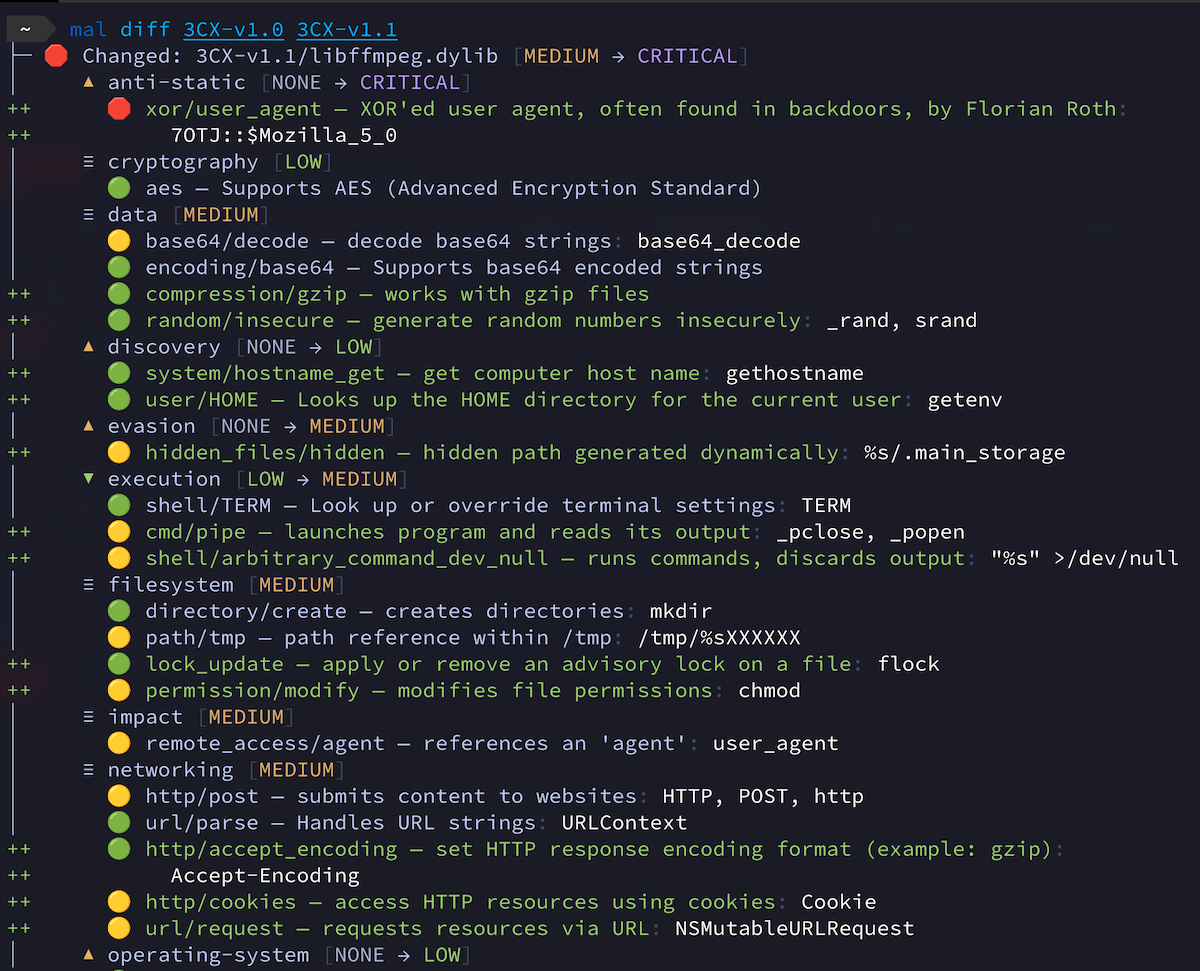

Usando o comprometimento de 3CX como exemplo, o MalContent surge trivialmente alterações inesperadamente de alto risco ao libffmpeg:

Cada linha que começa com um "++" representa uma capacidade recém -adicionada. Cada capacidade tem uma pontuação de risco com base em quão exclusivo é em malware.

Como o comando Dif (1) em que se baseia, o MalContent pode diferenciar entre dois binários ou diretórios. Também pode diferenciar dois arquivos de arquivo ou até duas imagens OCI. Aqui estão algumas bandeiras úteis:

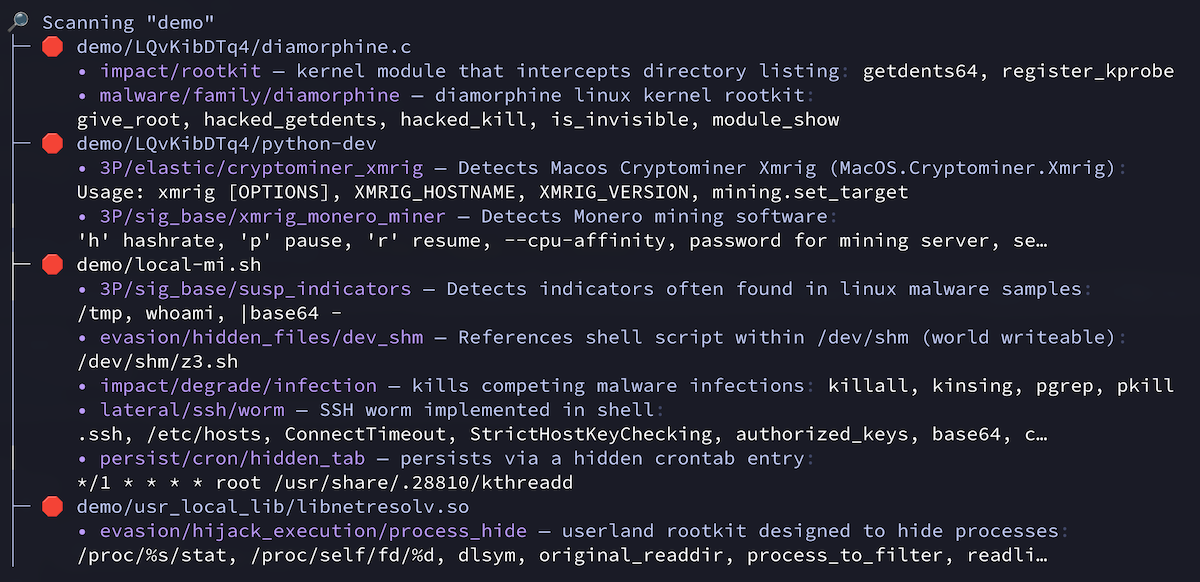

--format=markdown : Saída em Markdown para uso em ações do GitHub--min-file-risk=critical : mostra apenas diferenças para mudanças de nível crítico--quantity-increases-risk=false : Desative as heurísticas que aumentam a criticidade do arquivo devido à frequência do resultado--file-risk-change : mostra apenas diffs para arquivos modificados quando os arquivos de origem e destino são de riscos diferentes--file-risk-increase : Mostra apenas diffs para arquivos modificados quando o arquivo de destino é de um risco maior que o arquivo de origemOs recursos mais básicos do MalContent digitalizam os diretórios para possível malware. MalContent é bastante paranóico neste modo, então espere alguns falsos positivos:

Você também pode escanear uma imagem de contêiner: mal scan -i cgr.dev/chainguard/nginx:latest

Bandeiras úteis:

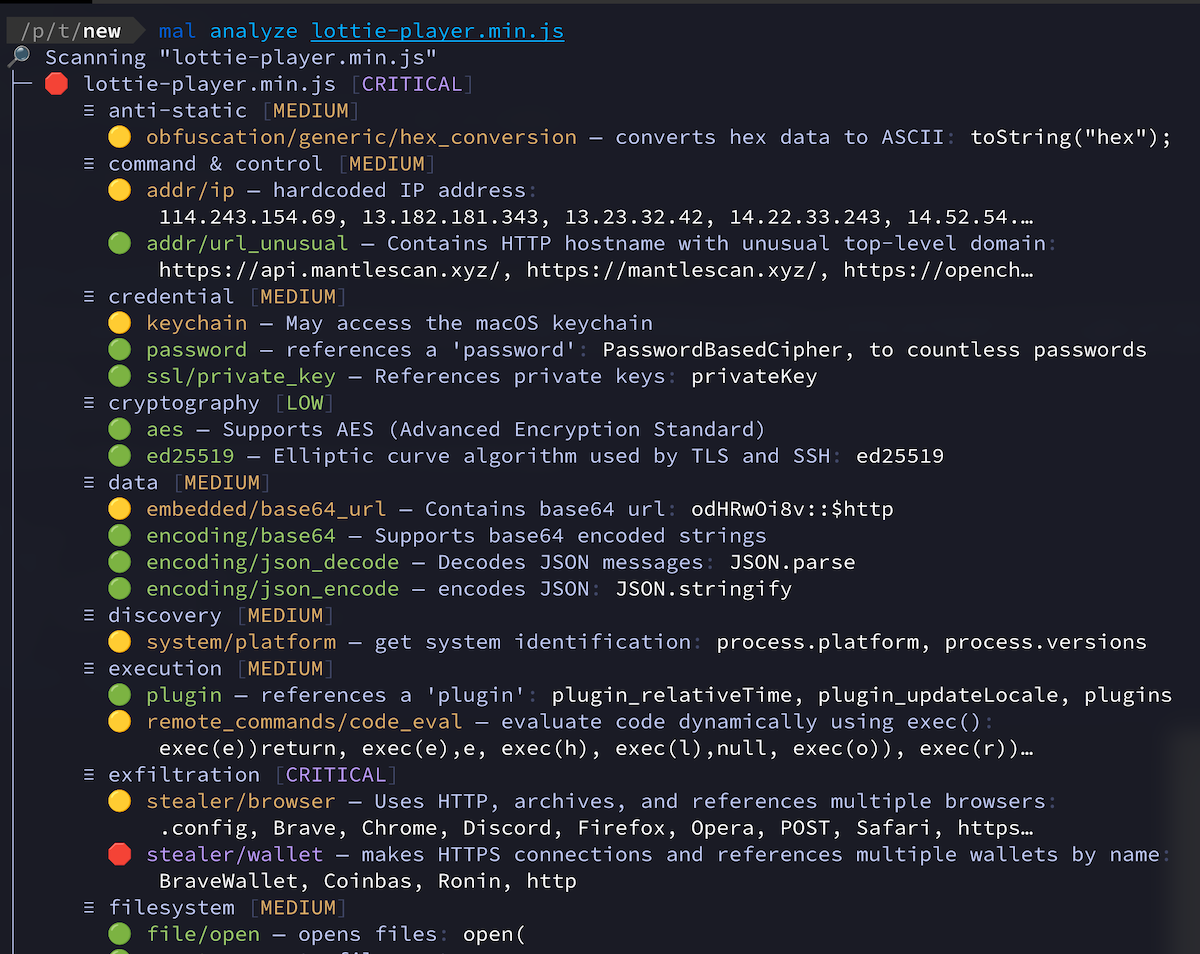

--include-data-files : inclua arquivos que não parecem ser programas--processes : escanear binários de processo ativo (experimental) Para enumerar as capacidades de um programa, use mal analyze . Por exemplo:

O modo de análise emite uma lista de recursos frequentemente vistos em malware, categorizados pelo nível de risco. Funciona com programas em uma ampla variedade de formatos de arquivo e linguagens de script.

As descobertas CRITICAL devem ser consideradas maliciosas. As bandeiras úteis incluem:

--format=json : saída para JSON para análise de dados--min-risk=high : Mostra apenas achados de risco alto ou crítico docker pull cgr.dev/chainguard/malcontent:latest

Requisitos:

Os usuários do Linux ou MacOS podem executar o seguinte comando para instalar as dependências necessárias, exceto o Go:

brew install yara || sudo apt install libyara-dev

|| sudo dnf install yara-devel || sudo pacman -S yara

|| sudo zypper install yaraInstale o MalContent:

go install github.com/chainguard-dev/malcontent/cmd/mal@latestMalContent é de código aberto! Se você estiver interessado em contribuir, consulte nosso Guia de Desenvolvimento. Envie -nos um pedido de tração e nós o ajudaremos com o resto!