emulator

1.0.0

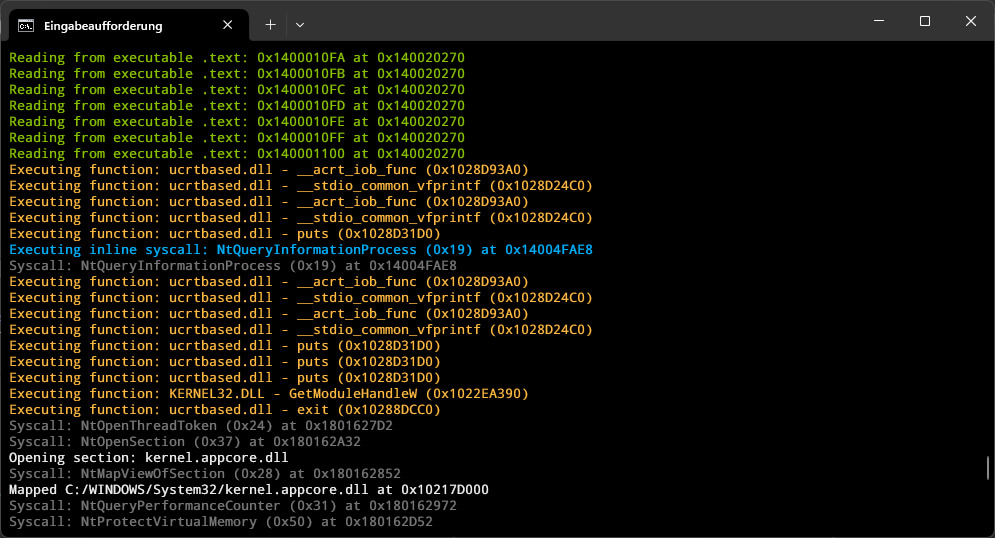

SyScall 수준에서 작동하는 고성능 Windows 프로세스 에뮬레이터로 포괄적 인 후보 기능을 통해 프로세스 실행을 완전히 제어합니다.

C ++로 내장되어 있으며 유니콘 엔진으로 구동됩니다.

프로세스 실행에 대한 세밀한 제어가 필요한 보안 연구, 맬웨어 분석 및 DRM 연구에 적합합니다.

메모

이 프로젝트는 여전히 매우 초기의 프로토 타입 상태에 있습니다. 이 코드는 여전히 많은 정리가 필요하며 많은 기능과 SYSCALL을 구현해야합니다. 그러나 끊임없는 진전이 이루어지고 있습니다 :)

슬라이드를 보려면 여기를 클릭하십시오.

저장소를 서브 모듈로 복제하십시오.

git clone https://github.com/momo5502/emulator.git

cd emulator

git submodule update --init --recursivex64 개발 명령 프롬프트에서 다음 명령을 실행하십시오.

cmake --preset=vs2022 솔루션은 build/vs2022/emulator.sln 에서 생성됩니다

디버그 빌드 :

cmake --workflow --preset=debug릴리스 빌드 :

cmake --workflow --preset=release이 프로젝트는 테스트를 위해 CTEST를 사용합니다. 선호하는 방법을 선택하십시오.

비주얼 스튜디오 :

RUN_TESTS 대상을 작성하십시오닌자 :

cd build/release # or build/debug

ctest