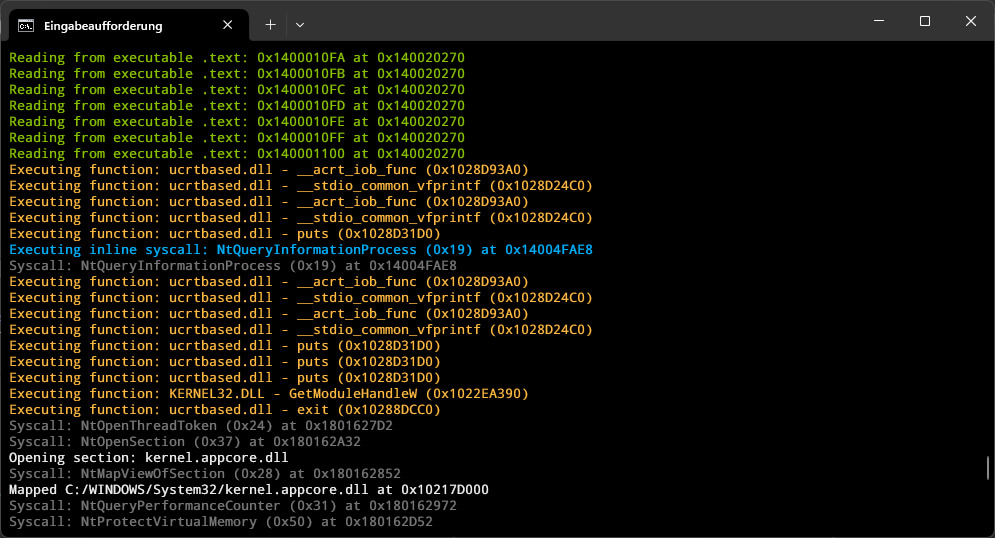

Ein Hochleistungs-Windows-Prozess-Prozess-Emulator, der auf Syskallebene arbeitet und die vollständige Kontrolle über die Prozessausführung durch umfassende Hakenfunktionen bietet.

Eingebaut in C ++ und vom Einhornmotor angetrieben.

Perfekt für Sicherheitsforschung, Malware-Analyse und DRM-Forschung, bei denen eine feinkörnige Kontrolle über die Prozessausführung erforderlich ist.

Notiz

Das Projekt befindet sich noch in einem sehr frühen Prototypenzustand. Der Code benötigt weiterhin viel Aufräumarbeiten und viele Funktionen und Systems müssen implementiert werden. Es werden jedoch ständige Fortschritte erzielt :)

Klicken Sie hier für die Folien.

Klonen Sie das Repository mit Submodule:

git clone https://github.com/momo5502/emulator.git

cd emulator

git submodule update --init --recursiveFühren Sie die folgenden Befehle in einer X64 -Entwicklungseingabeaufforderung aus

cmake --preset=vs2022 Die Lösung wird unter build/vs2022/emulator.sln erzeugt

Debugg Build:

cmake --workflow --preset=debugRelease Build:

cmake --workflow --preset=releaseDas Projekt verwendet Ctest zum Testen. Wählen Sie Ihre bevorzugte Methode:

Visual Studio:

RUN_TESTSNinja:

cd build/release # or build/debug

ctest