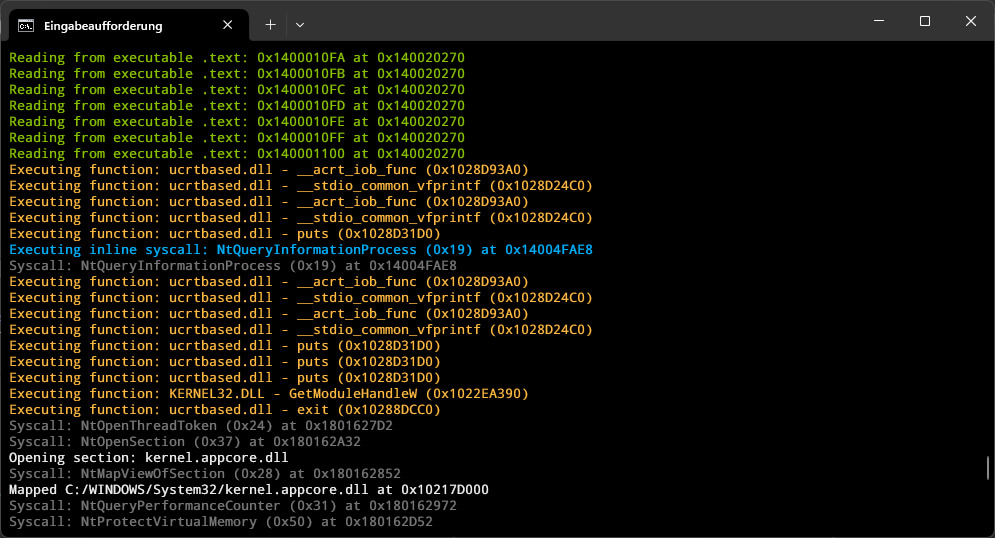

Un emulador de procesos de Windows de alto rendimiento que funciona a nivel SYSCALL, proporcionando un control total sobre la ejecución del proceso a través de capacidades integrales de enganche.

Construido en C ++ y alimentado por el motor Unicornio.

Perfecto para la investigación de seguridad, el análisis de malware e investigación DRM donde se requiere un control de grano fino sobre la ejecución del proceso.

Nota

El proyecto todavía está en un estado muy temprano y prototipado. El código todavía necesita mucha limpieza y se deben implementar muchas características y syscalls. Sin embargo, se está haciendo un progreso constante :)

Haga clic aquí para ver las diapositivas.

Clon el repositorio con submódulos:

git clone https://github.com/momo5502/emulator.git

cd emulator

git submodule update --init --recursiveEjecute los siguientes comandos en un símbolo del sistema de desarrollo x64

cmake --preset=vs2022 La solución se generará en build/vs2022/emulator.sln

Construcción de depuración:

cmake --workflow --preset=debugConstrucción de lanzamiento:

cmake --workflow --preset=releaseEl proyecto utiliza CTEST para las pruebas. Elija su método preferido:

Visual Studio:

RUN_TESTSNinja:

cd build/release # or build/debug

ctest