emulator

1.0.0

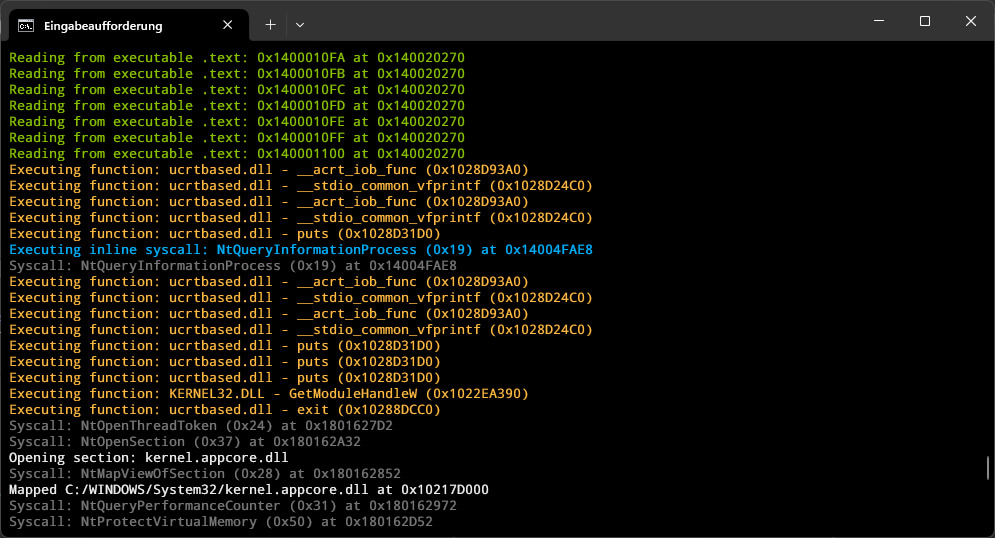

Syscallレベルで動作する高性能Windowsプロセスエミュレータで、包括的なフック機能を通じてプロセスの実行を完全に制御できます。

C ++に組み込まれ、ユニコーンエンジンを搭載しています。

セキュリティ調査、マルウェア分析、およびプロセスの実行を細かく制御する必要があるDRMの研究に最適です。

注記

このプロジェクトは、まだ非常に早いプロトタイプ状態です。コードにはまだ多くのクリーンアップが必要であり、多くの機能とsyscallを実装する必要があります。しかし、絶え間ない進歩がなされています:)

スライドについてはここをクリックしてください。

サブモジュールでリポジトリをクローンします。

git clone https://github.com/momo5502/emulator.git

cd emulator

git submodule update --init --recursiveX64開発コマンドプロンプトで次のコマンドを実行します

cmake --preset=vs2022ソリューションはbuild/vs2022/emulator.slnで生成されます

デバッグビルド:

cmake --workflow --preset=debugビルドのリリース:

cmake --workflow --preset=releaseこのプロジェクトは、テストにCTESTを使用します。お好みの方法を選択してください。

ビジュアルスタジオ:

RUN_TESTSターゲットを作成します忍者:

cd build/release # or build/debug

ctest