Afficher la démo

Table des matières

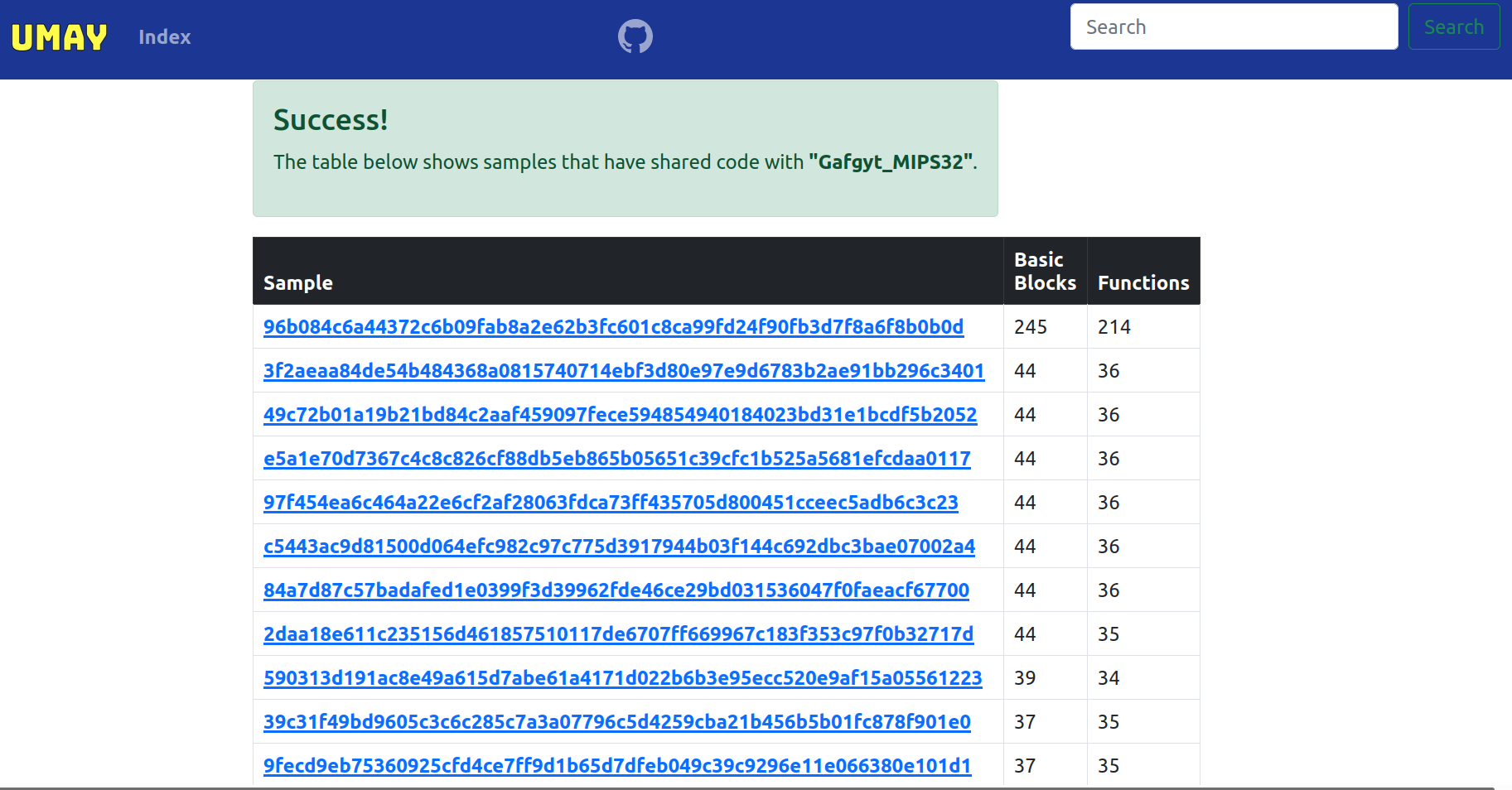

Ce projet fournit une analyse de similitude des logiciels malveillants IoT basée sur des codes partagés. Il aide à identifier d'autres Malwares qui ont partagé du code avec le fichier analysé. De cette façon, vous pouvez avoir une chance d'avoir une idée de la famille des logiciels malveillants. Il existe différents appareils avec différentes architectures dans l'écosystème IoT. Les méthodes basées sur les statiques sont plus efficaces pour résoudre le problème multi-architecture. 1000 binaires de logiciels malveillants fournis par IOTPOT ont été utilisés dans le projet. Les blocs et fonctions de base de chacun des binaires ont été extraits par Radare2 et les valeurs de hachage de ces données ont été stockées dans la base de données SQL. Les blocs et fonctions de base de l'échantillon à analyser sont la requête de cette base de données et tous les malwares qui ont du code partagé sont répertoriés.

git clone https://github.com/mucoze/Umay

cd Umay

virtualenv venv source venv/bin/activatepip install -r requirements.txtpython manage.py makemigrationspython manage.py migratepython manage.py createsuperuserpython manage.py runserver Et maintenant, l'application Project est accessible à votre navigateur. Par défaut: 127.0.0.1:8000

python create_dataset.py samples/

Donnez au répertoire où tous les échantillons sont situés comme argument et cela générera le fichier dataset.db pour vous.

Les contributions, les problèmes et les demandes de fonctionnalités sont les bienvenus!

N'hésitez pas à me contacter.

UMAY est sous licence Apache 2.0