Demo anzeigen

Inhaltsverzeichnis

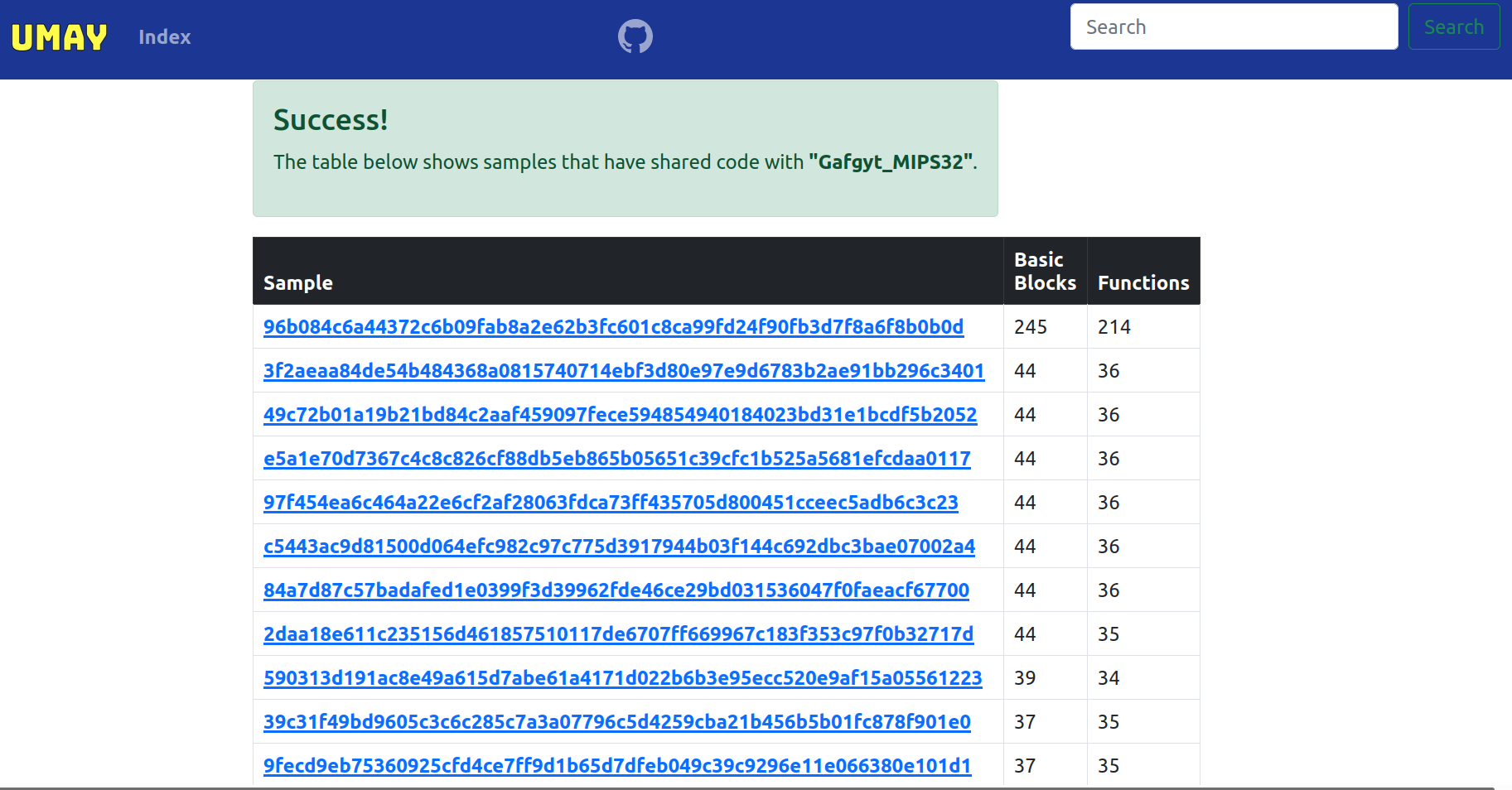

Dieses Projekt bietet IoT -Malware -Ähnlichkeitsanalyse basierend auf gemeinsam genutzten Codes. Es hilft, andere Malwares zu identifizieren, die Code mit der analysierten Datei geteilt haben. Auf diese Weise können Sie die Chance haben, eine Vorstellung von der Familie der Malware zu bekommen. Es gibt verschiedene Geräte mit unterschiedlichen Architekturen im IoT -Ökosystem. Statisch-basierte Methoden sind effektiver, wenn Sie sich mit dem Problem der Multi-Architektur befassen. Im Projekt wurden 1000 Malware -Binärdateien verwendet. Die grundlegenden Blöcke und Funktionen jeder Binärdateien wurden von Radare2 extrahiert und die Hash -Werte dieser Daten wurden in der SQL -Datenbank gespeichert. Die grundlegenden Blöcke und Funktionen der zu analysierenden Stichprobe sind Abfrage aus dieser Datenbank und alle Malwares, die Code geteilt haben, sind aufgeführt.

git clone https://github.com/mucoze/Umay

cd Umay

virtualenv venv source venv/bin/activatepip install -r requirements.txtpython manage.py makemigrationspython manage.py migratepython manage.py createsuperuserpython manage.py runserver Und jetzt ist die Projekt App aus Ihrem Browser aus. Standard: 127.0.0.1:8000

python create_dataset.py samples/

Geben Sie das Verzeichnis an, in dem sich alle Muster als Argument befinden, und generiert die dataset.db -Datei für Sie.

Beiträge, Probleme und Feature -Anfragen sind willkommen!

Fühlen Sie sich frei, mich zu kontaktieren.

UMAY ist unter Apache -Lizenz 2.0 lizenziert