該工具仍在積極建設中。 Sniffer實用程序應與125kHz帶寬合作,因此請隨時進行測試。請注意,傳輸功能需要更多測試,因為我目前不擁有洛萬門口。

如果您遇到任何麻煩,請隨時提出問題。

該存儲庫提供了用於評估Lorawan網絡安全性的工具包。這是它提供的:

要求:

1。安裝GNU廣播和依賴項:

遵循GNU無線電Wiki上的說明進行Linux發行:https://wiki.gnuradio.org/index.php/installinggrgr

2。安裝USRP硬件驅動程序:

添加ETTUS研究USRP存儲庫:

sudo add-apt-repository ppa:ettusresearch/uhd

sudo apt-get update

sudo apt-get install libuhd-dev uhd-host3。克隆洛拉攻擊工具包存儲庫:

git clone https://github.com/konicst1/lorattack.git4。安裝依賴項:

導航到工具包目錄並安裝依賴項:

cd lorattack

source venv/bin/activate

pip install -r requirements.txtsudo apt-get update

sudo apt-get install bittwist還可以從以下方式安裝GR-Lora庫

5。更新Python路徑(如果使用虛擬環境):

此步驟可確保虛擬環境可以訪問環境外安裝的gnuradio。

export PYTHONPATH=/usr/local/lib/python3.10/dist-packages:/usr/lib/python3.10/site-packages: $PYTHONPATH

export PYTHONPATH= " /usr/lib/python3/dist-packages: $PYTHONPATH "

# Update library path (if necessary)

export LD_LIBRARY_PATH=/usr/local/lib: $LD_LIBRARY_PATH注意:如果不同的話,將/usr/local/lib/python3.10替換為Python 3安裝目錄的實際路徑。僅當遇到與丟失庫有關的問題時,調整庫路徑更新( export LD_LIBRARY_PATH... )。

6。運行洛拉攻擊工具包:

./run.sh注意:有關詳細的用法說明,請參閱工具包的文檔(如果有)。

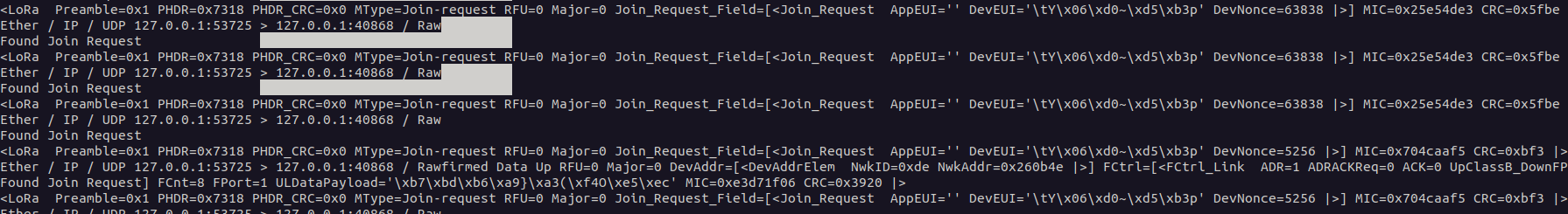

單獨的會議對於解密很重要。 Lorattack中的每個會話都提取握手數據,以在該會話中為捕獲的數據包提供唯一的鍵,從而詳細分析。

要編輯會話數據,請編輯會話/數據/<Session_name> /data.json文件。

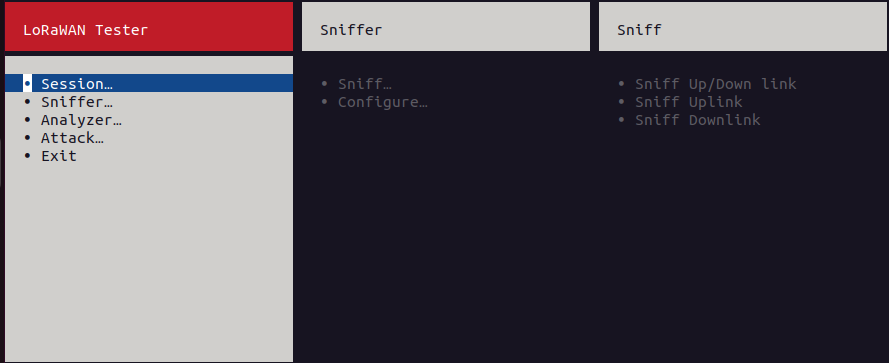

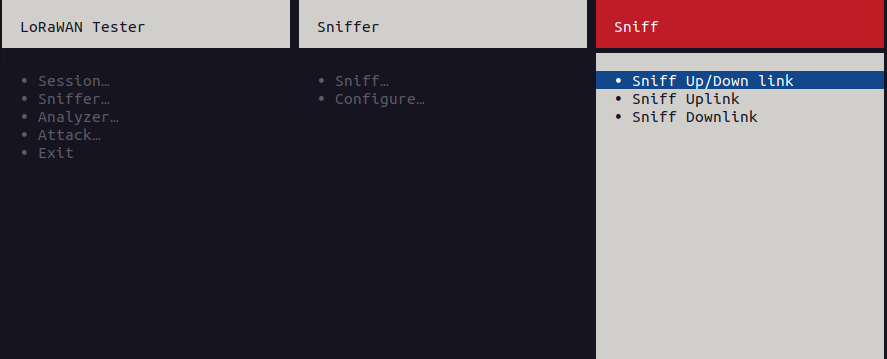

洛塔克(Lorattack)的嗅探器在指定的中心頻率周圍捕獲了多個通道上的洛拉萬(Lorawan)流量,從而實現了實時解碼和解密(如果可用的話)。

config/sniffer.config ),該文件定義捕獲設置:解碼和解密:

數據包存儲:

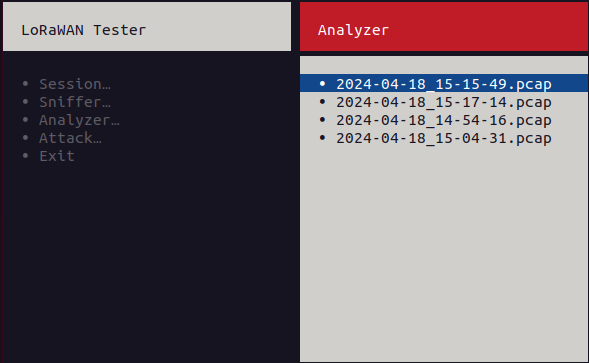

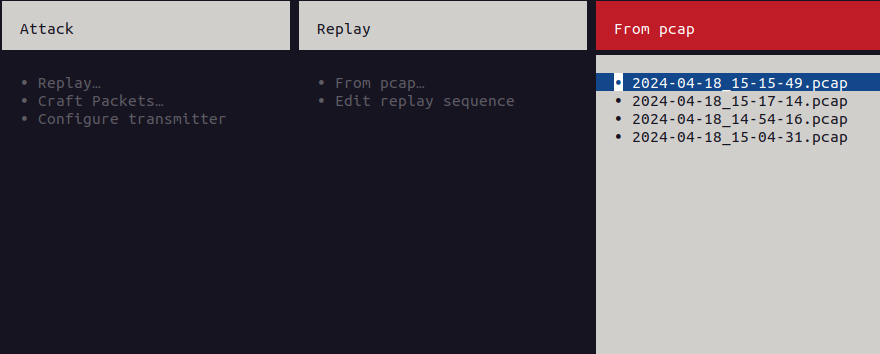

分析儀子菜單顯示與您的活動會話關聯的PCAP文件列表。選擇PCAP文件啟動分析過程:

重播:

手工包:

配置發射器:有關配置重播攻擊過程中使用的發射器參數的詳細信息(例如,頻率,增益),請參閱“ Sniffer配置”部分。

TBD