该工具仍在积极建设中。 Sniffer实用程序应与125kHz带宽合作,因此请随时进行测试。请注意,传输功能需要更多测试,因为我目前不拥有洛万门口。

如果您遇到任何麻烦,请随时提出问题。

该存储库提供了用于评估Lorawan网络安全性的工具包。这是它提供的:

要求:

1。安装GNU广播和依赖项:

遵循GNU无线电Wiki上的说明进行Linux发行:https://wiki.gnuradio.org/index.php/installinggrgr

2。安装USRP硬件驱动程序:

添加ETTUS研究USRP存储库:

sudo add-apt-repository ppa:ettusresearch/uhd

sudo apt-get update

sudo apt-get install libuhd-dev uhd-host3。克隆洛拉攻击工具包存储库:

git clone https://github.com/konicst1/lorattack.git4。安装依赖项:

导航到工具包目录并安装依赖项:

cd lorattack

source venv/bin/activate

pip install -r requirements.txtsudo apt-get update

sudo apt-get install bittwist还可以从以下方式安装GR-Lora库

5。更新Python路径(如果使用虚拟环境):

此步骤可确保虚拟环境可以访问环境外安装的gnuradio。

export PYTHONPATH=/usr/local/lib/python3.10/dist-packages:/usr/lib/python3.10/site-packages: $PYTHONPATH

export PYTHONPATH= " /usr/lib/python3/dist-packages: $PYTHONPATH "

# Update library path (if necessary)

export LD_LIBRARY_PATH=/usr/local/lib: $LD_LIBRARY_PATH注意:如果不同的话,将/usr/local/lib/python3.10替换为Python 3安装目录的实际路径。仅当遇到与丢失库有关的问题时,调整库路径更新( export LD_LIBRARY_PATH... )。

6。运行洛拉攻击工具包:

./run.sh注意:有关详细的用法说明,请参阅工具包的文档(如果有)。

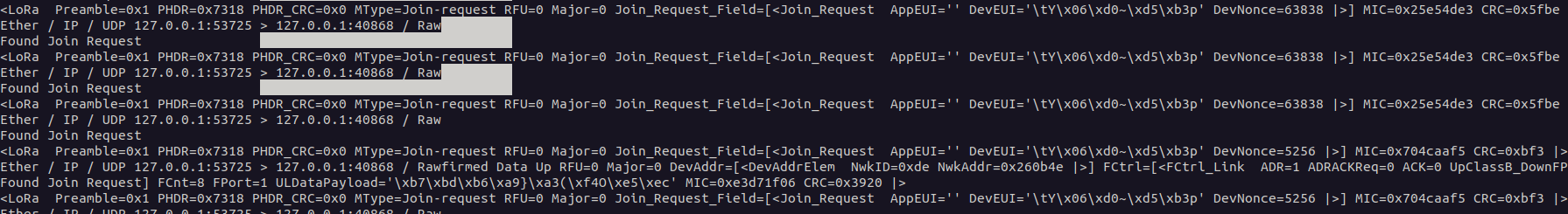

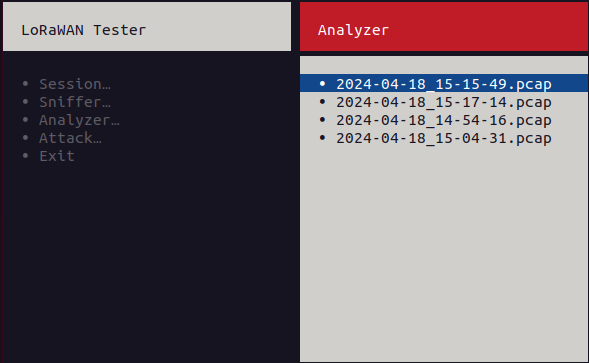

单独的会议对于解密很重要。 Lorattack中的每个会话都提取握手数据,以在该会话中为捕获的数据包提供唯一的键,从而详细分析。

要编辑会话数据,请编辑会话/数据/<Session_name> /data.json文件。

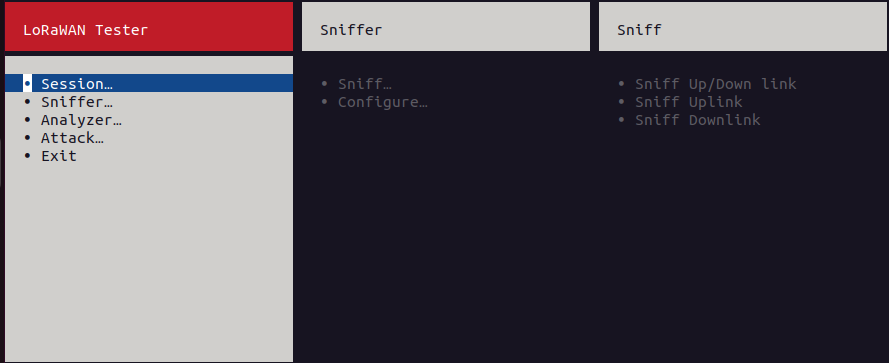

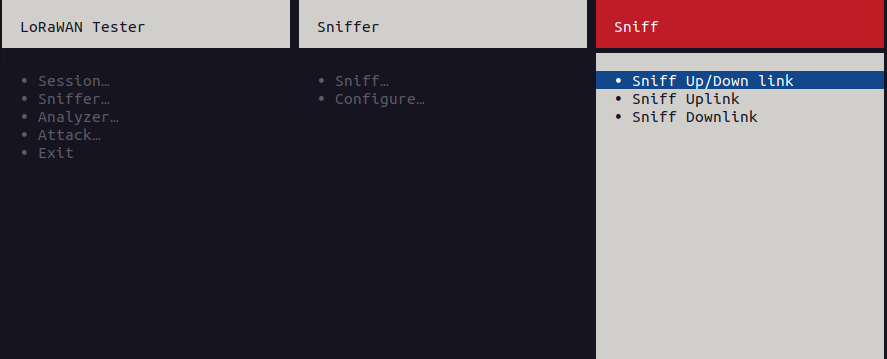

洛塔克(Lorattack)的嗅探器在指定的中心频率周围捕获了多个通道上的洛拉万(Lorawan)流量,从而实现了实时解码和解密(如果可用的话)。

config/sniffer.config ),该文件定义捕获设置:解码和解密:

数据包存储:

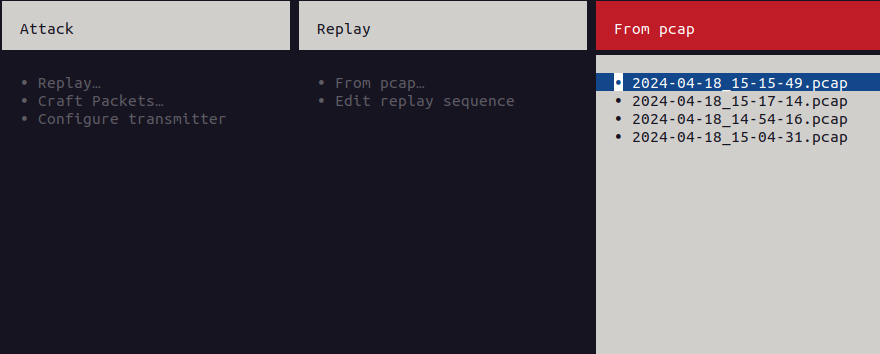

分析仪子菜单显示与您的活动会话关联的PCAP文件列表。选择PCAP文件启动分析过程:

重播:

手工包:

配置发射器:有关配置重播攻击过程中使用的发射器参数的详细信息(例如,频率,增益),请参阅“ Sniffer配置”部分。

TBD