このツールはまだ積極的に建設中です。 Snifferユーティリティは125kHzの帯域幅でうまく機能するはずですので、お気軽にテストしてください。私は現在Lorawanゲートウェイを所有していないため、トランスミッション機能にはより多くのテストが必要であることに注意してください。

問題が発生した場合は、お気軽に問題を提起してください。

このリポジトリは、ロラワンネットワークセキュリティを評価するためのツールキットを提供します。これが提供されるものです:

要件:

1。GNU無線と依存関係をインストールします。

Linux配布については、GNU Radio Wikiの指示に従ってください:https://wiki.gnuradio.org/index.php/installinggr

2。USRPハードウェアドライバーをインストールします:

Ettus Research USRPリポジトリを追加します。

sudo add-apt-repository ppa:ettusresearch/uhd

sudo apt-get update

sudo apt-get install libuhd-dev uhd-host3。LORA攻撃ツールキットリポジトリをクローンします。

git clone https://github.com/konicst1/lorattack.git4。依存関係をインストールします:

Toolkitディレクトリに移動し、依存関係をインストールします。

cd lorattack

source venv/bin/activate

pip install -r requirements.txtsudo apt-get update

sudo apt-get install bittwistまた、以下からgr-loraライブラリをインストールします。

5。Pythonパスを更新します(仮想環境を使用する場合):

このステップにより、仮想環境が環境の外にインストールされたGnuradioにアクセスできるようにします。

export PYTHONPATH=/usr/local/lib/python3.10/dist-packages:/usr/lib/python3.10/site-packages: $PYTHONPATH

export PYTHONPATH= " /usr/lib/python3/dist-packages: $PYTHONPATH "

# Update library path (if necessary)

export LD_LIBRARY_PATH=/usr/local/lib: $LD_LIBRARY_PATH注: /usr/local/lib/python3.10を置き換えて、Python 3インストールディレクトリが異なる場合は実際のパスを使用してください。 Library Path Update( export LD_LIBRARY_PATH... )を調整します。

6。LORA攻撃ツールキットを実行します:

./run.sh注:詳細な使用手順については、Toolkitのドキュメント(利用可能な場合)を参照してください。

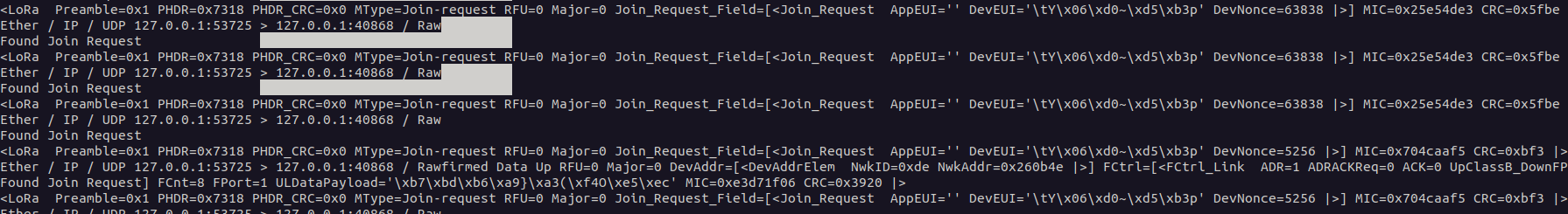

別々のセッションは復号化に重要です。 Lorattackの各セッションは、握手データを抽出して、そのセッション内でキャプチャされたパケットの一意のキーを導き出し、詳細な分析を可能にします。

セッションデータを編集するには、セッション/data/<session_name> /data.jsonファイルを編集します。

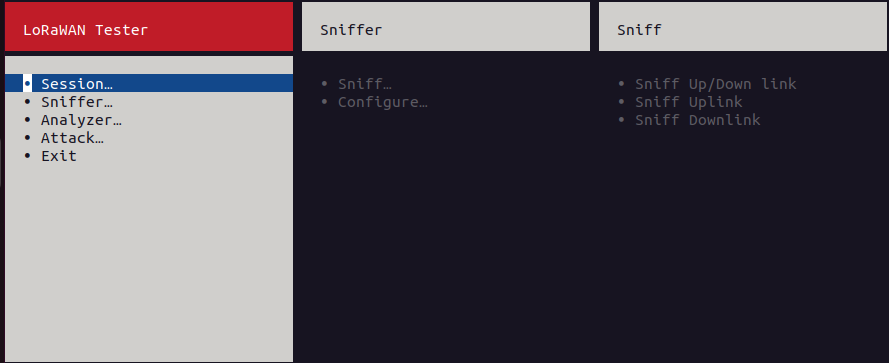

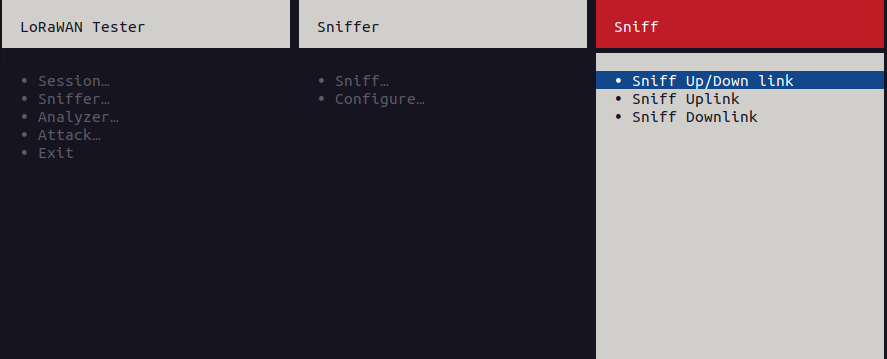

LorattackのSnifferは、指定された中心周波数を囲む複数のチャネルにわたってLorawanトラフィックをキャプチャし、リアルタイムのデコードと復号化を可能にします(キーが利用可能な場合)。

config/sniffer.config )を編集できます。解読と復号化:

パケットストレージ:

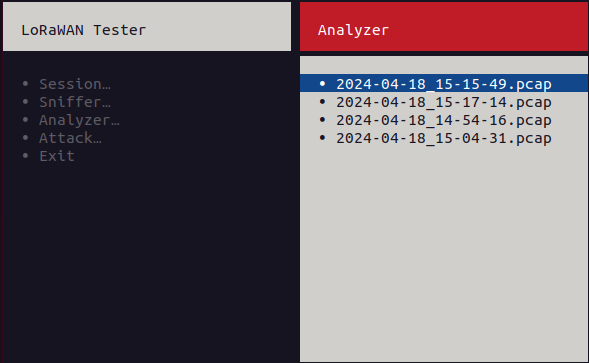

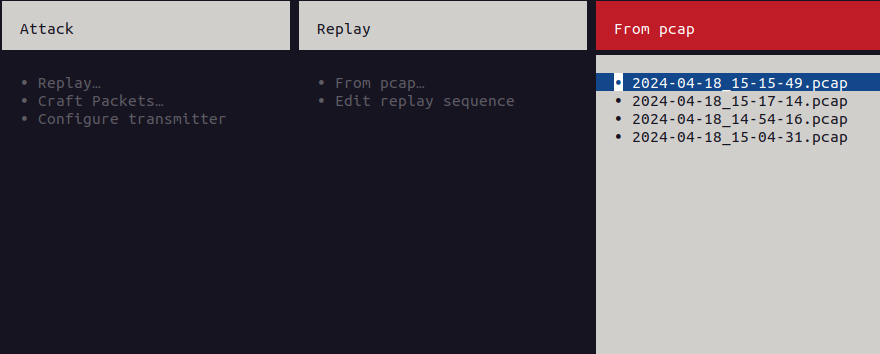

Analyzer Submenuには、アクティブセッションに関連付けられたPCAPファイルのリストが表示されます。 PCAPファイルを選択すると、分析プロセスが開始されます。

リプレイ:

クラフトパケット:

構成トランスミッター:リプレイ攻撃中に使用されるトランスミッターパラメーターの構成(たとえば、頻度、ゲイン)の構成の詳細については、Sniffer構成セクションを参照してください。

TBD