Penafian

Alat ini masih aktif dalam pembangunan. Utilitas sniffer harus bekerja dengan baik dengan bandwidth 125kHz, jadi jangan ragu untuk mengujinya. Harap dicatat, bahwa fitur transmisi memerlukan lebih banyak pengujian karena saat ini saya tidak memiliki Gateway Lorawan.

Jika Anda mengalami masalah, jangan ragu untuk mengangkat masalah.

Lorattack

Repositori ini menyediakan toolkit untuk menilai keamanan jaringan Lorawan. Inilah yang ditawarkannya:

- Sniffing multi-channel: Tangkap lalu lintas Lorawan di beberapa saluran menggunakan SDR (radio yang ditentukan perangkat lunak).

- Penangkapan Berbasis Sesi: Buat dan kelola sesi. Jabat tangan yang ditangkap dalam suatu sesi secara otomatis disimpan untuk analisis lebih lanjut.

- Derivasi Kunci: Turunkan tombol kriptografi dari data jabat tangan yang ditangkap khusus untuk sesi, memungkinkan dekripsi paket milik sesi itu.

- Kompatibilitas Wireshark: Menyimpan lalu lintas yang diambil dalam file PCAP dengan nomor DLT yang dimodifikasi, memastikan analisis yang mulus dengan Wireshark.

- Pengujian Kerentanan: Memutar ulang muatan spesifik untuk menyelidiki kerentanan Lorawan yang diketahui selama penilaian keamanan.

- Panduan Serangan: Akses deskripsi terperinci tentang serangan dan panduan langkah demi langkah untuk merampingkan proses pengujian Anda.

Daftar isi

- Instalasi

- Penggunaan

- Sidang

- Sapu tangan

- Mencium

- Konfigurasikan

- Decoding dan dekripsi

- Penyimpanan paket

- Penganalisa

- Menyerang

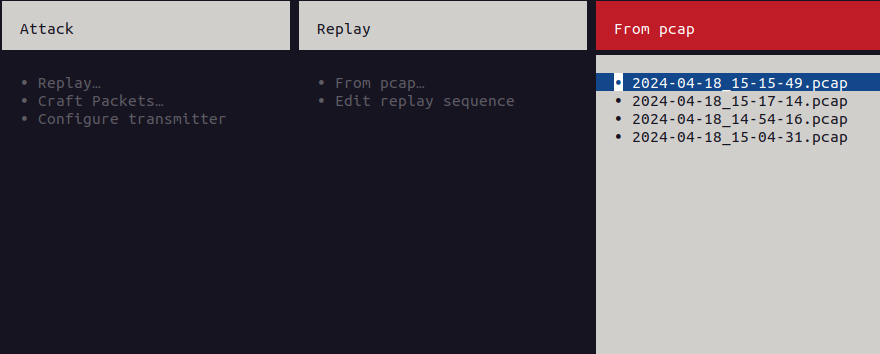

- Memutar ulang

- Paket kerajinan

- KELUAR

Instalasi

Persyaratan:

- Sistem Linux (diuji dengan Ubuntu, Debian)

- USRP Software-Defined-Radio oleh Ettus Research (diuji dengan B200, B205MINI)

1. Instal Radio GNU dan Dependensi:

Ikuti instruksi di Wiki Radio GNU untuk distribusi Linux Anda: https://wiki.gnuradio.org/index.php/installinggr

2. Instal driver perangkat keras USRP:

Tambahkan Repositori USRP Penelitian Ettus:

sudo add-apt-repository ppa:ettusresearch/uhd

sudo apt-get update

sudo apt-get install libuhd-dev uhd-host

3. Kloning Repositori Lora Attack Toolkit:

git clone https://github.com/konicst1/lorattack.git

4. Pasang dependensi:

Arahkan ke direktori toolkit dan instal dependensi:

cd lorattack

source venv/bin/activate

pip install -r requirements.txt

sudo apt-get update

sudo apt-get install bittwist

Juga instal perpustakaan GR-Lora dari:

- https://github.com/rpp0/gr-lora

- https://github.com/tapparelj/gr-lora_sdr

5. Perbarui jalur Python (jika menggunakan lingkungan virtual):

Langkah ini memastikan lingkungan virtual dapat mengakses Gnuradio yang dipasang di luar lingkungan.

export PYTHONPATH=/usr/local/lib/python3.10/dist-packages:/usr/lib/python3.10/site-packages: $PYTHONPATH

export PYTHONPATH= " /usr/lib/python3/dist-packages: $PYTHONPATH "

# Update library path (if necessary)

export LD_LIBRARY_PATH=/usr/local/lib: $LD_LIBRARY_PATH

Catatan: ganti /usr/local/lib/python3.10 dengan jalur aktual ke direktori instalasi Python 3 Anda jika berbeda. Sesuaikan pembaruan jalur pustaka ( export LD_LIBRARY_PATH... ) Hanya jika menemui masalah terkait dengan perpustakaan yang hilang.

6. Jalankan Lora Attack Toolkit:

Catatan: Lihat dokumentasi toolkit (jika tersedia) untuk instruksi penggunaan terperinci.

Penggunaan

Sidang

- Sesi Baru: Buat sesi baru dengan nama deskriptif setiap kali Anda mulai mengendus lalu lintas Lorawan. Ini memastikan setiap penangkapan memiliki set kunci sendiri untuk dekripsi nanti.

- Pilih Sesi: Pilih sesi yang ada untuk mengaktifkannya untuk analisis lebih lanjut atau serangan replay. Lorattack menggunakan data jabat tangan dari sesi yang dipilih untuk mendapatkan kunci dekripsi khusus untuk penangkapan itu.

Sesi terpisah penting untuk dekripsi. Setiap sesi di Lorattack mengekstrak data jabat tangan untuk memperoleh kunci unik untuk paket yang ditangkap dalam sesi itu, memungkinkan analisis terperinci.

Untuk mengedit data sesi, edit file sesi/data/<session_name> /data.json .

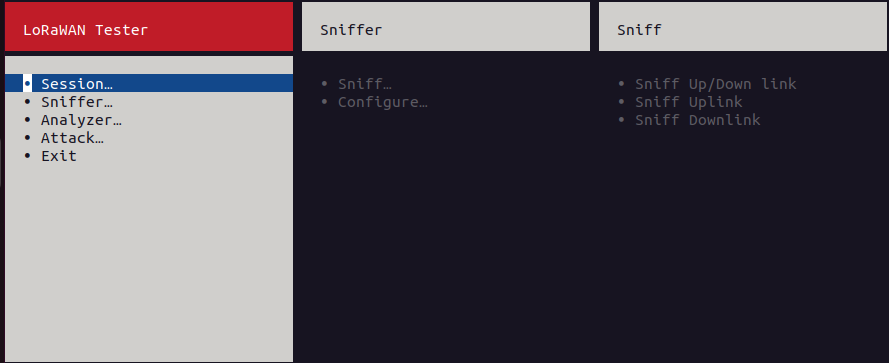

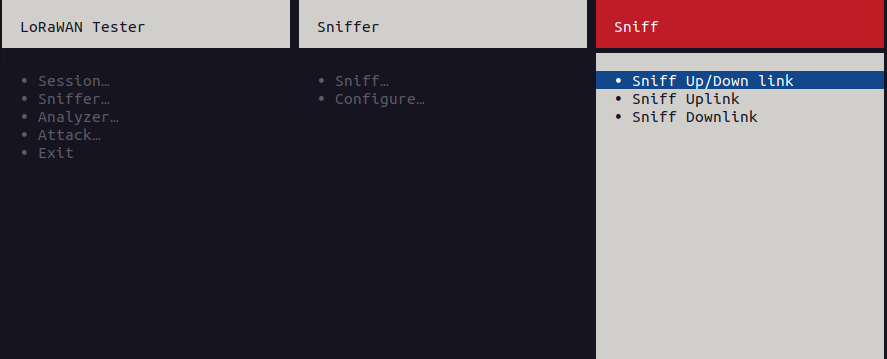

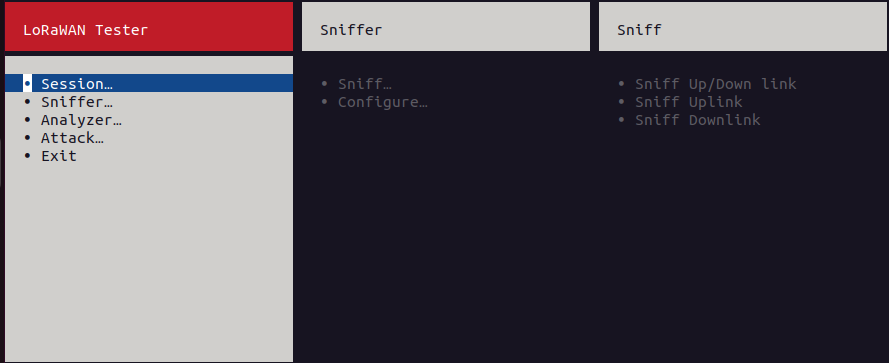

Sapu tangan

Sniffer Lorattack menangkap lalu lintas Lorawan di berbagai saluran di sekitar frekuensi pusat yang ditentukan, memungkinkan decoding dan dekripsi waktu nyata (jika tombol tersedia).

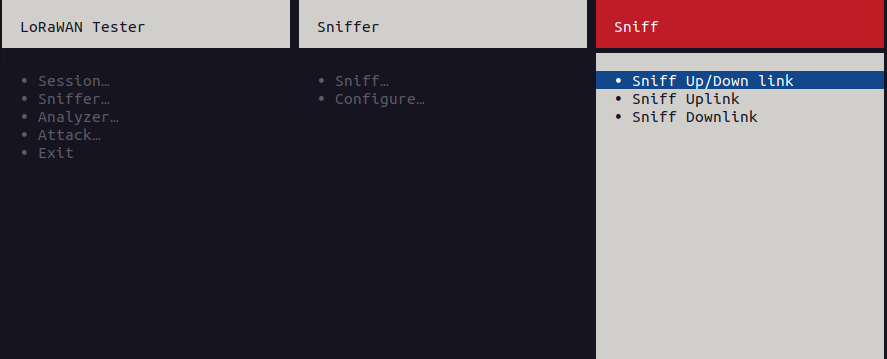

- SNIFF: SUMMENU INI memungkinkan Anda untuk menangkap lalu lintas Lorawan:

- Sniff Up/Down Link (BIDIRECTION): Mulai menangkap kedua uplink (perangkat ke jaringan) dan downlink (jaringan ke perangkat) lalu lintas. Catatan: Penangkapan dua arah dapat menghasilkan paket duplikat jika data yang sama dikirim ke kedua arah.

- Sniff Uplink: Mulai menangkap hanya lalu lintas uplink.

- Sniff Downlink: Mulai hanya menangkap lalu lintas downlink.

- Konfigurasi: Subtremenu ini memungkinkan Anda mengedit file konfigurasi sniffer (

config/sniffer.config ) yang mendefinisikan pengaturan penangkapan:- Frekuensi (frekuensi tengah): Tentukan frekuensi tengah (misalnya, "868.6E6") untuk mengendus. Lorattack juga akan menangkap saluran di sekitar frekuensi pusat ini berdasarkan bandwidth yang dipilih.

- Bandwidth: Atur bandwidth saluran (misalnya, "125000") untuk menentukan kisaran frekuensi yang ditangkap di sekitar frekuensi tengah.

- Tingkat sampel: Tentukan laju pengambilan sampel (misalnya, "1000000") untuk perangkat keras SDR.

- Faktor penyebaran: Tentukan faktor penyebaran (7 - 12) yang digunakan oleh jaringan Lorawan (mempengaruhi laju dan rentang data).

- Gain (DB): Atur gain (misalnya, "10 dB") dari antena SDR untuk menyesuaikan kekuatan sinyal.

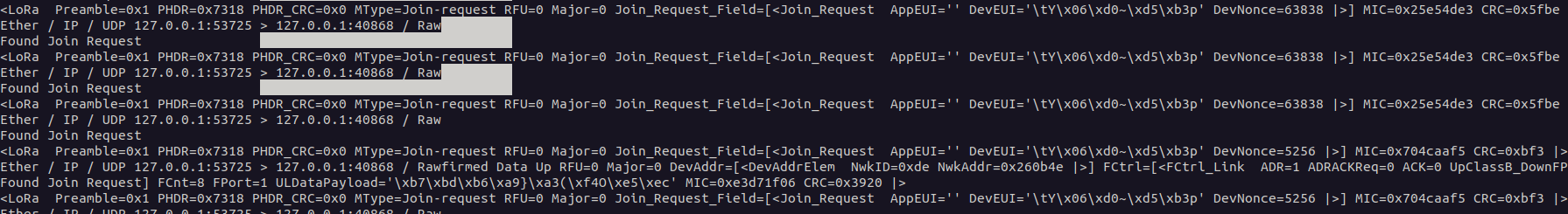

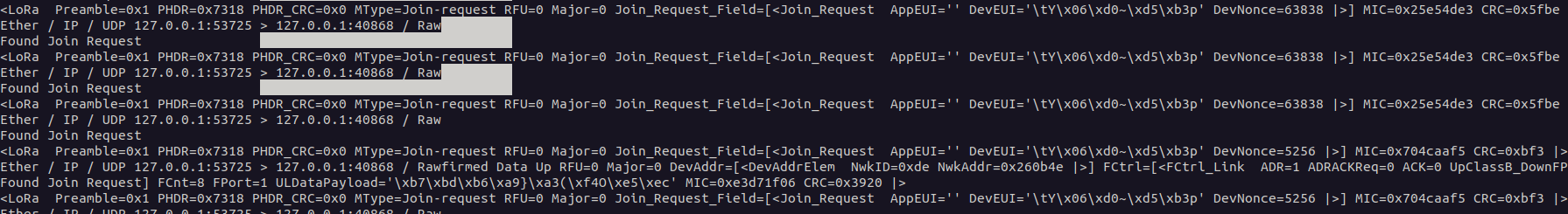

Decoding dan dekripsi:

- Paket yang ditangkap diterjemahkan secara real-time, memberikan wawasan tentang struktur komunikasi Lorawan.

- Dekripsi dimungkinkan dan dilakukan secara otomatis jika tombol kriptografi hadir dalam file konfigurasi sesi:

- Kunci dapat ditentukan secara manual.

- Kunci dapat diturunkan secara otomatis jika permintaan bergabung dan bergabung dengan pesan penerimaan ditangkap di dalam (appkey harus dikonfigurasi secara manual)

Penyimpanan paket:

- Semua paket sniff disimpan dalam format PCAP dalam direktori sesi saat ini.

- PCAP dengan awalan Wireshark memiliki header UDP dilucuti dan DLT diatur ke Lorawan (147) untuk analisis mudah dengan Wireshark.

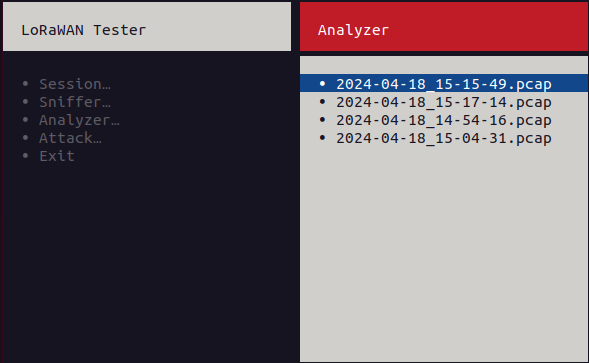

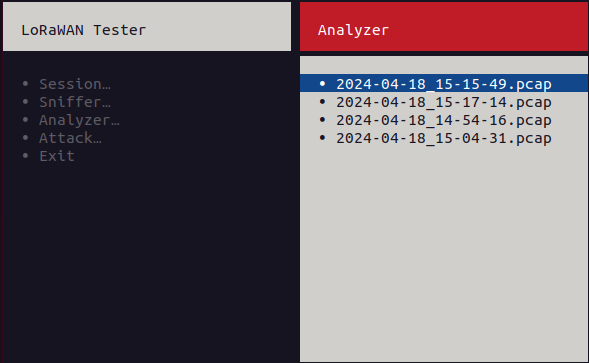

Penganalisa

Submenu Analyzer menampilkan daftar file PCAP yang terkait dengan sesi aktif Anda. Memilih file PCAP memulai proses analisis:

- Analisis Lalu Lintas: Penganalisa memeriksa struktur paket dan mendekode komunikasi Lorawan dan memperbarui nilai sesi jika pesan request/terima ditemukan.

- Dekripsi (jika berlaku): Jika konfigurasi sesi berisi kunci kriptografi yang diperlukan (NWKSKEY dan APPSKEY), penganalisis berupaya mendekripsi muatan paket.

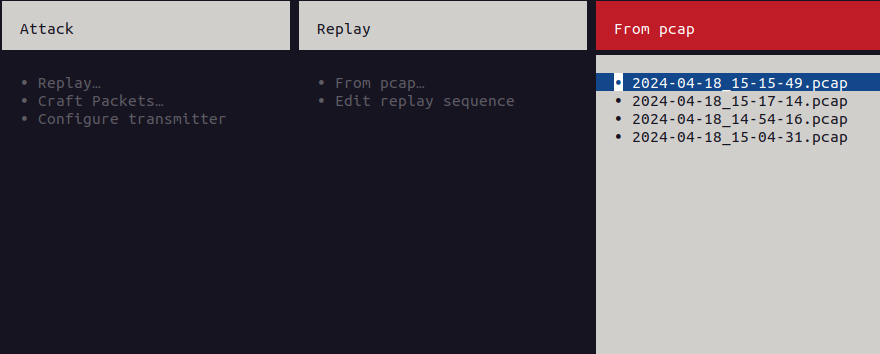

Menyerang

Pedoman Simulasi Serangan

Tbd