تنصل

الأداة لا تزال قيد الإنشاء بنشاط. يجب أن تعمل الأداة المساعدة Sniffer بشكل جيد مع عرض النطاق الترددي 125 كيلو هرتز ، لذلك لا تتردد في اختبارها. يرجى ملاحظة أن ميزات الإرسال تتطلب المزيد من الاختبارات لأنني لا أملك حاليًا بوابة لوراوان.

إذا واجهت أي مشكلة ، فلا تتردد في إثارة مشكلة.

لور

يوفر هذا المستودع مجموعة أدوات لتقييم أمان شبكة Lorawan. هذا ما يقدمه:

- استنشاق متعدد القنوات: التقاط حركة مرور لوروان عبر قنوات متعددة باستخدام راديو SDR (برامج محددة).

- التقاط القائمة على الجلسة: إنشاء وإدارة الجلسات. يتم تخزين المصافحة التي تم التقاطها داخل الجلسة تلقائيًا لمزيد من التحليل.

- الاشتقاق الرئيسي: اشتقاق مفاتيح التشفير من بيانات المصافحة الملتقطة الخاصة بجلسة ، مما يتيح فك تشفير الحزم التي تنتمي إلى تلك الجلسة.

- توافق Wireshark: تم التقاط المتاجر التي تم التقاطها في ملفات PCAP برقم DLT معدّل ، مما يضمن تحليلًا سلسًا مع Wireshark.

- اختبار الضعف: إعادة تشغيل حمولات محددة للتحقيق في نقاط الضعف المعروفة في لوروان أثناء تقييمات الأمن.

- توجيه الهجوم: الوصول إلى أوصاف مفصلة للهجمات والأدلة خطوة بخطوة لتبسيط عملية الاختبار الخاصة بك.

جدول المحتويات

- تثبيت

- الاستخدام

- حصة

- sniffer

- شم

- تكوين

- فك تشفير وفك التشفير

- تخزين الحزمة

- محلل

- هجوم

- مخرج

تثبيت

متطلبات:

- نظام Linux (تم اختباره مع Ubuntu ، Debian)

- Radio المعرفة من قبل برنامج USRP بواسطة ETTUS Research (تم اختباره مع B200 ، B205MINI)

1. تثبيت راديو GNU وتبعيات:

اتبع الإرشادات الموجودة على Wiki Radio GNU لتوزيع Linux الخاص بك: https://wiki.gnuradio.org/index.php/installinggr

2. قم بتثبيت برامج تشغيل أجهزة USRP:

أضف مستودع eTtus Research USRP:

sudo add-apt-repository ppa:ettusresearch/uhd

sudo apt-get update

sudo apt-get install libuhd-dev uhd-host

3. استنساخ مستودع مجموعة أدوات هجوم لورا:

git clone https://github.com/konicst1/lorattack.git

4. تثبيت التبعيات:

انتقل إلى دليل مجموعة الأدوات وتثبيت التبعيات:

cd lorattack

source venv/bin/activate

pip install -r requirements.txt

sudo apt-get update

sudo apt-get install bittwist

قم أيضًا بتثبيت مكتبات GR-Lora من:

- https://github.com/rpp0/gr-lora

- https://github.com/tapparelj/gr-lora_sdr

5. قم بتحديث مسارات Python (إذا كنت تستخدم البيئة الافتراضية):

تضمن هذه الخطوة أن تتمكن البيئة الافتراضية من الوصول إلى Gnuradio المثبتة خارج البيئة.

export PYTHONPATH=/usr/local/lib/python3.10/dist-packages:/usr/lib/python3.10/site-packages: $PYTHONPATH

export PYTHONPATH= " /usr/lib/python3/dist-packages: $PYTHONPATH "

# Update library path (if necessary)

export LD_LIBRARY_PATH=/usr/local/lib: $LD_LIBRARY_PATH

ملاحظة: استبدال /usr/local/lib/python3.10 python3.10 مع المسار الفعلي إلى دليل تثبيت Python 3 الخاص بك إذا كان مختلفًا. اضبط تحديث مسار المكتبة ( export LD_LIBRARY_PATH... ) فقط إذا واجهت مشكلات تتعلق بالمكتبات المفقودة.

6. قم بتشغيل مجموعة أدوات Lora Attack:

ملاحظة: ارجع إلى وثائق مجموعة الأدوات (إن وجدت) للحصول على تعليمات استخدام مفصلة.

الاستخدام

حصة

- جلسة جديدة: قم بإنشاء جلسة جديدة تحمل اسمًا وصفيًا كلما بدأت في استنشاق حركة المرور في لوروان. هذا يضمن أن كل الالتقاط له مجموعة من مفاتيح فك التشفير لاحقًا.

- اختر الجلسة: حدد جلسة موجودة لتفعيلها لمزيد من التحليل أو إعادة تشغيل هجمات. يستخدم Loratcack بيانات المصافحة من الجلسة المختارة لاستخلاص مفاتيح فك التشفير الخاصة بتلك الالتقاط.

جلسات منفصلة مهمة لفك التشفير. تستخرج كل جلسة في Loratack بيانات المصافحة لاستخلاص مفاتيح فريدة من نوعها للحزم التي تم التقاطها في تلك الجلسة ، مما يتيح التحليل التفصيلي.

لتحرير بيانات الجلسة ، قم بتحرير ملف الجلسة/البيانات/<Session_Name> /data.json .

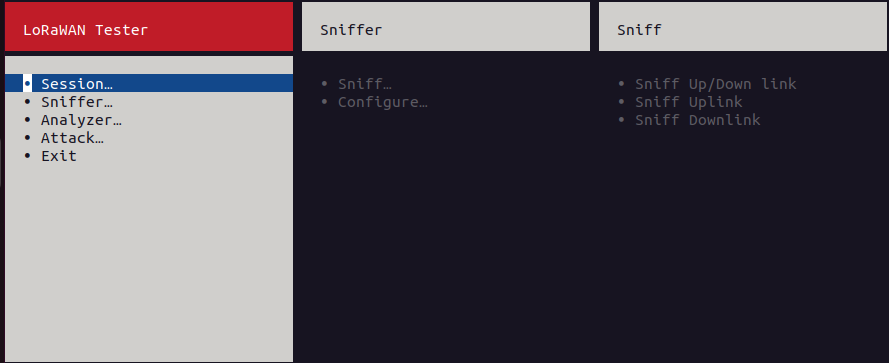

sniffer

يلتقط Sniffer من Loratack حركة Lorawan عبر قنوات متعددة حول تردد مركزي محدد ، مما يتيح فك التشفير في الوقت الفعلي وفك التشفير (إذا كانت المفاتيح متوفرة).

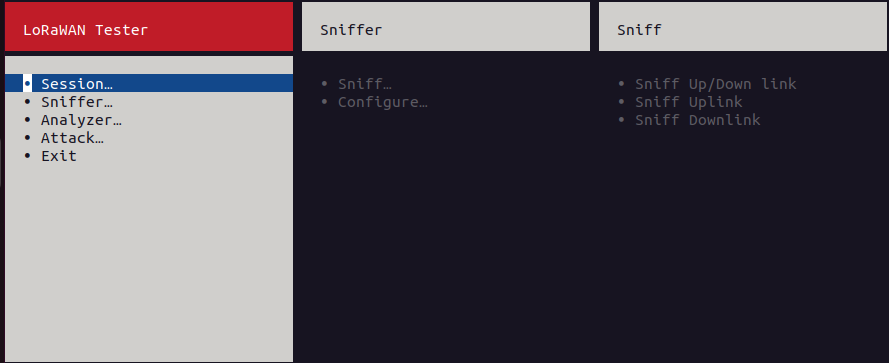

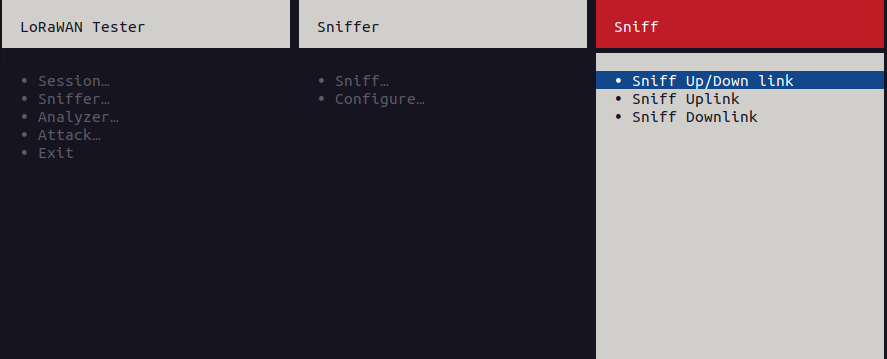

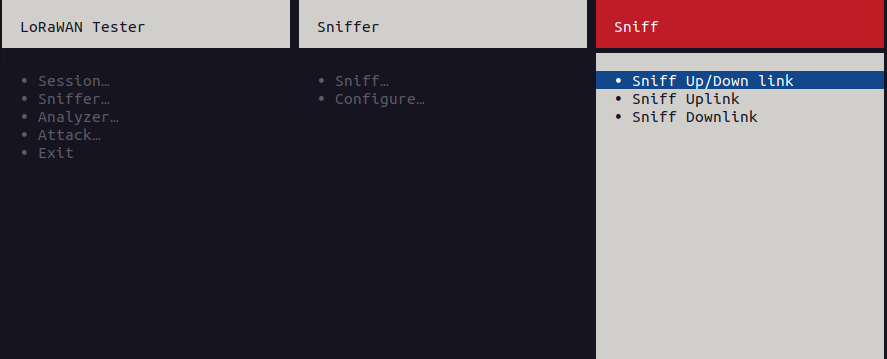

- شم: هذه القائمة الفرعية تتيح لك التقاط حركة المرور لوروان:

- Sniff Up/Down Link (ثنائية الاتجاه): يبدأ التقاط كل من الروابط الصاعدة (الأجهزة إلى الشبكة) وحركة المرور (الشبكة إلى الأجهزة). ملاحظة: قد يؤدي التقاط ثنائي الاتجاه إلى حزم مكررة إذا تم إرسال نفس البيانات في كلا الاتجاهين.

- Sniff Uplink: يبدأ في التقاط حركة مرور الوصلة الصاعدة فقط.

- Sniff Downlink: يبدأ في التقاط حركة مرور الوصلة الهابطة فقط.

- تكوين: يتيح لك هذه القائمة الفرعية تحرير ملف تكوين sniffer (

config/sniffer.config ) الذي يحدد إعدادات الالتقاط:- التردد (التردد المركزي): حدد التردد المركزي (على سبيل المثال ، "868.6e6") للاستنشاق. ستقوم Loratack أيضًا بالتقاط قنوات حول هذا التردد المركزي بناءً على النطاق الترددي المختار.

- عرض النطاق الترددي: قم بتعيين عرض النطاق الترددي للقناة (على سبيل المثال ، "125000") لتحديد نطاق الترددات التي تم التقاطها حول تردد الوسط.

- معدل العينة: تحديد معدل أخذ العينات (على سبيل المثال ، "1000000") لأجهزة SDR.

- عامل الانتشار: حدد عامل الانتشار (7 - 12) المستخدمة من قبل شبكة Lorawan (يؤثر على معدل البيانات ونطاقها).

- الكسب (ديسيبل): اضبط الكسب (على سبيل المثال ، "10 ديسيبل") من هوائي SDR لضبط قوة الإشارة.

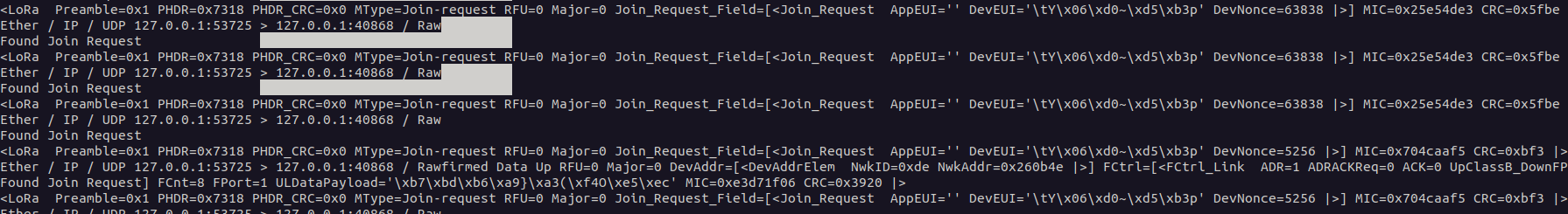

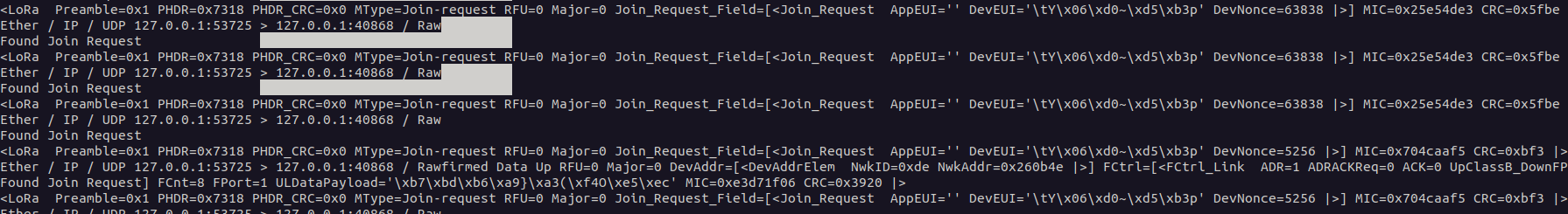

فك التشفير وفك التشفير:

- يتم فك تشفير الحزم التي تم التقاطها في الوقت الفعلي ، مما يوفر نظرة ثاقبة على هيكل الاتصالات Lorawan.

- فك التشفير ممكن ويتم تنفيذه تلقائيًا إذا كانت مفاتيح التشفير موجودة في ملف تكوين الجلسة:

- يمكن تحديد المفاتيح يدويًا.

- يمكن اشتقاق المفاتيح تلقائيًا في حالة انضمام الطلب والانضمام إلى الرسائل التي يتم قبولها داخل (يجب تكوين Appkey يدويًا)

تخزين الحزمة:

- يتم تخزين جميع الحزم التي تم استنشاقها بتنسيق PCAP ضمن دليل الجلسة الحالية.

- PCAPS مع بادئة Wireshark قد تم تجريد رأس UDP وتم تعيين DLT على Lorawan (147) لتحليل سهل مع Wireshark.

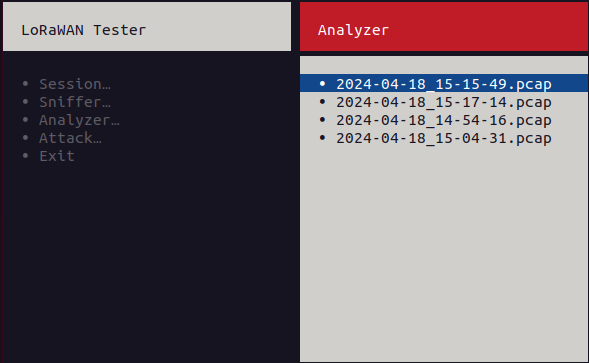

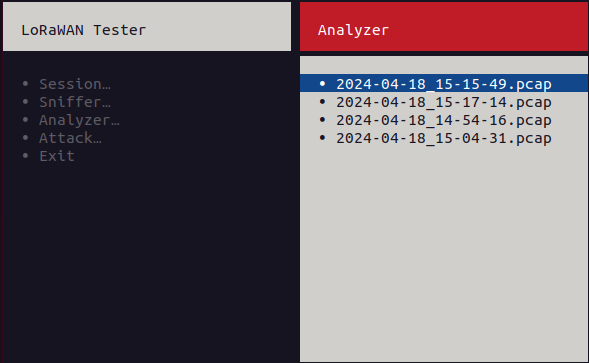

محلل

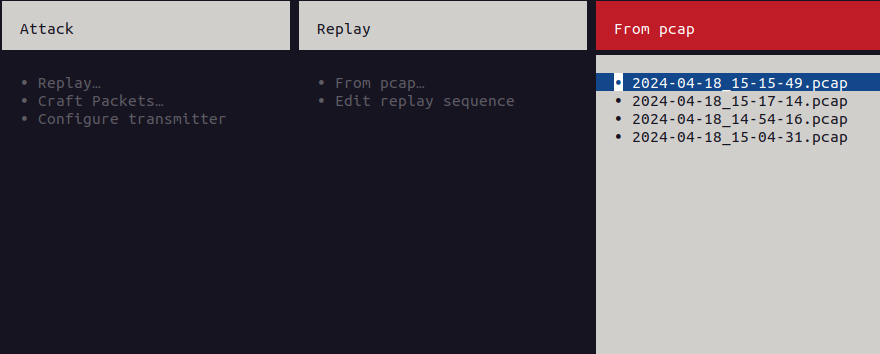

يعرض Menzer Submenu قائمة بملفات PCAP المرتبطة بجلستك النشطة. يبدأ اختيار ملف PCAP في عملية التحليل:

- تحليل حركة المرور: يفحص المحلل بنية الحزمة ويفكك توصيلات الاتصالات والتحديثات في Lorawan إذا تم العثور على الرسائل JOND request/قبول.

- فك التشفير (إن أمكن): إذا كان تكوين الجلسة يحتوي على مفاتيح التشفير اللازمة (Nwkskey و AppSkey) ، فإن المحلل يحاول فك تشفير حمولة الحزم.

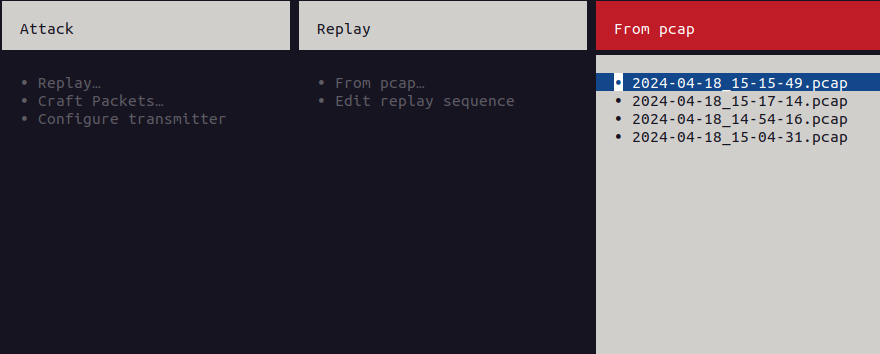

هجوم

إرشادات محاكاة الهجوم

TBD