Mxtract เป็นเครื่องมือที่ใช้ OpenSource Linux ที่วิเคราะห์และทิ้งหน่วยความจำ มันได้รับการพัฒนาเป็นเครื่องมือทดสอบ pentration วัตถุประสงค์หลักของมันคือการสแกนหน่วยความจำสำหรับคีย์ส่วนตัว IPS และรหัสผ่านโดยใช้ regexes โปรดจำไว้ว่าผลลัพธ์ของคุณดีพอ ๆ กับ regexes ของคุณเท่านั้น

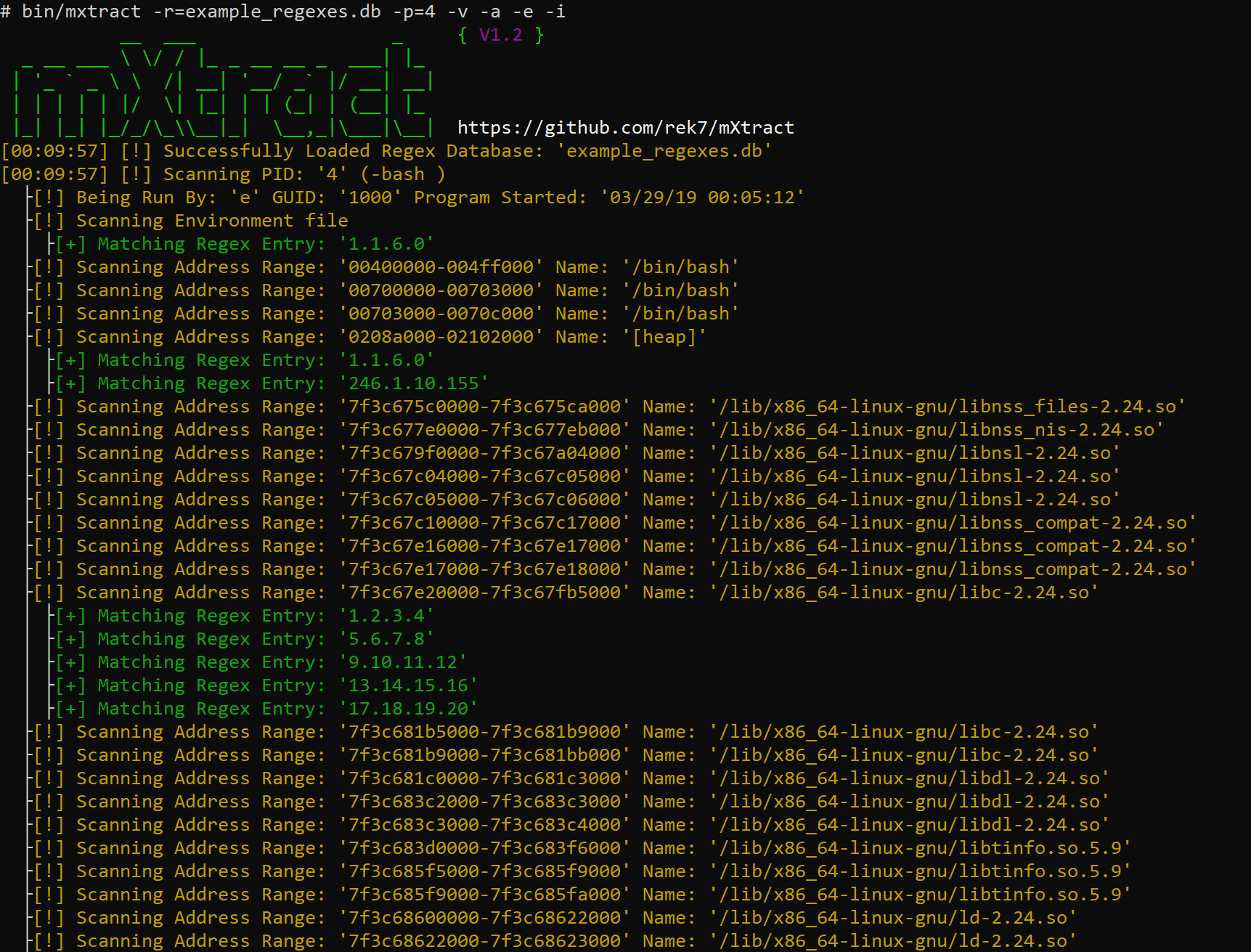

สแกนด้วย verbose และด้วย IP regex ง่าย ๆ สแกนทุกส่วนข้อมูลแสดงข้อมูลกระบวนการและไฟล์สภาพแวดล้อมการสแกน

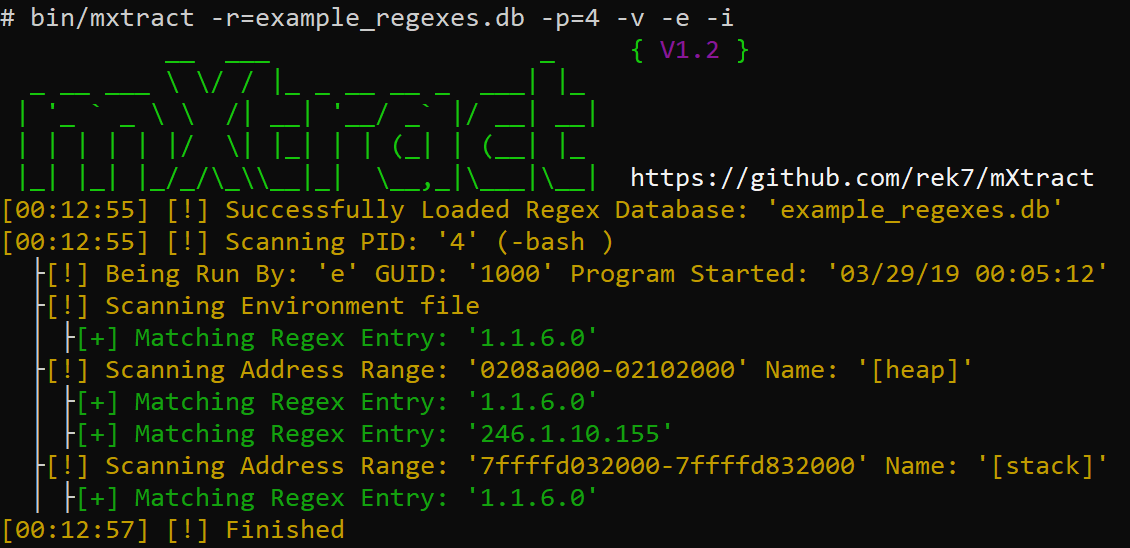

สแกนด้วย verbose และด้วย IP regex ง่าย ๆ สแกนเฉพาะกองและสแต็กแสดงข้อมูลกระบวนการและไฟล์สภาพแวดล้อมการสแกน

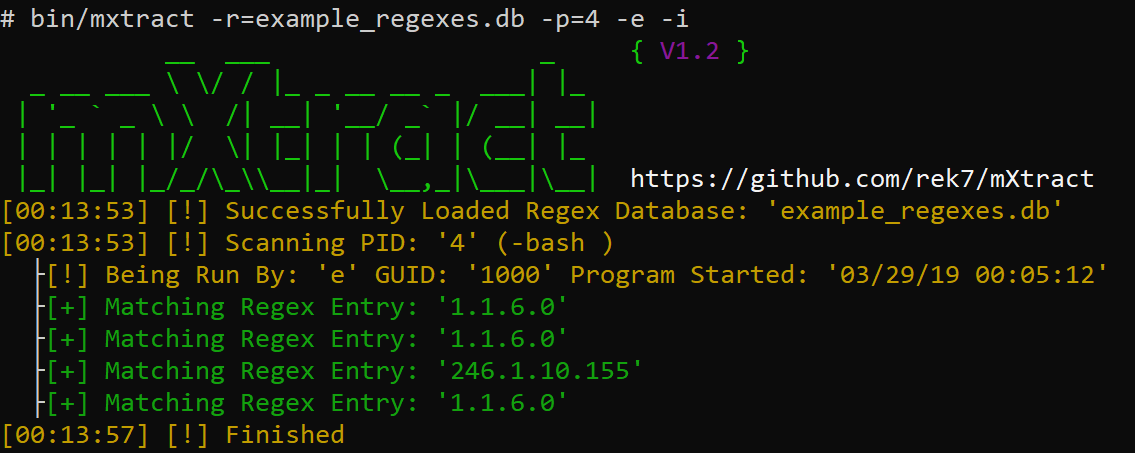

สแกนโดยไม่มี verbose และด้วย IP regex อย่างง่ายแสดงข้อมูลกระบวนการและไฟล์การสแกน

ในสภาพแวดล้อม Linux ส่วนใหญ่ผู้ใช้สามารถเข้าถึงหน่วยความจำของกระบวนการนี้จะช่วยให้ผู้โจมตีสามารถเก็บเกี่ยวข้อมูลรับรองคีย์ส่วนตัวหรืออะไรก็ได้ที่ไม่ควรมองเห็น แต่กำลังดำเนินการโดยโปรแกรมในข้อความที่ชัดเจน

git clone https://github.com/rek7/mXtractcd mXtract && sh compile.sh สิ่งนี้จะสร้าง bin/ และรวบรวมไบนารีเป็น mxtract

$ ./mxtract -h

__ ___ _ { V1.2 }

_ __ ___ / / | _ _ __ __ _ ___ | | _

| ' _ ` _ /| __| ' __/ _ ` | / __ | __ |

| | | | | | / | | _ | | | (_ | | (__ | | _

| _ | | _ | | _/_/ _\ __ | _ | _ _,_ | _ __ | _ _ | https://github.com/rek7/mXtract

Usage: ./mxtract [args]

General:

-v Enable Verbose Output

-s Suppress Banner

-h Help

-c Suppress Colored Output

Target and Regex:

-i Show Detailed Process/User Info

-a Scan all Memory Ranges not just Heap/Stack

-e Scan Process Environment Files

-w Check if Memory Range is Writable

-r= Regex Database to Use

-p= Specify Single PID to Scan

Output:

-x Format Regex Results to XML

-r Format Regex Results to an HTML Document

-wm Write Raw Memory to File Default Directory is: ' pid/ '

-wi Write Process Info to Beginning of File (Used in Conjunction with -wm)

-wr Write Regex Output to File (Will Appear in the Output Directory)

-f= Regex Results Filename Default is: ' regex_results.txt '

-d= Custom Ouput Directory

Either -r= or -wm needed $ ./mxtract -wm -wr -e -i -d=/tmp/output/ -r=example_regexes.db