MXTREL هي أداة قائمة على Linux OpenSource تقوم بتحليل الذاكرة وتفريغها. تم تطويره كأداة اختبار pentration ، والغرض الأساسي لها هو مسح الذاكرة للمفاتيح الخاصة و IPS وكلمات المرور باستخدام regexes. تذكر أن نتائجك جيدة فقط مثل regexes.

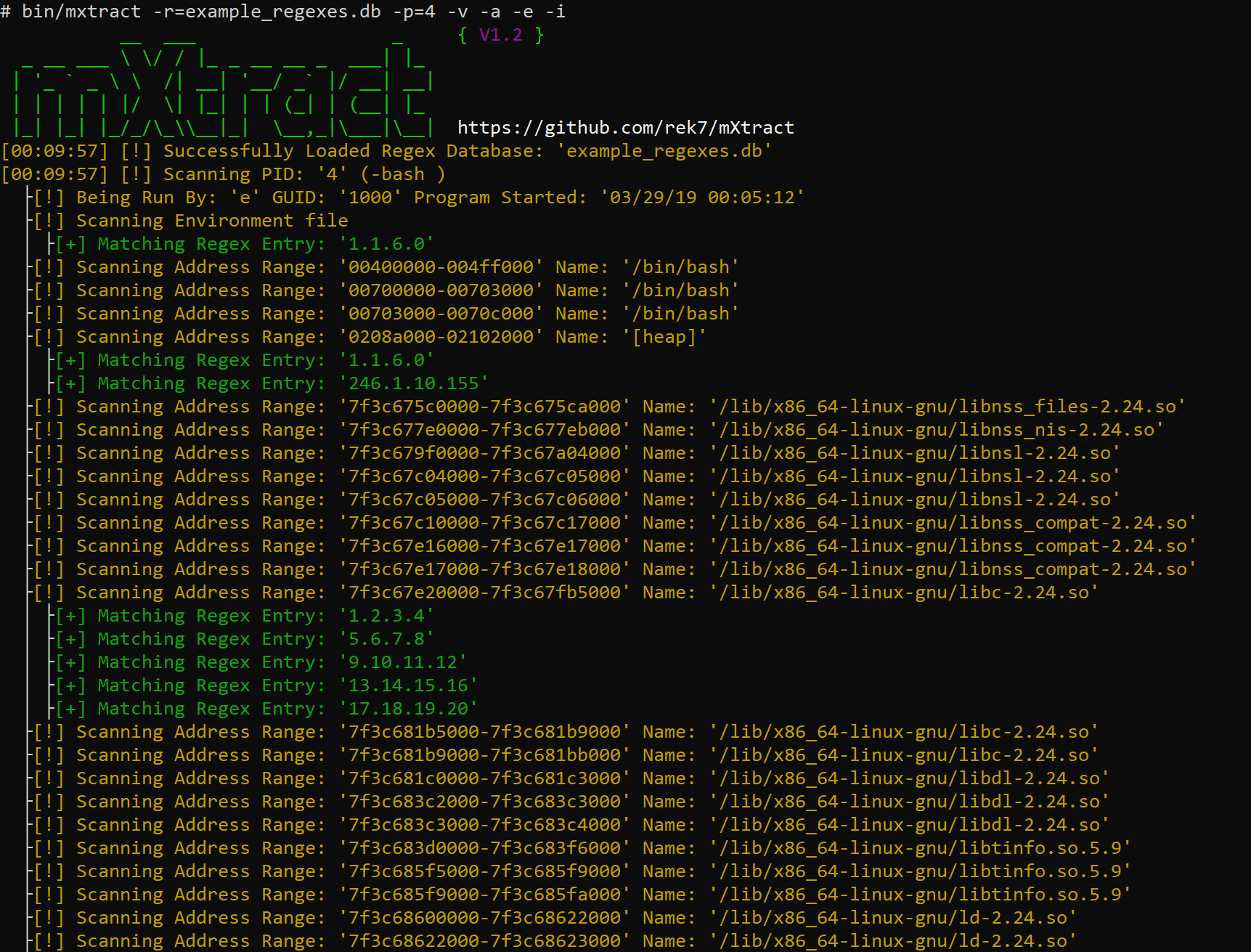

قم بالمسح الضوئي باستخدام المطوّل ومع regex البسيط IP ، ومسح كل قطاع بيانات ، وعرض معلومات العملية وملفات البيئة المسحّب.

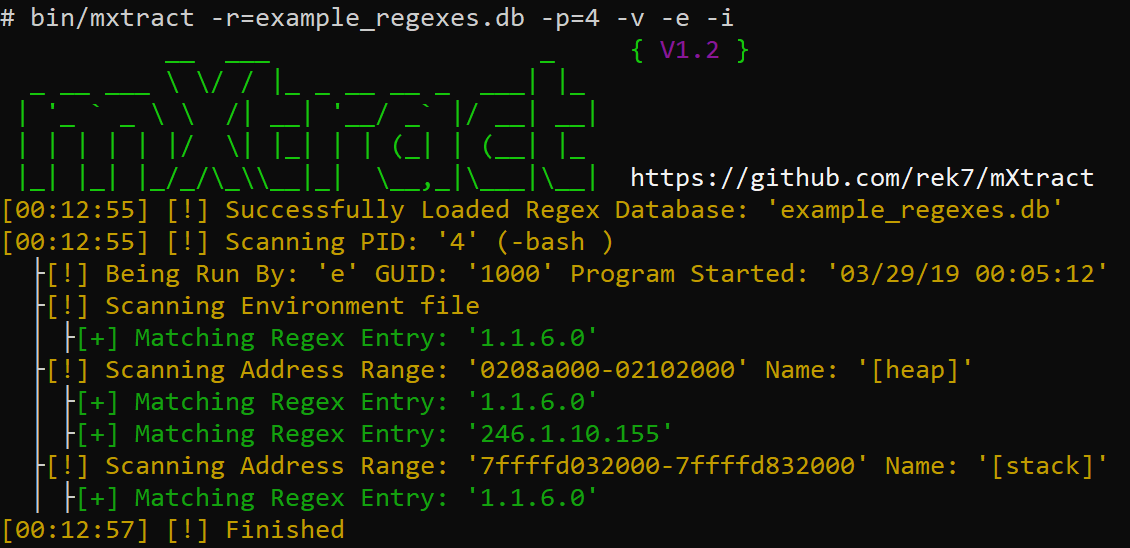

قم بالمسح الضوئي باستخدام المطوّل ومع regex البسيطة IP ، ومسح الكومة والمكدس فقط ، وعرض معلومات العملية ومسح ملفات البيئة.

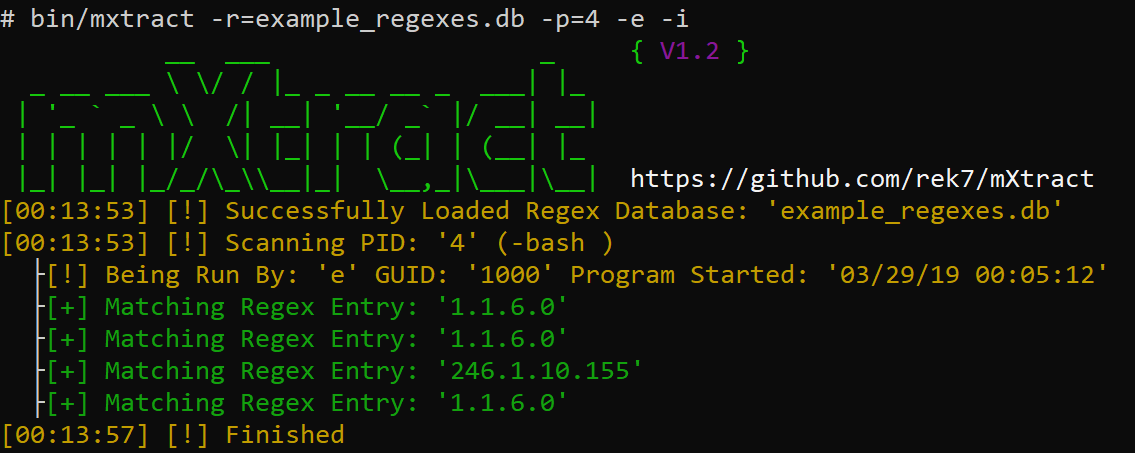

مسح بدون مطوّلة ، ومع إعادة عرض IP بسيطة ، وعرض معلومات العملية وملفات البيئة المسحّب.

في معظم بيئات Linux ، يمكن للمستخدمين الوصول إلى ذكرى العمليات ، وهذا يتيح للمهاجمين حصاد بيانات الاعتماد أو المفاتيح الخاصة أو أي شيء لا يفترض أن ينظر إليه ولكن يتم معالجته بواسطة برنامج في نص واضح.

git clone https://github.com/rek7/mXtractcd mXtract && sh compile.sh سيؤدي ذلك إلى إنشاء bin/ وتجميع الثنائي على أنه mxtract .

$ ./mxtract -h

__ ___ _ { V1.2 }

_ __ ___ / / | _ _ __ __ _ ___ | | _

| ' _ ` _ /| __| ' __/ _ ` | / __ | __ |

| | | | | | / | | _ | | | (_ | | (__ | | _

| _ | | _ | | _/_/ _\ __ | _ | _ _,_ | _ __ | _ _ | https://github.com/rek7/mXtract

Usage: ./mxtract [args]

General:

-v Enable Verbose Output

-s Suppress Banner

-h Help

-c Suppress Colored Output

Target and Regex:

-i Show Detailed Process/User Info

-a Scan all Memory Ranges not just Heap/Stack

-e Scan Process Environment Files

-w Check if Memory Range is Writable

-r= Regex Database to Use

-p= Specify Single PID to Scan

Output:

-x Format Regex Results to XML

-r Format Regex Results to an HTML Document

-wm Write Raw Memory to File Default Directory is: ' pid/ '

-wi Write Process Info to Beginning of File (Used in Conjunction with -wm)

-wr Write Regex Output to File (Will Appear in the Output Directory)

-f= Regex Results Filename Default is: ' regex_results.txt '

-d= Custom Ouput Directory

Either -r= or -wm needed $ ./mxtract -wm -wr -e -i -d=/tmp/output/ -r=example_regexes.db