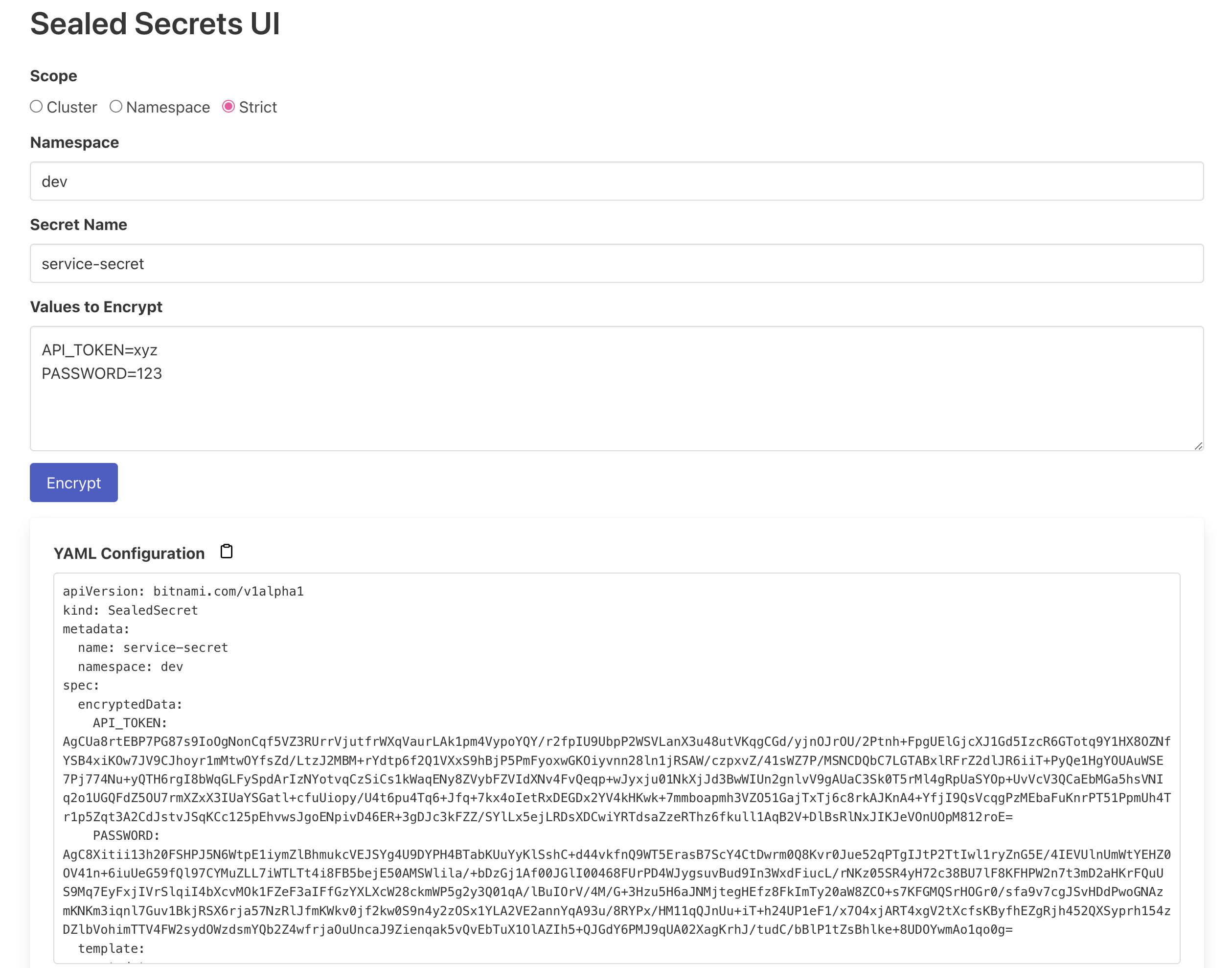

A interface do usuário de segredos selados fornece uma interface da web simples e intuitiva para criar e gerenciar segredos selados em Kubernetes. Este serviço simplifica o fluxo de trabalho da linha de comando tradicional, facilitando os desenvolvedores de gerenciar segredos com segurança sem lembrar os comandos complexos Kubectl.

Para uma demonstração curta, consulte o vídeo de @kubesimplify.

Antes de implantar a interface do usuário de segredos selados, verifique se o controlador de segredos selados por Bitnami está instalado no seu cluster. A interface do usuário foi projetada para buscar a chave pública deste controlador para criptografar dados secretos.

O aplicativo busca a chave pública do controlador usando variáveis de ambiente configurável:

Essas configurações estão alinhadas com a instalação padrão via Helm.

Embora a interface do usuário de segredos selados possa utilizar a conta de serviço criada pelo controlador de segredos selados, ela não é obrigatória. Você pode criar uma conta de serviço separada com funções e ligações apropriadas, garantindo que ela tenha permissões para obter segredos dos namespaces pretendidos.

Abaixo está uma configuração de implantação de amostra para implantar a interface do usuário de segredos selados em Kubernetes:

apiVersion : apps/v1

kind : Deployment

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

replicas : 1

selector :

matchLabels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

template :

metadata :

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

serviceAccountName : sealed-secrets-controller

containers :

- name : sealed-secrets-ui

image : alpheya/sealed-secrets-ui:0.3.3

imagePullPolicy : IfNotPresent

ports :

- containerPort : 8080

resources :

requests :

cpu : 100m

memory : 128Mi

limits :

cpu : 150m

memory : 192Mi

livenessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10

readinessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10 apiVersion : v1

kind : Service

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

ports :

- name : http

port : 8080

targetPort : 8080

protocol : TCP

selector :

app.kubernetes.io/name : sealed-secrets-ui

type : ClusterIP Após a implantação, acesse a interface do usuário de segredos selados através do clusterip do serviço na porta 8080 ou configure as regras de entrada conforme necessário para o acesso externo.