sealed secrets ui

1.0.0

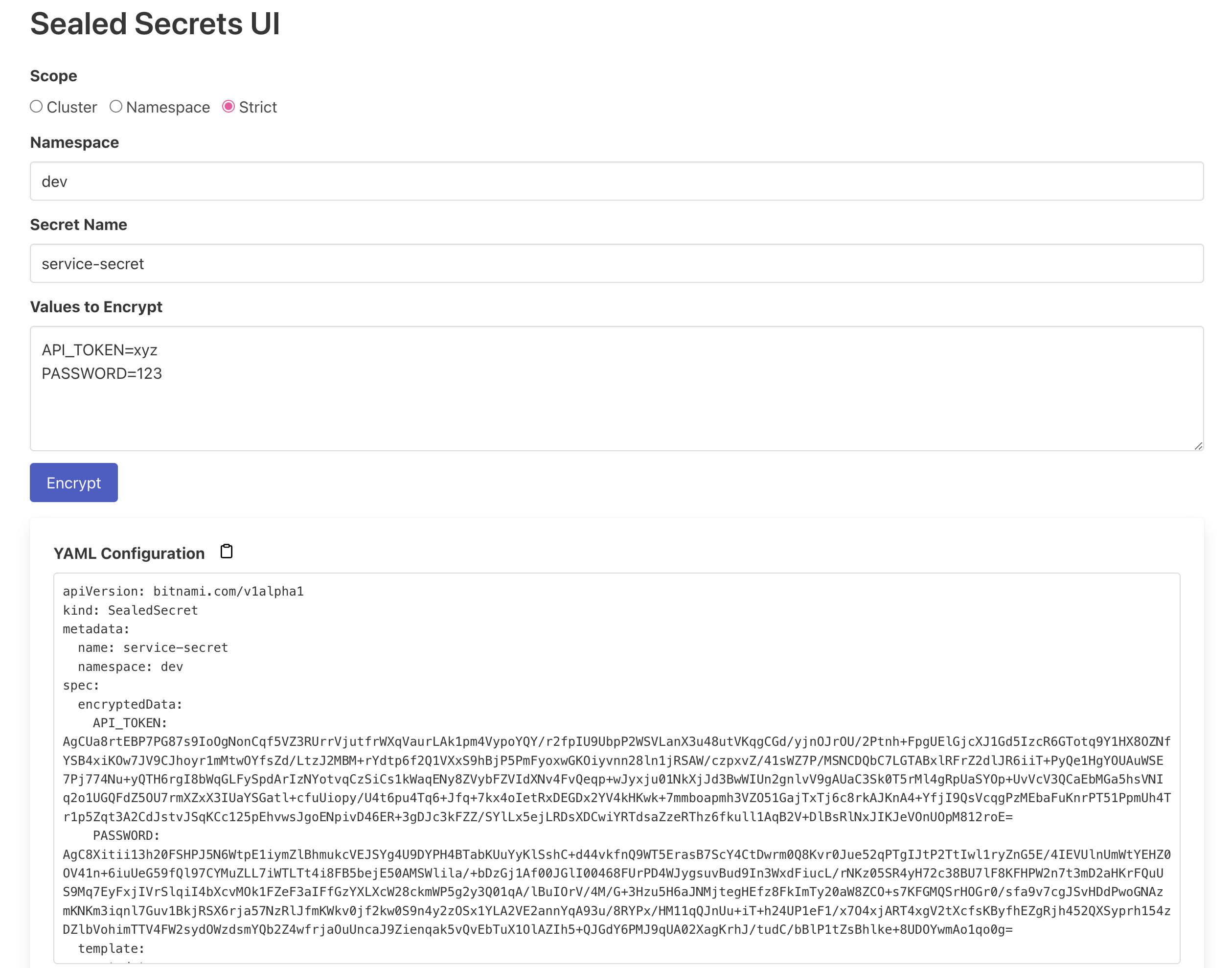

Sealed Secrets UIは、Kubernetesで封印された秘密を作成および管理するためのシンプルで直感的なWebインターフェイスを提供します。このサービスは、従来のコマンドラインワークフローを簡素化し、開発者が複雑なKubectlコマンドを覚えていないことを簡単に管理しやすくなります。

短いデモについては、@kubesimplifyのビデオをご覧ください。

密閉されたシークレットUIを展開する前に、Bitnamiによるシールされた秘密コントローラーがクラスターにインストールされていることを確認してください。 UIは、秘密データを暗号化するためにこのコントローラーから公開キーを取得するように設計されています。

このアプリケーションは、構成可能な環境変数を使用してコントローラーの公開キーを取得します。

これらの設定は、ヘルム経由のデフォルトのインストールと一致します。

密閉された秘密のUIは、密閉された秘密のコントローラーによって作成されたサービスアカウントを利用できますが、必須ではありません。適切な役割とバインディングを備えた個別のサービスアカウントを作成し、意図した名前空間から秘密を取得する許可を確保することができます。

以下は、kubernetesに密閉された秘密UIを展開するためのサンプル展開構成です。

apiVersion : apps/v1

kind : Deployment

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

replicas : 1

selector :

matchLabels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

template :

metadata :

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

serviceAccountName : sealed-secrets-controller

containers :

- name : sealed-secrets-ui

image : alpheya/sealed-secrets-ui:0.3.3

imagePullPolicy : IfNotPresent

ports :

- containerPort : 8080

resources :

requests :

cpu : 100m

memory : 128Mi

limits :

cpu : 150m

memory : 192Mi

livenessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10

readinessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10 apiVersion : v1

kind : Service

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

ports :

- name : http

port : 8080

targetPort : 8080

protocol : TCP

selector :

app.kubernetes.io/name : sealed-secrets-ui

type : ClusterIP 展開後、ポート8080でサービスのClusteripを介して密閉された秘密のUIにアクセスするか、外部アクセスに必要に応じてIngressルールを構成します。