sealed secrets ui

1.0.0

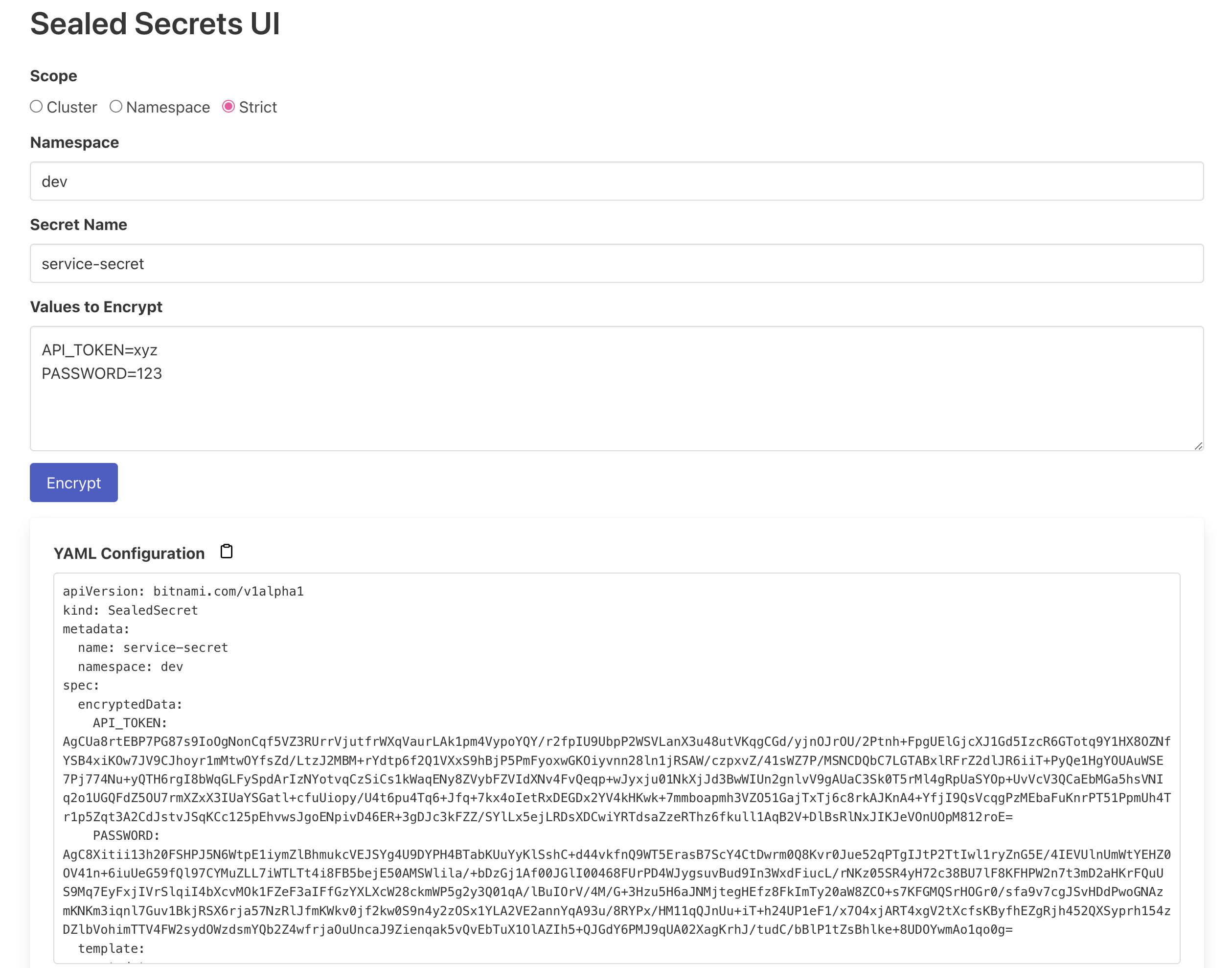

密封秘密UI提供了一個簡單而直觀的Web界面,用於在Kubernetes中創建和管理密封的秘密。此服務簡化了傳統的命令行工作流程,使開發人員更容易在不記住複雜的kubectl命令的情況下安全地管理秘密。

有關簡短的演示,請查看@kubesimplify的視頻。

在部署密封的秘密UI之前,請確保將Bitnami的密封秘密控制器安裝在您的群集中。 UI旨在從此控制器中獲取公共密鑰來加密秘密數據。

該應用程序使用可配置的環境變量獲取控制器的公鑰:

這些設置與通過Helm的默認安裝對齊。

雖然密封的秘密UI可以利用密封秘密控制器創建的服務帳戶,但這不是強制性的。您可以使用適當的角色和綁定創建一個單獨的服務帳戶,以確保其具有從預期的名稱空間中獲取秘密的權限。

以下是用於在Kubernetes中部署密封秘密UI的示例部署配置:

apiVersion : apps/v1

kind : Deployment

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

replicas : 1

selector :

matchLabels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

template :

metadata :

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

serviceAccountName : sealed-secrets-controller

containers :

- name : sealed-secrets-ui

image : alpheya/sealed-secrets-ui:0.3.3

imagePullPolicy : IfNotPresent

ports :

- containerPort : 8080

resources :

requests :

cpu : 100m

memory : 128Mi

limits :

cpu : 150m

memory : 192Mi

livenessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10

readinessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10 apiVersion : v1

kind : Service

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

ports :

- name : http

port : 8080

targetPort : 8080

protocol : TCP

selector :

app.kubernetes.io/name : sealed-secrets-ui

type : ClusterIP 部署後,通過在端口8080上的服務群集訪問密封的秘密UI,或根據需要配置Ingress規則以進行外部訪問。