sealed secrets ui

1.0.0

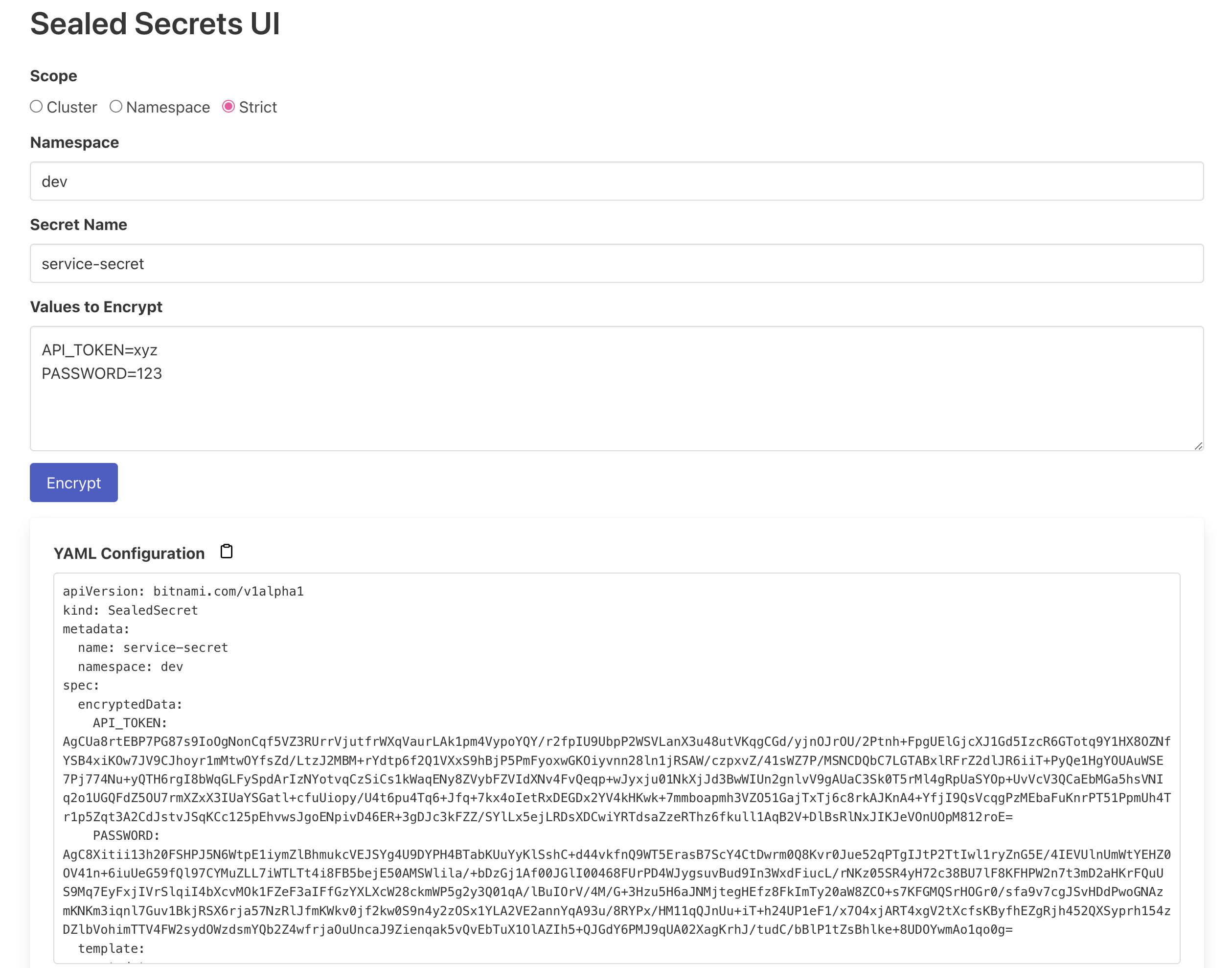

밀봉 된 비밀 UI는 Kubernetes에서 봉인 된 비밀을 만들고 관리하기위한 간단하고 직관적 인 웹 인터페이스를 제공합니다. 이 서비스는 기존의 명령 줄 워크 플로를 단순화하므로 개발자가 복잡한 kubectl 명령을 기억하지 않고 비밀을 안전하게 관리 할 수 있습니다.

짧은 데모의 경우 @KubesImplify의 비디오를 확인하십시오.

밀봉 된 비밀 UI를 배포하기 전에 Bitnami의 밀봉 된 비밀 컨트롤러가 클러스터에 설치되어 있는지 확인하십시오. UI는이 컨트롤러에서 비밀 데이터를 암호화하기 위해 공개 키를 가져 오도록 설계되었습니다.

응용 프로그램은 구성 가능한 환경 변수를 사용하여 컨트롤러의 공개 키를 가져옵니다.

이 설정은 Helm을 통한 기본 설치와 일치합니다.

밀봉 된 비밀 UI는 Sealed-Secrets 컨트롤러에서 만든 서비스 계정을 활용할 수 있지만 필수는 아닙니다. 적절한 역할과 바인딩으로 별도의 서비스 계정을 만들 수있어 의도 된 네임 스페이스에서 비밀을 얻을 수있는 권한이 있는지 확인할 수 있습니다.

아래는 Kubernetes에서 봉인 된 비밀 UI를 배포하기위한 샘플 배포 구성입니다.

apiVersion : apps/v1

kind : Deployment

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

replicas : 1

selector :

matchLabels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

template :

metadata :

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

serviceAccountName : sealed-secrets-controller

containers :

- name : sealed-secrets-ui

image : alpheya/sealed-secrets-ui:0.3.3

imagePullPolicy : IfNotPresent

ports :

- containerPort : 8080

resources :

requests :

cpu : 100m

memory : 128Mi

limits :

cpu : 150m

memory : 192Mi

livenessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10

readinessProbe :

httpGet :

path : /healthz

port : 8080

initialDelaySeconds : 10

periodSeconds : 10 apiVersion : v1

kind : Service

metadata :

name : sealed-secrets-ui

namespace : kube-system

labels :

app.kubernetes.io/instance : sealed-secrets-ui

app.kubernetes.io/name : sealed-secrets-ui

spec :

ports :

- name : http

port : 8080

targetPort : 8080

protocol : TCP

selector :

app.kubernetes.io/name : sealed-secrets-ui

type : ClusterIP 배포 후 포트 8080의 서비스 클러스터를 통해 봉인 된 비밀 UI에 액세스하거나 외부 액세스에 필요한 경우 Ingress 규칙을 구성하십시오.