FunctionStomping

1.0.0

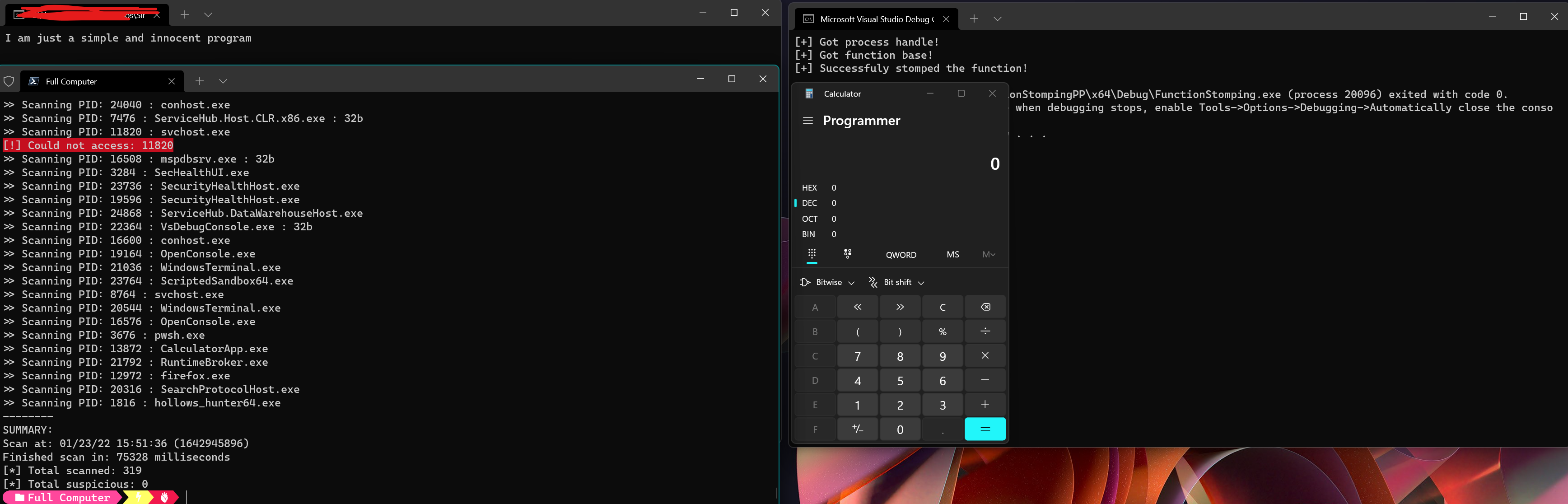

這是一種用於彈殼注入的全新技術,可逃避AV和EDRS。該技術的靈感來自模塊踩踏,並且具有一些相似之處。至於這個日期(23-01-2022)也沒有找到Hollows-Hunter。

該技術的最大優點是它並沒有覆蓋整個模塊或PE,而只有一個功能,而目標過程仍然可以使用目標模塊中的任何其他功能。

缺點是它不能適用於野外的每個功能(但對大多數功能都可以使用),確切的解釋在我的博客中:好,壞和踩踏的功能。

注意:如果簽名是msfvenom/metasploit的簽名,AV可能會標記這一點!您只需要更改外殼或對其進行加密即可。

更新:與眾不同,這不是第一個可用的POC,而Rastamouse則寫了一篇博客文章,在C#中是類似的內容。

您要么將您的程序的標題包括在內:

# include " functionstomping.hpp "

int main () {

// Just get the pid in any way and pass it to the function.

DWORD pid = 3110 ;

FunctionStomping (pid);

return 0 ;

}或使用RUST程序:

cd functionstomping

cargo b

functionstomping.exe < pid >運行此程序後,您必須從遠程進程調用功能! (如果使用默認函數CreateFile,則必須從遠程進程調用它!)。

當前,要運行的外殼碼只是彈出一個計算器,但是您需要做的就是用shellCode替換unsigned char shellcode[] 。我使用C ++ 17和VS2019使用C ++標頭和Rust版本2021編譯程序來編譯RUST程序(您可以在cargo.toml中看到依賴項)。

我對您的計算機 /程序造成的任何損害作為此項目的原因概不負責。我很樂意接受貢獻,提出請求,我會審查它!

模塊

掩蓋cyberark的惡意記憶

Rastamouse的版本