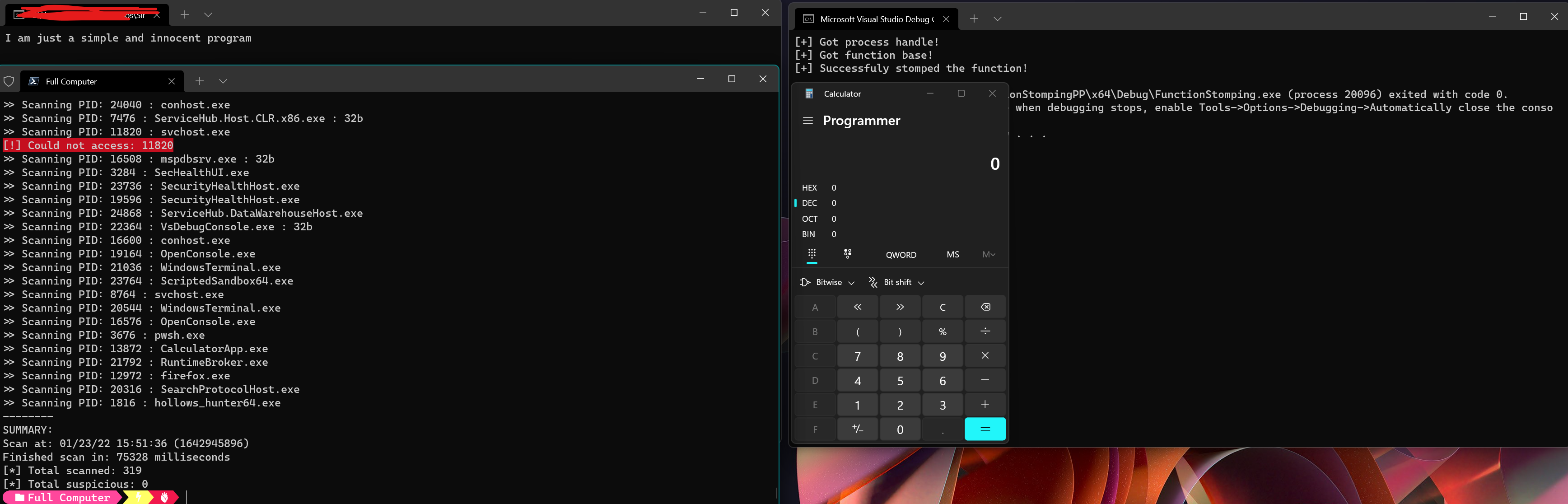

Ini adalah teknik baru untuk injeksi shellcode untuk menghindari AVS dan EDR. Teknik ini terinspirasi oleh pengikatan modul dan memiliki beberapa kesamaan. Mengenai tanggal ini (23-01-2022) juga Hollssa-Hunter tidak menemukannya.

Keuntungan terbesar dari teknik ini adalah bahwa ia tidak terlalu banyak mengumumkan modul atau PE, hanya satu fungsi dan proses target masih dapat menggunakan fungsi lain dari modul target.

Kerugiannya adalah bahwa itu tidak akan berhasil untuk setiap fungsi di alam liar (tetapi akan berhasil untuk sebagian besar dari mereka), penjelasan yang tepat ada di blog saya: yang baik, buruk dan fungsi yang diinjak.

Catatan: Ada kemungkinan bahwa AV akan menandai ini, jika tanda tangan adalah tanda tangan MSFVENOM/METASploit tidak apa -apa! Anda hanya perlu mengubah shellcode atau mengenkripsi.

UPDATE: Secara raksasa ini bukan POC pertama yang tersedia dan Rastamouse menulis posting blog yang merupakan hal yang serupa di C#.

Anda termasuk header ke program Anda seperti ini:

# include " functionstomping.hpp "

int main () {

// Just get the pid in any way and pass it to the function.

DWORD pid = 3110 ;

FunctionStomping (pid);

return 0 ;

}Atau gunakan program karat:

cd functionstomping

cargo b

functionstomping.exe < pid >Setelah Anda menjalankan program ini, Anda harus memanggil fungsi dari proses jarak jauh! (Jika Anda menggunakan fungsi default CreateFile maka Anda harus memanggilnya dari proses jarak jauh!).

Saat ini, shellcode yang akan dijalankan hanyalah untuk memunculkan kalkulator, tetapi yang perlu Anda lakukan adalah mengganti unsigned char shellcode[] dengan shellcode Anda. Saya menggunakan C ++ 17 dan VS2019 untuk mengkompilasi program dengan c ++ header dan Rust versi 2021 untuk mengkompilasi program karat (Anda dapat melihat ketergantungan dalam kargo.toml).

Saya tidak bertanggung jawab dengan cara apa pun atas segala jenis kerusakan yang dilakukan pada komputer / program Anda sebagai penyebab proyek ini. Saya dengan senang hati menerima kontribusi, membuat permintaan tarik dan saya akan memeriksanya!

Modulestomping

Menutupi ingatan jahat oleh Cyberark

Versi Rastamouse