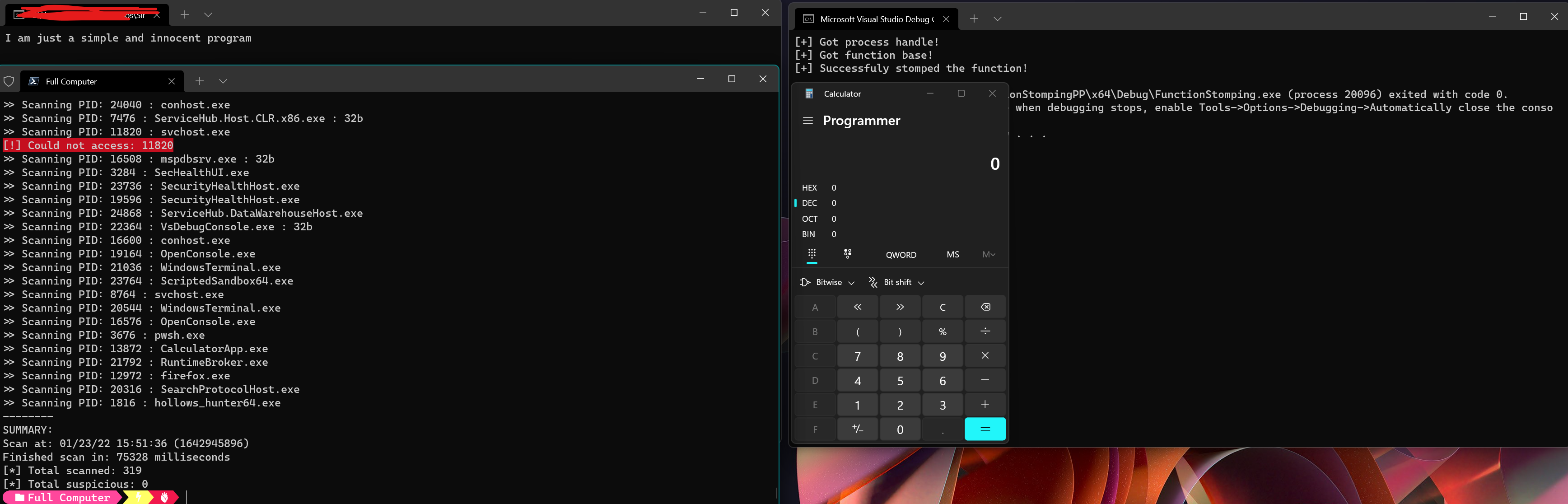

Il s'agit d'une toute nouvelle technique pour l'injection de shellcode pour échapper à AVS et EDRS. Cette technique est inspirée de la piétinement des modules et présente quelques similitudes. Quant à cette date (23-01-2022), Hollows-Hunter ne le trouve pas.

Le plus grand avantage de cette technique est qu'il ne remplace pas un module entier ou un PE, une seule fonction et que le processus cible peut toujours utiliser toute autre fonction du module cible.

L'inconvénient est que cela ne fonctionnera pas pour toutes les fonctions dans la nature (mais cela fonctionnera pour la plupart d'entre eux), l'explication exacte est dans mon blog: le bon, le mauvais et la fonction piétiné.

Remarque: il est possible qu'AV signale cela, si la signature est une signature de msfvenom / métasploit, c'est bien! Il vous suffit de changer le code Shell ou de le crypter.

MISE À JOUR: Selonse, ce n'est pas le premier POC AVALIABLE et RASTAMOUSE a écrit un article de blog qui est une chose similaire en C #.

Vous incluez soit l'en-tête de votre programme comme celui-ci:

# include " functionstomping.hpp "

int main () {

// Just get the pid in any way and pass it to the function.

DWORD pid = 3110 ;

FunctionStomping (pid);

return 0 ;

}Ou utilisez le programme de rouille:

cd functionstomping

cargo b

functionstomping.exe < pid >Après avoir géré ce programme, vous devez appeler la fonction à partir du processus distant! (Si vous avez utilisé la fonction par défaut CreateFile, vous devez l'appeler à partir du processus distant!).

Actuellement, le shellcode à exécuter est juste pour faire éclater une calculatrice, mais tout ce que vous avez à faire est de remplacer le unsigned char shellcode[] par votre shellcode. J'ai utilisé C ++ 17 et VS2019 pour compiler le programme avec l'en-tête C ++ et la version Rust 2021 pour compiler le programme Rust (vous pouvez voir les dépendances dans le cargo.toml).

Je ne suis en aucun cas responsable de tout type de dommages causés à votre ordinateur / programme à cause de ce projet. J'accepte heureusement la contribution, fais une demande de traction et je vais le passer en revue!

ModulestOMping

Masquer la mémoire malveillante par Cyberark

Version de Rastamouse