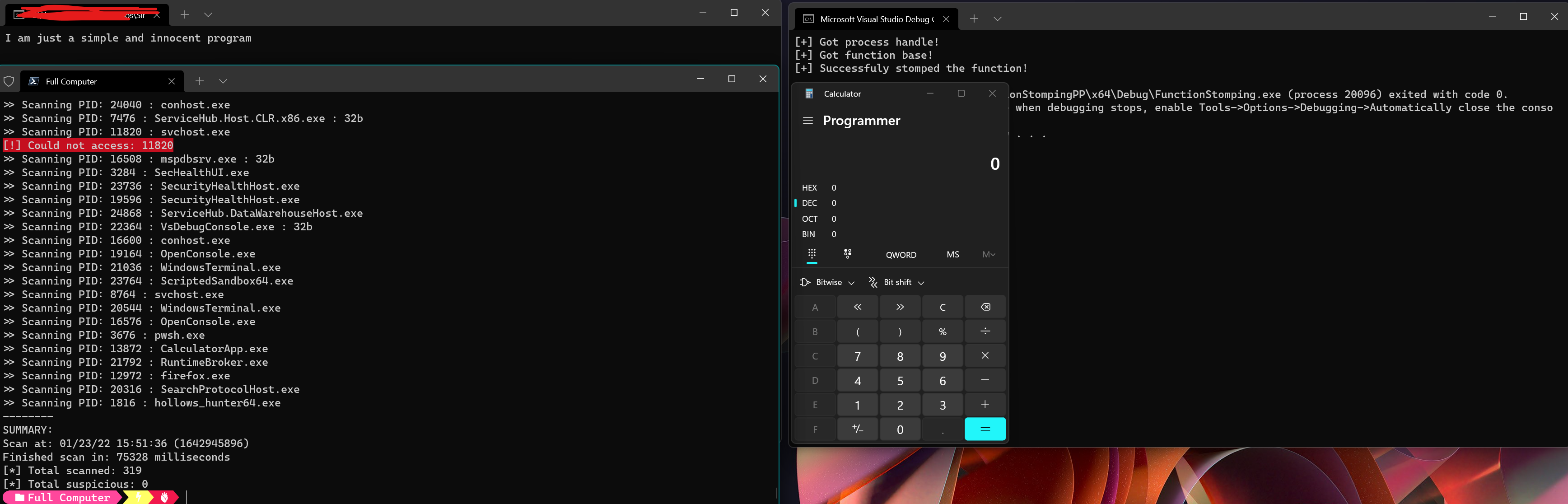

Dies ist eine brandneue Technik für die Shellcode-Injektion, um AVs und EDRs auszuweichen. Diese Technik ist vom Modul -Stampfen inspiriert und hat einige Ähnlichkeiten. Zu diesem Zeitpunkt (23-01-2022) findet es ebenfalls nicht.

Der größte Vorteil dieser Technik besteht darin, dass sie kein gesamtes Modul oder PE überschrieben, sondern nur eine Funktion, und der Zielprozess kann immer noch jede andere Funktion aus dem Zielmodul verwenden.

Der Nachteil ist, dass es für jede Funktion in freier Wildbahn nicht funktioniert (aber für die meisten von ihnen), die genaue Erklärung lautet in meinem Blog: die gute, die schlechte und die stampferte Funktion.

Hinweis: Es ist möglich, dass AV dies kennzeichnet. Wenn die Signatur eine Signatur von msfvenom/metasploit ist, ist sie in Ordnung! Sie müssen nur den Shellcode ändern oder verschlüsseln.

UPDATE: PEVERANTATION Dies ist nicht der erste poc -Avalier, und Rastamouse hat einen Blog -Beitrag geschrieben, der in C#ähnlich ist.

Entweder fügen Sie den Header in Ihr Programm wie folgt hinzu:

# include " functionstomping.hpp "

int main () {

// Just get the pid in any way and pass it to the function.

DWORD pid = 3110 ;

FunctionStomping (pid);

return 0 ;

}Oder verwenden Sie das Rust -Programm:

cd functionstomping

cargo b

functionstomping.exe < pid >Nachdem Sie dieses Programm ausgeführt haben, müssen Sie die Funktion aus dem Remote -Prozess aufrufen! (Wenn Sie die Standardfunktion createFile verwendet haben, müssen Sie sie aus dem Remote -Prozess anrufen!)

Derzeit wird der ShellCode nur zum Ausführen eines Taschenrechners geplant. Sie müssen jedoch lediglich den unsigned char shellcode[] durch Ihren Shellcode ersetzen. Ich habe C ++ 17 und VS2019 verwendet, um das Programm mit dem C ++ - Header und der Rust -Version 2021 zu kompilieren, um das Rost -Programm zu kompilieren (Sie können die Abhängigkeiten in der Fracht.TOML sehen).

Ich bin in keiner Weise für irgendeine Art von Schäden verantwortlich, die Ihrem Computer / Programm als Ursache für dieses Projekt angerichtet werden. Ich akzeptiere gerne Beitrag, mache eine Pull -Anfrage und ich werde ihn überprüfen!

Modulestoming

Bösartiges Gedächtnis von Cyberark maskieren

Rastamouse -Version