Simple ASP.NET認証ボイラープレートプロジェクト。 EF、データベース、IdentityServer4、セッションストレージなし、CookieとJWTの両方のシステムでの基本的なログのみが、いくつかの承認ポリシーと一連の例を備えたコントローラーを備えています。最近.NET 8に更新されました。

cd起動して実行するには、 .csprojファイルが存在するrootに実行し、次のコマンドを実行します。

cd examples/cookies+api

dotnet run

このアプリは、基本的なグループベースの管理システムをシミュレートします。ユーザーは、 users 、 superusers 、 adminsのメンバーになることができる3つのグループがあります。すべてのユーザーはusersグループのメンバーですが、すべてがsuperusersやadminsのメンバーであるわけではなく、フィルターアクセスへのポリシーベースのアクセスを備えたAuthorize属性を使用するアプリの一部があります。

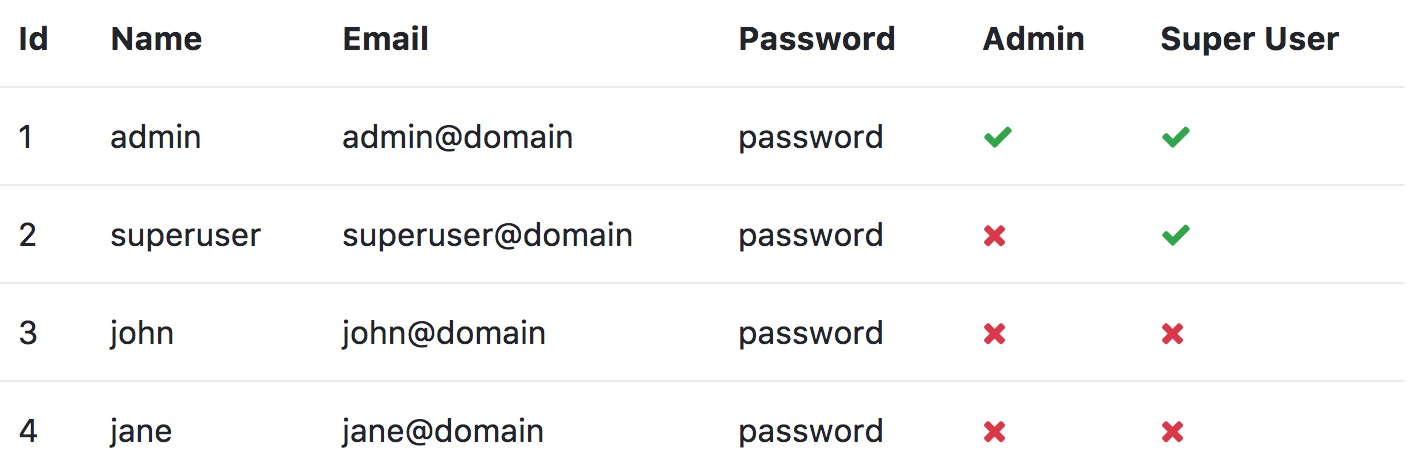

テストするための一連のログインがあります。ホームページには、利用可能なユーザーとパスワードの表があり、ユーザーがsuperusersやadminsのメンバーであるかどうかを示します。

その後、以下の一連のテストを実行し、ログインに依存するセクションを確認できます。すべてのテストでは、 ExampleControllerクラスに電話がかかります。

http://localhost/authを参照し、ユーザーの下にログインしている場合は、次のことを確認する必要があります。

Only authenticated cookie based requests from superusers receive this message.

http://localhost/superuserを閲覧し、 superusersまたはadminsのユーザーの下にログインしている場合は、次のことを確認する必要があります。

Only authenticated cookie based requests from superusers receive this message.

http://localhost/adminを閲覧し、 adminsのユーザーの下にログインしている場合は、次のことを確認する必要があります。

Only authenticated cookie based requests from admins receive this message.

最初のコマンドは、後続のリクエストに必要なトークンを取得します。以下の例では、 passwordを使用してユーザーadminが使用されていますが、テストする他のログインがあり、異なる結果が得られます。

curl -X POST http://localhost:5000/api/login -H "Content-Type: application/x-www-form-urlencoded" -d "Name=admin&Password=password"

上記のコマンドは、次のようなものになるはずです(明らかにトークン値は異なります)。

{

"token":"eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJhZG1pbkBkb21haW4iLCJqdGkiOiJkNGM5MDE0Zi0zOGYxLTQ3NTItODU3YS03ZTc0YzU0MjY3ZDciLCJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoiYWRtaW4iLCJhZG1pbnMiOiIxIiwic3VwZXJ1c2VycyI6IjIiLCJ1c2VycyI6IjMiLCJleHAiOjE1MDQzODk0NTEsImlzcyI6Imh0dHA6Ly9sb2NhbGhvc3Q6NTAwMC9hcGkvIiwiYXVkIjoiaHR0cDovL2xvY2FsaG9zdDo1MDAwL2FwaS8ifQ.gFnf39Vj16vEmcI1HdwPajH6sRHusxtjZ2eh0Xc1cJs"

}

トークン値は、後続のリクエストで使用されます。以下の例では、 TOKEN_VALUE上記のステップから得た値に置き換えます。

curl http://localhost:5000/api/auth -H "Authorization: Bearer TOKEN_VALUE"

あなたのトークンがどんなユーザーであっても、あなたは次のことを見るべきです。

Only authenticated token based requests receive this message.

次のテストは、 superusersまたはadminsのいずれかのユーザーに機能します。

curl http://localhost:5000/api/superuser -H "Authorization: Bearer TOKEN_VALUE"

上記のコマンドは次のものを生成する必要があります。

Only authenticated token based requests from superusers receive this message.

次のテストは、 adminsのユーザーに機能します。

curl http://localhost:5000/api/admin -H "Authorization: Bearer TOKEN_VALUE"

上記のコマンドは次のものを生成する必要があります。

Only authenticated token based requests from admins receive this message.

次の例は、JWTを操作することを示しています。コードは、 ExampleControllerクラスのTokenInfoメソッドです。

curl http://localhost:5000/api/tokeninfo -H "Authorization: Bearer TOKEN_VALUE"

認証されたユーザーには、以下に似たものを提示する必要があります。

{

"token":{

"actor":null,

"audiences":[

"http://localhost:5000/api/"

],

"claims":[

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"sub",

"value":"admin@domain",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"jti",

"value":"f85815ae-69c4-4fec-8553-bc1199e3cdce",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name",

"value":"admin",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"admins",

"value":"1",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"superusers",

"value":"2",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"users",

"value":"3",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"exp",

"value":"1504392381",

"valueType":"http://www.w3.org/2001/XMLSchema#integer"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"iss",

"value":"http://localhost:5000/api/",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

},

{

"issuer":"http://localhost:5000/api/",

"originalIssuer":"http://localhost:5000/api/",

"properties":{

},

"subject":null,

"type":"aud",

"value":"http://localhost:5000/api/",

"valueType":"http://www.w3.org/2001/XMLSchema#string"

}

],

"encodedHeader":"eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9",

"encodedPayload":"eyJzdWIiOiJhZG1pbkBkb21haW4iLCJqdGkiOiJmODU4MTVhZS02OWM0LTRmZWMtODU1My1iYzExOTllM2NkY2UiLCJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoiYWRtaW4iLCJhZG1pbnMiOiIxIiwic3VwZXJ1c2VycyI6IjIiLCJ1c2VycyI6IjMiLCJleHAiOjE1MDQzOTIzODEsImlzcyI6Imh0dHA6Ly9sb2NhbGhvc3Q6NTAwMC9hcGkvIiwiYXVkIjoiaHR0cDovL2xvY2FsaG9zdDo1MDAwL2FwaS8ifQ",

"header":{

"alg":"HS256",

"typ":"JWT"

},

"id":"f85815ae-69c4-4fec-8553-bc1199e3cdce",

"issuer":"http://localhost:5000/api/",

"payload":{

"sub":"admin@domain",

"jti":"f85815ae-69c4-4fec-8553-bc1199e3cdce",

"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name":"admin",

"admins":"1",

"superusers":"2",

"users":"3",

"exp":1504392381,

"iss":"http://localhost:5000/api/",

"aud":"http://localhost:5000/api/"

},

"innerToken":null,

"rawAuthenticationTag":null,

"rawCiphertext":null,

"rawData":"eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJhZG1pbkBkb21haW4iLCJqdGkiOiJmODU4MTVhZS02OWM0LTRmZWMtODU1My1iYzExOTllM2NkY2UiLCJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoiYWRtaW4iLCJhZG1pbnMiOiIxIiwic3VwZXJ1c2VycyI6IjIiLCJ1c2VycyI6IjMiLCJleHAiOjE1MDQzOTIzODEsImlzcyI6Imh0dHA6Ly9sb2NhbGhvc3Q6NTAwMC9hcGkvIiwiYXVkIjoiaHR0cDovL2xvY2FsaG9zdDo1MDAwL2FwaS8ifQ.AXpvgAE3ZFN8EnRVSkLUt0iCaFTySFnMTfSx_kWYFDk",

"rawEncryptedKey":null,

"rawInitializationVector":null,

"rawHeader":"eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9",

"rawPayload":"eyJzdWIiOiJhZG1pbkBkb21haW4iLCJqdGkiOiJmODU4MTVhZS02OWM0LTRmZWMtODU1My1iYzExOTllM2NkY2UiLCJodHRwOi8vc2NoZW1hcy54bWxzb2FwLm9yZy93cy8yMDA1LzA1L2lkZW50aXR5L2NsYWltcy9uYW1lIjoiYWRtaW4iLCJhZG1pbnMiOiIxIiwic3VwZXJ1c2VycyI6IjIiLCJ1c2VycyI6IjMiLCJleHAiOjE1MDQzOTIzODEsImlzcyI6Imh0dHA6Ly9sb2NhbGhvc3Q6NTAwMC9hcGkvIiwiYXVkIjoiaHR0cDovL2xvY2FsaG9zdDo1MDAwL2FwaS8ifQ",

"rawSignature":"AXpvgAE3ZFN8EnRVSkLUt0iCaFTySFnMTfSx_kWYFDk",

"securityKey":null,

"signatureAlgorithm":"HS256",

"signingCredentials":null,

"encryptingCredentials":null,

"signingKey":null,

"subject":"admin@domain",

"validFrom":"0001-01-01T00:00:00",

"validTo":"2017-09-02T22:46:21Z"

}

}

アドレスhttp://localhost/auth 、CookieとJWTベースのログインの両方で利用でき、ユーザーは実行後に次のメッセージを表示する必要があります。

Only authenticated requests receive this message.