La plataforma de gestión secreta de código abierto : sincronizar secretos/configuraciones en su equipo/infraestructura y evitar fugas secretas.

Holgura | Nube Infisica | Auto-anfitrión | Docios | Sitio web | Contratación (remoto/sf)

Introducción

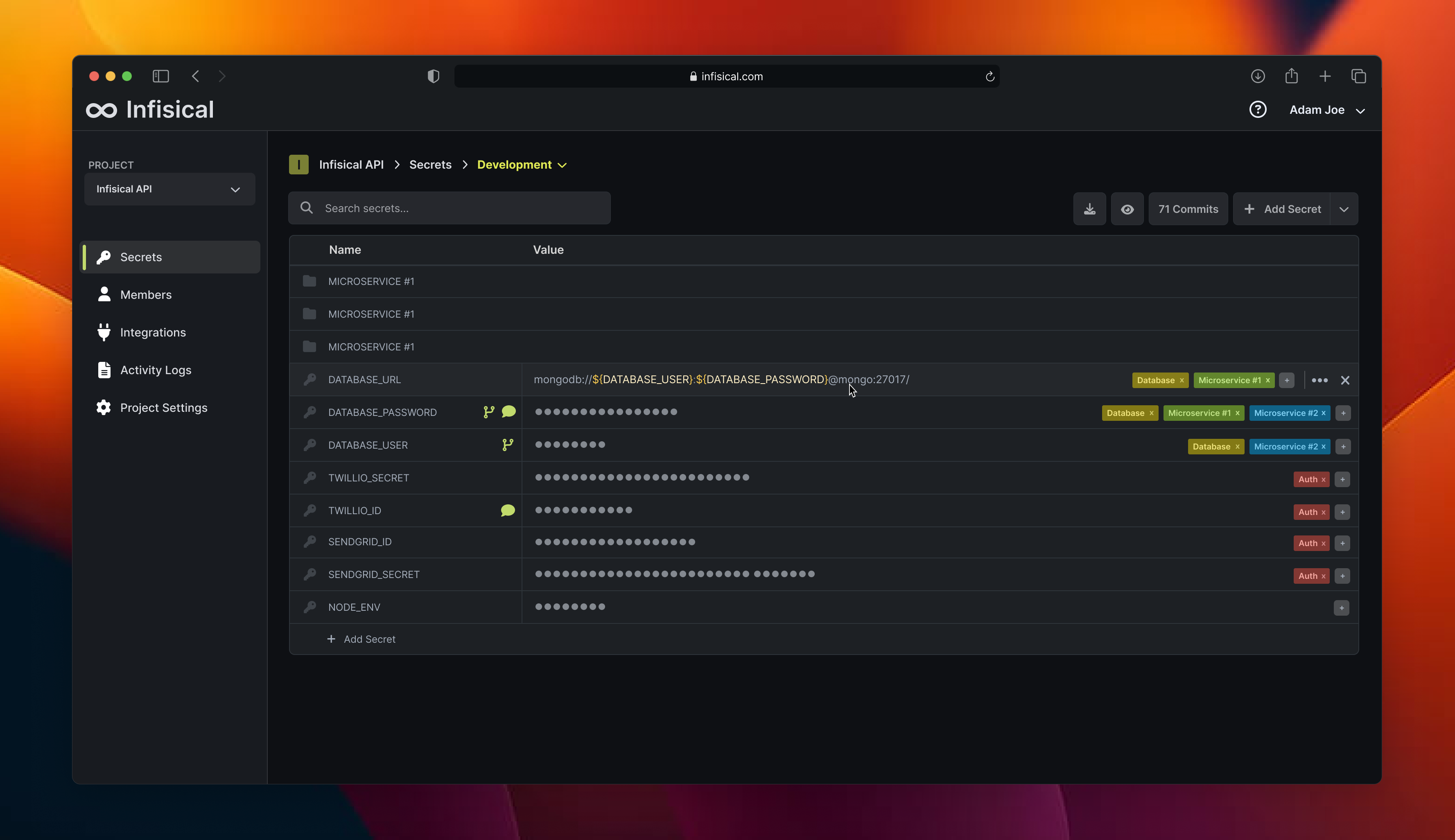

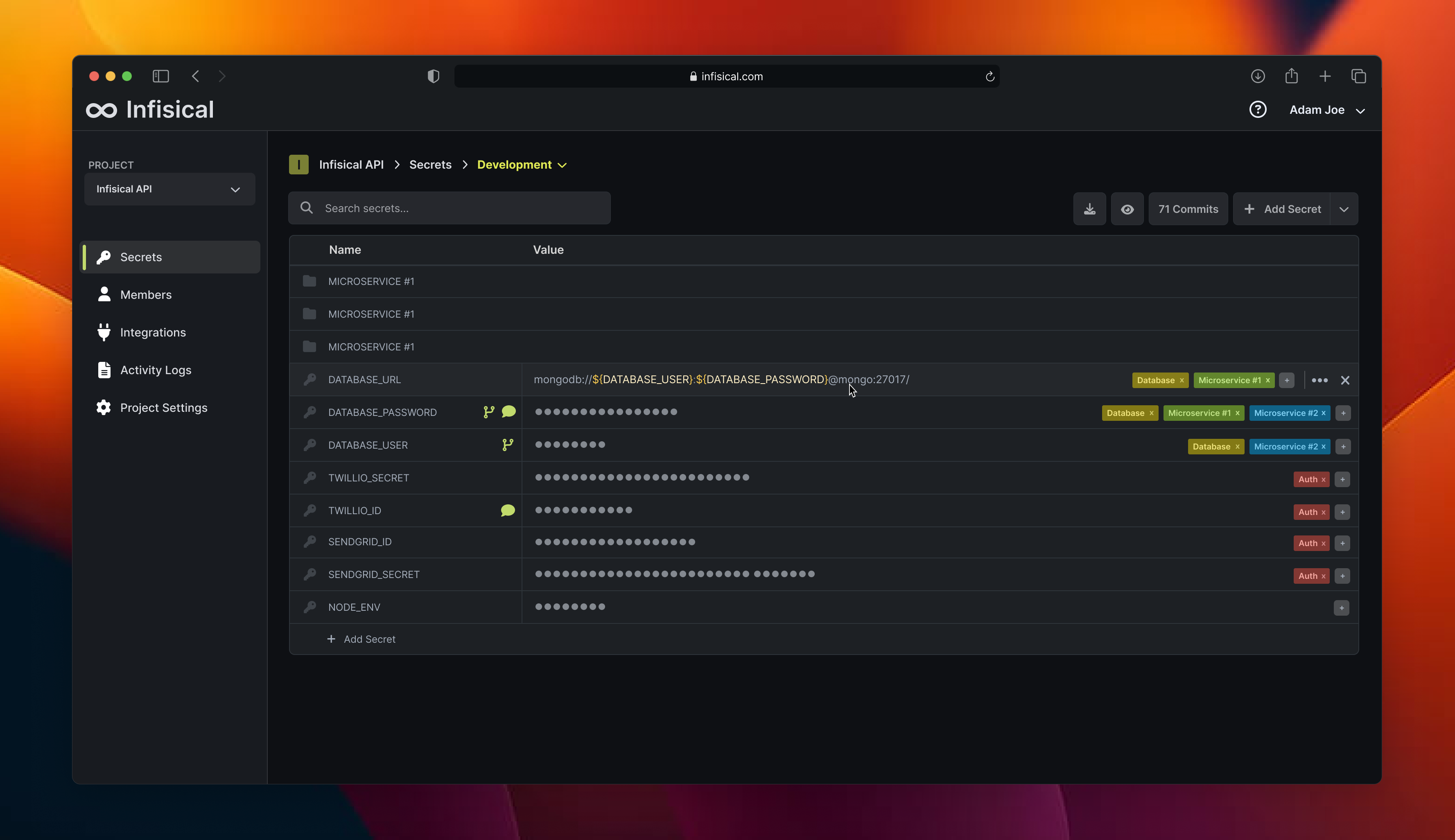

Infisical es la plataforma de gestión secreta de código abierto que los equipos usan para centralizar su configuración de aplicaciones y secretos como claves API y credenciales de base de datos, así como administrar su PKI interna.

Estamos en la misión de hacer que las herramientas de seguridad sean más accesibles para todos, no solo los equipos de seguridad, y eso significa rediseñar toda la experiencia del desarrollador desde cero.

Características

Gestión de secretos:

- Panel de control : Administre secretos en todos los proyectos y entornos (por ejemplo, desarrollo, producción, etc.) a través de una interfaz fácil de usar.

- Integraciones nativas : sincronizar secretos a plataformas como GitHub, Vercel, AWS y utilizar herramientas como Terraform, Ansible y más.

- Versión secreta y recuperación de punto en el tiempo : Realice un seguimiento de cada estado secreto y proyecto; Regrese cuando sea necesario.

- Rotación secreta : gire los secretos a intervalos regulares para servicios como PostgreSQL, MySQL, AWS IAM y más.

- Secretos dinámicos : generar secretos efímeros a pedido para servicios como PostgreSQL, MySQL, RabbitMQ y más.

- Escaneo secreto y prevención de fugas : evitar que los secretos se filtren a GIT.

- Operador Infisical Kubernetes : entrega secretos a sus cargas de trabajo de Kubernetes y recarga automáticamente las implementaciones.

- Agente Infisical : inyecte secretos en aplicaciones sin modificar ninguna lógica de código.

PKI interno:

- Autoridad de certificado privado : cree jerarquías de CA, configure plantillas de certificados para la aplicación de políticas y comience a emitir certificados X.509.

- Gestión de certificados : Administre el ciclo de vida del certificado desde la emisión hasta la revocación con apoyo para CRL.

- Alerta : Configure la alerta para expirar CA y certificados de entidad final.

- Emisor PKI infisical para Kubernetes : entrega certificados TLS a sus cargas de trabajo de Kubernetes con renovación automática.

- Inscripción sobre transporte seguro : inscribir y administrar certificados a través del protocolo EST.

Gestión de claves (KMS):

- Llaves criptográficas : gestione centralmente las claves en todos los proyectos a través de una interfaz fácil de usar o a través de la API.

- Encrypt y descifrar datos : use claves simétricas para cifrar y descifrar datos.

Plataforma general:

- Métodos de autenticación : autenticar las identidades de la máquina con Infisical utilizando un método de autenticación agnóstica nativa de nube o plataforma (Kubernetes Auth, GCP Auth, Azure Auth, AWS Auth, OIDC Auth, Universal Auth).

- Controles de acceso : definir los controles de autorización avanzados para los usuarios y las identidades de la máquina con RBAC, privilegios adicionales, acceso temporal, solicitudes de acceso, flujos de trabajo de aprobación y más.

- Registros de auditoría : rastree cada acción tomada en la plataforma.

- Autohostante : implementa infisus in-prima o nube con facilidad; Mantenga los datos sobre su propia infraestructura.

- Infisical SDK : Interactúa con Infisical a través de SDK del cliente (Node, Python, Go, Ruby, Java, .NET)

- CLI infisica : interactuar con infisicia a través de CLI; Útil para inyectar secretos en el desarrollo local y las tuberías de CI/CD.

- API infisica : interactuar con infisical a través de API.

Empezando

Echa un vistazo a las guías QuickStart

| Use la nube infisica | Implementar infisic en premisa |

|---|

La forma más rápida y confiable de

Empiece con Infisical se inscribe

Free Free to Infisic Cloud. |

Ver todas las opciones de implementación |

Ejecutar infisical localmente

Para configurar y ejecutar Infisical localmente, asegúrese de que GIT y Docker estén instalados en su sistema. Luego ejecute el comando para su sistema:

Linux/macOS:

git clone https://github.com/Infisical/infisical && cd "$(basename $_ .git)" && cp .env.example .env && docker compose -f docker-compose.prod.yml up

Símbolo del sistema de Windows:

git clone https://github.com/Infisical/infisical && cd infisical && copy .env.example .env && docker compose -f docker-compose.prod.yml up

Cree una cuenta en http://localhost:80

Escanear y evitar fugas secretas

En la mejor gestión de secretos con Infisical, también puede escanear más de más de 140 tipos secretos en sus archivos, directorios y repositorios GIT.

Para escanear su historial completo de git, ejecute:

Instale el gancho de compromiso previo para escanear cada compromiso antes de presionar a su repositorio

infisical scan install --pre-commit-hook

Inclinar sobre la función de escaneo de código de Infisical aquí

Código abierto vs. pagado

Este repositorio disponible bajo la licencia MIT Expat, con la excepción del directorio ee que contendrá características de la empresa premium que requiere una licencia infisica.

Si está interesado en la nube infisica administrada de la oferta empresarial autohospedada, eche un vistazo a nuestro sitio web o reserve una reunión con nosotros.

Seguridad

¡No presente los problemas de GitHub ni publique en nuestro foro público para las vulnerabilidades de seguridad, ya que son públicas!

Infisical toma muy en serio los problemas de seguridad. Si tiene alguna inquietud sobre Infisical o cree que ha descubierto una vulnerabilidad, póngase en contacto a través de la dirección de correo electrónico [email protected]. En el mensaje, trate de proporcionar una descripción del problema e idealmente una forma de reproducirlo. El equipo de seguridad se pondrá en contacto con usted lo antes posible.

Tenga en cuenta que esta dirección de seguridad debe usarse solo para vulnerabilidades no reveladas. Informe cualquier problema de seguridad antes de revelarlo públicamente.

Que contribuye

Ya sea grande o pequeño, nos encantan las contribuciones. Echa un vistazo a nuestra guía para ver cómo comenzar.

¿No está seguro de dónde empezar? Puede:

- Únase a nuestra holgura y hágenos cualquier pregunta allí.

Recursos

- Documentos para la documentación y guías integrales

- Floja para la discusión con la comunidad y el equipo infisal.

- GitHub para el código, los problemas y las solicitudes de extracción

- Twitter para noticias rápidas

- YouTube para videos sobre gestión secreta

- Blog para información secreta de gestión, artículos, tutoriales y actualizaciones