Die Open-Source Secret Management-Plattform : Synchronisieren Sie Geheimnisse/Konfigurationen in Ihrem Team/Ihrer Infrastruktur und verhindern Sie geheime Lecks.

Slack | Unabhängige Wolke | Selbsthosting | Docs | Website | Einstellung (Remote/SF)

Einführung

Unabhängig ist die Open Source Secret Management -Plattform, mit der Teams ihre Anwendungskonfiguration und Geheimnisse wie API -Tasten und Datenbankanmeldeinformationen sowie die Verwaltung ihrer internen PKI verwenden.

Wir sind auf der Mission, Sicherheitsinstrumente für alle zugänglicher zu machen, nicht nur für Sicherheitsteams, und das bedeutet, dass die gesamte Entwicklererfahrung von Ground -up neu gestaltet wird.

Merkmale

Geheimnisse Management:

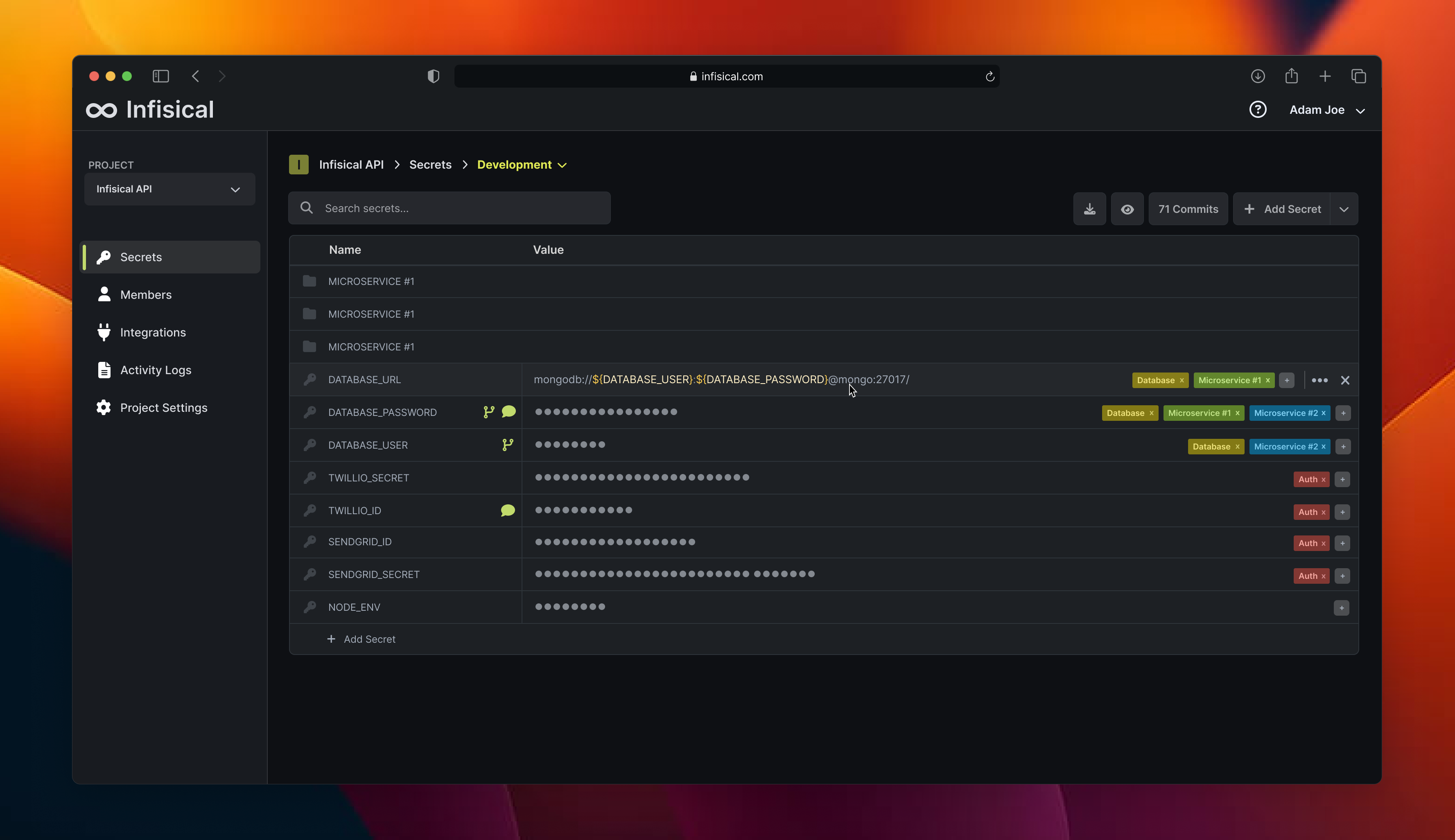

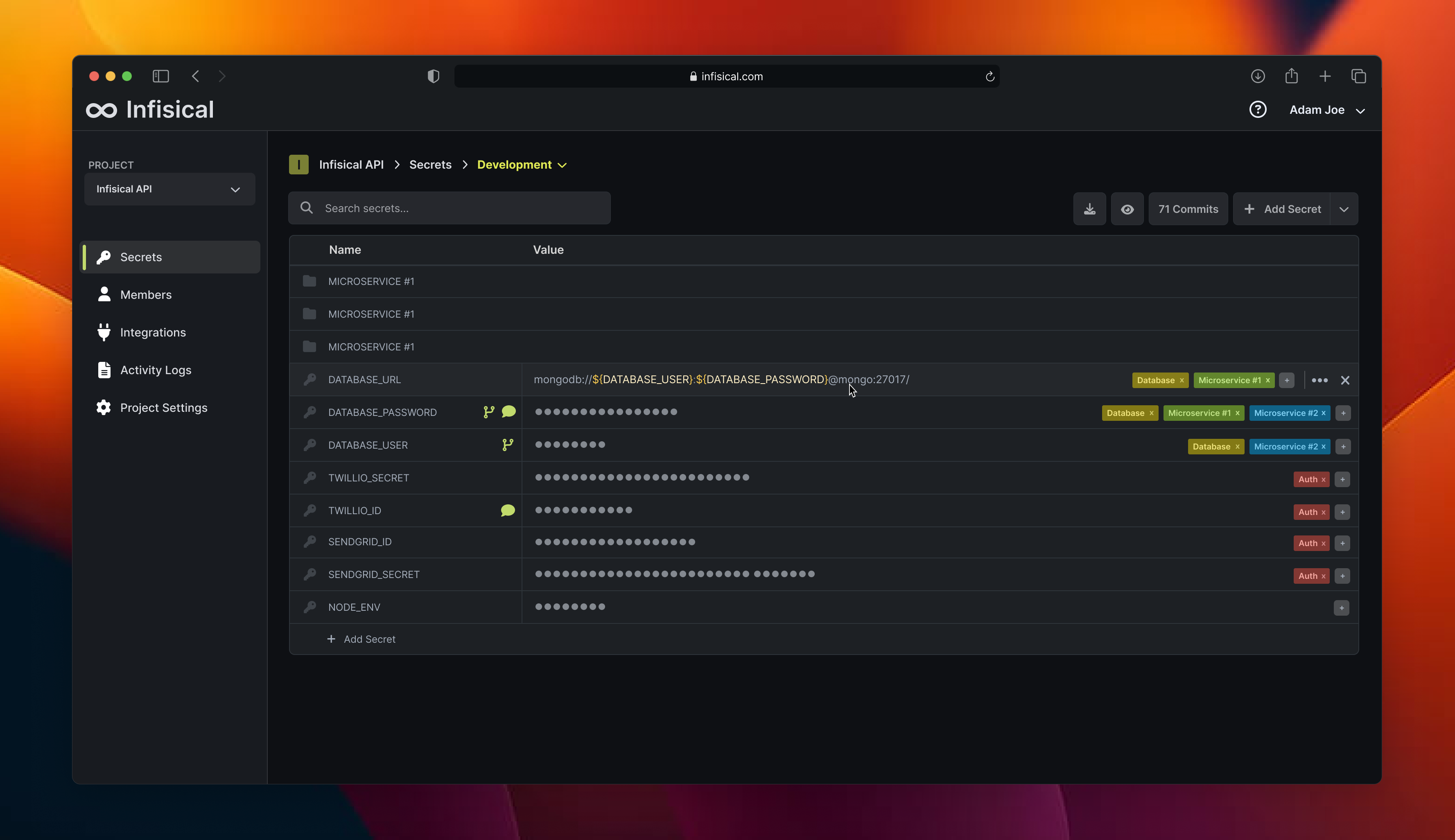

- Dashboard : Verwalten Sie Geheimnisse über Projekte und Umgebungen (z. B. Entwicklung, Produktion usw.) über eine benutzerfreundliche Oberfläche.

- Native Integrationen : Synchronisieren Sie Geheimnisse mit Plattformen wie Github, Vercel, AWS und verwenden Sie Tools wie Terraform, Ansible und mehr.

- Geheime Versioning und Punkt-in-Zeit-Wiederherstellung : Verfolgen Sie jeden Geheim- und Projektzustand; Bei Bedarf zurückrollen.

- Secret -Rotation : In regelmäßigen Abständen für Dienste wie PostgreSQL, MySQL, AWS IAM und mehr drehen.

- Dynamische Geheimnisse : Generieren Sie kurzlebige Geheimnisse on-Demand für Dienste wie PostgreSQL, MySQL, Rabbitmq und mehr.

- Geheime Scannen und Leckprävention : Verhindern Sie, dass Geheimnisse nach Git laufen.

- Unabhängiger Kubernetes -Betreiber : Liefern Sie Ihre Kubernetes -Workloads Geheimnisse und laden automatisch Bereitstellungen neu.

- Unabhängiger Agent : Injizieren Sie Geheimnisse in Anwendungen, ohne eine Codelogik zu ändern.

Interne PKI:

- Private Certificate Authority : Erstellen Sie CA -Hierarchien, konfigurieren Sie Zertifikatvorlagen für die Durchsetzung der Richtlinien und beginnen Sie mit der Ausgabe von X.509 -Zertifikaten.

- Zertifikatverwaltung : Verwalten Sie den Zertifikatlebenszyklus von der Ausgabe bis zum Widerruf mit Unterstützung für CRL.

- Alarmierung : Konfigurieren Sie die Alarmierung für die Auslassung von CA- und End-Inde-Zertifikaten.

- Unabhängiger PKI -Emittent für Kubernetes : Liefern Sie TLS -Zertifikate an Ihre Kubernetes -Workloads mit automatischer Erneuerung.

- Einschreibung über sichere Transport : Melden Sie Zertifikate über das EST -Protokoll an und verwalten Sie Zertifikate.

Schlüsselmanagement (KMS):

- Kryptografische Schlüssel : Verwalten Sie Schlüssel über eine benutzerfreundliche Schnittstelle oder über die API zentral verwalten.

- Daten verschlüsseln und entschlüsseln : Verwenden Sie symmetrische Schlüssel, um Daten zu verschlüsseln und zu entschlüsseln.

Allgemeine Plattform:

- Authentifizierungsmethoden : Authentifizierende Maschinenidentitäten mit unabhängigem Cloud-nativer oder plattform-agnostischer Authentifizierungsmethode (Kubernetes Auth, GCP-Auth, Azure Auth, AWS Auths, OIDC Auth, Universal Auth).

- Zugriffskontrollen : Definieren Sie erweiterte Autorisierungssteuerungen für Benutzer und Maschinenidentitäten mit RBAC, zusätzliche Berechtigungen, vorübergehende Zugriff, Zugriffsanforderungen, Genehmigungsworkflows und vieles mehr.

- Prüfprotokolle : Verfolgen Sie jede Aktion, die auf der Plattform ergriffen hat.

- Selbsthosting : Mit Leichtigkeit unvollständiges On-Prem oder Cloud einsetzen; Halten Sie die Daten auf Ihrer eigenen Infrastruktur.

- Unabhängig SDK : Interagieren Sie mit unvollständigem über Client SDKs (Knoten, Python, Go, Ruby, Java, .NET)

- Unabhängige CLI : Interagieren Sie mit unvollständiger Über CLI; Nützlich, um Geheimnisse in die lokale Entwicklung und CI/CD -Pipelines injizieren zu können.

- Unabhängige API : Interagieren Sie mit unabhängig über API.

Erste Schritte

Schauen Sie sich die QuickStart Guides an

| Verwenden Sie unintenzielle Wolken | Unendlich unabhängig einsetzen |

|---|

Der schnellste und zuverlässigste Weg zu

Beginnen Sie mit unabhängigem Anmeldung

Für frei zu unzähligen Wolken. |

Zeigen Sie alle Bereitstellungsoptionen an |

Laufen Sie vor Ort unendlich

Stellen Sie sicher, dass Git und Docker in Ihrem System installiert sind, um unendlich vor Ort einzurichten und zu betreiben. Führen Sie dann den Befehl für Ihr System aus:

Linux/macos:

git clone https://github.com/Infisical/infisical && cd "$(basename $_ .git)" && cp .env.example .env && docker compose -f docker-compose.prod.yml up

Windows -Eingabeaufforderung:

git clone https://github.com/Infisical/infisical && cd infisical && copy .env.example .env && docker compose -f docker-compose.prod.yml up

Erstellen Sie ein Konto unter http://localhost:80

Scannen und verhindern geheime Lecks

Auf der Top -Verwaltung von Geheimnissen mit unklarem, können Sie auch über 140 Heimtypen in Ihren Dateien, Verzeichnissen und Git -Repositorys scannen.

Um Ihren vollständigen Git -Verlauf zu scannen, rennen Sie:

Installieren Sie den Pre Commit -Hook, um jeden Commit zu scannen, bevor Sie in Ihr Repository drücken

infisical scan install --pre-commit-hook

Lehnen Sie sich hier über die Code -Scan -Funktion von INLECICSical

Open-Source vs. Bezahlt

Dieses Repo, das im Rahmen der MIT Expat -Lizenz verfügbar ist, mit Ausnahme des ee -Verzeichnisses, das Premium -Unternehmensfunktionen enthält, die eine unabhängige Lizenz erfordern.

Wenn Sie an der verwalteten unintenziellen Cloud von selbst gehosteten Unternehmen interessiert sind, schauen Sie sich unsere Website an oder buchen Sie ein Treffen mit uns.

Sicherheit

Bitte stellen Sie keine Github -Probleme oder veröffentlichen in unserem öffentlichen Forum für Sicherheitslücken ein, da sie öffentlich sind!

Unabhängig nimmt Sicherheitsprobleme sehr ernst. Wenn Sie Bedenken hinsichtlich unabhängiger oder der Ansicht sind, dass Sie eine Sicherheitsanfälligkeit aufgedeckt haben, wenden Sie sich bitte über die E-Mail-Adresse von [email protected]. Versuchen Sie in der Nachricht, eine Beschreibung des Problems und idealerweise eine Art zu reproduzieren. Das Sicherheitsteam wird sich so schnell wie möglich bei Ihnen melden.

Beachten Sie, dass diese Sicherheitsadresse nur für nicht genannte Schwachstellen verwendet werden sollte. Bitte melden Sie uns uns Sicherheitsprobleme, bevor Sie sie öffentlich offenlegen.

Beitragen

Ob es groß oder klein ist, wir lieben Beiträge. Schauen Sie sich unseren Leitfaden an, um zu sehen, wie Sie loslegen.

Nicht sicher, wo ich anfangen soll? Du kannst:

- Schließen Sie sich unserer Lücke bei und stellen Sie uns dort alle Fragen.

Ressourcen

- Dokumente für umfassende Dokumentation und Führer

- Slack für die Diskussion mit dem Community und dem unabhängigen Team.

- GitHub für Code, Ausgaben und Zuganfragen

- Twitter für schnelle Nachrichten

- YouTube für Videos zum geheimen Management

- Blog für Secret Management -Erkenntnisse, Artikel, Tutorials und Updates