แนวโน้มปัจจุบันในการพัฒนาคือการใช้แพ็คเกจจำนวนมากในขั้นตอนการพัฒนาแม้ว่าพวกเขาจะให้ฟังก์ชั่นเล็กน้อยเท่านั้นและประกอบด้วยรหัส 11 บรรทัด เมื่อเรารวมสิ่งนี้เข้ากับนโยบายที่มีแนวคิดเสรีนิยมมากในการเผยแพร่แพ็คเกจใหม่ตอนนี้เราเห็นการโจมตีที่เป็นอันตรายที่กำหนดเป้าหมายไปยังนักพัฒนา มีวิธีการที่แตกต่างกันหลายวิธีโดยนักแสดงภัยคุกคาม:

นี่เป็นเพียงตัวอย่างของเทคนิคที่นักพัฒนาสามารถประนีประนอมตัวเองได้ สิ่งนี้ได้รับการสนับสนุนจากความจริงที่ว่าไม่มีกระบวนการตรวจสอบเกี่ยวกับสิ่งที่อัปโหลดไปยังที่เก็บเช่น PYPI หรือ NPM และจังหวะของโชคที่แท้จริงได้ค้นพบเหตุการณ์ก่อนหน้านี้ เป้าหมายของเราคือการปรับปรุงสิ่งนั้น

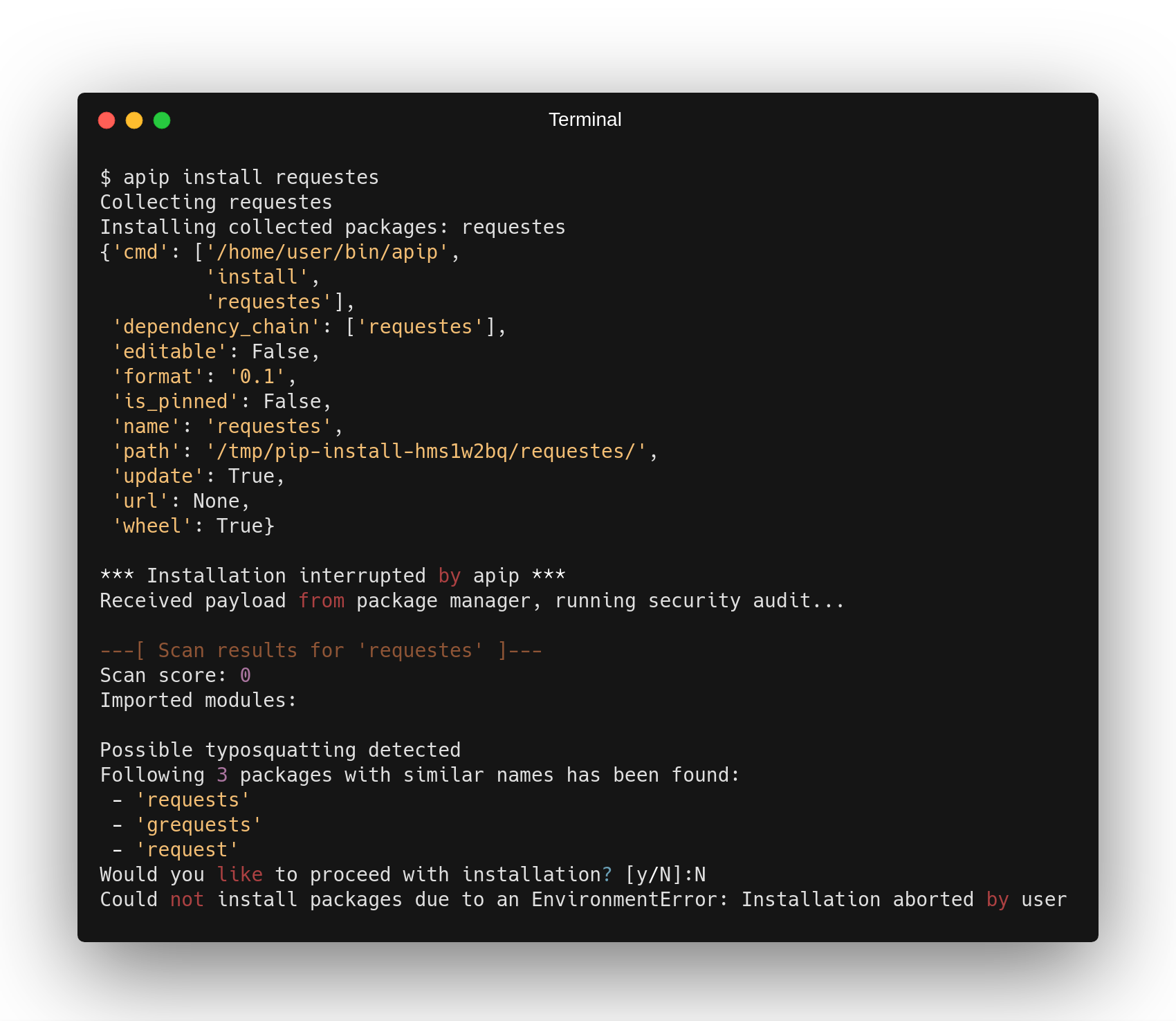

## Aura Framework เราสร้างกรอบการทำงานที่ออกแบบมาเพื่อสแกนซอร์สโค้ดในขนาดใหญ่ (เช่นที่เก็บ PYPI ทั้งหมด) มองหาความผิดปกติและความตั้งใจที่เป็นอันตรายเช่นเดียวกับช่องโหว่ เฟรมเวิร์กนี้ได้รับการออกแบบมาเพื่อสแกนซอร์สโค้ดตามความต้องการเช่นเมื่อมีการติดตั้งแพ็คเกจโดยนักพัฒนาหรือชุดไฟล์/ไดเรกทอรีใด ๆ การใช้งานกำลังกำหนดเป้าหมายภาษา Python และ PYPI อย่างไรก็ตามมันถูกออกแบบมาเพื่อให้ความสามารถในการรวมภาษาอื่น ๆ (เช่น JavaScript และ NPM)

ชุดกรณีการใช้งานรวมถึง แต่ไม่ จำกัด เพียง:

เครื่องยนต์การวิเคราะห์ไฮบริดที่ได้รับการปรับปรุงให้ดีขึ้นอย่างมาก การวิเคราะห์จะดำเนินการในสภาพแวดล้อมที่ปลอดภัยอย่างสมบูรณ์โดยใช้การวิเคราะห์รหัสแบบคงที่โดยไม่ต้องดำเนินการรหัสใด ๆ Aura Core Engine กำลังวิเคราะห์ AST Tree ที่แยกวิเคราะห์จากซอร์สโค้ดการวิเคราะห์พฤติกรรมและการไหลของการดำเนินการรหัส เครื่องยนต์ยังมีการสนับสนุนสำหรับการเขียนทรี AST ใหม่โดยใช้ชุดของกฎเช่นการแพร่กระจายอย่างต่อเนื่องการประเมินการพับหรือการประเมินแบบคงที่ เหล่านี้เป็นชุดของเทคนิคที่คอมไพเลอร์ใช้เพื่อเพิ่มประสิทธิภาพรหัส นี่คือเหตุผลว่าทำไมวิธีการวิเคราะห์นี้คือ "ไฮบริด" เนื่องจากช่วยเพิ่มการวิเคราะห์แบบคงที่ด้วยการประเมินบางส่วนที่ปลอดภัยอย่างสมบูรณ์ซึ่งช่วยให้เราสามารถเอาชนะกลไกการทำให้งงงวยได้ง่ายขึ้น

ด้านล่างนี้คุณสามารถเห็นการแสดงของซอร์สโค้ดที่แตกต่างกัน "เทคนิค" การทำให้งงงวย "ที่ได้รับการยอมรับจากเครื่องมือแปลง Aura AST:

หากต้องการเรียนรู้และเริ่มใช้เฟรมเวิร์กอ่านเอกสารการติดตั้งการกำหนดค่าและการใช้งาน

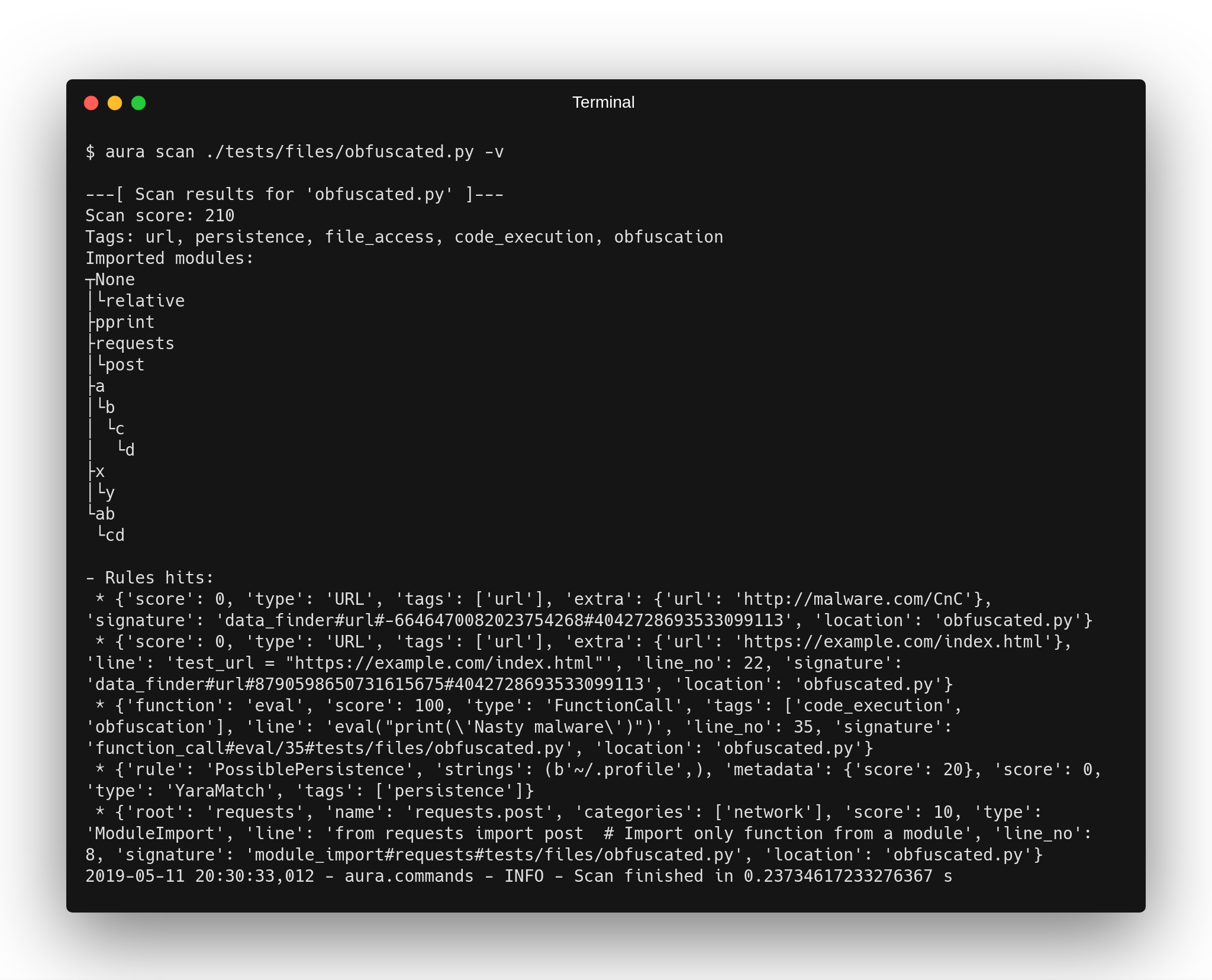

ส่วนหลักของออร่ากำลังวิเคราะห์ซอร์สโค้ดสำหรับความผิดปกติหรือช่องโหว่ที่อาจเกิดขึ้น ออร่ามีเครื่องวิเคราะห์ในตัวหลายตัวที่มองหาความผิดปกติเช่นการใช้งานของ Eval ในสคริปต์การตั้งค่า เครื่องวิเคราะห์อื่น ๆ ดูที่โครงสร้างระบบไฟล์ (รหัสที่ไม่ใช่แหล่งข้อมูล) มองหาตัวอย่างสำหรับการรั่วไหลของข้อมูลรับรองโทเค็น API ที่มีรหัสฮาร์ด ฯลฯ เครื่องวิเคราะห์เหล่านี้สร้างสิ่งที่เราเรียกว่า ฮิต ที่กำหนดความผิดปกติที่พบและยังรวมถึงคะแนนที่ใช้ในการคำนวณ Aura ความปลอดภัยของข้อมูลที่สแกน ขอแนะนำให้ใช้การตัดสินที่สมเหตุสมผลของความผิดปกติที่นำเสนอตามการทำงานของข้อมูลอินพุต ตัวอย่างเช่นมันเป็นเรื่องปกติอย่างสมบูรณ์สำหรับไลบรารี คำขอ รวมการโทรที่เกี่ยวข้องกับเครือข่ายในขณะเดียวกันก็ไม่คาดว่าจะไม่คาดว่าจะมีการส่งข้อมูลผ่านเครือข่าย นอกจากนี้ยังมีการสนับสนุนสำหรับการส่งข้อมูลในรูปแบบ JSON ที่เหมาะสมสำหรับการสแกนที่เก็บขนาดใหญ่หรือการรวมเข้ากับผลิตภัณฑ์อื่น ๆ สำหรับคำอธิบายและการใช้งานส่วนประกอบอื่น ๆ ปรึกษาเอกสาร

## เอกสาร

โครงการนี้ได้รับใบอนุญาตภายใต้ใบอนุญาต GPLV3 - ดูไฟล์ License.txt สำหรับรายละเอียด บางส่วนของเฟรมเวิร์กนี้มีการรวม (เสริม) เข้ากับผลิตภัณฑ์อื่น ๆ เช่นแพลตฟอร์ม R2C, libraries.io ฯลฯ ; ซึ่งอยู่ภายใต้ใบอนุญาตและเงื่อนไขการใช้งาน