開発の現在の傾向は、たとえそれらが些細な機能のみを提供し、11行のコードで構成されている場合でも、開発フェーズで多くのパッケージを使用することです。これを新しいパッケージを公開するという非常にリベラルな政策と組み合わせると、開発者をターゲットにした悪意のある攻撃で上昇するようになりました。脅威アクターによるいくつかの異なるアプローチがありました:

これらは、開発者が自分自身を妥協できるテクニックのほんの一例です。これは、PypiやNPMなどのリポジトリにアップロードされたものを監視するプロセスがないという事実によってサポートされており、幸運のストロークが以前の事件を発見しました。私たちの目標はそれを改善することです。

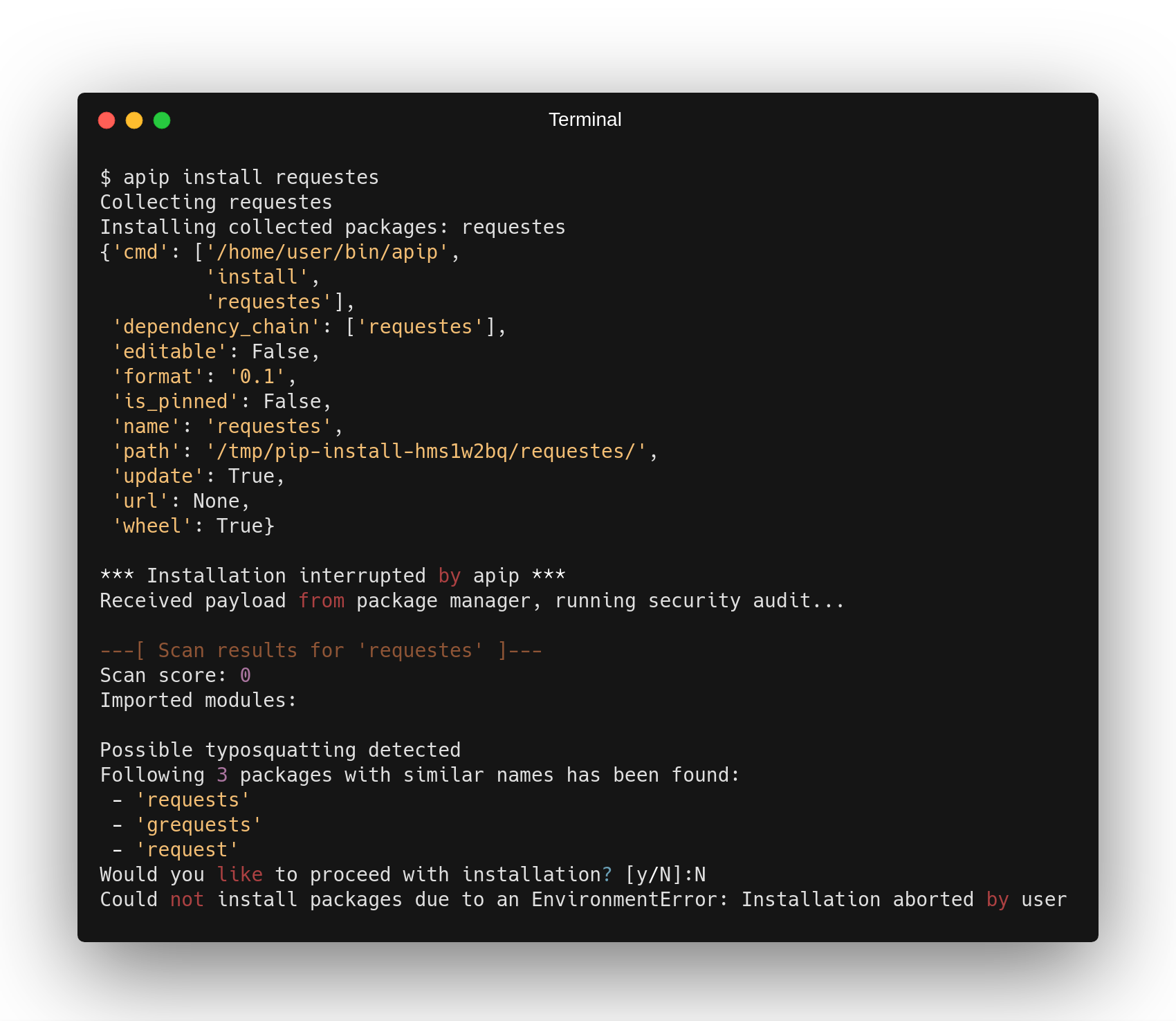

## AURAフレームワークは、ソースコード(PYPIリポジトリ全体など)でソースコードをスキャンするように設計されたフレームワークを作成しました。このフレームワークは、パッケージが開発者やファイル/ディレクトリのセットによってインストールされている場合など、ソースコードをオンデマンドでスキャンするように設計されています。実装は現在、Python言語とPYPIをターゲットにしていますが、他の言語を含める機能を提供するように設計されています。 (JavaScriptやNPMなど)

ユースケースのセットには含まれますが、これらに限定されません。

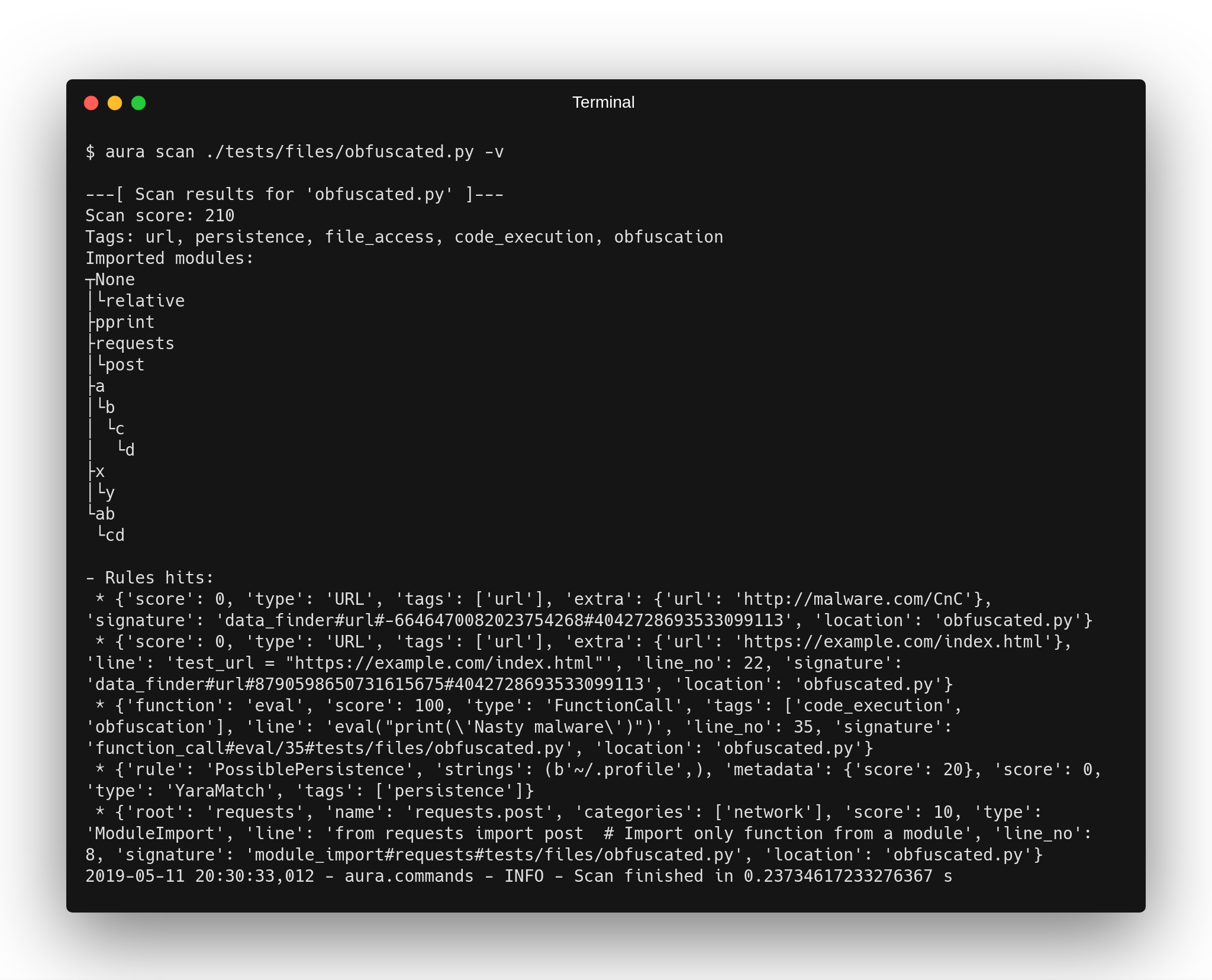

高度に最適化されたハイブリッド分析エンジンがこれを達成します。コード実行なしで静的コード分析を使用して、完全に安全な環境で分析が実行されます。 Aura Coreエンジンは、ソースコードから解析されたASTツリーを分析し、行動分析とコード実行フローを実行します。エンジンは、一定の伝播、折りたたみ、静的評価などの一連のルールを使用して、ASTツリーの書き換えをサポートしています。これらは、コンパイラがコードを最適化するために使用する一連の手法です。これが、この分析アプローチが「ハイブリッド」である理由です。これにより、完全に安全な部分評価で静的分析を強化し、より単純な難読化メカニズムを打ち負かすことができます。

以下に、オーラAST変換エンジンによって認識されたさまざまなソースコード「難読化」テクニックのショーケースを見ることができます。

フレームワークを学習して開始するには、インストール、構成、および使用法のドキュメントをお読みください。

オーラの中核部分は、異常または潜在的な脆弱性についてソースコードを分析することです。 Auraには、セットアップスクリプトでの評価の使用などの異常を探すいくつかの組み込みアナライザーがあります。他のアナライザーは、たとえば資格情報、ハードコーディングされたAPIトークンなどを探しているファイルシステム構造(非ソースコード)を検討します。これらのアナライザーは、スキャンデータのセキュリティオーラに計算するために使用されるスコアを定義し、スコアを含めることができるヒットを生成します。入力データの機能に基づいて、提示された異常の合理的な判断を使用することをお勧めします。たとえば、リクエストライブラリがネットワーク関連の呼び出しを含めることは完全に正常であると同時に、画像処理ライブラリがネットワーク上にデータを送信することは期待されていません。また、データを大規模なリポジトリスキャンや他の製品への統合に適したJSON形式に出力するサポートもあります。他のコンポーネントの説明と使用については、ドキュメントを参照してください。

##ドキュメント

このプロジェクトは、gplv3ライセンスの下でライセンスされています - 詳細については、license.txtファイルを参照してください。このフレームワークの一部には、R2Cプラットフォーム、libraries.ioなどの他の製品との(オプションの)統合が含まれています。ライセンスと使用条件の対象となります。