يتمثل الاتجاه الحالي في التطوير في استخدام الكثير من الحزم في مرحلة التطوير ، حتى لو كانت توفر وظائف تافهة فقط وتتألف من 11 سطرًا من التعليمات البرمجية. عندما نجمع هذا مع سياسات ليبرالية للغاية لنشر حزم جديدة ، نرى الآن ارتفاعًا في هجمات خبيثة تستهدف المطورين. كانت هناك عدة أساليب مختلفة من قبل الجهات الفاعلة للتهديد:

هذه مجرد أمثلة قليلة على التقنيات التي يمكن للمطور من خلالها التنازل عن نفسه. ويدعم هذا حقيقة أنه لا توجد عملية مراقبة حول ما تم تحميله على المستودعات مثل PYPI أو NPM ، وقد اكتشفت ضربة من الحظ الهائل الحوادث السابقة. هدفنا هو تحسين ذلك.

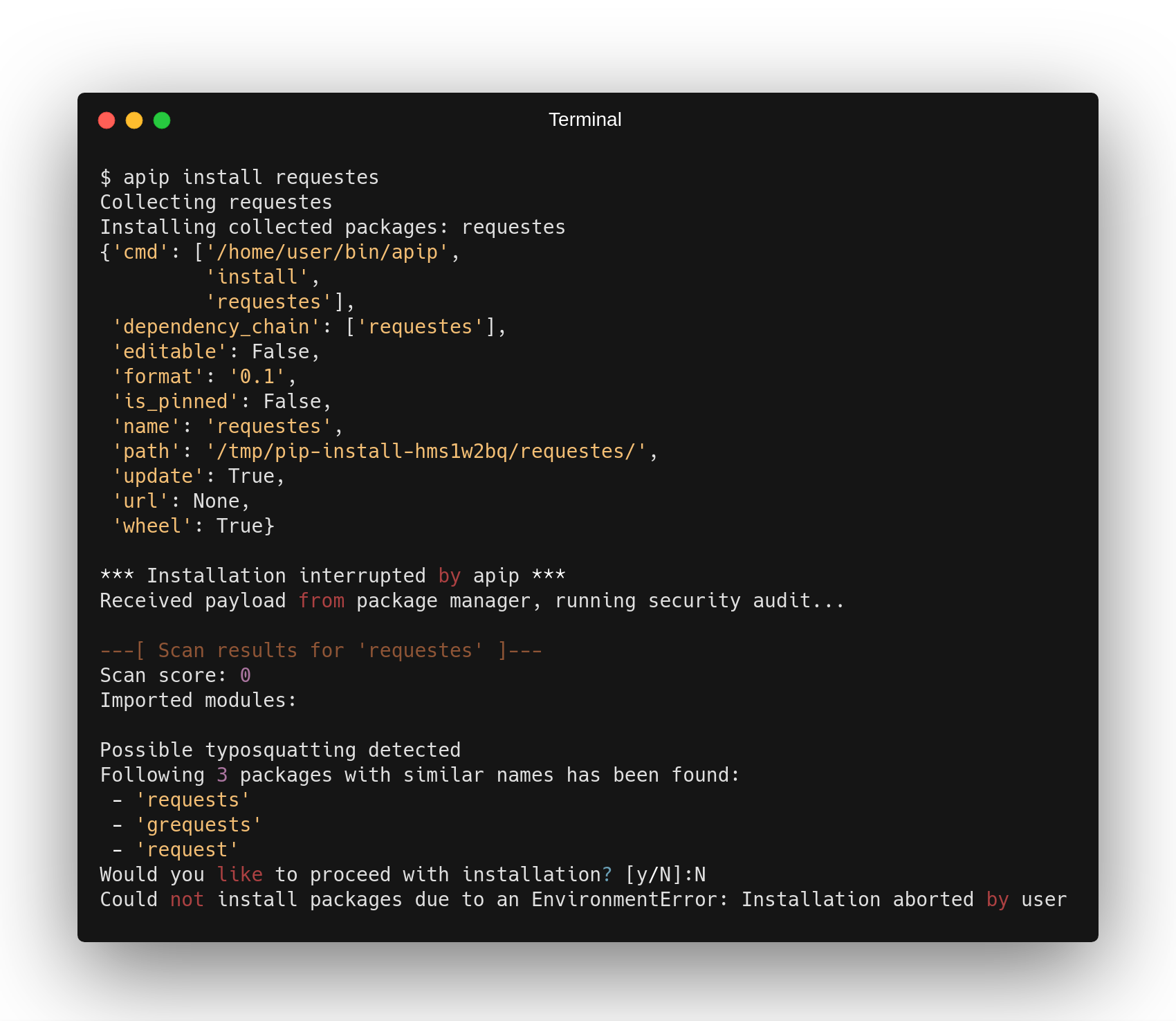

## Aura Framework قمنا بإنشاء إطار عمل مصمم لمسح رمز المصدر على نطاق واسع (مثل مستودع PYPI بأكمله) ، والبحث عن الحالات الشاذة والنية الخبيثة المحتملة وكذلك الثغرات الأمنية. تم تصميم هذا الإطار لمسح رمز المصدر أيضًا عند الطلب مثل عندما يتم تثبيت حزمة من قبل مطور أو مجرد مجموعة من الملفات/الدلائل. يستهدف التنفيذ حاليًا لغة Python و PYPI ، ومع ذلك ، فقد تم تصميمه لتوفير القدرة على تضمين لغات أخرى. (مثل JavaScript و NPM)

تشمل مجموعة حالات الاستخدام ، على سبيل المثال لا الحصر:

محرك التحليل الهجين المحسن للغاية يحقق هذا. يتم إجراء تحليل في بيئة آمنة تمامًا باستخدام تحليل الرمز الثابت دون أي تنفيذ رمز. يقوم محرك Aura Core بتحليل شجرة AST المحفورة من رمز المصدر ، وإجراء التحليل السلوكي وتدفق تنفيذ التعليمات البرمجية. يحظى المحرك أيضًا بدعم لإعادة كتابة شجرة AST باستخدام مجموعة من القواعد مثل الانتشار المستمر أو التقييم القابل للطي أو الثابت ؛ هذه مجموعة من التقنيات التي يستخدمها المجمعون لتحسين الرمز. هذا هو السبب في أن نهج التحليل هذا "هجين" لأنه يعزز التحليل الثابت مع تقييم جزئي آمن تمامًا والذي يسمح لنا بهزيمة آلية التشويش البسيطة.

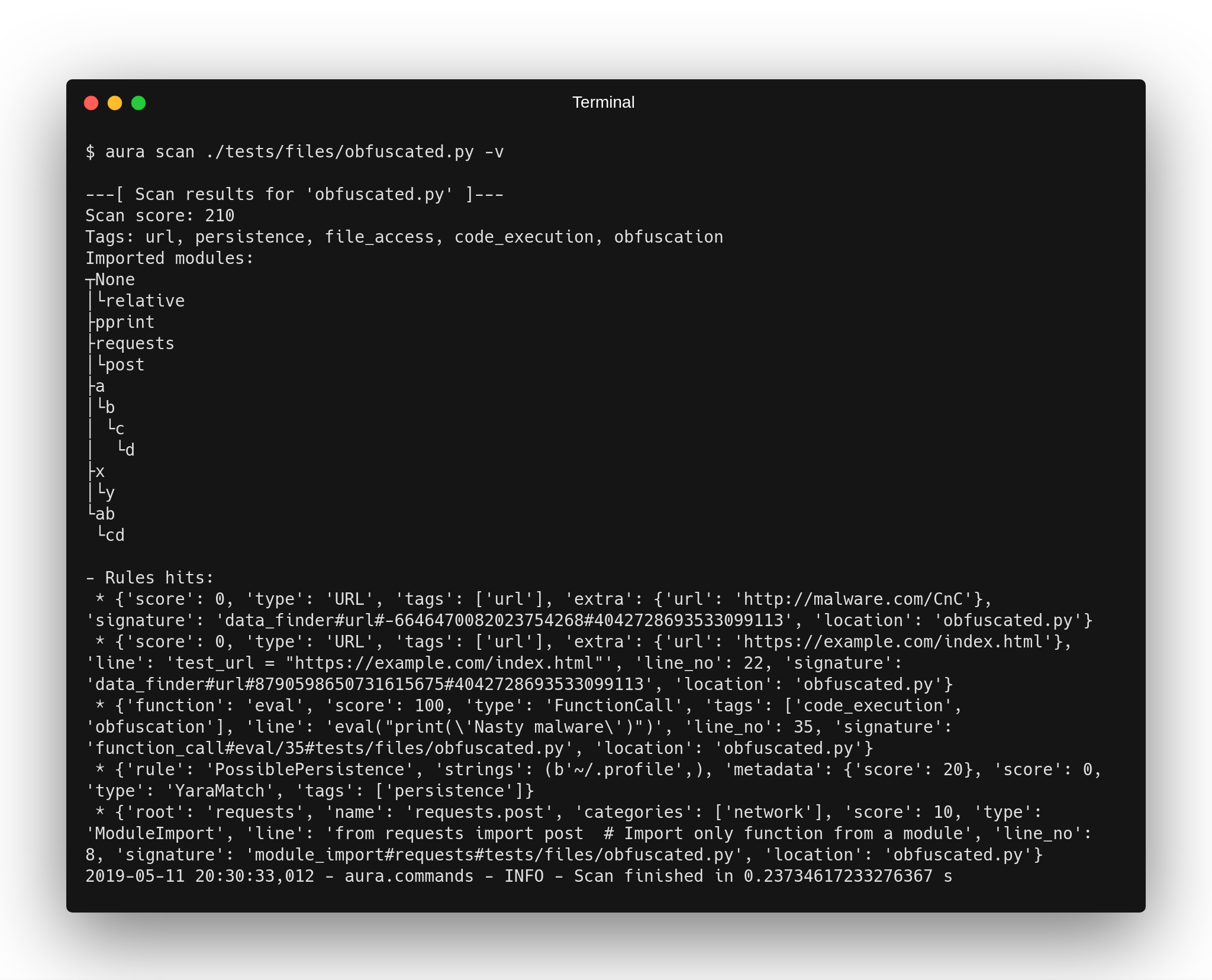

أدناه ، يمكنك رؤية عرض لتقنيات رمز المصدر المختلفة "opfuscation" المعترف بها من قبل محرك تحويل Aura AST:

للتعلم والبدء في استخدام الإطار ، اقرأ وثائق التثبيت والتكوين والاستخدام.

الجزء الأساسي من الهالة هو تحليل الكود المصدري للحالات الشاذة أو نقاط الضعف المحتملة. Aura لديها العديد من المحللات المدمجة التي تبحث عن الحالات الشاذة مثل استخدام Eval في البرنامج النصي الإعداد ؛ يبحث المحللون الآخرون في بنية نظام الملفات (رمز غير مصدر) يبحثون على سبيل المثال لتسرب بيانات الاعتماد ، ورموز API ذات الترميز الصلب ، وما إلى ذلك. يولد هؤلاء المحللون ما نسميه الزيارات التي تحدد الحالات الشاذة الموجودة ويمكن أن تتضمن أيضًا درجة ، يتم استخدامها لحساب الهالة الأمنية للبيانات الممسوحة ضوئيًا. يُنصح باستخدام حكم معقول من الحالات الشاذة المقدمة بناءً على وظائف بيانات الإدخال. على سبيل المثال ، من الطبيعي تمامًا أن تتضمن مكتبة الطلبات مكالمات متعلقة بالشبكة وفي الوقت نفسه ، ليس من المتوقع أن ترسل مكتبة معالجة الصور البيانات عبر الشبكة. هناك أيضًا دعم لإخراج البيانات في تنسيق JSON مناسب لفحص المستودعات الضخمة أو التكامل في منتجات أخرى. لوصف واستخدام المكونات الأخرى ، استشر الوثائق.

## الوثائق

تم ترخيص هذا المشروع بموجب ترخيص GPLV3 - راجع ملف الترخيص. txt للحصول على التفاصيل. تحتوي أجزاء من هذا الإطار على تكامل (اختياري) مع منتجات أخرى مثل منصة R2C و Libraries.io وما إلى ذلك ؛ التي تخضع لترخيصهم وشروط الاستخدام.