Utilisez l'action BridgeCrew GitHub pour scanner les erreurs de configuration, les vulnérabilités et les problèmes de licence d'infrastructure dans les packages et les images open source et les erreurs de configuration CI / CD. En vous inscrivant à un plan communautaire BridgeCrew gratuit, vous pouvez également consulter des tableaux de bord et des rapports. Le plan communautaire ne limite pas le nombre de scans ou d'utilisateurs que vous pouvez inviter à afficher les résultats.

bridgecrewio/bridgecrew-action@master - name : Run Bridgecrew

id : Bridgecrew

uses : bridgecrewio/bridgecrew-action@master

with :

api-key : ${{ secrets.BRIDGECREW_API_KEY }}

directory : " example/examplea "

check : CKV_AWS_1 # optional: run only a specific check_id. can be comma separated list

skip_check : CKV_AWS_1 # optional: skip a specific check_id. can be comma separated list

soft_fail : false

framework : terraform # optional: run only on a specific infrastructure {cloudformation,terraform,kubernetes,all}

output_format : cli

quiet : false

external_checks_dirs : ./checkov

download_external_modules : true # optional: download external terraform modules from public git repositories and terraform registry

log_level : DEBUG # optional: set log level. Default WARNING

use_enforcement_rules : true # optional - use enforcement rule configs from the platform

BridgeCrew prend en charge la numérisation du code GitHub. Un exemple de configuration de workflow peut être trouvé ici.

| Paramètre | Description | Requis | Défaut | Taper |

|---|---|---|---|---|

| touche-apité | Nom de la variable d'environnement de la clé API BridgeCrew de l'application BridgeCrew | Non | Paramètre secret | |

| déposer | Fichier à analyser | Non | Paramètre d'entrée | |

| annuaire | Répertoire racine pour scanner | Non | "." | Paramètre d'entrée |

| soft_fail | Effectue des chèques sans échange de construction | Non | Paramètres d'entrée | |

| vérifier | filtre scan pour exécuter uniquement sur un identifiant de vérification spécifique, vous pouvez spécifier plusieurs vérifications séparées par des virgules de virgule | Non | Paramètres d'entrée | |

| skip_check | Filtre Analyser pour exécuter sur tous les chèques mais un identifiant de chèque spécifique (liste noire), vous pouvez spécifier plusieurs chèques séparés par le délimiteur de virgule, affrontements avec chèque | Non | Paramètres d'entrée | |

| calme | Afficher uniquement les chèques échoués | Non | Paramètres d'entrée | |

| external_checks_dirs | Répertoire des chèques personnalisés à charger | Non | Paramètres d'entrée | |

| output_format | Le format de la sortie - JSON - CLI - Sarif | Non | Paramètres d'entrée | |

| output_file_path | Le chemin d'accès à la sortie du fichier | Non | Paramètres d'entrée | |

| cadre | exécuter sur une infrastructure spécifique | Non | Cloudformation, Terraform, Kubernetes, tout | |

| téléchargement_external_modules | Téléchargez les modules Terraform externes à partir des référentiels Git publics et du registre Terraform | Non | Paramètres d'entrée | |

| repo_root_for_plan_enrichment | Répertoire racine contenant les modèles HCl utilisés pour générer le fichier de plan Terraform donné. Utiliser avec file | Non | Paramètres d'entrée | |

| log_level | Définir le niveau du journal | Non | AVERTISSEMENT | Paramètres d'entrée |

Docs de référence complète ici.

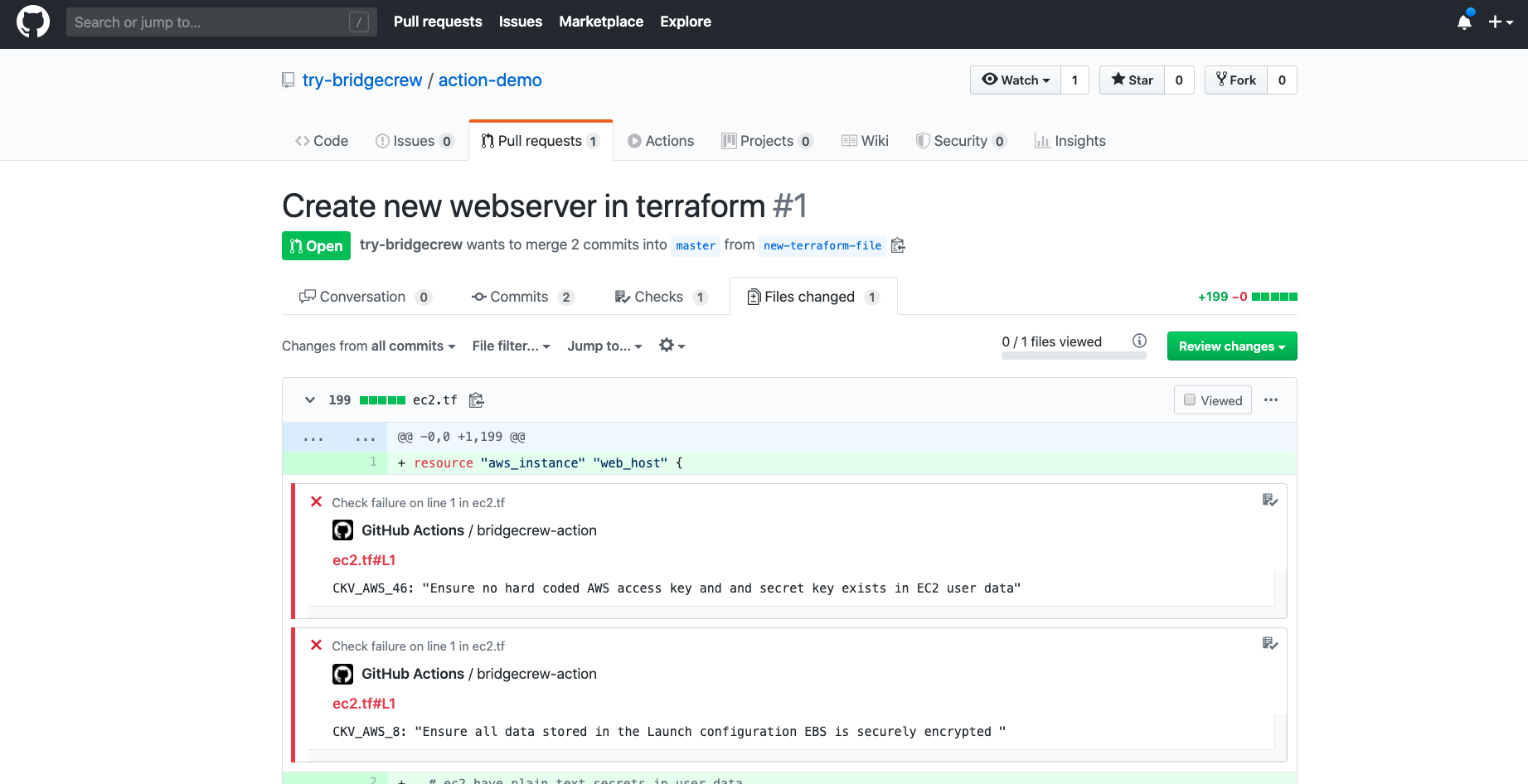

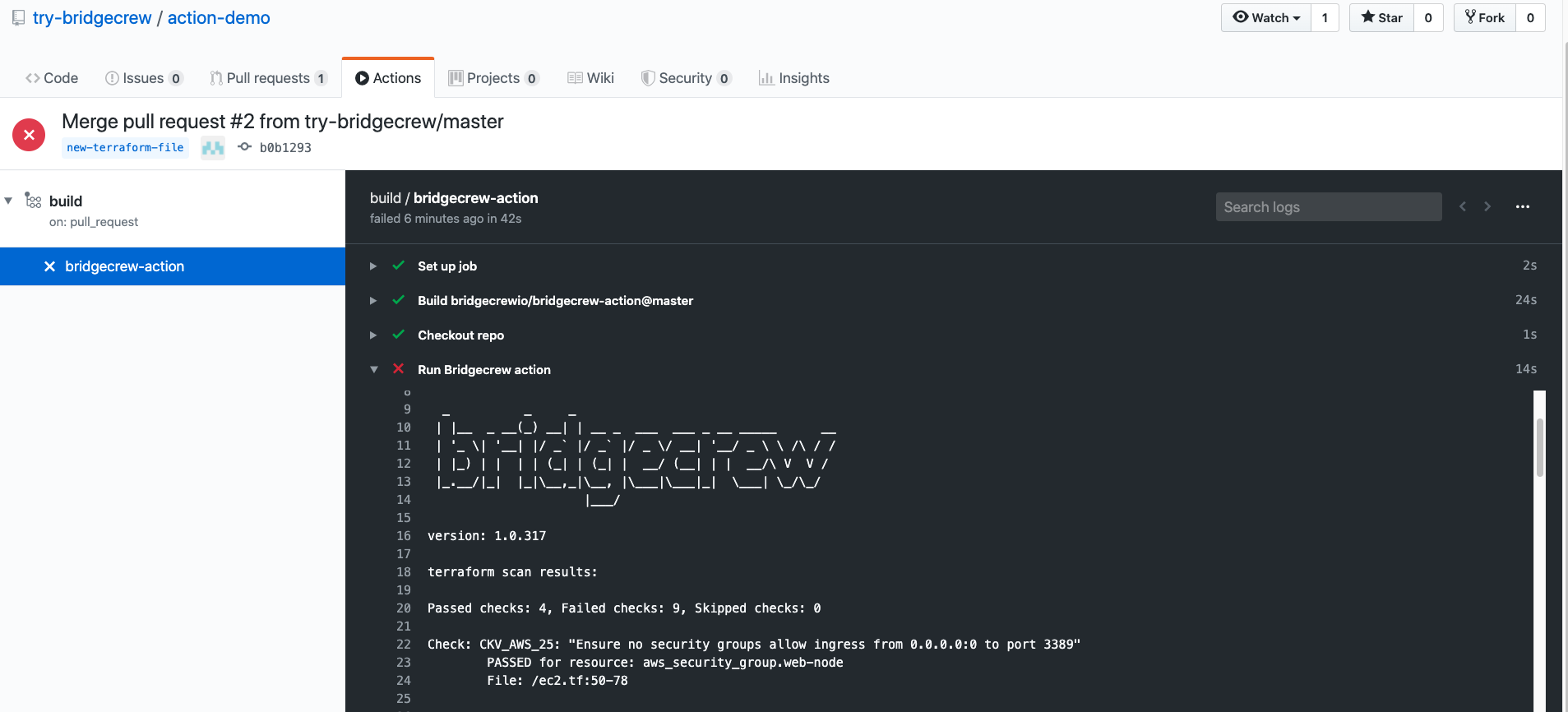

Rejeter les demandes de traction contenant des erreurs de configuration du code d'infrastructure Trouver et réparer des ressources qui pourraient être un risque

Trouver et réparer des ressources qui pourraient être un risque